Sie können auch auf Ihrem iPad Favoriten hinzufügen. Sehen Sie sich dazu das Video, das Sie hinzufügen möchten, in der kleinen Bildschirmansicht an. Tippen Sie nun einmal auf den Videobildschirm, um das Optionsmenü zu öffnen. Tippen Sie abschließend auf „Hinzufügen“und wählen Sie „Favoriten“. Zuletzt bearbeitet: 2025-01-22 17:01

Python ist nicht sehr gut für CPU-gebundene gleichzeitige Programmierung geeignet. Die GIL lässt Ihr Programm (in vielen Fällen) so laufen, als würde es auf einem einzelnen Kern laufen - oder noch schlimmer. Wenn Ihre Anwendung I/O-gebunden ist, kann Python eine ernsthafte Lösung sein, da die GIL normalerweise freigegeben wird, während Sie blockierende Aufrufe ausführen. Zuletzt bearbeitet: 2025-01-22 17:01

Der Linux-Kernel ist ein freier und quelloffener, monolithischer, Unix-ähnlicher Betriebssystem-Kernel. Als Teil der Kernelfunktionalität steuern Gerätetreiber die Hardware; 'mainlined' (im Kernel enthalten) Gerätetreiber sollen auch sehr stabil sein. Zuletzt bearbeitet: 2025-06-01 05:06

Öffnen Sie Skype for Business und melden Sie sich an. Klicken Sie mit der rechten Maustaste auf den Benutzer, mit dem Sie eine Videokonferenz abhalten möchten. Wählen Sie Zoom-Meeting starten, um eine Zoom-Meeting-Sitzung mit Ihrem Kontakt zu starten. Dadurch wird Zoom automatisch geöffnet und das Meeting gestartet. Zuletzt bearbeitet: 2025-01-22 17:01

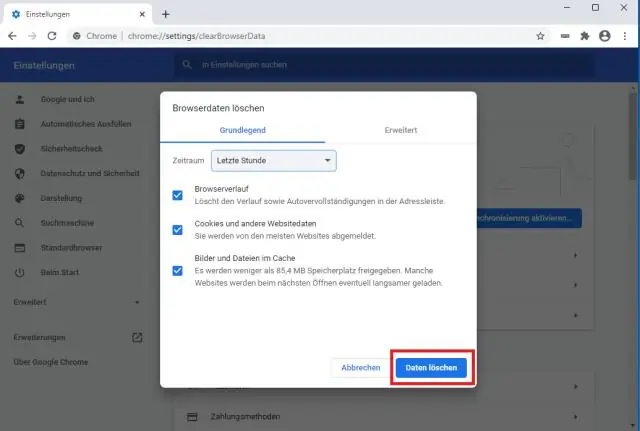

Verwenden Sie sie, um sich selbst, Ihre Kollegen und Ihre Familie vor Betrug zu schützen. Seien Sie vorsichtig, wenn Sie Ihre Sozialversicherungsnummer teilen. Sperren Sie Ihre Social-Media-Konten. Seien Sie vorsichtig bei öffentlichem WLAN. Werden Sie kreativ bei Sicherheitsfragen. Verwenden Sie starke Passwörter. Stöbern Sie privat. Achten Sie auf Phishing-Betrug. Zuletzt bearbeitet: 2025-01-22 17:01

1 Gang = bedeutet 1 Schalter/Steckdose auf einer Platte. 2-fach = bedeutet 2 Schalter/Steckdosen auf einer Platte usw., 1-fach = bedeutet, dass ein Licht nur über diesen Schalter gesteuert werden kann. 2-Wege = bedeutet, dass ein Licht von zwei Quellen gesteuert werden kann, normalerweise für die Steuerung eines Landelichts verwendet. Zuletzt bearbeitet: 2025-01-22 17:01

Der IAS (Synonyme umfassen Speicher, Hauptspeicher, Speichereinheit, Random Access Memory, RAM oder Primärspeicher) ist der Ort, an dem Programme und die von Programmen benötigten Daten gehalten werden, bereit zum Abrufen, dann Dekodieren und Ausführen durch die CPU. Die CPU kann diesen Ort auch verwenden, um die Ergebnisse jeder Verarbeitung zu speichern, die sie durchführt. Zuletzt bearbeitet: 2025-06-01 05:06

Platzhalter. Der Platzhalter ist Text, der angezeigt wird, wenn das Etikett unverankert ist, aber die Eingabe leer ist. Es wird verwendet, um dem Benutzer einen zusätzlichen Hinweis zu geben, was er in die Eingabe eingeben soll. Der Platzhalter kann durch Setzen des Platzhalterattributs auf das or-Element angegeben werden. Zuletzt bearbeitet: 2025-01-22 17:01

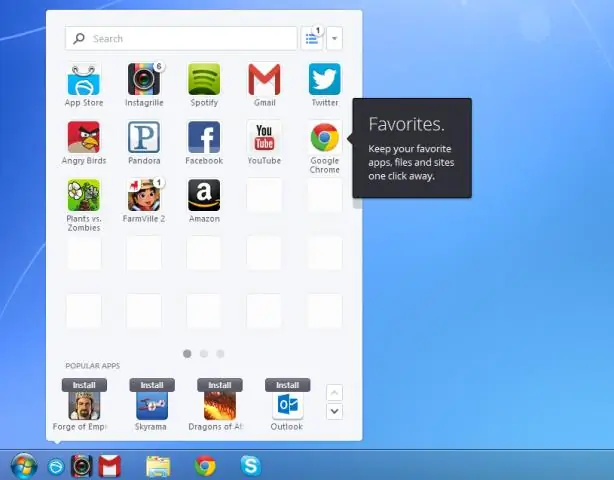

Wählen Sie nach dem Starten von Einstellungen die Kachel Personalisierung aus. Wenn das Fenster Personalisierung angezeigt wird, wählen Sie die Registerkarte Start, um auf die in Abbildung D gezeigten Einstellungen zuzugreifen. Deaktivieren Sie dann die Option Kürzlich geöffnete Elemente in Sprunglisten beim Start oder in der Taskleiste anzeigen. Sobald Sie dies tun, werden alle zuletzt verwendeten Elemente gelöscht. Zuletzt bearbeitet: 2025-01-22 17:01

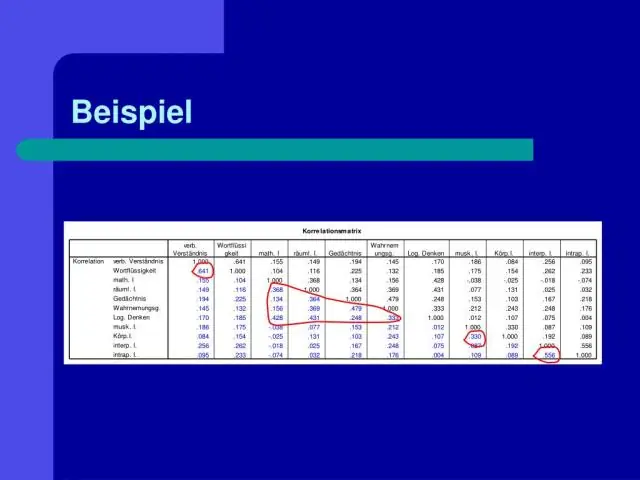

Daher gibt es laut Guilford 5 x 6 x 6 = 180 intellektuelle Fähigkeiten oder Faktoren (seine Forschung bestätigte nur etwa drei Verhaltensfähigkeiten, daher wird sie im Allgemeinen nicht in das Modell aufgenommen). Zuletzt bearbeitet: 2025-01-22 17:01

Schritte Entscheiden Sie sich für rosa T-Shirts und Blusen. Jeder weiß, dass Barbies Lieblingsfarbe Pink ist. Holen Sie sich hoch taillierte Jeans und Shorts in Acid-Waschung. Suchen Sie nach lässigen Kleidern in Rosatönen. Tragen Sie Absätze, auch zu lässigen Outfits. Holen Sie sich eine kleine rosa Handtasche oder einen rosa Rucksack. Ziehe einen Push-up-BH oder ein Korsett in Betracht. Zuletzt bearbeitet: 2025-01-22 17:01

Sie können CSRs und Zertifikate auch mit unseren Online-Tools überprüfen. Überprüfen Sie eine Zertifikatsignierungsanforderung (CSR) openssl req -text -noout -verify -in CSR.csr. Überprüfen Sie einen privaten Schlüssel openssl rsa -in privateKey.key -check. Überprüfen Sie ein Zertifikat openssl x509 -in certificate.crt -text -noout. Zuletzt bearbeitet: 2025-06-01 05:06

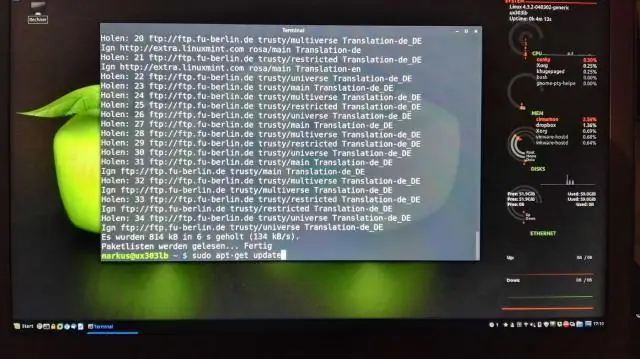

Gehen Sie folgendermaßen vor, um die Open-Source-NGINX-Software zu installieren: Greifen Sie auf Ihr Terminal zu. Fügen Sie den Schlüssel hinzu: $ sudo apt-key add nginx_signing.key. Wechseln Sie in das Verzeichnis /etc/apt. Aktualisieren Sie die NGINX-Software: $ sudo apt-get update. NGINX installieren: $ sudo apt-get install nginx. Geben Sie Y ein, wenn Sie dazu aufgefordert werden. NGINX starten: $ sudo service nginx start. Zuletzt bearbeitet: 2025-01-22 17:01

Dieser Mann hatte die Entschlossenheit, jemand im Leben zu werden, indem er all das tat, was er tat. Alexander Graham Bell zeigt heroische Züge durch seine reine Freundlichkeit gegenüber anderen und seinen starken Willen zum Erfinden. Alexander Graham Bell zeigte Mitgefühl gegenüber anderen, mit und ohne Behinderungen. Zuletzt bearbeitet: 2025-01-22 17:01

Geben Sie zunächst den zu verschlüsselnden bzw. zu entschlüsselnden Text in das Eingabefeld ein. Geben Sie dann das Passwort ein und wählen Sie aus, ob Sie den eingegebenen Text verschlüsseln oder entschlüsseln möchten. Klicken Sie abschließend einfach auf die Schaltfläche "Text verschlüsseln/entschlüsseln", um den Vorgang zu starten. Zuletzt bearbeitet: 2025-01-22 17:01

5 Antworten Postbote öffnen. Klicken Sie auf die Schaltfläche Headers und geben Sie Content-Type als Header und application/json als Wert ein. Wählen Sie POST aus der Dropdown-Liste neben dem URL-Textfeld aus. Wählen Sie Rohmaterial aus den Schaltflächen, die unter dem URL-Textfeld verfügbar sind. Wählen Sie JSON aus der folgenden Dropdown-Liste aus. Zuletzt bearbeitet: 2025-01-22 17:01

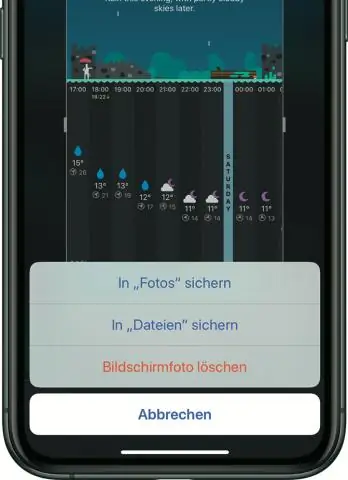

Sie können viele Arten von Dateien auf Ihrem Chromebook öffnen und speichern, z. B. Dokumente, PDFs, Bilder und Medien. Erfahren Sie, welche Dateitypen auf Ihrem Chromebook unterstützt werden. Die Festplatte Ihres Chromebooks hat nur begrenzten Speicherplatz, daher löscht Ihr Chromebook manchmal heruntergeladene Dateien, um Speicherplatz freizugeben. Zuletzt bearbeitet: 2025-01-22 17:01

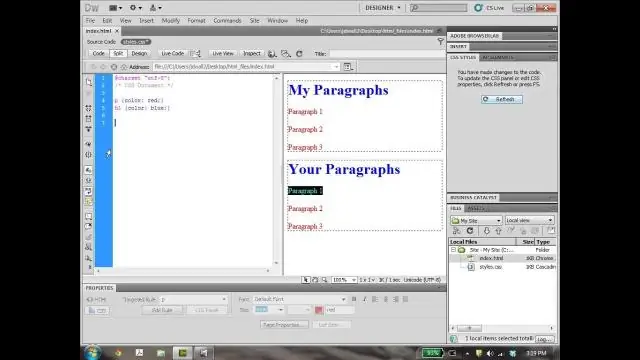

4Doppelklicken Sie im Selektoren-Bedienfeld auf den Selektornamen. Beginnen Sie mit der Eingabe des Namens des HTML-Tags und wählen Sie dann das Tag aus der angezeigten Dropdown-Liste aus. Sie können den Namen eines beliebigen HTML-Tags eingeben, um mithilfe des Tag-Selektors einen Stil zu erstellen. Zuletzt bearbeitet: 2025-01-22 17:01

Mit einem Datentarif von 2 GB können Sie etwa 24 Stunden im Internet surfen, 400 Songs streamen oder 4 Stunden Videos in Standardauflösung ansehen. Zuletzt bearbeitet: 2025-01-22 17:01

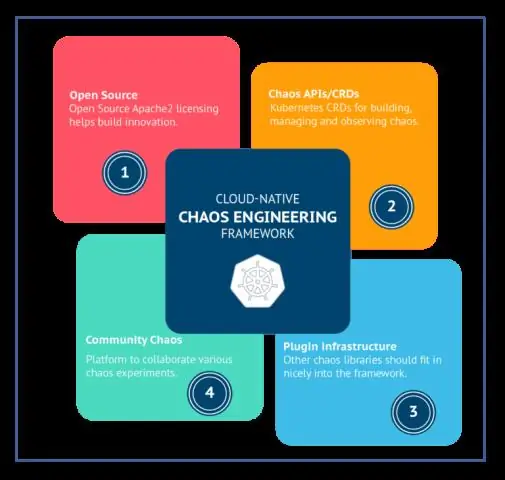

Cloud-nativ ist ein Begriff, der verwendet wird, um containerbasierte Umgebungen zu beschreiben. Cloud-native Technologien werden verwendet, um Anwendungen zu entwickeln, die mit in Containern verpackten Diensten erstellt, als Microservices bereitgestellt und auf einer elastischen Infrastruktur durch agile DevOps-Prozesse und Continuous Delivery-Workflows verwaltet werden. Zuletzt bearbeitet: 2025-01-22 17:01

Der analytische Profilindex oder API ist eine auf Experimenten basierende Klassifizierung von Bakterien, die eine schnelle Identifizierung ermöglicht. Dieses System wurde für die schnelle Identifizierung klinisch relevanter Bakterien entwickelt. Aus diesem Grund können nur bekannte Bakterien identifiziert werden. Zuletzt bearbeitet: 2025-01-22 17:01

Der erste angekündigte Verstoß, der im September 2016 gemeldet wurde, ereignete sich irgendwann Ende 2014 und betraf über 500 Millionen Yahoo! Benutzerkonten. Zuletzt bearbeitet: 2025-06-01 05:06

Wenn auf einen Internetbrowser Bezug genommen wird, ist ein Lesezeichen oder elektronisches Lesezeichen eine Methode zum Speichern der Adresse einer Webseite. In den meisten Browsern wird durch Drücken von Strg+D ein Lesezeichen für die angezeigte Seite gesetzt. Im Microsoft Internet Explorer werden Lesezeichen als Favoriten bezeichnet.Tipp. Zuletzt bearbeitet: 2025-01-22 17:01

Für jede Datei verwenden Sie die AWS CLI, um die Daten in DynamoDB zu laden. Laden Sie das Beispieldatendateiarchiv herunter Laden Sie das Beispieldatenarchiv (sampledata.zip) über diesen Link herunter: sampledata. Postleitzahl. Extrahieren Sie die. json-Datendateien aus dem Archiv. Kopiere das. json-Datendateien in Ihr aktuelles Verzeichnis. Zuletzt bearbeitet: 2025-01-22 17:01

Sergey Glazunov, ein russischer Student, hat erfolgreich einen Computer gehackt, auf dem ein Chrome-Browser läuft, indem er einen noch nie dagewesenen Exploit nutzte, berichtet Forbes. Glazunov'strickumging die 'Sandbox'-Beschränkung des Browsers, die normalerweise einen Hacker vom Rest des Computersystems fernhalten würde, wenn er den Browser knacken könnte. Zuletzt bearbeitet: 2025-01-22 17:01

Tc Server Developer Edition enthält Tomcat Web Application Manager, eine Webanwendung, mit der Sie tc Runtime-Anwendungen bereitstellen und verwalten können. Die Developer Edition wird entweder als ZIP- oder komprimierte TAR-Datei mit den folgenden Namen vertrieben: pivotal-tc-server-developer-version. Zuletzt bearbeitet: 2025-01-22 17:01

CSS Validator: Dieser Validator überprüft die CSS-Gültigkeit von Webdokumenten in HTML, XHTML etc. Ein Vorteil von HTML Tidy ist die Verwendung einer Erweiterung, mit der Sie Ihre Seiten direkt im Browser überprüfen können, ohne eine der Validator-Sites besuchen zu müssen. Zuletzt bearbeitet: 2025-01-22 17:01

So beheben Sie den SrtTrail. txt Windows 10-Fehler: Führen Sie eine Systemwiederherstellung durch. Entfernen und ersetzen Sie Ihren Laptop-Akku. Trennen Sie Ihre USB-Geräte. Führen Sie die Eingabeaufforderung über das Windows 10-Startoptionen-Menü aus. Führen Sie den CHKDSK-Befehl aus. Deaktivieren Sie die automatische Starthilfe. Führen Sie die Eingabeaufforderung über den abgesicherten Modus mit Netzwerk aus. Zuletzt bearbeitet: 2025-01-22 17:01

Wie konvertiert man mp3 in zip? mp3-Datei hochladen. Wählen Sie «to zip» Wählen Sie zip oder ein anderes Format, das Sie konvertieren möchten (mehr 200 unterstützte Formate) Laden Sie Ihre zip-Datei herunter. Warten Sie, bis Ihre Datei konvertiert wird und klicken Sie auf ZIP-Datei herunterladen. Zuletzt bearbeitet: 2025-01-22 17:01

App Explorer ist eine legitime Anwendung, die von SweetLabs entwickelt wurde und oft auf Geräten von großen Unternehmen wie Lenovo gebündelt wird. Angeblich ist die Anwendung als Alternative zum Microsoft Web Store konzipiert, der den Benutzern hilft, verschiedene Apps zu durchsuchen, herunterzuladen und zu aktualisieren. Zuletzt bearbeitet: 2025-01-22 17:01

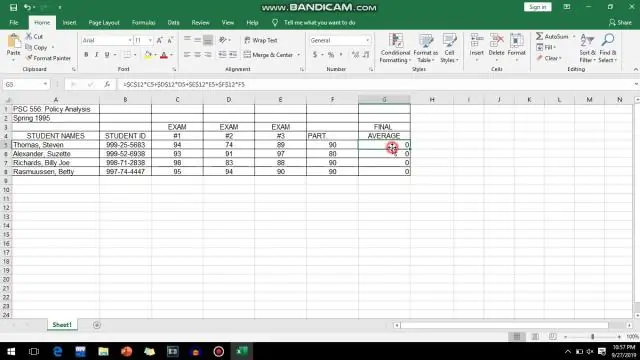

Ein aktives Arbeitsblatt ist das aktuell geöffnete Arbeitsblatt. Im obigen Excel-Bild zeigen die Blattregisterkarten am unteren Rand des Fensters beispielsweise "Blatt1,", "Blatt2" und "Blatt3", wobei Blatt1 das aktive Arbeitsblatt ist. Der aktive Tab hat normalerweise einen weißen Hintergrund hinter dem Tab-Namen. Zuletzt bearbeitet: 2025-01-22 17:01

Stecken Sie das 3,5-mm-auf-Cinch-Kabel in die 3,5-mm-Buchse der Videokamera. Die meisten Kameras haben dies. Der Anschluss an der Videokamera hat die gleiche Größe wie ein Anschluss für Kopfhörer. Es ermöglicht Ihnen, Audio und Video von der Kamera an einen Fernseher anzuschließen, oder in diesem Fall an den Videoprojektor. Zuletzt bearbeitet: 2025-06-01 05:06

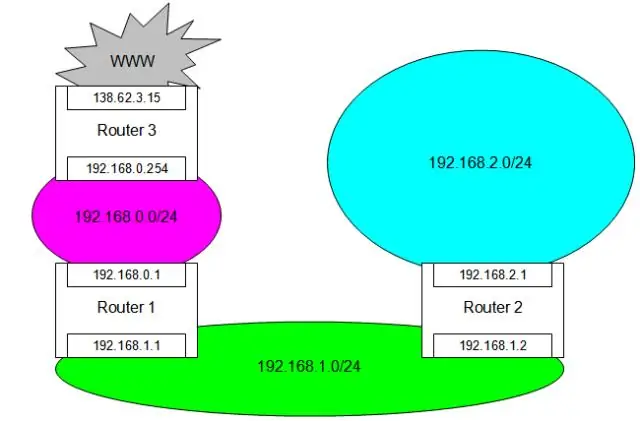

URL-Pfadbasiertes Routing ermöglicht Ihnen, Datenverkehr basierend auf den URL-Pfade der Anforderung an Back-End-Serverpools weiterzuleiten. Eines der Szenarien besteht darin, Anforderungen für verschiedene Inhaltstypen an verschiedene Back-End-Serverpools weiterzuleiten. Dadurch wird sichergestellt, dass der Datenverkehr an das rechte Backend geleitet wird. Zuletzt bearbeitet: 2025-01-22 17:01

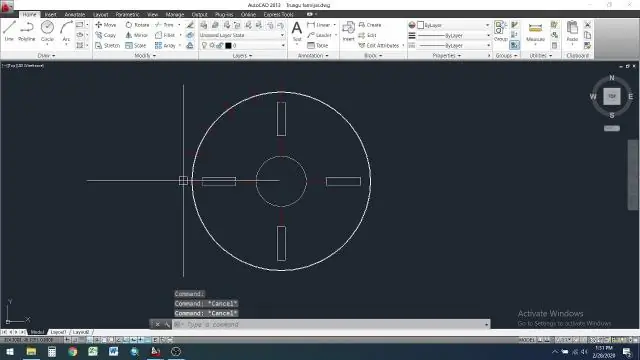

Erstellt Kopien von Objekten, die in einem Muster angeordnet sind. Sie können Kopien von Objekten in einem rechteckigen, polaren oder Pfadarray mit regelmäßigen Abständen erstellen. Verteilt Kopien des ausgewählten Objekts in eine beliebige Kombination von Zeilen, Spalten und Ebenen (wie beim Befehl ARRAYRECT). Zuletzt bearbeitet: 2025-01-22 17:01

Ihr Webbrowser verwendet ausgehende Port 80, um Webanforderungen zu stellen. Wenn Sie also eingehenden Port 80 blockieren, blockieren Sie nur die Versuche anderer, eine Verbindung zu dem Webserver herzustellen, den Sie auf Ihrem Computer ausführen (was Sie wahrscheinlich nicht sind). Blockieren Sie den ausgehenden Port 80 und Sie blockieren Ihren Webbrowser vom Surfen im Internet. Zuletzt bearbeitet: 2025-01-22 17:01

HTML5 - Syntax. Anzeige. Die HTML 5-Sprache hat eine "benutzerdefinierte" HTML-Syntax, die mit im Web veröffentlichten HTML 4- und XHTML1-Dokumenten kompatibel ist, jedoch nicht mit den esoterischen SGML-Funktionen von HTML 4. Zuletzt bearbeitet: 2025-01-22 17:01

Persönlich identifizierbare Informationen (PII) sind alle Daten, die potenziell eine bestimmte Person identifizieren könnten. Alle Informationen, die verwendet werden können, um eine Person von einer anderen zu unterscheiden, und die zur Deanonymisierung zuvor anonymer Daten verwendet werden können, können als PII angesehen werden. Zuletzt bearbeitet: 2025-01-22 17:01

USB 3.0 SuperSpeed (auch bekannt als 3.1/3.2 Gen1) ist nur eine Spezifikation, die Übertragungsgeschwindigkeiten von 5 Gbit/s (625 MB/s) anstrebt, während USB A ein Anschluss ist: Kabel, die USB 3.0 unterstützen, haben im Vergleich zu USB einen blauen Kunststoff im Inneren des USB-A-Anschlusses 2.0 Anschlüsse, die normalerweise weiß sind. Zuletzt bearbeitet: 2025-01-22 17:01

Würmer verursachen unter anderem ähnliche Schäden wie Viren, nutzen Lücken in Sicherheitssoftware aus und stehlen möglicherweise vertrauliche Informationen, beschädigen Dateien und installieren eine Hintertür für den Fernzugriff auf das System. Zuletzt bearbeitet: 2025-01-22 17:01

Es ist in jeder Edition enthalten, einschließlich der kostenlosen Visual Studio Community Edition. Das bedeutet, dass Xamarin jetzt kostenlos für Einzelpersonen, Open-Source-Projekte, akademische Forschung und kleine Teams verwendet werden kann. Zuletzt bearbeitet: 2025-01-22 17:01