Print File Formats.PDF (Bevorzugt für die meisten Dateien) PDF (kurz für PortableDocument Format) ist ein von Adobe entwickeltes Dateiformat zum Verteilen kompakter, plattformunabhängiger Dokumente..EPS (Bevorzugt für große Schilder und Banner).JPG (Bevorzugt für Bilder).TIFF (Bevorzugt für hochauflösende Bilder). Zuletzt bearbeitet: 2025-01-22 17:01

Konsens: Wenn andere das auch tun, Hoch. Wenn andere dies nicht tun, Low. Konsistenz: Wenn die Person im Laufe der Zeit auf die gleichen Reize gleich reagiert – Hoch. Wenn sich die Person bei gleichen Reizen anders verhält - Niedrig. Zuletzt bearbeitet: 2025-06-01 05:06

Wenn Sie eine Bedienungsanleitung schreiben, ist Ihr Publikum der Endbenutzer des Produkts. Dies ist wichtig, da die Art und Weise, wie Sie Ihr Dokument schreiben, vom Umfang Ihres Publikums bestimmt wird. Als allgemeine Regel gilt: Je weniger das Publikum weiß, desto weniger technisch wird Ihr Dokument sein. Zuletzt bearbeitet: 2025-01-22 17:01

Klicken Sie auf und aktivieren Sie die Optionen "Tabelle" und "Vorhandenes Arbeitsblatt" im Fenster Daten importieren. Klicken Sie in der Excel-Tabelle auf eine leere Zelle, in der die Datentabelle aus der SQLite-Datenbank angezeigt werden soll. Klicken Sie auf die Schaltfläche „OK“. Zuletzt bearbeitet: 2025-01-22 17:01

Wie richte ich die Anrufumleitung auf meinem Handy ein? Drücken Sie ** Geben Sie einen dieser Codes ein: 21 um alle Anrufe umzuleiten.61 um Anrufe umzuleiten, die Sie nicht innerhalb von 15 Sekunden annehmen. 62 um Anrufe umzuleiten, wenn Ihr Telefon ausgeschaltet ist. Drücken Sie erneut die *-Taste. Geben Sie die Telefonnummer ein, die Sie umleiten möchten, um die 0 durch +44 zu ersetzen. Drücken Sie die #-Taste und dann Senden / Wählen. Zuletzt bearbeitet: 2025-01-22 17:01

Vorteile: Modularer Ansatz, Kapselung/Verbergung der Geschäftslogik, Sicherheit, Leistungssteigerung, Wiederverwendbarkeit. Nachteile: Bei Verwendung von Oracle PL/SQL-Paketen ist möglicherweise mehr Speicher auf dem Oracle-Datenbankserver erforderlich, da das gesamte Paket in den Speicher geladen wird, sobald auf ein Objekt im Paket zugegriffen wird. Zuletzt bearbeitet: 2025-01-22 17:01

Prefork und Worker sind zwei Arten von MPM, die Apache zur Verfügung stellt. Beide haben ihre Vor- und Nachteile. Standardmäßig ist mpm prefork, was Thread-sicher ist. Prefork MPM verwendet mehrere untergeordnete Prozesse mit jeweils einem Thread und jeder Prozess verarbeitet jeweils eine Verbindung. Worker MPM verwendet mehrere untergeordnete Prozesse mit jeweils vielen Threads. Zuletzt bearbeitet: 2025-01-22 17:01

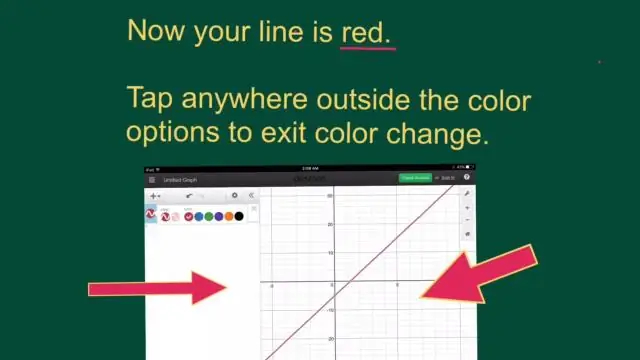

Klicken Sie oben in der Seitenleiste auf einen Linienstil oder verwenden Sie die Steuerelemente im Abschnitt „Strich“, um eine der folgenden Einstellungen vorzunehmen: Linientyp: Klicken Sie auf das Einblendmenü über den Endpunkten und wählen Sie eine Option aus. Farbe: Klicken Sie auf das Farbfeld, um eine Farbe auszuwählen, die zum Thema passt, oder klicken Sie auf das Farbrad, um das Fenster „Farben“zu öffnen. Zuletzt bearbeitet: 2025-01-22 17:01

Da Metadaten ein Satz beschreibender, struktureller und administrativer Daten über eine Gruppe von Computerdaten (z. B. ein Datenbankschema) sind, ist Java Metadata Interface (oder JMI) eine plattformneutrale Spezifikation, die Erstellung, Speicherung und Zugriff definiert , Suche und Austausch von Metadaten in der Java-Programmierung. Zuletzt bearbeitet: 2025-01-22 17:01

Cache-Block - Die Basiseinheit für die Cache-Speicherung. Kann mehrere Bytes/Datenworte enthalten. Cache-Zeile – Wie Cache-Block. tag - Eine eindeutige Kennung für eine Datengruppe. Da verschiedene Speicherbereiche einem Block zugeordnet werden können, wird das Tag verwendet, um zwischen ihnen zu unterscheiden. Zuletzt bearbeitet: 2025-01-22 17:01

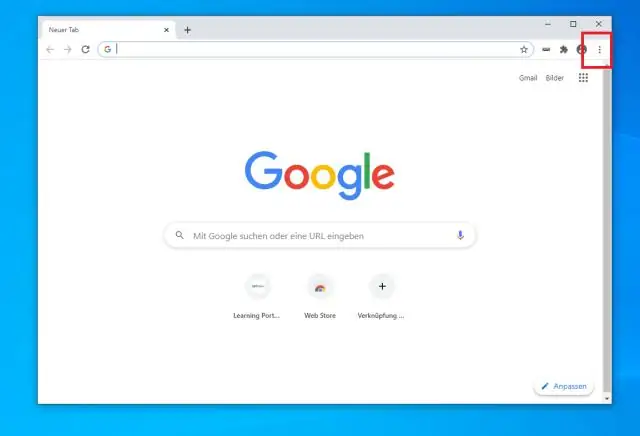

Schritte Starten Sie den Uc-Browser auf dem PC. Das Symbol dieser App sieht aus wie ein weißes Eichhörnchen in einem orangefarbenen Kästchen. Gehe zu den Einstellungen. Klicken Sie auf das graue Eichhörnchen-Symbol oder die ≡-Schaltfläche in der oberen rechten Ecke der App und wählen Sie Einstellungen aus der Dropdown-Liste. Scrollen Sie nach unten zu Download-Einstellungen. Fertig. Zuletzt bearbeitet: 2025-01-22 17:01

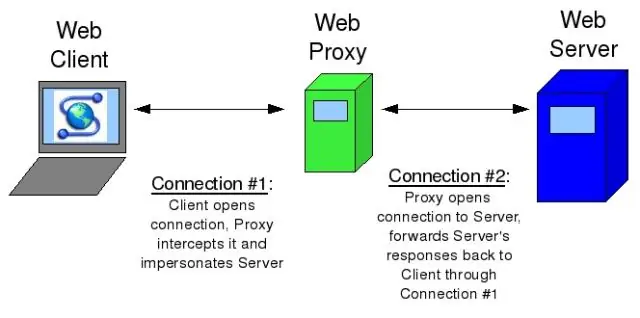

Firewalls können Ports und Programme blockieren, die versuchen, unbefugten Zugriff auf Ihren Computer zu erlangen, während Proxy-Server Ihr internes Netzwerk im Grunde vor dem Internet verbergen. Es funktioniert als Firewall in dem Sinne, dass es Ihr Netzwerk daran hindert, dem Internet ausgesetzt zu sein, indem es bei Bedarf Web-Anfragen umleitet. Zuletzt bearbeitet: 2025-01-22 17:01

Interne Daten sind Daten, die aus dem Inneren des Unternehmens abgerufen werden, um Entscheidungen für einen erfolgreichen Betrieb zu treffen. Es gibt vier verschiedene Bereiche, aus denen ein Unternehmen interne Daten sammeln kann: Vertrieb, Finanzen, Marketing und Personal. Interne Verkaufsdaten werden gesammelt, um Umsatz, Gewinn und das Endergebnis zu bestimmen. Zuletzt bearbeitet: 2025-01-22 17:01

Wells-Barnett, Mitglied der Delta Sigma Theta Sorority, Journalistin, ausgesprochene Frauenrechtlerin und Kreuzritterin gegen Lynchjustiz, gründete den Alpha Suffrage Club of Chicago, die erste afroamerikanische Frauenwahlrechtsorganisation. Zuletzt bearbeitet: 2025-01-22 17:01

SC-Anschluss. (Standardanschluss, Teilnehmeranschluss) Ein Glasfaserkabelanschluss, der einen Push-Pull-Verriegelungsmechanismus verwendet, ähnlich wie bei herkömmlichen Audio- und Videokabeln. Für die bidirektionale Übertragung werden zwei Glasfaserkabel und zwei SC-Stecker (Dual SC) verwendet. SC wird von der TIA als FOCIS-3 . spezifiziert. Zuletzt bearbeitet: 2025-01-22 17:01

Der weltweit erste Computer zum Abspielen von Musik war der CSIR Mark 1 (später CSIRAC genannt), der ab den späten 1940er Jahren von Trevor Pearcey und Maston Beard entworfen und gebaut wurde. Der Mathematiker Geoff Hill hat den CSIR Mark 1 so programmiert, dass er beliebte Musikmelodien aus den frühen 1950er Jahren abspielt. Zuletzt bearbeitet: 2025-06-01 05:06

Social Engineering ist der Begriff, der für eine breite Palette von bösartigen Aktivitäten verwendet wird, die durch menschliche Interaktionen ausgeführt werden. Es nutzt psychologische Manipulation, um Benutzer dazu zu bringen, Sicherheitsfehler zu machen oder sensible Informationen preiszugeben. Social-Engineering-Angriffe erfolgen in einem oder mehreren Schritten. Zuletzt bearbeitet: 2025-01-22 17:01

NR ist eine integrierte AWK-Variable und gibt die Anzahl der verarbeiteten Datensätze an. Verwendung: NR kann im Aktionsblock verwendet werden, stellt die Anzahl der verarbeiteten Zeilen dar und wenn es in END verwendet wird, kann es die Anzahl der vollständig verarbeiteten Zeilen drucken. Beispiel: Verwenden von NR zum Drucken der Zeilennummer in einer Datei mit AWK. Zuletzt bearbeitet: 2025-01-22 17:01

TP-Link ist gegangen und hat einen ziemlich guten Router zu einem sehr vernünftigen Preis hergestellt. Ihr Archer C7 bietet eine Bandbreite von 1750 Gbit/s und läuft mit zwei Frequenzen bei 2,4 GHz und 5,0 GHz. TP-Link hat es beispielsweise einfach gemacht, die Bandbreite zu steuern, die von einzelnen Geräten verwendet wird, die mit dem Router verbunden sind. Zuletzt bearbeitet: 2025-06-01 05:06

Verwenden der Systemsteuerung (Windows 7, 8) Gehen Sie zur Systemsteuerung. Klicken Sie auf Programme. Wählen Sie Nach Programmen und Funktionen anzeigen, falls dies nicht bereits ausgewählt ist. Klicken Sie auf Windows-Features aktivieren oder deaktivieren. Suchen Sie im angezeigten Popup-Fenster InternetExplorer. Deaktivieren Sie das Kontrollkästchen daneben und drücken Sie Ja. Warten Sie, bis der Internet Explorer deinstalliert ist. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn der MySQL-Server unter Windows läuft, können Sie eine Verbindung über TCP/IP herstellen. Sie sollten auch überprüfen, ob der von Ihnen verwendete TCP/IP-Port nicht von einer Firewall oder einem Port-Blockierungsdienst blockiert wurde. Der Fehler (2003) Can't connect to MySQL server on ' server' (10061) zeigt an, dass die Netzwerkverbindung abgelehnt wurde. Zuletzt bearbeitet: 2025-01-22 17:01

Spitze: variabel. Eine lokale Variable, die als Ersatz für einen angegebenen Ausdruck im Hauptteil der Komponente verwendet werden kann. Verwenden Sie diese Option, um sich wiederholende und ausführliche Ausdrücke innerhalb einer Seite zu reduzieren. Zuletzt bearbeitet: 2025-01-22 17:01

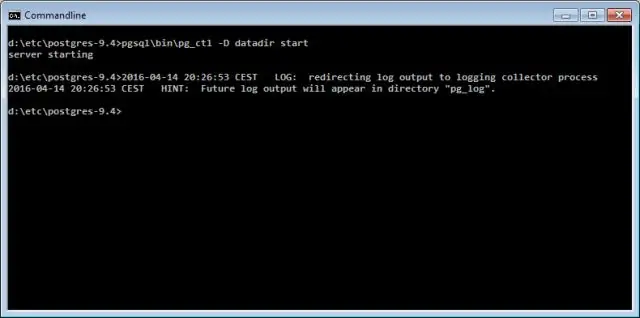

Ein REINDEX unmittelbar nach einem VACUUM FULL ist nutzlos, da VACUUM FULL selbst die Indizes neu erstellt. Dies wird in der 9.4-Dokumentation in Wiederherstellen des Festplattenspeichers erwähnt: Die Option FULL verkleinert keine Indizes; ein periodischer REINDEX wird weiterhin empfohlen. Zuletzt bearbeitet: 2025-01-22 17:01

Überprüfung Geschwindigkeit Kosten/ Monat Seedbox.io 100 mbps 6$ SeedStorm 1 GPS 15$ Easytkfrench 1 GPS 6$ leechdrive 100 Mbps 5$. Zuletzt bearbeitet: 2025-01-22 17:01

WISPTIS. EXE ist eine legitime Datei. Dieser Prozess ist als Microsoft Tablet PC Platform Component bekannt. Es gehört zur Software Microsoft Windows Operating System und wird entwickelt vonMicrosoft. Zuletzt bearbeitet: 2025-01-22 17:01

So kopieren Sie Fotos auf eine CD oder DVD in Windows 10 Öffnen Sie Ihren Bilderordner auf dem Desktop, wählen Sie die gewünschten Fotos aus, klicken Sie oben in der Multifunktionsleiste auf die Registerkarte Freigeben und klicken Sie auf das Symbol Auf Disc brennen. Legen Sie eine leere CD oder DVD in das Fach Ihres beschreibbaren Laufwerks ein und drücken Sie das Fach zu. Entscheiden Sie, wie Sie die Disc verwenden möchten. Zuletzt bearbeitet: 2025-06-01 05:06

Chili's Grill & Bar - 4115 South Medford Drive. Zuletzt bearbeitet: 2025-01-22 17:01

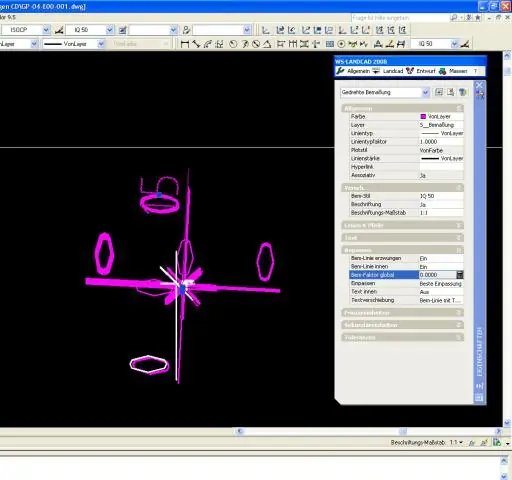

Hilfe Klicken Sie auf Registerkarte Start Gruppe Beschriftung Bemaßungsstil. Finden. Wählen Sie im Bemaßungsstil-Manager den Stil aus, den Sie ändern möchten. Klicken Sie auf Ändern. Geben Sie im Dialogfeld Bemaßungsstil ändern auf der Registerkarte Einpassen unter Maßstab für Bemaßungselemente einen Wert für den Gesamtmaßstab ein. OK klicken. Klicken Sie auf Schließen, um den Bemaßungsstil-Manager zu verlassen. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Weitschuss (WS), auch Longshot genannt, ist ein Kamerawinkel, der die gesamte verweigernde Person und ihre Beziehung zu ihrer Umgebung zeigt. Zuletzt bearbeitet: 2025-01-22 17:01

So installieren und starten Sie Ruby unter Windows Gehen Sie in Ihrem Webbrowser zu Ruby Installer. Klicken Sie auf den großen roten Download-Button. Eine Liste von RubyInstallern wird angezeigt. Klicken Sie auf Ruby 2.2. 2 ganz oben in der RubyInstallers-Liste. Führen Sie das Installationsprogramm aus, indem Sie Programm ausführen wählen (wenn Windows diese Option bietet) oder doppelklicken Sie auf die Datei, wenn der Download abgeschlossen ist. Zuletzt bearbeitet: 2025-01-22 17:01

VIDEO Außerdem, wie verschiebe ich SharePoint 2010 zu SharePoint Online? Schritte zur Migration von SharePoint 2010 zu SharePoint Online: Schritt 1: Exportieren Sie die Daten aus der SharePoint 2010-Umgebung mithilfe von Export-SPWeb.. Zuletzt bearbeitet: 2025-01-22 17:01

Indizes unterstützen die effiziente Ausführung von Abfragen in MongoDB. Ohne Indizes muss MongoDB einen Sammlungsscan durchführen, d. h. jedes Dokument in einer Sammlung scannen, um die Dokumente auszuwählen, die der Abfrageanweisung entsprechen. Der Index speichert den Wert eines bestimmten Felds oder einer Reihe von Feldern, geordnet nach dem Wert des Felds. Zuletzt bearbeitet: 2025-01-22 17:01

Es kann bis zu 30 Sekunden dauern, einen Anruf zu verfolgen. Die Zeit, die die Polizei braucht, um am Tatort zu erscheinen, ist eine ganz andere Sache. Verkehr, Geografie und Entfernung der nächsten verfügbaren Einheit bestimmen, wie lange es dauert, bis sie auftaucht. Es könnte 5 oder 20 Minuten dauern. Zuletzt bearbeitet: 2025-01-22 17:01

Es ist ein eigenständiger Prozess, der dazu dient, Erinnerungen, die bereits im Langzeitgedächtnis gespeichert sind, zu erhalten, zu stärken und zu modifizieren. Sobald Erinnerungen einen Konsolidierungsprozess durchlaufen und Teil des Langzeitgedächtnisses werden, gelten sie als stabil. Zuletzt bearbeitet: 2025-01-22 17:01

Eval wird verwendet, um an ein UI-Element zu binden, das schreibgeschützt ist (z. B. ein Label oder ein schreibgeschütztes Textfeld), d. Zuletzt bearbeitet: 2025-01-22 17:01

Vorteile der Verwendung von E-Mail E-Mail kann die Effizienz, Produktivität und Geschäftsbereitschaft steigern. Die Verwendung von E-Mail im Geschäft ist: billig - das Versenden einer E-Mail kostet unabhängig von der Entfernung und der Anzahl der Personen, an die Sie sie senden, gleich. schnell - eine E-Mail sollte ihren Empfänger in wenigen Minuten erreichen, spätestens jedoch innerhalb weniger Stunden. Zuletzt bearbeitet: 2025-01-22 17:01

Preisfaktoren Die Gebühr für das Versenden von Briefen mit einem Versandzertifikat beträgt 1,40 USD für einen Brief, aber nur 8,25 USD für bis zu 1000 Briefe und zusätzliche 1,03 USD für alle weiteren 1000 Briefe. Zuletzt bearbeitet: 2025-01-22 17:01

Pokémon GO erfordert, dass Spieler mit den Smartphones durch ihre Nachbarschaft laufen, um Pokémon in der Nähe einzufangen. Im Moment hat Nintendo dieses Spiel nicht für Windows-Geräte veröffentlicht. Sie können dieses Spiel jedoch auf Ihrem Windows 10-PC mit einem Android-Emulator wie Bluestacks spielen. Zuletzt bearbeitet: 2025-01-22 17:01

Manchmal bezieht sich "Straßenadresse" auf Ihren physischen Standort auf einer höheren Ebene als auf die Stadt. Beispiel: "1313Mockingbird Lane", ohne den angehängten Stadtnamen. Aber ja, normalerweise ist es nur ein Retronym, um es von Postanschrift (ursprünglich) und jetzt E-Mail-Adresse, Webadresse, IP-Adresse usw. Zuletzt bearbeitet: 2025-01-22 17:01

Lassen Sie mich Ihnen etwas über die Funktionen von SQL erzählen. Hochleistung. Hohe Verfügbarkeit. Skalierbarkeit und Flexibilität. Robuste Transaktionsunterstützung. Hohe Sicherheit. Umfassende Anwendungsentwicklung. Einfache Verwaltung. Open Source. Zuletzt bearbeitet: 2025-01-22 17:01