Egal, ob Sie eine Anwendung oder eine Website erstellen, Sie benötigen irgendwann ein Login- oder Registrierungssystem. An diesem Punkt sind Passwörter von entscheidender Bedeutung. Sie benötigen eine sichere Methode zum Speichern von Passwörtern. bcryptjs ermöglicht es Ihnen, Ihre Passwörter zu hashen, dh es konvertiert Ihr Passwort in eine zufällige Zeichenfolge. Zuletzt bearbeitet: 2025-01-22 17:01

VIDEO Wie pausieren Sie folglich einen Thread in Java? Beachten Sie, dass Sie nicht können Pause ein Gewinde von einem anderen Gewinde . Nur der Gewinde selbst kann Pause seine Ausführung. Und es gibt keine Garantie dafür, dass die Gewinde immer genau für die angegebene Zeit schlafen, da sie von einer anderen unterbrochen werden kann Gewinde , die im nächsten Abschnitt beschrieben wird.. Zuletzt bearbeitet: 2025-01-22 17:01

Hidden Valley Lake ist ein künstlich angelegter Stausee, der 102 Hektar umfasst. Der Erdschüttdamm wurde 1969 über Coyote Creek gebaut. Er ist 90 Fuß hoch und sein Überlauf erstreckt sich über 410 Fuß. Der See fasst 3.500 Morgen Wasser mit einer durchschnittlichen Tiefe von 35 Fuß. Zuletzt bearbeitet: 2025-01-22 17:01

„Diese Gebühren gab es bei TekSavvy schon immer, die Bandbreite unserer Pläne reicht von 25-GB-Nutzungsplänen bis hin zu unbegrenzten Paketen. Unser beliebtester Service beinhaltet einen 300 GB Nutzungsplan, die nächste Stufe ist Unlimited. TekSavvy bietet auch ähnliche unbegrenzte Pläne gegen eine zusätzliche Gebühr an. Zuletzt bearbeitet: 2025-01-22 17:01

Die Enum-Deklaration kann außerhalb einer Klasse oder innerhalb einer Klasse erfolgen, jedoch nicht innerhalb einer Methode. // Enum-Deklaration innerhalb einer Klasse. Die erste Zeile in der Aufzählung sollte eine Liste von Konstanten sein und dann andere Dinge wie Methoden, Variablen und Konstruktor. Zuletzt bearbeitet: 2025-01-22 17:01

Installieren Sie eine sichere Box. Mail-Slots sind ziemlich rudimentär. Installieren Sie einen Käfig oder Sack. Ähnlich wie eine Wertbox kann auch ein Käfig oder ein Postsack als Barriere für Einbrecher dienen. Verwenden Sie eine Entlüftungsweiche. Setzen Sie eine Briefschlitzhaube auf. Verwenden Sie Klebeband, um Ihren Briefschlitz abzudecken. Positionieren Sie Ihren Mail-Slot neu. Zuletzt bearbeitet: 2025-01-22 17:01

WiFi ermöglicht es einem Tablet, sich mit dem Internet zu verbinden, Inhalte herunterzuladen, Streaming-Videos anzuzeigen und Video-Chats durchzuführen. Ein Tablet braucht WLAN, um richtig zu funktionieren, daher kommt das nabi Jr. selbstverständlich mit WLAN. Obwohl WiFi ein wichtiger Bestandteil jedes Tablets ist, wird es nicht ständig benötigt. Zuletzt bearbeitet: 2025-06-01 05:06

AFAIK, NLS steht für National Language Support, der lokale Sprachen unterstützt (mit anderen Worten, die Lokalisierung). Aus der Oracle-Dokumentation. National Language Support (NLS) ist eine Technologie, die es Oracle-Anwendungen ermöglicht, mit Benutzern in ihrer Muttersprache zu interagieren und ihre Konventionen für die Anzeige von Daten zu verwenden. Zuletzt bearbeitet: 2025-01-22 17:01

John Guest-Schnellverbindungs- und SharkBite-Beschläge sind sowohl zuverlässige als auch großartige Beschläge für Notfallreparaturen. Obwohl Quick-Connect- und SharkBite-Fittings für den Einsatz unterirdisch und hinter Wänden ausgelegt sind, können Lötrohre die intelligentere Wahl sein. Zuletzt bearbeitet: 2025-01-22 17:01

Lassen Sie uns nun in unsere Top-Picksforfree-Stockfotos eintauchen. StockSnap.io. StockSnap.io bietet eine große Auswahl an schönen, kostenlosen Stockfotos und hochauflösenden Bildern. Pexels. Unsplash. Burst (von Shopify) Reshot. Pixabay. FeinschmeckerFeed. Gratisografie. Zuletzt bearbeitet: 2025-01-22 17:01

Zu befolgende Schritte: Nach dem ersten Lauf eines automatisierten Testlaufs. Klicken Sie mit der rechten Maustaste auf Projekt – Klicken Sie auf Aktualisieren. Es wird ein Ordner mit dem Namen „test-output“-Ordner erstellt. Im Ordner „test-output“finden Sie „testng-failed. xml“Ausführen „testng-fehlgeschlagen. xml“, um die fehlgeschlagenen Testfälle erneut auszuführen. Zuletzt bearbeitet: 2025-06-01 05:06

Die TreeMap in Java wird verwendet, um die Map-Schnittstelle und NavigableMap zusammen mit der abstrakten Klasse zu implementieren. Die Map wird nach der natürlichen Reihenfolge ihrer Schlüssel sortiert oder durch einen Comparator, der zum Zeitpunkt der Map-Erstellung bereitgestellt wird, je nachdem, welcher Konstruktor verwendet wird. Zuletzt bearbeitet: 2025-01-22 17:01

Ihre Sicherheit ist uns wichtig! Ihr My Verizon-Konto. Schützen Sie Ihr Zuhause und Ihr Geschäft rund um die Uhr, mühelos und kostengünstig. Die Arlo Go Mobile Sicherheitskamera ist komplett kabellos und funktioniert mit dem zuverlässigen 4G LTE-Netzwerk von Verizon. Zuletzt bearbeitet: 2025-01-22 17:01

In der Funkkommunikation ist ein Seitenband ein Band von Frequenzen höher oder niedriger als die Trägerfrequenz, die das Ergebnis des Modulationsprozesses sind. Die Signalanteile oberhalb der Trägerfrequenz bilden das obere Seitenband (USB), diejenigen unterhalb der Trägerfrequenz bilden das untere Seitenband (LSB). Zuletzt bearbeitet: 2025-01-22 17:01

Da ReactJS hilft, die Aktualisierung von DOM zu verhindern, bedeutet dies, dass die Apps schneller sind und eine bessere UX liefern. ReactJS wurde entwickelt, um die Gesamtzahl der gerenderten Seiten vom Website-Server zu verbessern. Außerdem verwendet es Knoten zum Rendern auf der Client-Seite. Zuletzt bearbeitet: 2025-06-01 05:06

Null ist ein spezieller logischer Wert in SQL. Es kann ein NULL-Wert gesetzt werden. NULL ist kein Wert und kann daher TEXT-Spalten, INTEGER-Spalten oder jedem anderen Datentyp zugewiesen werden. Eine Spalte kann nur dann keine NULL enthalten, wenn sie als NOT NULL deklariert wurde (siehe ALTER TABLE). Zuletzt bearbeitet: 2025-01-22 17:01

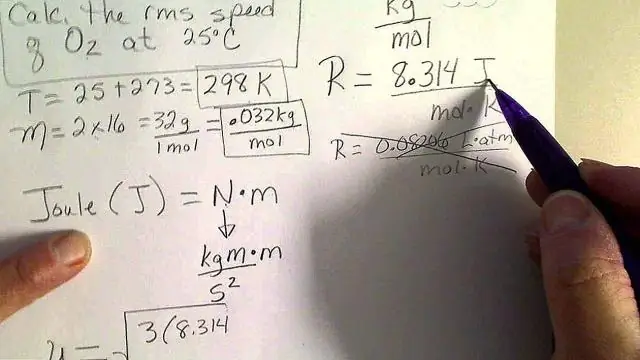

Hashing von Strings mit Python. Eine Hash-Funktion ist eine Funktion, die die Eingabe einer Sequenz von Bytes variabler Länge entgegennimmt und sie in eine Sequenz fester Länge umwandelt. Es ist eine Einwegfunktion. Das heißt, wenn f die Hashing-Funktion ist, ist die Berechnung von f(x) ziemlich schnell und einfach, aber der Versuch, x erneut zu erhalten, wird Jahre dauern. Zuletzt bearbeitet: 2025-01-22 17:01

Zu den häufigsten Sicherheitslücken in Software gehören: Fehlende Datenverschlüsselung. Injektion von Betriebssystembefehlen. SQL-Injektion. Pufferüberlauf. Fehlende Authentifizierung für kritische Funktion. Fehlende Berechtigung. Uneingeschränkter Upload gefährlicher Dateitypen. Vertrauen auf nicht vertrauenswürdige Eingaben bei einer Sicherheitsentscheidung. Zuletzt bearbeitet: 2025-01-22 17:01

Class und forName() ist eine statische Methode der java. lang. Klasse. Die JDBC-Treiber (String) werden zur Laufzeit dynamisch in die Klasse geladen und die Methode forName enthält einen statischen Block, der das Treiberklassenobjekt erstellt und sich automatisch beim DriverManager-Dienst registriert. Zuletzt bearbeitet: 2025-01-22 17:01

Wikipedia. Trichonympha. Trichonympha ist eine Gattung von Parabasaliden-Protisten, die im Darm vieler, wenn nicht der meisten Termitenarten leben. Sie sind Symbionten, indem sie die Zellulose im Holz und Pflanzenfasern abbauen, die ihre Wirte fressen. Trichonympha ähnelt Tränen oder Birnen, die Perücken tragen. Zuletzt bearbeitet: 2025-01-22 17:01

Ja, derzeit ist es legal, Internet-Proxys zu verwenden, die sich physisch in den Vereinigten Staaten befinden, auch wenn Sie sich außerhalb befinden. Daran hindert dich (noch) nichts. Es könnte in Ihrem Land auch illegal sein, einen Proxy zu verwenden, um eine gesperrte Website usw. zu umgehen. Zuletzt bearbeitet: 2025-01-22 17:01

Dezi- (Symbol d) ist ein dezimales Einheitenpräfix im metrischen System, das einen Faktor von einem Zehntel bezeichnet. 1793 vorgeschlagen und 1795 übernommen, kommt das Präfix vom lateinischen decimus, was „Zehntel“bedeutet. Seit 1960 ist das Präfix Teil des Internationalen Einheitensystems (SI). Zuletzt bearbeitet: 2025-01-22 17:01

Gehen Sie zu Einstellungen, Mail, Kontakte, Kalender und tippen Sie auf Konto hinzufügen. Verwenden Sie die Optionen, um Google- und Outlook.com-Konten hinzuzufügen. Akzeptieren Sie das Angebot, Kalender zu synchronisieren, und das war's. Ereignisse, die zu Google Kalender, Outlook.comCalendar oder Outlook hinzugefügt wurden, werden automatisch in der iOS-Kalender-App angezeigt, wenn es mit Outlook.com synchronisiert ist. Zuletzt bearbeitet: 2025-01-22 17:01

Versuchen Sie Einstellungen, Apps. Gehen Sie zur App, klicken Sie auf, dann sollte eine Deinstallationsoption angezeigt werden. Zuletzt bearbeitet: 2025-01-22 17:01

Verwenden des Tablets ohne VerizonService Ein von Verizon gekauftes Tablet ist identisch mit einem, das bei einem anderen Händler gekauft wurde, und Sie können es verwenden, unabhängig davon, ob Sie Ihre Datenverbindung über Verizon Wireless aufrechterhalten oder nicht. Zuletzt bearbeitet: 2025-01-22 17:01

Das Zoom-Tool wird verwendet, um die Zoomstufe Ihres Arbeitsbildes zu ändern. Wenn Sie nur auf das Bild klicken, wird der Zoom auf das gesamte Bild angewendet. Sie können aber auch mit dem Mauszeiger klicken und ziehen, um ein Zoomrechteck zu erstellen. Zuletzt bearbeitet: 2025-01-22 17:01

Der Preis für unsere Banner richtet sich nach ihrer Größe und Sie können ein kleines Banner für 20 bis 25 US-Dollar erhalten, während ein mittleres Banner etwa 30 US-Dollar kostet. Die Kosten für Largebanner, Webseiten-Header und Social-Media-Cover betragen ≧50 US-Dollar. Zuletzt bearbeitet: 2025-01-22 17:01

Die Sprache C wurde ursprünglich für die Systementwicklung verwendet, insbesondere für die Programme, aus denen das Betriebssystem besteht. C wurde als Systementwicklungssprache übernommen, weil es Code erzeugt, der fast so schnell läuft wie in Assembler geschriebener Code. Heute ist C die am weitesten verbreitete Systemprogrammierungssprache. Zuletzt bearbeitet: 2025-01-22 17:01

Klicken Sie im geöffneten Gmail-Posteingang oben links auf dem Bildschirm auf die Schaltfläche Verfassen. Um das Formular Neue Nachricht anzuzeigen, klicken Sie auf die Schaltfläche Verfassen. Verwenden Sie die Pfeile, um das Formular zu maximieren. Geben Sie die E-Mail-Adresse ein, an die Sie Ihre Nachricht senden möchten. Füllen Sie als Nächstes das Feld Betreff aus. Zuletzt bearbeitet: 2025-01-22 17:01

Schädlicher Code ist eine Bedrohung für die Anwendungssicherheit, die mit herkömmlicher Antivirensoftware allein nicht effizient kontrolliert werden kann. Bösartiger Code beschreibt eine breite Kategorie von Systemsicherheitsbegriffen, die Angriffsskripte, Viren, Würmer, Trojanische Pferde, Hintertüren und bösartige aktive Inhalte umfassen. Zuletzt bearbeitet: 2025-01-22 17:01

Klicken Sie in dem Repository, das Sie löschen möchten, in der Seitenleiste links auf der Seite Repositorys auf Einstellungen. Klicken Sie auf der Seite Repository-Details unten auf der Seite auf die Schaltfläche Repository löschen. Bitbucket zeigt den Löschdialog an. Zuletzt bearbeitet: 2025-01-22 17:01

Öffnen Sie die „Systemsteuerung“. Klicken Sie auf den Optionslink „Netzwerk und Internet“, um zum Abschnitt „Netzwerk und Internet“zu navigieren. Klicken Sie auf den Link "Netzwerk- und Freigabecenter". Klicken Sie im linken Bereich auf "Adaptereinstellungen ändern". Klicken Sie mit der rechten Maustaste auf die Wi-Fi-Verbindung und wählen Sie „Eigenschaften“und öffnen Sie das Fenster „Verbindungseigenschaften“. Zuletzt bearbeitet: 2025-01-22 17:01

Das/der durchschnittliche Gehalt als SolutionArchitect bei Amazon Web Services (AWS) in den USA beträgt 142.000 $. Dieses Gehalt basiert auf 114 Gehältern, die von LinkedIn-Mitgliedern mit dem Titel „Solutions Architect“bei Amazon WebServices (AWS) in den USA eingereicht wurden. Zuletzt bearbeitet: 2025-06-01 05:06

Wie lange dauert die kostenlose Testversion? Ihre kostenlose Testversion beginnt beim Auschecken und dauert sieben Tage. Die Testversion wird nach Abschluss automatisch in eine kostenpflichtige Creative Cloud-Mitgliedschaft umgewandelt, es sei denn, Sie kündigen vorher. Zuletzt bearbeitet: 2025-01-22 17:01

Was tun, wenn Ihr iPhone ins Wasser fällt Schalten Sie es sofort aus. Schalten Sie Ihr iPhone so schnell wie möglich aus. Nehmen Sie Ihr iPhone aus der Hülle. Nehmen Sie Ihr iPhone aus der Hülle, um sicherzustellen, dass es vollständig trocken ist. Lassen Sie Flüssigkeit aus den Anschlüssen. Entfernen Sie Ihre SIM-Karte. Warten Sie, bis Ihr iPhone getrocknet ist. Zuletzt bearbeitet: 2025-01-22 17:01

ModelAndView ist ein Objekt, das sowohl das Modell als auch die Ansicht enthält. Der Handler gibt das ModelAndView-Objekt zurück und DispatcherServlet löst die Ansicht mithilfe von View-Resolvern und View auf. Die Ansicht ist ein Objekt, das den Ansichtsnamen in Form des Strings enthält, und das Modell ist eine Karte zum Hinzufügen mehrerer Objekte. Zuletzt bearbeitet: 2025-01-22 17:01

Sie können auch MIDI-Dateien in ein GarageBand-Projekt importieren. MIDI ist ein Standarddateiformat für Synthesizer und andere elektronische Musikinstrumente. MIDI-Dateien enthalten keinen aufgezeichneten Ton, aber sie enthalten Daten, die elektronische Instrumente zur Musikproduktion verwenden können. Zuletzt bearbeitet: 2025-01-22 17:01

Der Keystore wird in der Datei cacerts oder jssecacerts gespeichert. So ändern Sie das Kennwort, das die Liste der vertrauenswürdigen Zertifikate des Verwaltungsservers schützt: Öffnen Sie eine Eingabeaufforderung. Geben Sie den folgenden Befehl ein: Wenn Sie zur Eingabe des Keystore-Passworts aufgefordert werden, geben Sie das aktuelle Passwort ein, das standardmäßig changeit ist, und drücken Sie die Eingabetaste. Zuletzt bearbeitet: 2025-01-22 17:01

Memcached-Server ermöglichen Anwendungen, die auf viele Daten aus einer externen Datenbank zugreifen müssen, einige der Daten im Speicher zwischenzuspeichern, auf den die Anwendung viel schneller zugreifen kann, als dass sie zur Datenbank reisen müssen, um etwas Wichtiges abzurufen. Zuletzt bearbeitet: 2025-01-22 17:01

Suchen Sie den Tweet und klicken Sie auf die umgedrehte Karotte (^) für die Menüoptionen. Klicken Sie auf „Link zu Tweet kopieren“. Beachten Sie, dass dieser Link Sie zu einer Seite führt, die Ihrem spezifischen Retweet gewidmet ist, und nicht dem ursprünglichen Tweet, den Sie erneut posten. Zuletzt bearbeitet: 2025-01-22 17:01