Inhaltsverzeichnis:

- Autor Lynn Donovan [email protected].

- Public 2024-01-18 08:20.

- Zuletzt bearbeitet 2025-01-22 17:14.

Zu den häufigsten Sicherheitslücken in Software gehören:

- Fehlende Datenverschlüsselung.

- Betriebssystem Befehl Injektion.

- SQL-Injektion.

- Pufferüberlauf.

- Fehlende Authentifizierung für kritische Funktion.

- Fehlende Berechtigung.

- Uneingeschränkter Upload gefährlicher Dateitypen.

- Vertrauen auf nicht vertrauenswürdige Eingaben bei einer Sicherheitsentscheidung.

Was sind die 4 Haupttypen von Sicherheitslücken?

Arten von Schwachstellen - Physisch, sozial, wirtschaftlich, einstellungsbezogen Verletzlichkeit | Monitoring- und Evaluationsstudien.

Was sind außerdem Systemschwachstellen? Verletzlichkeit ist ein Begriff aus der Cybersicherheit, der sich auf einen Fehler in einem System das kann es offen für Angriffe lassen. EIN Verletzlichkeit kann sich auch auf jede Art von Schwäche in einem Computer beziehen System selbst, in einer Reihe von Verfahren oder in allem, was die Informationssicherheit einer Bedrohung aussetzt.

Was sind davon die 4 Haupttypen von Schwachstellen in der Cybersicherheit?

Sicherheitslücke im Computer kann fünf schaden Arten von Systemsicherheiten, die Folgendes umfassen: Zuverlässigkeit, Vertraulichkeit, Vollständigkeit, Nutzbarkeit und Unbestreitbarkeit.

Welche Beispiele für Schwachstellen gibt es?

Andere Beispiele für Sicherheitslücken sind:

- Eine Schwachstelle in einer Firewall, die es Hackern ermöglicht, in ein Computernetzwerk einzudringen.

- Unverschlossene Türen in Geschäften, bzw.

- Mangel an Überwachungskameras.

Empfohlen:

Was sind die fünf Hauptmerkmale der Kommunikation?

Im Folgenden sind die Merkmale der Kommunikation aufgeführt: (1) Zwei oder mehr Personen: (2) Austausch von Ideen: (3) Gegenseitiges Verständnis: (4) Direkte und indirekte Kommunikation: (5) Kontinuierlicher Prozess: (6) Auch Wortgebrauch als Symbole:

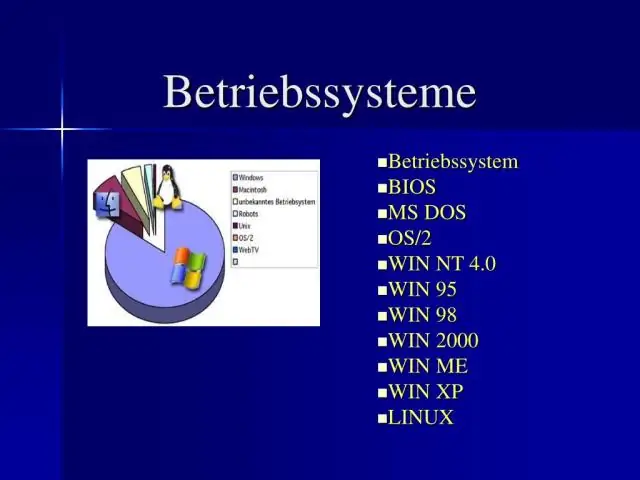

Was sind die Ziele und Funktionen des Betriebssystems?

Ein Betriebssystem hat drei Hauptfunktionen: (1) die Ressourcen des Computers verwalten, wie z

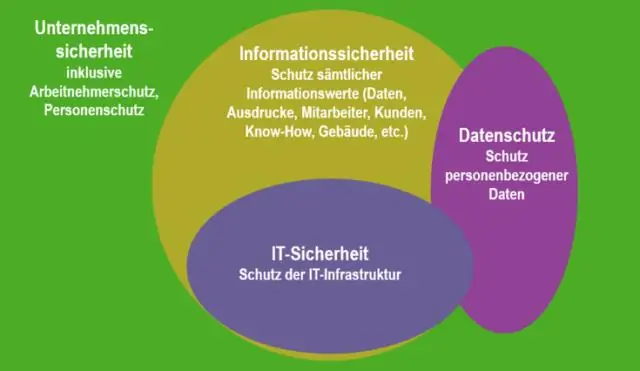

Was sind die fünf Ziele der Informationssicherheit?

Das Ziel der IT-Sicherheit besteht darin, eine Organisation in die Lage zu versetzen, alle Missions-/Geschäftsziele zu erreichen, indem Systeme unter gebührender Berücksichtigung der IT-bezogenen Risiken für die Organisation, ihre Partner und ihre Kunden implementiert werden. Die fünf Sicherheitsziele sind Vertraulichkeit, Verfügbarkeit, Integrität, Verantwortlichkeit und Sicherheit

Wer sind heute die größten Konkurrenten von IBM?

IT-Services: Die Hauptkonkurrenten von IBM sind Accenture, Hewlett Packard und Wipro Technologies. Infrastruktur-Software: Die größten Konkurrenten von IBM sind Microsoft, Oracle und Amazon. Hardware: IBM konkurriert hauptsächlich gegen Oracle, Dell und HP

Was sind die größten Nachteile des Frequenzmultiplexings?

Nachteile von FDM Alle Frequenzmultiplexkanäle werden durch Breitbandschwund beeinträchtigt. Es ist eine große Anzahl von Modulatoren und Filtern erforderlich. Der Kommunikationskanal muss eine sehr große Bandbreite haben. Das Frequenzmultiplexing leidet unter dem Problem des Übersprechens