Da TACACS+ TCP verwendet, ist es daher zuverlässiger als RADIUS. TACACS+ bietet mehr Kontrolle über die Autorisierung von Befehlen, während in RADIUS keine externe Autorisierung von Befehlen unterstützt wird. Alle AAA-Pakete sind in TACACS+ verschlüsselt, während nur die Passwörter in RADIUS verschlüsselt sind, d.h. sicherer. Zuletzt bearbeitet: 2025-01-22 17:01

So bestätigen Sie ein Abonnement mit der AWS Management Console Melden Sie sich bei der Amazon SQS-Konsole an. Wählen Sie die Warteschlange mit einem ausstehenden Abonnement für das Thema aus. Wählen Sie Warteschlangenaktionen, Nachrichten anzeigen/löschen und wählen Sie dann Abfragen für Nachrichten starten. Navigieren Sie in einem Webbrowser zur URL. Zuletzt bearbeitet: 2025-01-22 17:01

Utmp, wtmp, btmp und Varianten wie utmpx, wtmpx und btmpx sind Dateien auf Unix-ähnlichen Systemen, die alle Anmeldungen und Abmeldungen beim System verfolgen. Zuletzt bearbeitet: 2025-01-22 17:01

Melden Sie sich bei der AWS Management Console an und öffnen Sie die Billing and Cost Management-Konsole unter https://console.aws.amazon.com/billing/home#/. Wählen Sie im Navigationsbereich unter Einstellungen die Option Abrechnungseinstellungen aus. Wählen Sie unter Cost Management-Einstellungen die Option Benachrichtigungen zur Nutzung des kostenlosen Kontingents erhalten, um Benachrichtigungen zur Nutzung des kostenlosen Kontingents zu aktivieren. Zuletzt bearbeitet: 2025-01-22 17:01

Werbung kann sich auch auf eine Nachbarschaftswerbung beziehen, die von den Strafverfolgungsbehörden im Rahmen einer Untersuchung durchgeführt wird. Dies ist ein systematischer Ansatz zur Befragung von Einwohnern, Kaufleuten und anderen, die sich in unmittelbarer Nähe einer Straftat befinden und nützliche Informationen haben können. Zuletzt bearbeitet: 2025-01-22 17:01

Visuelle Anzeichen einer Termitenkolonie können Böden sein, die sich wölben oder durchhängen, lose Fliesen, punktgenaue Löcher in Trockenbauwänden, beschädigtes Holz, das leicht zerbröckelt oder Holz, das beim Klopfen hohl klingt. Schutzrohre, die vom Boden bis zum oberirdischen Holz verlaufen. Termiten schlemmen tote Bäume, aus denen viele Häuser bestehen. Zuletzt bearbeitet: 2025-01-22 17:01

Augmented Reality (AR) ist eine interaktive Erfahrung einer realen Umgebung, in der die Objekte, die sich in der realen Welt befinden, durch computergenerierte Wahrnehmungsinformationen verbessert werden, manchmal über mehrere Sinnesmodalitäten, einschließlich visueller, auditiver, haptischer, somatosensorischer und olfaktorischer Art. Zuletzt bearbeitet: 2025-01-22 17:01

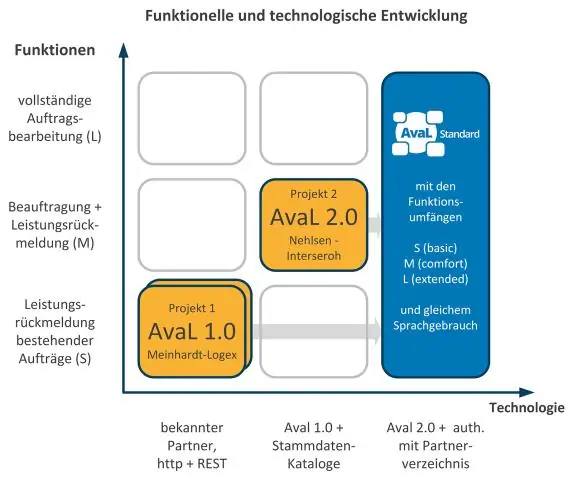

Was ist Modellbereitstellung? Die Bereitstellung ist die Methode, mit der Sie ein Modell für maschinelles Lernen in eine vorhandene Produktionsumgebung integrieren, um praktische Geschäftsentscheidungen auf der Grundlage von Daten zu treffen. Zuletzt bearbeitet: 2025-01-22 17:01

Hard Reset APPLE iPod Nano 7. Generation Im ersten Schritt verbinden Sie Ihren iPod mit dem PC und öffnen iTunes auf Ihrem Computer. Wählen Sie als Nächstes Ihren iPod aus dem linken Menü iniTunes aus. Klicken Sie anschließend in iTunes auf die Schaltfläche Wiederherstellen. An diesem Punkt des Prozesses können Sie jetzt Ihre Dateien sichern, wenn Sie möchten. Klicken Sie dann auf Wiederherstellen, um die Informationen zu diesem Vorgang zu bestätigen. Zuletzt bearbeitet: 2025-01-22 17:01

Heutzutage bringen Mobilfunkunternehmen Smartphones mit längerem und weniger breitem Display auf den Markt. So reduzieren sie die Blenden (Rahmen) an den beiden horizontalen Kanten des Telefons, um den Bildschirmplatz abzudecken. Blendenlos bedeutet im Grunde weniger schmalere Rahmen an horizontalen Kanten. Zuletzt bearbeitet: 2025-01-22 17:01

Microservices haben eine symbiotische Beziehung mit Domain-Driven Design (DDD) – einem Designansatz, bei dem die Geschäftsdomäne sorgfältig in Software modelliert und im Laufe der Zeit weiterentwickelt wird, unabhängig von der Installation, die das System zum Funktionieren bringt. Zuletzt bearbeitet: 2025-01-22 17:01

3 Antworten. Das Betriebssystem wird auf der Festplatte gespeichert, aber beim Booten startet das BIOS das Betriebssystem, das in den RAM geladen wird, und von diesem Zeitpunkt an wird auf das Betriebssystem zugegriffen, während es sich in Ihrem RAM befindet. Für PCs ist das normalerweise eine HDD oder SSD. Aber historisch wurden auch Disketten verwendet. Zuletzt bearbeitet: 2025-01-22 17:01

Verwenden Sie die Registerkarte Einfügen Word macht es einfach, einen Flyer von Grund auf neu zu erstellen. Wählen Sie auf der Registerkarte Einfügen aus dem Menü "Formen" aus, um eine Form in ein Banner oder einen anderen Hintergrund für Ihren Text zu strecken. Wählen Sie „Textfeld“für grafisch ansprechende Möglichkeiten zur Darstellung von Textblöcken, einschließlich Seitenleisten. Zuletzt bearbeitet: 2025-01-22 17:01

Maven-Koordinaten verwenden die folgenden Werte: groupId, artifactId, version und packaging. Dieser Koordinatensatz wird oft als GAV-Koordinate bezeichnet, die für Group, Artifact, Version Coordinate steht. Der GAV-Koordinatenstandard ist die Grundlage für die Fähigkeit von Maven, Abhängigkeiten zu verwalten. Zuletzt bearbeitet: 2025-01-22 17:01

Tragen Sie Ihren Namen in die Bodenmodellliste ein. Um etwa alle sechs Monate Platz für neue Bestände zu schaffen, verkauft jeder Restoration Hardware Store seine Bodenmodelle mit 60 % Rabatt. Zuletzt bearbeitet: 2025-06-01 05:06

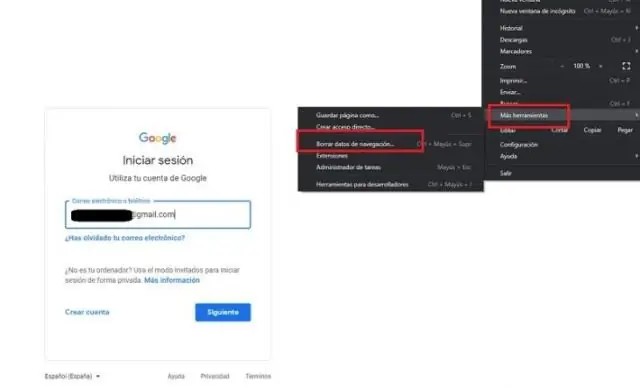

Wie lösche ich meinen Verlauf? Klicken Sie auf die Schaltfläche Bibliothek, klicken Sie auf Verlauf und dann auf Letzten Verlauf löschen…. Wählen Sie aus, wie viel Verlauf Sie löschen möchten: Klicken Sie auf das Dropdown-Menü neben Zeitbereich zum Löschen, um auszuwählen, wie viel Ihres Verlaufs von Firefox gelöscht werden soll. Klicken Sie abschließend auf die Schaltfläche Jetzt löschen. Zuletzt bearbeitet: 2025-01-22 17:01

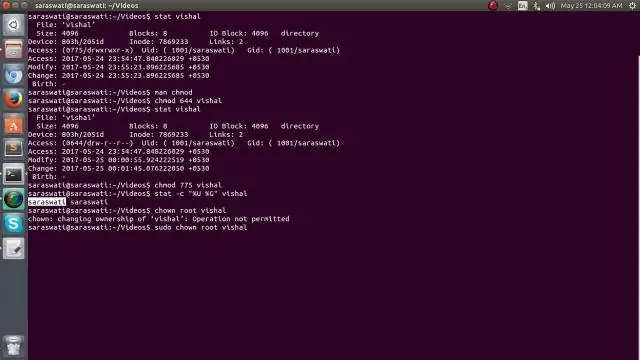

Der Befehl chmod steht für Änderungsmodus … und wird verwendet, um den Zugriff auf Ressourcen zu beschränken … Es ist dasselbe, wie wenn Sie mit der Maus mit der rechten Maustaste auf eine Datei oder einen Ordner klicken und die Berechtigungsregisterkarten auswählen und festlegen, wer auf die Ressource zugreifen kann … der Befehl chmod ist der Weg um es auf der Kommandozeile zu tun. Zuletzt bearbeitet: 2025-01-22 17:01

Glücklicherweise können Sie jetzt ein Flipagram online mit einem kostenlosen Diashow-Maker namens Kapwing erstellen. Mit Kapwing können Sie aFlipagram auf Mac, Windows, Android, iPads, Chromebooks oder jedem anderen Gerät erstellen. Zuletzt bearbeitet: 2025-06-01 05:06

Ein Reed-Relais ist eine Art von Relais, das einen Elektromagneten verwendet, um einen oder mehrere Reed-Schalter zu steuern. Die Kontakte sind aus magnetischem Material und der Elektromagnet wirkt direkt auf sie, ohne dass ein Anker sie bewegen muss. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Gantt-Diagramm ist eine grafische Darstellung eines Projektzeitplans. Es handelt sich um eine Art Balkendiagramm, das die Start- und Enddaten mehrerer Elemente eines Projekts anzeigt, darunter Ressourcen, Meilensteine, Aufgaben und Abhängigkeiten. Henry Gantt, ein amerikanischer Maschinenbauingenieur, entwarf das Gantt-Diagramm. Zuletzt bearbeitet: 2025-01-22 17:01

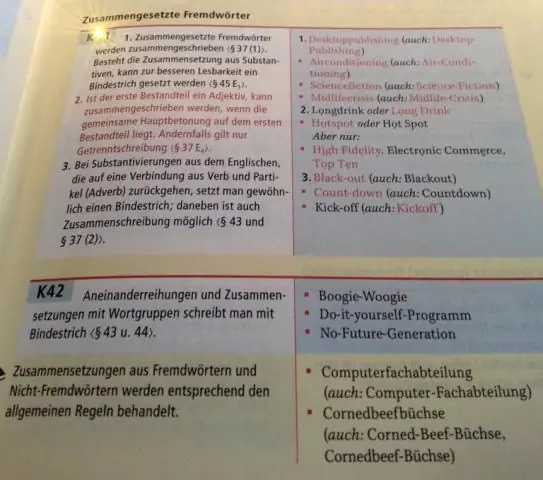

Regel 1. Trennen Sie im Allgemeinen zwei oder mehr Wörter, wenn sie vor einem Nomen stehen, das sie modifizieren, und fungieren Sie als eine einzige Idee. Dies wird als zusammengesetztes Adjektiv bezeichnet. Wenn auf ein Nomen ein zusammengesetztes Adjektiv folgt, ist ein Bindestrich normalerweise nicht erforderlich. Zuletzt bearbeitet: 2025-01-22 17:01

NET Memory Profiler ist ein leistungsstarkes Tool zum Auffinden von Speicherlecks und zum Optimieren der Speichernutzung in Programmen, die in C#, VB.NET oder anderen geschrieben wurden. Identifizieren Sie Speicherlecks ganz einfach, indem Sie Snapshots sammeln und vergleichen. NET-Speichernutzung. Ein Profiling-Leitfaden ist verfügbar, um Ihnen Tipps zur Erkennung von Speicherlecks zu geben. Zuletzt bearbeitet: 2025-01-22 17:01

Das Python-Zeitmodul bietet viele Möglichkeiten, Zeit im Code darzustellen, z. B. Objekte, Zahlen und Zeichenfolgen. Es bietet auch andere Funktionen als die Zeitdarstellung, wie das Warten während der Codeausführung und das Messen der Effizienz Ihres Codes. Zuletzt bearbeitet: 2025-01-22 17:01

Aktivieren der Norton-Symbolleiste Starten Sie Ihr Norton-Produkt. Klicken Sie auf Einstellungen. Klicken Sie unter Detaillierte Einstellungen auf Identitätsschutz. Klicken Sie neben Identity Safe auf Konfigurieren. Klicken Sie im Fenster von Norton Identity Safe unten im Fenster auf das Symbol Einstellungen. Klicken Sie auf der Registerkarte Allgemein neben Google Chrome auf Erweiterung installieren. Zuletzt bearbeitet: 2025-01-22 17:01

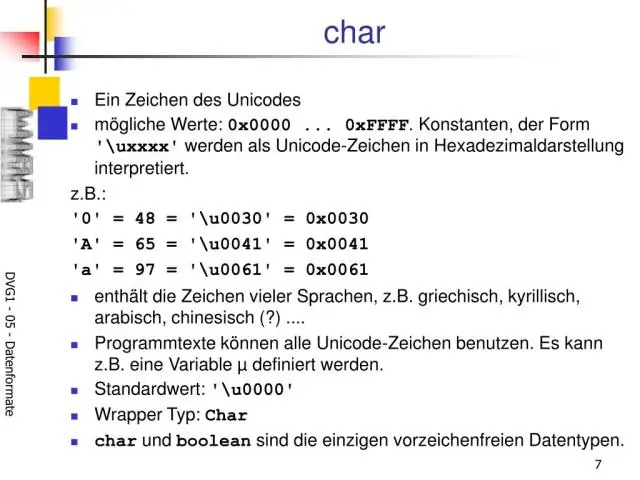

Standardwerte der primitiven Typen von Java Typ Standardwert int 0 long 0 float 0.0f double 0.0d. Zuletzt bearbeitet: 2025-01-22 17:01

Bester Mac 2019: die besten Macs, die Sie dieses Jahr kaufen können MacBook Pro (16-Zoll, 2019) Der beste Apple-Laptop. Mac Mini 2018. Gleiche Größe, viel mehr Leistung. MacBook Pro (15", 2019) Apple iMac (27", 2019) MacBook Pro mit Touch Bar (13", Mitte 2019) iMac Pro. Apple MacBook Air (2019) MacBook (2017). Zuletzt bearbeitet: 2025-01-22 17:01

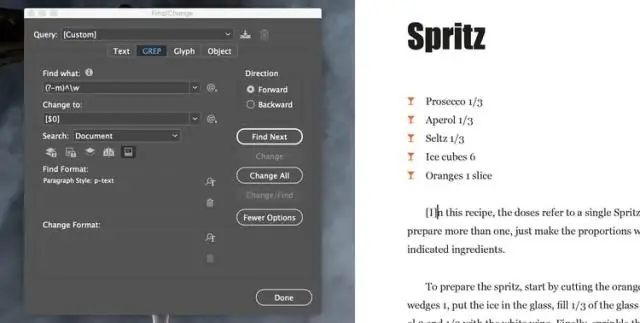

Wenn Ihr InDesign-Dokument geöffnet ist, sollten Sie zunächst mit dem Textwerkzeug (T) einen Textrahmen auf Ihrem Layout vorbereiten. Füllen Sie den Rahmen mit dem Textabsatz, dem Sie auch eine Initiale hinzufügen möchten. Markieren Sie mit Ihrem Schreibcursor den ersten Buchstaben des Absatzes oder platzieren Sie den Cursor einfach irgendwo in den Absatz. Zuletzt bearbeitet: 2025-01-22 17:01

Momentan hat Stockfish 9 64-bit 4CPU eine ELO-Bewertung von unglaublichen 3438 Punkten. Zuletzt bearbeitet: 2025-06-01 05:06

So ersetzen Sie die Trommeleinheit: Schalten Sie den Drucker ein. Öffnen Sie die vordere Abdeckung und lassen Sie den Drucker zehn Minuten lang stehen, damit er abkühlen kann. Entfernen Sie die Trommeleinheit und die Tonerkartusche aus dem Drucker. Trennen Sie die Tonerkartusche von der Trommeleinheit, indem Sie den grünen Hebel nach unten drücken. Öffnen Sie Ihre neue Trommeleinheit. Zuletzt bearbeitet: 2025-01-22 17:01

Perf ist ein Profiler-Tool für Linux 2.6+-basierte Systeme, das CPU-Hardwareunterschiede bei Linux-Leistungsmessungen abstrahiert und eine einfache Befehlszeilenschnittstelle bietet. Perf basiert auf der perf_events-Schnittstelle, die von neueren Versionen des Linux-Kernels exportiert wurde. Zuletzt bearbeitet: 2025-01-22 17:01

Suchen Ihrer LesezeichendateieninWindows Der Speicherort der Datei befindet sich in IhremBenutzerverzeichnis im Pfad'AppDataLocalGoogleChromeUserDataDefault.' Wenn Sie die Lesezeichendatei aus irgendeinem Grund ändern oder löschen möchten, sollten Sie zuerst Google Chrome beenden. Zuletzt bearbeitet: 2025-01-22 17:01

Der SQL Server-Dienst ist der ausführbare Prozess, der das SQL Server-Datenbankmodul IST. SQL Services können so konfiguriert werden, dass sie als Domänenbenutzer, lokaler Benutzer, verwaltete Dienstkonten, virtuelle Konten oder integriertes Systemkonto ausgeführt werden. Zuletzt bearbeitet: 2025-01-22 17:01

So synchronisieren Sie einen Samsung Gear Fit2 Fitness-Tracker Schalten Sie Ihre Samsung Gear Fit2 ein und bringen Sie sie innerhalb von 10 Fuß zu Ihrem Smartphone. Öffnen Sie die Samsung Gear-App auf Ihrem Smartphone. Tippen Sie auf Mit Gear verbinden. Bestätigen Sie, dass der auf Ihrem Smartphone angezeigte Hauptschlüssel und der auf der Gear Fit 2 angezeigte übereinstimmen. Aktivieren Sie die Kontrollkästchen, um den Bedingungen und Funktionen zuzustimmen, und tippen Sie dann auf Weiter. Zuletzt bearbeitet: 2025-01-22 17:01

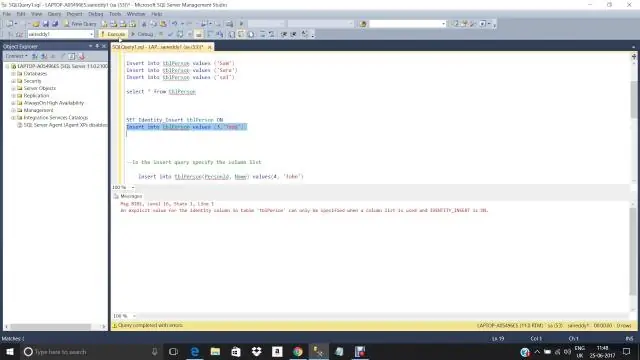

In der Data Manipulation Language (DML) haben wir vier verschiedene SQL-Anweisungen, Select, Insert, Update und Delete. Select-Anweisung wird verwendet, um Datensätze aus der Tabelle auszuwählen, mit oder ohne Bedingung. Zuletzt bearbeitet: 2025-01-22 17:01

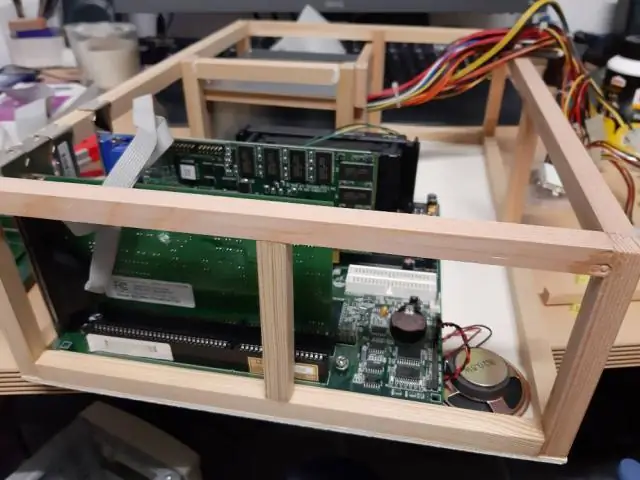

So verkabeln Sie meinen Computer im Tower Verbinden Sie die Lüfter mit dem Motherboard. Normalerweise gibt es einen Lüfter zum Kühlen der CPU sowie einen oder zwei am Gehäuse. Verbinden Sie die Festplatte(n) und das/die Laufwerk(e) mit dem Motherboard. Verbinden Sie die Gehäusekabel mit dem Motherboard. Schließen Sie alle Peripheriekabel an das Motherboard an. Zuletzt bearbeitet: 2025-01-22 17:01

Bei starkem Befall mit Trockenholz-Termiten sollte die Behandlung durch Begasung erfolgen. Die Begasung erfolgt mit Sulfurylfluorid (Vikane) oder Methylbromid (Bromgas). Bei einer Begasung wird das gesamte Gebäude mit einer Begasungsabdeckung (Planen) dicht abgedeckt und das Gas eingeleitet. Zuletzt bearbeitet: 2025-01-22 17:01

Erhöhen Sie die Schriftgröße beim Drucken einer Webseite. Klicken Sie auf „Datei“und wählen Sie „Druckvorschau“. Ändern Sie den Prozentsatz für die Skalierung, um ihn zu vergrößern. In der Druckvorschau können Sie vor dem Drucken genau sehen, wie es aussehen wird. Wenn Sie zufrieden sind, klicken Sie auf "Drucken". Zuletzt bearbeitet: 2025-01-22 17:01

Drücken und halten Sie im Fenster 'Automatische Reparatur vorbereiten' dreimal die Ein-/Aus-Taste, um das Gerät zwangsweise auszuschalten. Das System wird nach 2-3-maligem Neustart die Bootrepair-Seite aufrufen, wählen Sie Troubleshoot und fahren Sie dann mit Refresh PC oder Reset PC fort.. Zuletzt bearbeitet: 2025-01-22 17:01

Request for Comment 1918 (RFC 1918), „Address Allocation for Private Internets“, ist das Memorandum der Internet Engineering Task Force (IETF) über Methoden der Zuweisung privater IP-Adressen in TCP/IP-Netzwerken. RFC 1918 wurde verwendet, um die Standards zu erstellen, nach denen Netzwerkgeräte IP-Adressen in einem privaten Netzwerk zuordnen. Zuletzt bearbeitet: 2025-06-01 05:06

Um die Leistung zu optimieren, legen Sie die Anzahl der Zuordnungsaufgaben auf einen Wert fest, der niedriger ist als die maximale Anzahl von Verbindungen, die die Datenbank unterstützt. Die Kontrolle der Parallelität, die Sqoop zum Übertragen von Daten verwendet, ist der wichtigste Weg, um die Belastung Ihrer Datenbank zu kontrollieren. Zuletzt bearbeitet: 2025-01-22 17:01