Pulse-Code-Modulation (PCM) ist ein Verfahren, das verwendet wird, um abgetastete analoge Signale digital darzustellen. Es ist die Standardform von digitalem Audio in Computern, CDs, digitaler Telefonie und anderen digitalen Audioanwendungen. Obwohl PCM ein allgemeinerer Begriff ist, wird er häufig verwendet, um Daten zu beschreiben, die als LPCM . kodiert sind. Zuletzt bearbeitet: 2025-01-22 17:01

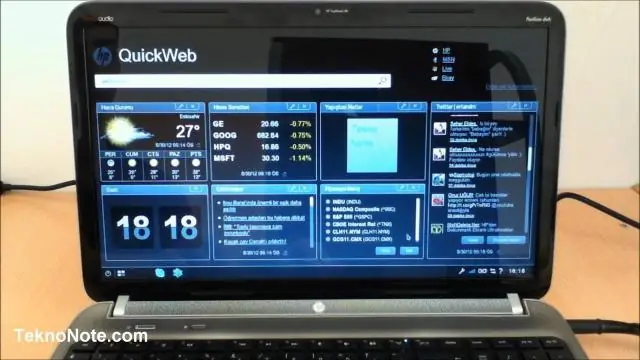

HP QuickWeb ist eine innovative Suite von Anwendungen, auf die innerhalb von Sekunden nach dem Einschalten des Computers zugegriffen werden kann. HP QuickWeb befindet sich außerhalb des Windows-Betriebssystems, sodass Sie schnell E-Mails abrufen, im Internet surfen, über Instant Messenger und Skype chatten, Musik hören und Bilder anzeigen können. Zuletzt bearbeitet: 2025-01-22 17:01

Aktives Mitglied. Sie müssen den Flowcoat stark verdünnen, da es sich um eine dicke Konsistenz handelt, die entwickelt wurde, um innerhalb von GFK über rau zu gehen. Zuletzt bearbeitet: 2025-01-22 17:01

Virtuelle Spalten können in der WHERE-Klausel der UPDATE- und DELETE-Anweisung verwendet werden, sie können jedoch nicht von DML geändert werden. Sie können als Partitionsschlüssel bei der virtuellen spaltenbasierten Partitionierung verwendet werden. Auf ihnen können Indizes erstellt werden. Wie Sie vielleicht erraten haben, erstellt Oracle funktionsbasierte Indizes, wie wir es für normale Tabellen erstellen. Zuletzt bearbeitet: 2025-01-22 17:01

Klarheit und Prägnanz Es gibt eine Zeit und einen Ort für kreative Redewendungen und poetische Wendungen, aber selten ist ein Geschäftsbrief dieser Zeit und Ort. Die Priorität im Business Writing ist die effektive Kommunikation spezifischer Informationen. Vermeide es, Worte zu verschwenden und sei bei der Auswahl genau. Zuletzt bearbeitet: 2025-01-22 17:01

Standard drahtlose versteckte Kameras können bis zu 300 Meter übertragen und leistungsstarke drahtlose versteckte Kameras können bis zu 2000 Fuß übertragen. Zuletzt bearbeitet: 2025-06-01 05:06

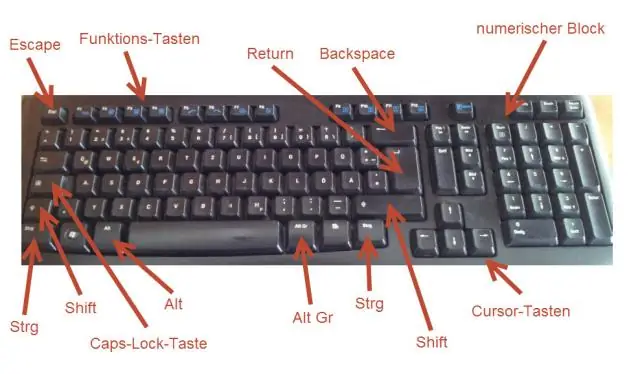

Halten Sie die Tasten 'Strg' und 'Alt' auf der Tastatur gedrückt und drücken Sie dann die Taste 'Entf'. Wenn Windows ordnungsgemäß funktioniert, wird ein Dialogfeld mit mehreren Optionen angezeigt. Wenn das Dialogfeld nach einigen Sekunden nicht angezeigt wird, drücken Sie erneut 'Strg-Alt-Entf', um neu zu starten. Zuletzt bearbeitet: 2025-01-22 17:01

Das 7.1 Plus verfügt über Near Field Communications (NFC)-Funktionalität zur Übertragung von Inhalten mit anderen NFC-fähigen Geräten. Dieses Nokia Smartphone verfügt über einen FM-Radioempfänger. Zuletzt bearbeitet: 2025-01-22 17:01

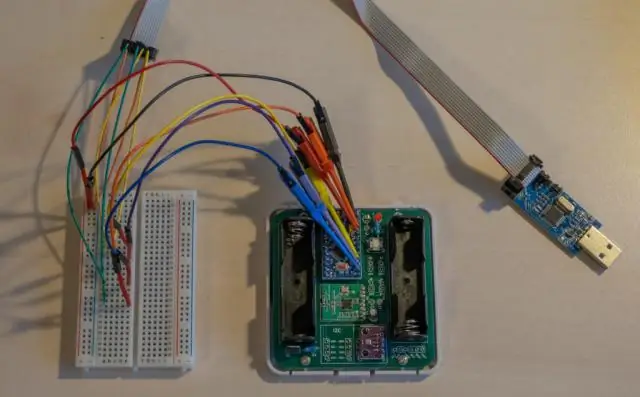

Wahrscheinlich ja, die ArduinoIDE (integrierte Entwicklungsumgebung) ist voll entwickelt in der Funktionalität voller Bibliotheken, solange die Programmierung der Arduino UNO in der eingebetteten C-Sprache möglich ist, da Arduino IDE sowohl Arduino-Code als auch AVR-Standardcode kompilieren kann. Zuletzt bearbeitet: 2025-01-22 17:01

Setuptools ist eine Sammlung von Verbesserungen an den Python-Distutils, die es Entwicklern ermöglichen, Python-Pakete einfacher zu erstellen und zu verteilen, insbesondere solche, die Abhängigkeiten von anderen Paketen aufweisen. Mit setuptools erstellte und verteilte Pakete sehen für den Benutzer wie gewöhnliche Python-Pakete aus, die auf den distutils basieren. Zuletzt bearbeitet: 2025-01-22 17:01

Vom Computer - PC Verbinden Sie Ihr Telefon über das MicroUSB-Kabel, das an Ihr LG-Ladegerät angeschlossen ist, mit einem PC. Wenn Sie dazu aufgefordert werden, wählen Sie Mediensynchronisierung (MTP). Öffnen Sie auf dem PC Arbeitsplatz. Klicken Sie mit der rechten Maustaste auf die Sicherungsdatei (mit der Endung. sbf oder. Klicken Sie mit der rechten Maustaste auf den Ort, um die Sicherungsdatei auf dem Computer zu speichern. Fügen Sie die Sicherungsdatei auf den PC ein. Zuletzt bearbeitet: 2025-01-22 17:01

1) Klicken Sie mit der rechten Maustaste auf das Lautsprechersymbol in Ihrer Taskleiste und wählen Sie dann Wiedergabegeräte. 2) Wählen Sie im Sound-Fenster die Registerkarte Wiedergabe, klicken Sie mit der rechten Maustaste auf Lautsprecher und wählen Sie dann Als Standardgerät festlegen. 3) Klicken Sie auf OK. Ihre Lautsprecher sind jetzt als Standard-Audioausgabegerät eingestellt. Zuletzt bearbeitet: 2025-01-22 17:01

Die Annotation Spring @Autowired wird für die automatische Abhängigkeitsinjektion verwendet. Das Spring-Framework basiert auf Dependency Injection und wir injizieren die Klassenabhängigkeiten über die Spring-Bean-Konfigurationsdatei. Zuletzt bearbeitet: 2025-01-22 17:01

Google Chrome Klicken Sie auf das Menü von Chrome und gehen Sie zu Einstellungen. Klicken Sie unten auf der Seite mit den Chrome-Einstellungen auf den Link "Erweiterte Einstellungen anzeigen" und klicken Sie unter Datenschutz auf die Schaltfläche "Inhaltseinstellungen". Scrollen Sie nach unten zum Abschnitt "Standort" und wählen Sie "Keiner Site erlauben, Ihren physischen Standort zu verfolgen". Zuletzt bearbeitet: 2025-01-22 17:01

Herstellen einer FTP-Verbindung über die Eingabeaufforderung Stellen Sie wie gewohnt eine Internetverbindung her. Klicken Sie auf Start, und klicken Sie dann auf Ausführen. Eine Eingabeaufforderung wird in einem neuen Fenster angezeigt. Geben Sie ftp ein Drücken Sie die Eingabetaste. Wenn die erstmalige Verbindung erfolgreich ist, sollten Sie zur Eingabe eines Benutzernamens aufgefordert werden. Sie sollten nun nach einem Passwort gefragt werden. Zuletzt bearbeitet: 2025-01-22 17:01

Mit dem Dienstprogramm javadoc können Sie Ihre Kommentare direkt neben Ihrem Code in Ihre '. java'-Quelldateien. Wenn Sie mit Ihrem Code und Ihren Kommentaren zufrieden sind, führen Sie einfach den Befehl javadoc aus und Ihre Dokumentation im HTML-Stil wird automatisch für Sie erstellt. Zuletzt bearbeitet: 2025-01-22 17:01

Die Java for-Schleife ist eine Kontrollflussanweisung, die einen Teil der Programme mehrmals durchläuft. Die Java while-Schleife ist eine Kontrollflussanweisung, die einen Teil der Programme auf Basis einer gegebenen booleschen Bedingung wiederholt ausführt. Wenn die Anzahl der Iterationen fest ist, wird empfohlen, for loop . zu verwenden. Zuletzt bearbeitet: 2025-01-22 17:01

So setzen Sie Ihren Router mit der Reset-Taste zurück: Vergewissern Sie sich, dass die Power-LED Ihres Routers leuchtet. Suchen Sie auf der Rückseite Ihres Routers die Reset-Taste. Verwenden Sie eine Büroklammer oder einen ähnlichen Gegenstand, um die Reset-Taste bis zu dreißig Sekunden lang gedrückt zu halten. Lassen Sie die Reset-Taste los. Ihr Router wird zurückgesetzt. Zuletzt bearbeitet: 2025-01-22 17:01

Das Kerberos-Authentifizierungsprotokoll enthält einige Gegenmaßnahmen. Im klassischen Fall eines Replay-Angriffs wird eine Nachricht von einem Gegner erfasst und zu einem späteren Zeitpunkt erneut abgespielt, um eine Wirkung zu erzielen. Die von diesen drei Schlüsseln bereitgestellte Verschlüsselung trägt dazu bei, Replay-Angriffe zu verhindern. Zuletzt bearbeitet: 2025-01-22 17:01

Tipp 1: Behalten Sie TempDB auf dem lokalen Laufwerk im Cluster bei Im Allgemeinen werden Datenbankdateien in einer geclusterten Instanz von SQL Server in einem freigegebenen Speicher (SAN) gespeichert. In SQL Server 2012 und höher können wir TempDB jedoch auf lokal angeschlossenen Laufwerken behalten. Zuletzt bearbeitet: 2025-01-22 17:01

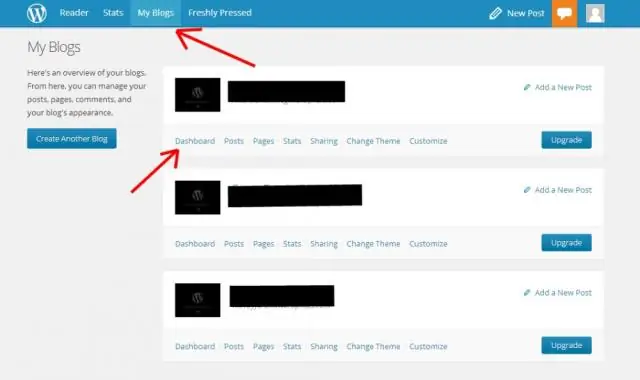

Melden Sie sich bei Ihrem WordPress-Admin-Dashboard an. Fahren Sie im Dashboard-Menü mit der Maus auf Beiträge und klicken Sie auf "Alle Beiträge". Fahren Sie mit der Maus über den Beitrag „Hello World“und die Option „Papierkorb“wird angezeigt. Klicken Sie darauf, um den Beitrag zu entfernen. Zuletzt bearbeitet: 2025-01-22 17:01

„Ein Gadget ist ein kleines technologisches Objekt (wie ein Gerät oder ein Gerät), das eine bestimmte Funktion hat, aber oft als Neuheit betrachtet wird. Gadgets gelten zum Zeitpunkt ihrer Erfindung ausnahmslos als ungewöhnlicher oder cleverer gestaltet als normale technische Objekte. Zuletzt bearbeitet: 2025-01-22 17:01

MM Ungefähre Größe In Zoll Genaue Größe In Zoll 14 mm 9/16 Zoll 0,55118 Zoll 15 mm Knapp 5/8 Zoll 0,59055 Zoll 16 mm 5/8 Zoll 0,62992 Zoll 17 mm Knapp 11/16 Zoll 0,66929 Zoll. Zuletzt bearbeitet: 2025-01-22 17:01

Schritte Gehen Sie zu wordpress.com und melden Sie sich mit Ihrem Konto an. Öffnen Sie Ihr Dashboard, indem Sie auf die Schaltfläche Meine Website klicken. Wählen Sie in der Seitenleiste Blogposts aus, um das Blogpost-Menü zu öffnen. Wählen Sie einen Beitrag aus. Klicken Sie auf die Schaltfläche ⋯ Mehr. Klicken Sie auf den Papierkorb-Button, um den Beitrag zu löschen.Fertig. Zuletzt bearbeitet: 2025-01-22 17:01

Ja, du kannst Minecraft auf (den meisten) Chromebooks spielen. Es gibt keine wirklich strengen Hardwareanforderungen, um das Spiel auszuführen. Viele Leute kaufen ein Chromebook nur, um Minecraft zu spielen, ob Sie es glauben oder nicht. Zuletzt bearbeitet: 2025-06-01 05:06

Verteilerboxen werden dort eingesetzt, wo einige Sensorsignale gesammelt und über ein gemeinsames Kabel weitergeleitet werden. Verteilerboxen sind in mehreren Ausführungen erhältlich, mit unterschiedlichen Signalanschlüssen, mit und ohne Signalanzeige, mit Feldkabelanschluss oder mit jeder angetriebenen Anschlussvariante. Zuletzt bearbeitet: 2025-01-22 17:01

Hier sind fünf meiner Lieblings-Apps für kostenlose WLAN-Anrufe. Google Voice. Als am häufigsten verwendete Anwendung auf meinem Telefon funktioniert Google Voice auch auf Tablets gut. Fr. Eine der Funktionen, die ich an Fring am meisten schätze, ist die Möglichkeit, andere Fring-Benutzer auf der ganzen Welt frei anzurufen. Skypen. KakaoTalk. Tango. Deine Favoriten?. Zuletzt bearbeitet: 2025-01-22 17:01

Yelp ist nicht wie Facebook. Check-ins können nicht manuell gelöscht werden. Zuletzt bearbeitet: 2025-01-22 17:01

Apple TV wird von Apple hergestellt, während Google den Chromecast erstellt. Die beste Erfahrung mit Apple TV erhalten Sie, wenn Sie ein iPhone, iPad oder Mac besitzen. Das heißt, Windows-Computer und Android-Geräte können auch mit dem Apple TV arbeiten. Zuletzt bearbeitet: 2025-01-22 17:01

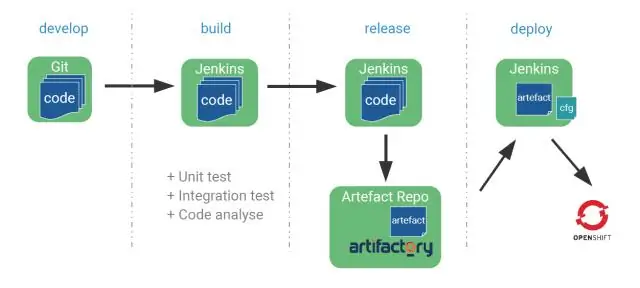

Führen Sie die folgenden Schritte aus, um eine einfache Pipeline über die Jenkins-Benutzeroberfläche zu erstellen: Klicken Sie auf Ihrer Jenkins-Startseite auf Neues Element, geben Sie einen Namen für Ihren (Pipeline-)Job ein, wählen Sie Pipeline und klicken Sie auf OK. Geben Sie im Skripttextbereich des Konfigurationsbildschirms Ihre Pipeline-Syntax ein. Zuletzt bearbeitet: 2025-01-22 17:01

Für die Smartphone-Nutzung muss die kostenlose Strava-App installiert sein. Öffnen Sie einfach den App Store Ihres Geräts (den App Store für iPhones und Google Play für Android-Geräte), suchen Sie nach Strava und laden Sie die App herunter, genau wie bei jeder anderen. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Softphone (Softwaretelefon) ist ein Anwendungsprogramm, das Telefongespräche über das Internetprotokoll (VoIP) von Computergeräten ermöglicht. In Unternehmen werden Softphones manchmal als Softclients bezeichnet. Zuletzt bearbeitet: 2025-01-22 17:01

Ein modularer Steckverbinder ist eine Art elektrischer Steckverbinder für Kabel und Kabel von elektronischen Geräten und Geräten, wie beispielsweise in Computernetzwerken, Telekommunikationsgeräten und Audio-Headsets. Die wohl bekanntesten Anwendungen modularer Steckverbinder sind für Telefon und Ethernet. Zuletzt bearbeitet: 2025-06-01 05:06

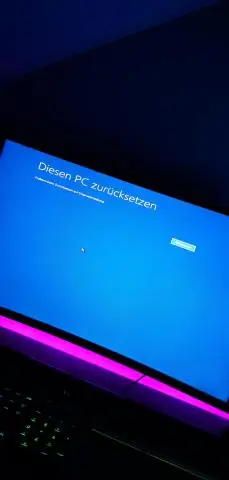

So beheben Sie den SrtTrail. txt Windows 10-Fehler: Führen Sie eine Systemwiederherstellung durch. Entfernen und ersetzen Sie Ihren Laptop-Akku. Trennen Sie Ihre USB-Geräte. Führen Sie die Eingabeaufforderung über das Windows 10-Startoptionen-Menü aus. Führen Sie den CHKDSK-Befehl aus. Deaktivieren Sie die automatische Starthilfe. Führen Sie die Eingabeaufforderung über den abgesicherten Modus mit Netzwerk aus. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Image in Docker Hub laden Klicken Sie auf Create Repository. Wählen Sie einen Namen (z. B. verse_gapminder) und eine Beschreibung für Ihr Repository und klicken Sie auf Erstellen. Melden Sie sich über die Befehlszeile docker login beim Docker Hub an --username=yourhubusername [email protected]. Überprüfen Sie die Bild-ID mit Docker-Images. Zuletzt bearbeitet: 2025-01-22 17:01

Interne Bedrohungen stammen aus dem Inneren der Organisation. Die Hauptursachen für interne Bedrohungen sind Mitarbeiter, Auftragnehmer oder Lieferanten, an die die Arbeit ausgelagert wird. Die größten Bedrohungen sind Betrug, Missbrauch von Informationen und/oder Zerstörung von Informationen. Zuletzt bearbeitet: 2025-01-22 17:01

Standardmäßig werden die App-Symbole auf Ihrem iPhone oder iPad in der Standardgröße angezeigt. Wenn die App-Symbole jedoch zu klein sind, haben Sie die Möglichkeit, sie um etwa 15 Prozent zu vergrößern, indem Sie in Ihre Gesamtanzeige hineinzoomen. Tippen Sie auf dem Startbildschirm Ihres iPhones oder iPads auf die App „Einstellungen“. Der Bildschirm Einstellungen wird angezeigt. Zuletzt bearbeitet: 2025-01-22 17:01

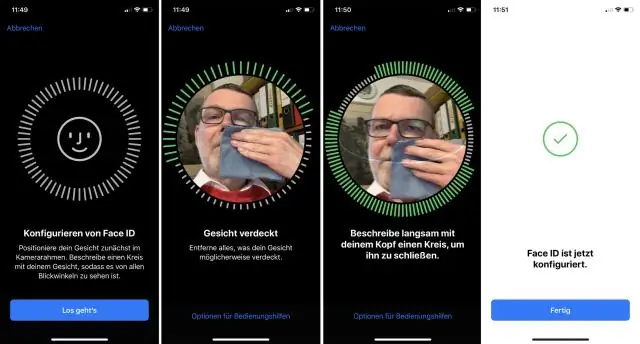

Viele Leute wissen, dass das Face ID-System von Apple sicherer ist als das standardmäßige Android-Gesichtserkennungsprogramm. Zum Beispiel lässt sich Face ID nicht durch ein Foto täuschen. Der traurige Teil ist, dass Dutzende anderer Android-Handys, darunter Modelle von Samsung, Motorola, Sony und Huawei fallen immer noch auf den Fototrick rein. Zuletzt bearbeitet: 2025-01-22 17:01

Die Saite. Die Methode enthält in C# die Groß-/Kleinschreibung. Und es ist kein StringComparison-Parameter ähnlich der Equals()-Methode verfügbar, der beim Vergleichen der Groß-/Kleinschreibung hilft. Wenn Sie die folgenden Tests ausführen, schlägt TestStringContains2() fehl. Zuletzt bearbeitet: 2025-01-22 17:01

In der künstlichen Intelligenz ist ein Expertensystem ein Computersystem, das die Entscheidungsfähigkeit eines menschlichen Experten emuliert. Expertensysteme sind so konzipiert, dass sie komplexe Probleme lösen, indem sie durch Wissensbestände argumentieren, die hauptsächlich als Wenn-Dann-Regeln und nicht durch konventionelle Verfahrensvorschriften dargestellt werden. Zuletzt bearbeitet: 2025-01-22 17:01