9 Antworten. Sie können ungeprüfte Ausnahmen auslösen, ohne sie deklarieren zu müssen, wenn Sie dies wirklich möchten. Ungeprüfte Ausnahmen verlängern RuntimeException. Throwables, die Error erweitern, sind ebenfalls deaktiviert, sollten aber nur bei wirklich schwerwiegenden Problemen (z. B. ungültiger Bytecode) verwendet werden. Zuletzt bearbeitet: 2025-01-22 17:01

So erstellen Sie einen neuen Benutzer: Erweitern Sie im linken Bereich der WebLogic Server-Verwaltungskonsole Sicherheit -> Bereiche. Erweitern Sie den Sicherheitsbereich, für den Sie einen Benutzer erstellen (z. B. myrealm). Klicken Sie auf Benutzer. Klicken Sie auf Neuen Benutzer konfigurieren. Geben Sie auf der Registerkarte Allgemein den Namen des Benutzers in das Feld Name ein. Zuletzt bearbeitet: 2025-01-22 17:01

Einige dieser Dilemmata sind neu (wie das Kopieren von Software), während andere neue Versionen älterer Probleme sind, die sich mit Recht und Unrecht, Ehrlichkeit, Loyalität, Verantwortung, Vertraulichkeit, Vertrauen, Rechenschaftspflicht und Fairness befassen. Benutzer haben mit einigen dieser Probleme zu kämpfen, während Computerprofis mit allen konfrontiert sind. Zuletzt bearbeitet: 2025-01-22 17:01

Videokonferenzen sind so einfach und nahtlos wie ein persönliches Treffen. Mit der mobilen Webex-App können Sie sich absolut überall treffen. Das Hosten ist einfach und der Beitritt ist einfacher – klicken Sie einfach auf Ihren Link, um beizutreten. Zuletzt bearbeitet: 2025-06-01 05:06

NAT (Network Address Translation) ist eine Methode, die die Übersetzung (Änderung) von IP-Adressen ermöglicht, während Pakete/Datagramme das Netzwerk durchqueren. Die folgenden Schritte erläutern die grundlegende NAT-Überlastkonfiguration des Cisco-Routers. Zuletzt bearbeitet: 2025-01-22 17:01

Um ein Element mit absoluter Positionierung zu zentrieren, führen Sie einfach diese Schritte aus: Links hinzufügen: 50% zu dem Element, das Sie zentrieren möchten. Fügen Sie einen negativen linken Rand hinzu, der der halben Breite des Elements entspricht. Als Nächstes führen wir einen ähnlichen Vorgang für die vertikale Achse durch. Fügen Sie dann einen negativen oberen Rand hinzu, der der halben Höhe entspricht. Zuletzt bearbeitet: 2025-01-22 17:01

Sein Zweck besteht darin, die Entwicklung der Sicherheitsklassifizierungsleitlinien zu unterstützen, die gemäß Absatz 2-500 des DoD 5200. 1-R für jedes System, jeden Plan, jedes Programm oder jedes Projekt erforderlich sind, an dem Verschlusssachen beteiligt sind. Zuletzt bearbeitet: 2025-01-22 17:01

Betriebssystem: Microsoft Windows. Zuletzt bearbeitet: 2025-01-22 17:01

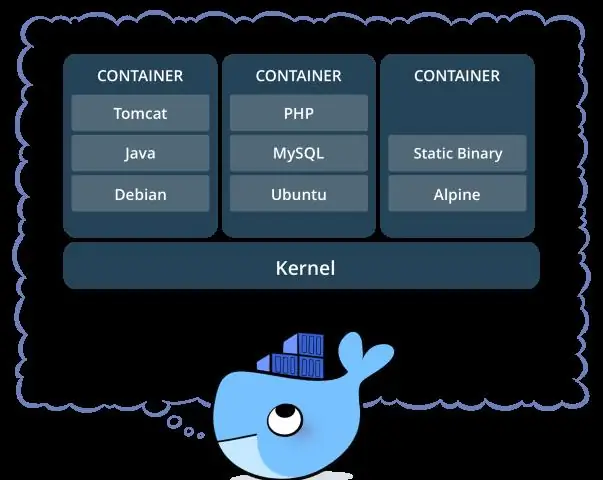

Erste Schritte mit Docker Compose-Voraussetzungen. Schritt 1: Einrichtung. Schritt 2: Erstellen Sie ein Dockerfile. Schritt 3: Definieren Sie Dienste in einer Compose-Datei. Schritt 4: Erstellen und führen Sie Ihre App mit Compose aus. Schritt 5: Bearbeiten Sie die Compose-Datei, um einen Bind-Mount hinzuzufügen. Schritt 6: Erstellen Sie die App neu und führen Sie sie mit Compose aus. Schritt 7: Aktualisieren Sie die Anwendung. Zuletzt bearbeitet: 2025-01-22 17:01

Schritte, damit Ihr Computer Sie willkommen heißt: Schritt 1: Editor öffnen: Klicken Sie auf das Startmenü und navigieren Sie zu Alle Programme=>Zubehör =>Notepad. Schritt 2: Kopieren und Einfügen: Schritt 3: Benutzernamen ersetzen: Schritt 4: Speichern Sie die Datei: Schritt 5: Kopieren Sie die gespeicherte Datei. Schritt 6: Fügen Sie die Datei ein:. Zuletzt bearbeitet: 2025-01-22 17:01

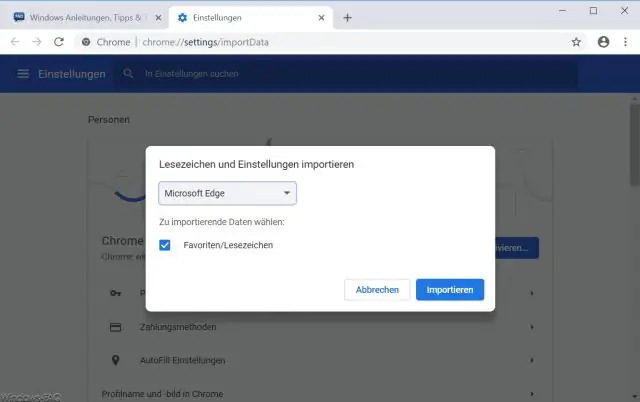

So importieren Sie Lesezeichen aus den meisten Browsern wie Firefox, Internet Explorer und Safari: Öffnen Sie auf Ihrem Computer Chrome. Klicken Sie oben rechts auf Mehr. Wählen Sie Lesezeichen Lesezeichen und Einstellungen importieren aus. Wählen Sie das Programm aus, das die Lesezeichen enthält, die Sie importieren möchten. Klicken Sie auf Importieren. Klicken Sie auf Fertig. Zuletzt bearbeitet: 2025-01-22 17:01

Praktisch können LED nicht als Dioden verwendet werden. Die Sperrspannung (PIV-Bewertung) von LEDs beträgt weniger als 5-10 Volt, was für die meisten Anwendungen nicht ausreicht. 2. Sperrstrom selbst bei niedrigen Sperrspannungen (weniger als 5-10 Volt) ist für LEDs zu groß. Zuletzt bearbeitet: 2025-01-22 17:01

Ipconfig (manchmal als IPCONFIG geschrieben) ist ein Befehlszeilentool, das verwendet wird, um die Netzwerkverbindungen unter Windows über die Eingabeaufforderung zu steuern. ifconfig steht fürSchnittstellenkonfiguration und ihre Funktion besteht darin, Netzwerkschnittstellenparameter für Unix wie os zu konfigurieren. Zuletzt bearbeitet: 2025-01-22 17:01

Definieren der Verteilerliste Klicken Sie auf der Startseite auf Adressbuch, um Ihr Adressbuch zu öffnen. Klicken Sie auf die Liste unter dem Adressbuch, und wählen Sie dann Kontakte aus. Klicken Sie im Menü Datei auf Neuer Eintrag. Klicken Sie unter Eintragstyp auswählen auf Neue Kontaktgruppe. Klicken Sie unter Diesen Eintrag einfügen auf In den Kontakten. OK klicken. Zuletzt bearbeitet: 2025-01-22 17:01

So löschen Sie die Standardseite 'Im Aufbau' Melden Sie sich entweder mit einem FTP-Client wie FileZilla oder mit dem Dateimanager auf Ihrem cPanel auf Ihrer Site an. Öffnen Sie den Ordner public_html. Suchen und löschen Sie den Index. html-Datei in diesem Ordner. Zuletzt bearbeitet: 2025-01-22 17:01

Es gibt zwei Arten der Gedächtnisprobe: die Ausarbeitungsprobe und die Erhaltungsprobe. Die Wartungsprobe hält die neuen Informationen nur vorübergehend im Kurzzeitgedächtnis. Es funktioniert normalerweise durch Wiederholung. Zuletzt bearbeitet: 2025-01-22 17:01

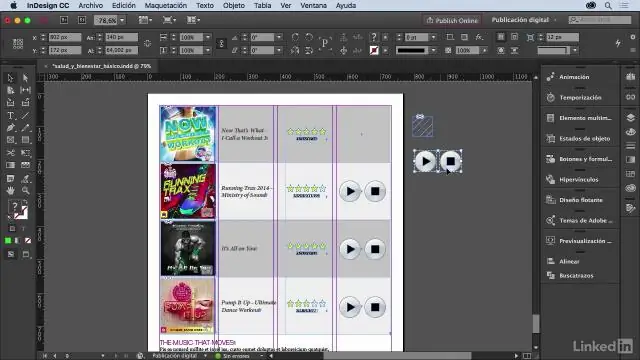

Hinzufügen eines Films oder einer Tondatei Wählen Sie „Datei“> „Platzieren“und doppelklicken Sie dann auf die Film- oder Tondatei. Klicken Sie auf die Stelle, an der der Film angezeigt werden soll. Verwenden Sie das Medienbedienfeld (wählen Sie „Fenster“> „Interaktiv“> „Medien“), um eine Mediendatei in der Vorschau anzuzeigen und die Einstellungen zu ändern. Exportieren Sie das Dokument in Adobe PDF. Zuletzt bearbeitet: 2025-01-22 17:01

Aufnehmen von Screenshots unter Windows Drücken Sie im Spiel die Taste Bildschirm drucken auf Ihrer Tastatur. Sie sollten die Meldung „Screen Captured“sehen. Der Screenshot wird als .JPG-Datei im Ordner Screenshots in Ihrem Hauptverzeichnis von World of Warcraft angezeigt. Zuletzt bearbeitet: 2025-01-22 17:01

Die Antwort ist ja! Sie können die WhatsApp immer noch auf ihren BlackBerry Z10, Z3, Z30, Q5 und Q10 verwenden, aber jetzt ist die Frage wie? Da WhatsApp den Support für Geräte der BlackBerry OS10-Serie einstellen wird. Zuletzt bearbeitet: 2025-01-22 17:01

Die DB2-Datenbankinstanz unter Windows kann weiterhin als Prozess ausgeführt werden, indem der Parameter /D im Befehl db2start angegeben wird. Die Db2-Datenbankinstanz kann auch als Dienst über die Systemsteuerung oder den Befehl NET START gestartet werden. Zuletzt bearbeitet: 2025-01-22 17:01

E-Mail-Spam, auch als Junk-E-Mail bezeichnet, sind unerwünschte Nachrichten, die in großen Mengen per E-Mail gesendet werden (Spamming). Zuletzt bearbeitet: 2025-01-22 17:01

Sie können eine horizontale Linie () erstellen, indem Sie 3 oder mehr Bindestriche, Sternchen oder Unterstriche in eine einzelne Zeile setzen. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Programmieralgorithmus ist ein Computerverfahren, das einem Rezept (Prozedur genannt) sehr ähnlich ist und Ihrem Computer genau sagt, welche Schritte er unternehmen muss, um ein Problem zu lösen oder ein Ziel zu erreichen. Die Zutaten werden als Inputs bezeichnet, während die Ergebnisse als Outputs bezeichnet werden. Zuletzt bearbeitet: 2025-01-22 17:01

VIDEO Außerdem, wie verwende ich Groovy in Discord? Anfangen mit Groovy , treten Sie zuerst einem Sprachkanal bei. Dann, verwenden der -play-Befehl zu erzählen Groovig ein Lied zu spielen. Der Bot wird automatisch Ihrem Sprachkanal beitreten und dann das angeforderte Lied abspielen.. Zuletzt bearbeitet: 2025-01-22 17:01

Dateifragmentierung ist ein Begriff, der eine Gruppe von Dateien beschreibt, die über eine Festplatte verteilt sind und nicht an einem durchgehenden Ort. Fragmentierung entsteht, wenn Informationen von einer Festplatte gelöscht werden und kleine Lücken hinterlassen werden, die durch neue Daten gefüllt werden. Zuletzt bearbeitet: 2025-01-22 17:01

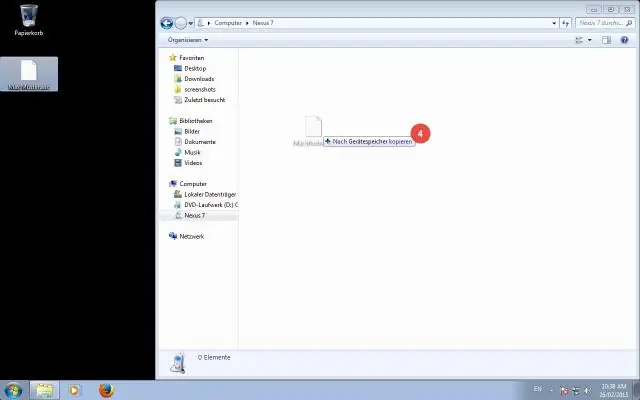

Verschieben Sie Dateien per USB Entsperren Sie Ihr Android-Gerät. Verbinden Sie Ihr Gerät über ein USB-Kabel mit Ihrem Computer. Tippen Sie auf Ihrem Gerät auf die Benachrichtigung "Dieses Gerät wird über USB geladen". Wählen Sie unter „USB verwenden für“die Option Dateiübertragung aus. Auf Ihrem Computer wird ein Dateiübertragungsfenster geöffnet. Wenn Sie fertig sind, werfen Sie Ihr Gerät ausWindows. Zuletzt bearbeitet: 2025-01-22 17:01

SAS®-Modellmanager. Mit SAS Model Manager können Sie Modelle in Ordnern oder Projekten speichern, Kandidatenmodelle entwickeln und validieren und Kandidatenmodelle für die Auswahl von Championmodellen bewerten – dann Championmodelle veröffentlichen und überwachen. Zuletzt bearbeitet: 2025-06-01 05:06

Wenn Sie benachrichtigt werden möchten, wenn Sie eine neue E-Mail- oder Chat-Nachricht erhalten, empfehlen wir, Desktop-Benachrichtigungen für Gmail zu aktivieren. Wenn diese Option aktiviert ist, wird auf Ihrem Desktop ein Popup-Fenster angezeigt, sodass Sie immer wissen, ob jemand versucht, Sie zu kontaktieren, auch wenn Sie Google Mail nicht ansehen. Zuletzt bearbeitet: 2025-01-22 17:01

Der grundlegende Unterschied zwischen der logischen und der physikalischen Adresse besteht darin, dass die logische Adresse von der CPU aus Sicht eines Programms generiert wird. Andererseits ist die physikalische Adresse ein Ort, der in der Speichereinheit existiert. Die Menge aller logischen Adressen, die von der CPU für ein Programm generiert werden, wird als logischer Adressraum bezeichnet. Zuletzt bearbeitet: 2025-06-01 05:06

Um Ihren ersten Kommentar am Abspielkopf hinzuzufügen, klicken Sie auf die Stoppuhr links neben dem Wort „Kommentare“. Photoshop zeigt das Dialogfeld „Timeline-Kommentar bearbeiten“an, in das Sie Text eingeben können (Abbildung 20-15 oben). Sobald Sie auf OK klicken, erscheint an dieser Stelle in der Kommentarspur ein gelbes Quadrat (Abbildung 20-15, unten). Zuletzt bearbeitet: 2025-01-22 17:01

Die Tauchfräse ist ideal geeignet für Besaitung und filigrane Inlay-Arbeiten, oft auch als gefangenes Inlay bezeichnet, da der Tauchmechanismus einen reibungslosen Ein- und Austritt aus dem Schnitt ermöglicht. Es gibt keinen besseren Weg, um gestoppte Nuten und Spannuten zu fräsen, als mit einem Tauchfräser. Zuletzt bearbeitet: 2025-06-01 05:06

Der Passwortschutz wird derzeit für Google Docs nicht unterstützt. Ihre Dokumente sind durch Ihr Kontopasswort geschützt. Solange Sie ein Dokument mit niemandem teilen und Ihr Kontopasswort nicht weitergeben, gibt es keine Möglichkeit, dass jemand anderes auf Ihr Dokument zugreifen kann. Zuletzt bearbeitet: 2025-01-22 17:01

SCHNEIDEN DER ROLLLADEN Messen Sie sorgfältig und schneiden Sie den Verschluss vollständig durch. Bobby benutzte seine Tischkreissäge. Wenn Sie die Fensterläden von oben messen können, müssen Sie die obere Schiene der Fensterläden nicht auseinandernehmen und wieder zusammensetzen. Verwenden Sie die obere Schiene wie sie ist. Zuletzt bearbeitet: 2025-01-22 17:01

Glücklicherweise sind mATX-Motherboards perfekt für budgetfreundliche Gaming-PCs, da sie immer noch über alle Funktionen verfügen, die Standard-ATX-Motherboards haben. Der einzige wirkliche Unterschied besteht darin, dass Standard-ATX-Motherboards eine bessere Ästhetik, mehr PCIe-Steckplätze und stärkere VRMs zum Übertakten bieten. Zuletzt bearbeitet: 2025-01-22 17:01

Lizenz: MIT-Lizenz. Zuletzt bearbeitet: 2025-01-22 17:01

So aktivieren Sie die Rechtschreibprüfung: Klicken Sie im Editorbereich unter dem Notiztitel auf Menü. Klicken Sie im Abschnitt Globale Anzeige auf Rechtschreibprüfung, um sie ein- oder auszuschalten. Zuletzt bearbeitet: 2025-01-22 17:01

Klicken Sie oben rechts auf die blaue Schaltfläche Zu Chrom hinzufügen. Klicken Sie im Bestätigungs-Popup-Fenster einfach auf die Schaltfläche App hinzufügen. Jetzt wurde die Chrome-Erweiterung von Salesforce1 installiert. Klicken Sie auf das Salesforce1-Simulator-Image, um den Simulator zu starten. Zuletzt bearbeitet: 2025-01-22 17:01

Erkennen Sie die Hauptursache in Heap-Dumps in Java Die Ursachen sind alles, was Speicher verbraucht (was viel ist). Was Sie suchen, sind Objekte, die mehr Speicher beanspruchen, als Sie denken, dass sie sollten. Wenn sich die Anwendung korrekt verhält, kann die Ursache darin liegen, dass die maximale Heap-Größe zu niedrig ist. –. Zuletzt bearbeitet: 2025-06-01 05:06

Überblick über die SQL Server SUBSTRING()-Funktion SUBSTRING() extrahiert eine Teilzeichenfolge mit einer angegebenen Länge beginnend an einer Position in einer Eingabezeichenfolge. SUBSTRING(Eingabezeichenfolge, Anfang, Länge); In dieser Syntax: input_string kann ein Zeichen-, Binär-, Text-, Ntext- oder Bildausdruck sein. Zuletzt bearbeitet: 2025-01-22 17:01

Der Hintergrundabschnitt sollte Ihre Ergebnisse chronologisch besprechen, um den Fortschritt auf diesem Gebiet und die fehlenden Punkte hervorzuheben, die behoben werden müssen. Der Hintergrund sollte als Zusammenfassung Ihrer Interpretation früherer Forschungen und der Ziele Ihrer Studie verfasst werden. Zuletzt bearbeitet: 2025-01-22 17:01