Diese können sein: Aufrufen einer Methode aus einem Null-Objekt. Auf das Feld eines Nullobjekts zugreifen oder es ändern. Nimmt die Länge von null, als ob es ein Array wäre. Auf die Slots des Nullobjekts zugreifen oder diese ändern, als ob es ein Array wäre. Throwing null, als ob es ein Throwable-Wert wäre. Wenn Sie versuchen, über ein Nullobjekt zu synchronisieren. Zuletzt bearbeitet: 2025-01-22 17:01

Korrelationsregeln Eine Korrelationsregel, auch bekannt als Faktenregel, ist ein logischer Ausdruck, der das System veranlasst, eine bestimmte Aktion auszuführen, wenn ein bestimmtes Ereignis eintritt. Beispiel: „Wenn ein Computer mit einem Virus infiziert ist, benachrichtigen Sie den Benutzer.“Mit anderen Worten, eine Korrelationsregel ist eine Bedingung (oder eine Reihe von Bedingungen), die als Auslöser fungiert. Zuletzt bearbeitet: 2025-01-22 17:01

Durchschnittliche Lebensdauer Projector Central, ein Online-Fachmagazin für Projektionsgeräte, gibt an, dass die meisten Projektorlampen eine Lebensdauer von etwa 2.000 Stunden haben. Epson behauptet, dass die Lampe seines PowerLite-Projektors 5.000 Stunden hält und Delta stellt einen LED-basierten Projektor mit einer voraussichtlichen Lebensdauer von etwa 20.000 Stunden her. Zuletzt bearbeitet: 2025-01-22 17:01

Ein ActionResult ist ein Rückgabetyp einer Controller-Methode, auch Aktionsmethode genannt, und dient als Basisklasse für *Result-Klassen. Aktionsmethoden geben Modelle an Ansichten, Dateistreams zurück, leiten sie an andere Controller weiter oder was auch immer für die jeweilige Aufgabe erforderlich ist. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Web-Content-Management-System (WCMS), eine Verwendung eines Content-Management-Systems (CMS), ist eine Reihe von Tools, die einer Organisation die Möglichkeit bieten, digitale Informationen auf einer Website zu verwalten, indem Inhalte ohne vorherige Kenntnisse der Webprogrammierung erstellt und gepflegt werden oder Auszeichnungssprachen. Zuletzt bearbeitet: 2025-01-22 17:01

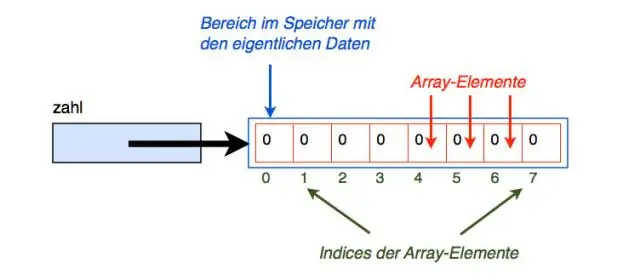

Ein gezacktes Array ist ein Array, dessen Elemente Arrays sind. Die Elemente eines gezackten Arrays können unterschiedliche Dimensionen und Größen haben. Ein gezacktes Array wird manchmal als "Array von Arrays" bezeichnet. Die folgenden Beispiele zeigen, wie Sie gezackte Arrays deklarieren, initialisieren und darauf zugreifen. Zuletzt bearbeitet: 2025-01-22 17:01

Der einfachste Weg besteht darin, Ihrer Thread-Gruppe auf derselben Ebene wie Ihre HTTP-Anforderungen einen einzelnen 'Konstanten Timer' hinzuzufügen. Klicken Sie mit der rechten Maustaste auf Thread-Gruppe > Hinzufügen > Timer > Konstanter Timer. Setzen Sie den Timer-Wert auf beliebig viele Millisekunden (in Ihrem Fall 120000), und es wird eine Verzögerung zwischen allen Anforderungen in dieser Thread-Gruppe eingefügt. Zuletzt bearbeitet: 2025-01-22 17:01

Mit Amazon EBS können Sie Speicher-Volumes erstellen und diese an Amazon EC2-Instances anhängen. Alle EBS-Volume-Typen bieten dauerhafte Snapshot-Funktionen und sind auf eine Verfügbarkeit von 99,999 % ausgelegt. Amazon EBS bietet eine Reihe von Optionen, mit denen Sie die Speicherleistung und -kosten für Ihren Workload optimieren können. Zuletzt bearbeitet: 2025-06-01 05:06

Im Gegensatz zu Java oder C++ können wir in Python nicht mehrere Konstruktoren definieren. wir können jedoch einen Standardwert definieren, wenn einer nicht übergeben wird, oder wir können *args, **kwargs als Argumente verwenden. Zuletzt bearbeitet: 2025-01-22 17:01

Klicken Sie auf die Domain, die Sie bearbeiten möchten. Klicken Sie unter DNS & ZONE FILES auf DNS Zone File bearbeiten. Scrollen Sie nach unten zum Tool „Zusätzliche Zonenaktionen“und klicken Sie auf die Schaltfläche Untere TTL. Dadurch wird der TTL-Wert auf 5 Minuten gesenkt. Zuletzt bearbeitet: 2025-01-22 17:01

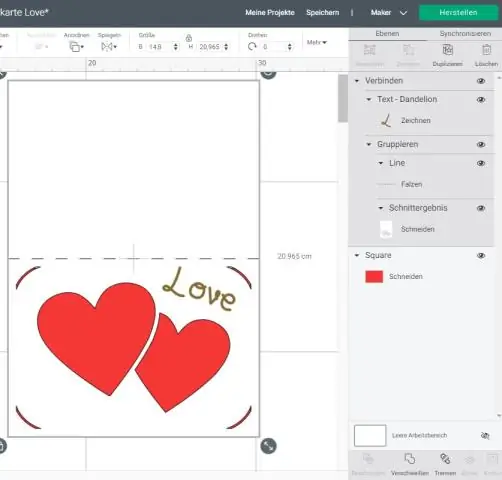

Cricut Design Space erfordert ein Windows- oder Mac-Betriebssystem, wenn es auf einem Desktop- oder Laptop-Computer verwendet wird. Anstelle von Windows oder Mac iOS läuft auf Chromebooks das Chrome-Betriebssystem von Google, das nicht mit Cricut Design Space kompatibel ist. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Steuerungssystem verwaltet, befiehlt, leitet oder regelt das Verhalten anderer Geräte oder Systeme unter Verwendung von Regelkreisen. Es kann von einem einzelnen Heizungsregler für das Haus mit einem Thermostat, der einen Haushaltskessel steuert, bis hin zu großen industriellen Steuerungssystemen reichen, die zur Steuerung von Prozessen oder Maschinen verwendet werden. Zuletzt bearbeitet: 2025-01-22 17:01

Das Moto G ist ein von Motorola Mobility entwickeltes und hergestelltes Android-Smartphone. Das Telefon wurde am 13. November 2013 veröffentlicht und war zunächst auf Schwellenländer ausgerichtet, obwohl es auch in entwickelten Märkten als kostengünstige Option erhältlich war. Das Moto G wurde im September 2014 von der zweiten Generation des MotoG abgelöst. Zuletzt bearbeitet: 2025-01-22 17:01

Die Exemplartheorie ist ein Vorschlag über die Art und Weise, wie Menschen Objekte und Ideen in der Psychologie kategorisieren. Sie argumentiert, dass Individuen Kategorieurteile treffen, indem sie neue Stimuli mit bereits im Gedächtnis gespeicherten Instanzen vergleichen. Die im Speicher gespeicherte Instanz ist das 'Exemplar'. Zuletzt bearbeitet: 2025-01-22 17:01

Das typische Zeitbudget für das Schreiben von Unit-Tests beträgt etwa 1 Tag für jedes Feature, das 3-4 Tage Head-Down-Codierung in Anspruch nimmt. Aber das kann mit vielen Faktoren variieren. 99% Codeabdeckung ist großartig. Unit-Tests sind toll. Zuletzt bearbeitet: 2025-01-22 17:01

Die Verwendung des Komponentenscans ist eine Methode, um Spring aufzufordern, von Spring verwaltete Komponenten zu erkennen. Spring benötigt die Informationen, um alle Spring-Komponenten zu finden und mit dem Anwendungskontext zu registrieren, wenn die Anwendung gestartet wird. Zuletzt bearbeitet: 2025-01-22 17:01

Social Networking ist die Verwendung von internetbasierten Social-Media-Sites, um mit Freunden, Familie, Kollegen, Kunden oder Kunden in Verbindung zu bleiben. Soziale Netzwerke können einen sozialen Zweck, einen geschäftlichen Zweck oder beides haben, unter anderem über Websites wie Facebook, Twitter, LinkedIn und Instagram. Zuletzt bearbeitet: 2025-01-22 17:01

Hinweis: Ein typischer Kunststoff-Hefter hat eine Masse von etwa 250 Gramm und ein Metall-Hefter hat eine Masse von etwa 500 Gramm. Der Lehrer kann die angegebenen Massen für die Schätzung basierend auf der tatsächlichen Masse des dem Schüler zur Verfügung gestellten Hefters anpassen. Außerdem unterscheiden diese Standards nicht zwischen Gewicht und Masse. Zuletzt bearbeitet: 2025-01-22 17:01

So reparieren Sie einen defekten Postfachpost Überprüfen Sie den alten Post. Kaufen Sie einen neuen Postfachpost. Behandeln Sie Holzpfosten, um Fäulnis und Termiten zu vermeiden. Graben Sie Ihr neues Loch oder vergrößern Sie das alte Loch, wenn Sie den alten Pfosten entfernt haben. Legen Sie eine Kiesschicht auf den Boden Ihres neuen Lochs, damit das Wasser nicht von Ihrem Pfosten abläuft. Zuletzt bearbeitet: 2025-01-22 17:01

Sophia ist ein sozialer humanoider Roboter, der von der in Hongkong ansässigen Firma Hanson Robotics entwickelt wurde. Sophia wurde am 14. Februar 2016 aktiviert und hatte ihren ersten öffentlichen Auftritt beim South by Southwest Festival (SXSW) Mitte März 2016 in Austin, Texas, USA. Sie kann mehr als 60 Gesichtsausdrücke anzeigen. Zuletzt bearbeitet: 2025-06-01 05:06

So finden Sie es: Schritt 1: Öffnen Sie die neue Google-Kontakte-Website in Ihrem Browser. Schritt 2: Klicken Sie im Menü auf der linken Seite auf Mehr und wählen Sie Kontakte wiederherstellen. Schritt 3: Wählen Sie den entsprechenden Zeitrahmen aus, um den gelöschten Kontakt aufzunehmen, und klicken Sie dann auf Wiederherstellen. Zuletzt bearbeitet: 2025-01-22 17:01

Besuchen Sie https://getadblock.com in Ihrem Safari für iOS-Browser und tippen Sie auf AdBlock jetzt holen oder holen Sie es sich aus dem App Store. Tippen Sie auf Get, um die AdBlock-App herunterzuladen. Sobald die App heruntergeladen wurde, öffne sie und tippe auf First:Enable AdBlock! Tippen Sie auf Weiter. Bestätigen Sie, dass Inhaltsblocker aktiviert sind, indem Sie die Einstellungen Ihres Geräts öffnen. Zuletzt bearbeitet: 2025-01-22 17:01

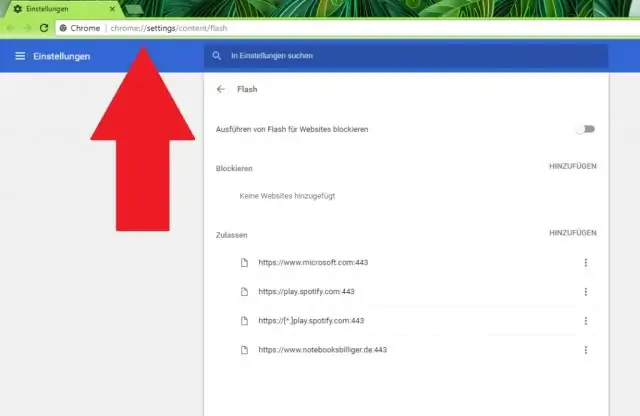

Gehen Sie in Firefox zu Datei > Seite speichern unter und das Flash-Spiel sollte auf Ihrer Festplatte gespeichert sein. Legen Sie die Datei in Ihren bevorzugten Browser ab, um das Spiel zu spielen. Um es einfacher zu machen, könnte man SWF-Dateien eine Software zuweisen, die dazu führt, dass man nur auf die Flashgames doppelklicken muss, um sie zu starten. Zuletzt bearbeitet: 2025-01-22 17:01

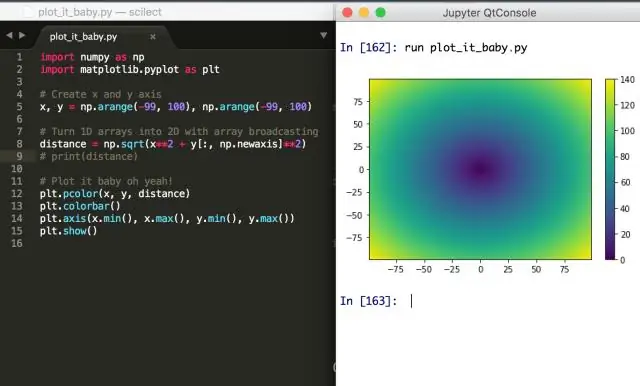

Ein numpy-Array ist ein Raster von Werten, die alle vom gleichen Typ sind und durch ein Tupel nichtnegativer Ganzzahlen indiziert werden. Die Anzahl der Dimensionen ist der Rang des Arrays; Die Form eines Arrays ist ein Tupel von ganzen Zahlen, das die Größe des Arrays entlang jeder Dimension angibt. Die von der Python-Kernbibliothek bereitgestellte Listen. Zuletzt bearbeitet: 2025-01-22 17:01

Das Galaxy Note 9 verfügt über ein größeres Display als das Galaxy S9 und S9 Plus. Das Galaxy Note 9 verfügt über ein 6,4-Zoll-Quad-HD-Super-Amoled-Display, während das Galaxy S9 und S9 Plus über kleinere 5,8-Zoll- und 6,2-Zoll-Bildschirme verfügen. Zuletzt bearbeitet: 2025-01-22 17:01

Merkmale. Verwenden Sie einfach Strg und Umschalt, um mehrere Dateien und Ordner auszuwählen, klicken Sie dann mit der rechten Maustaste und wählen Sie Dateien kombinieren. Wenn Sie einen Ordner auswählen, werden auch alle passenden Dateien in Unterordnern eingeschlossen. Zuletzt bearbeitet: 2025-01-22 17:01

CATIA V5 Studentenversion. CATIA® ist die weltweit führende Software für Engineering und Design für exzellentes 3DCAD-Design von Produkten. Es wird verwendet, um Produkte in einer Vielzahl von Branchen zu entwerfen, zu simulieren, zu analysieren und herzustellen, darunter Luft- und Raumfahrt, Automobil, Konsumgüter und Industriemaschinen, um nur einige zu nennen. Zuletzt bearbeitet: 2025-01-22 17:01

Warum ein Instant Messenger besser ist als eine E-Mail. Sowohl Instant Messenger als auch E-Mail sind nützliche Tools für die Zusammenarbeit im Büro, was besser ist. IM ermöglicht Netzwerkbenutzern eine schnelle und effektive Kommunikation ohne die mit E-Mail verbundenen Verzögerungen. Zuletzt bearbeitet: 2025-01-22 17:01

JWT oder JSON Web Token ist eine Zeichenfolge, die in einer HTTP-Anfrage (vom Client an den Server) gesendet wird, um die Authentizität des Clients zu überprüfen. JWT wird mit einem geheimen Schlüssel erstellt und dieser geheime Schlüssel ist für Sie privat. Wenn Sie ein JWT vom Client erhalten, können Sie dieses JWT mit diesem geheimen Schlüssel überprüfen. Zuletzt bearbeitet: 2025-01-22 17:01

Ändern der Größe einer EBS-gestützten Instance Öffnen Sie die EC2-Konsole. Wählen Sie die Instanz aus, deren Größe Sie ändern möchten, und stoppen Sie die Instanz. Wählen Sie bei der ausgewählten Instanz Aktionen > Instanzeinstellungen > Instanztyp ändern. Wählen Sie im Dialogfeld Instanztyp ändern die Instanz aus, auf die Sie die Größe ändern möchten. Zuletzt bearbeitet: 2025-01-22 17:01

Tintenstrahldrucker können besser Fotos und Farbdokumente drucken, und obwohl es Farblaserdrucker gibt, sind sie teurer. Im Gegensatz zu Tintenstrahldruckern verwenden Laserdrucker keine Tinte. Stattdessen verwenden sie Toner – der viel länger hält. Der Nachteil besteht darin, dass Laserdrucker im Allgemeinen teurer sind. Zuletzt bearbeitet: 2025-01-22 17:01

JSON-Dateien verwenden eine Struktur, die der von Tags sehr ähnlich ist. Wo Tags in AWS zum Klassifizieren von Objekten verwendet werden, werden jedoch häufig JSON-Dateien verwendet, um automatisierte Konfigurationen durchzuführen. Zuletzt bearbeitet: 2025-01-22 17:01

MySQL unterstützt drei Kommentarstile: Von einem '--' bis zum Ende der Zeile. Der Doppelstrich-Kommentarstil erfordert nach dem zweiten Gedankenstrich mindestens Leerzeichen oder Steuerzeichen (Leerzeichen, Tabulator, Zeilenumbruch usw.). Von einem '#' bis zum Ende der Zeile. AUSWÄHLEN. Kommentar im C-Stil /**/ kann sich über mehrere Zeilen erstrecken. Zuletzt bearbeitet: 2025-01-22 17:01

Hier ist wie. Öffnen Sie Chrome und navigieren Sie zu web.skype.com. Geben Sie Ihren Benutzernamen, Ihr E-Mail-Konto oder Ihre Telefonnummer ein. Geben Sie Ihr Passwort ein und klicken Sie auf Anmelden. Wählen Sie einen Freund aus, mit dem Sie chatten möchten, oder drücken Sie +, um einen neuen hinzuzufügen. Klicken Sie auf das Kamerasymbol, um einen Videoanruf zu starten, oder auf das Telefonsymbol, um einen Audioanruf zu starten. Zuletzt bearbeitet: 2025-01-22 17:01

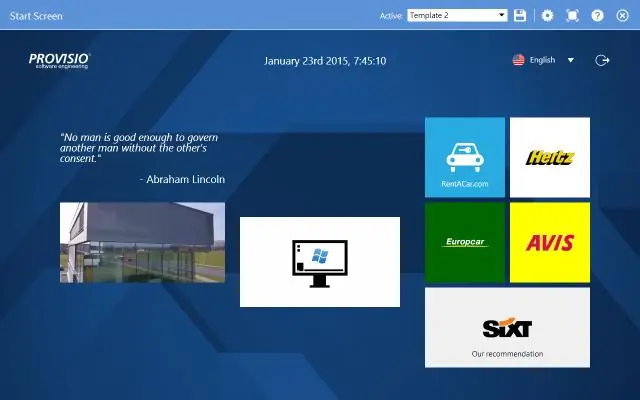

Gehen Sie wie folgt vor, um den Kioskmodus zu konfigurieren: Öffnen Sie Einstellungen. Klicken Sie auf Konten. Klicken Sie auf Familie & andere Benutzer. Klicken Sie unter "Kiosk einrichten" auf die Schaltfläche Zugewiesener Zugriff. Klicken Sie auf die Schaltfläche Erste Schritte. Geben Sie einen kurzen, aber aussagekräftigen Namen für das Kioskkonto ein. Klicken Sie auf die Schaltfläche Weiter. Wählen Sie eine Microsoft Store-App aus der Liste aus. Zuletzt bearbeitet: 2025-06-01 05:06

Huawei Handys Preis in Pakistan 2019 Huawei Handys Preisliste Preisaufbewahrung Huawei Y6 Prime 2019 Rs. 18999 32 GB Huawei Y7 Prime 2019 Rs. 27699 32 GB Huawei Y5 Lite Rs. 15500 16 GB Huawei P30 Pro Rs. 157600 256 GB. Zuletzt bearbeitet: 2025-01-22 17:01

Software: Media Composer, Xpress Pro. Zuletzt bearbeitet: 2025-06-01 05:06

NFC-Zahlungen: Das Telefon wird mit NearField Communication (NFC)-Unterstützung geliefert, und Jio sagt, dass es Benutzern ermöglicht, ihre Bankkonten, Debit-/Kreditkarten und UPI zu verknüpfen und digital im Telefon zu speichern. Zahlungen können durch Tippen auf das PoS-Terminal des Händlers erfolgen. Zuletzt bearbeitet: 2025-01-22 17:01

Gehen Sie beim Spiegeln Ihres Mac auf ein Fernsehgerät oder einen Projektor zu Systemeinstellungen > Displays. Von hier aus können Sie mit dem Schieberegler die Overscan- oder Underscan-Einstellung anpassen. Wenn Sie eine Option zum Ändern der Bildschirmauflösung sehen, können Sie diejenige auswählen, die den Abmessungen Ihres Fernsehers oder Projektors entspricht. Zuletzt bearbeitet: 2025-01-22 17:01

Das Ereignis onmouseout tritt auf, wenn der Mauszeiger aus einem Element oder aus einem seiner untergeordneten Elemente heraus bewegt wird. Tipp: Dieses Ereignis wird oft zusammen mit dem onmouseover-Ereignis verwendet, das auftritt, wenn der Zeiger auf ein Element oder eines seiner untergeordneten Elemente bewegt wird. Zuletzt bearbeitet: 2025-01-22 17:01