- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-01-22 17:14.

JWT oder JSON-Webtoken ist eine Zeichenfolge, die in einer HTTP-Anfrage (vom Client an den Server) gesendet wird, um die Authentizität des Clients zu überprüfen. JWT ist erstellt mit einem geheimen Schlüssel und dieser geheime Schlüssel ist für Sie privat. Wenn Sie a. erhalten JWT vom Client aus können Sie das überprüfen JWT mit diesem geheimen Schlüssel.

Und wie funktionieren JWT-Token?

JSON-Webtoken ( JWT ) ist ein offener Standard (RFC 7519), der einen kompakten und in sich geschlossenen Weg für die sichere Übertragung von Informationen zwischen Parteien als JSON-Objekt definiert. Unterzeichnet Token können Überprüfen Sie die Integrität der darin enthaltenen Ansprüche, während sie verschlüsselt sind Token diese Ansprüche vor anderen Parteien verbergen.

Was ist außerdem der Emittent im JWT-Token? Aussteller (iss) - identifiziert den Auftraggeber, der die. ausgegeben hat JWT ; Betreff (Unter) - identifiziert den Betreff des JWT ; Audience (aud) - Der Claim "aud" (audience) identifiziert die Empfänger, die die JWT ist gedacht für. Jeder Auftraggeber beabsichtigte, die JWT muss sich mit einem Wert im Audience Claim identifizieren.

Ebenso fragen die Leute, welchen JWT-Token enthält?

Ein wohlgeformtes JSON-Webtoken ( JWT ) besteht aus drei verkettete Base64url-codierte Strings, getrennt durch Punkte (.): Header: enthält Metadaten über die Art von Zeichen und die kryptografischen Algorithmen, die verwendet werden, um seine Inhalte zu sichern.

Was ist ein JWT-Inhabertoken?

JSON-Web Zeichen ( JWT , RFC 7519) ist eine Möglichkeit, Ansprüche in einem JSON-Dokument zu codieren, das dann signiert wird. JWTs können als OAuth 2.0 verwendet werden Inhabermarken um alle relevanten Teile eines Zugangs zu verschlüsseln Zeichen in den Zugang Zeichen selbst, anstatt sie in einer Datenbank speichern zu müssen.

Empfohlen:

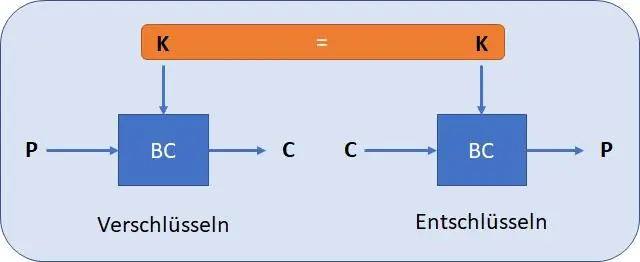

Wie werden symmetrische Schlüssel generiert?

Symmetrische Schlüsselalgorithmen verwenden einen einzigen gemeinsamen Schlüssel; Die Geheimhaltung von Daten erfordert die Geheimhaltung dieses Schlüssels. In einigen Fällen werden Schlüssel zufällig unter Verwendung eines Zufallszahlengenerators (RNG) oder Pseudozufallszahlengenerators (PRNG) generiert. Ein PRNG ist ein Computeralgorithmus, der Daten erzeugt, die bei der Analyse zufällig erscheinen

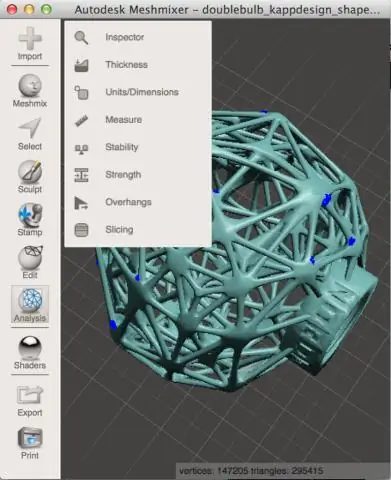

Wie generiert man Stützen im Meshmixer?

Schritt 1: Stützen generieren Klicken Sie auf das Modell, das Sie unterstützen möchten. Klicken Sie in der linken Symbolleiste auf "Analyse" und dann auf "Überhänge". Stellen Sie im Menü "Überhang" sicher, dass im oberen Dropdown-Menü "Autodesk Ember" ausgewählt ist. Klicken Sie auf 'Support generieren', die Supports werden automatisch für Ihr Modell erstellt

Wie generiert Selenium WebDriver Extent mit TestNG?

Schritte zum Generieren von Extent-Berichten: Erstellen Sie zunächst ein TestNG-Projekt in Eclipse. Laden Sie nun Extent-Bibliotheksdateien über den folgenden Link herunter: http://extentreports.relevantcodes.com/ Fügen Sie die heruntergeladenen Bibliotheksdateien zu Ihrem Projekt hinzu. Erstellen Sie eine Java-Klasse, sagen Sie 'ExtentReportsClass' und fügen Sie den folgenden Code hinzu

Wie generiert man ungerade Zahlen in Java?

Public class OddNumbers {public static void main(String[] args) {//definiere das Limit. int-Grenze = 50; System. aus. println('ungerade Zahlen zwischen 1 und ' + limit); for(int i=1; i <= limit; i++){//wenn die Zahl nicht durch 2 teilbar ist, dann ist sie ungerade. if(i % 2 != 0){

Muss CSR auf dem Server generiert werden?

Nein. Es ist nicht erforderlich, die CSR auf dem Computer zu generieren, auf dem Sie das resultierende Zertifikat hosten möchten. Der CSR muss entweder mit dem vorhandenen privaten Schlüssel generiert werden, mit dem das Zertifikat schließlich gepaart wird, oder der zugehörige private Schlüssel wird im Rahmen des CSR-Erstellungsprozesses generiert