Eine Einbausteckdose ermöglicht das direkte Einstecken von Steckern in eine Gerätewand oder frei hängende Stecker für die Feldmontage. Diese Art von Halterung kann fast überall am Produktchassis installiert werden und eignet sich gut für Produkte, die einen IP-Schutz gegen das Eindringen von Staub oder Wasser erfordern. Zuletzt bearbeitet: 2025-01-22 17:01

Die AWS Command Line Interface (CLI) ist ein einheitliches Tool zur Verwaltung Ihrer AWS-Services. Mit nur einem Tool zum Herunterladen und Konfigurieren können Sie mehrere AWS-Services über die Befehlszeile steuern und über Skripte automatisieren. Zuletzt bearbeitet: 2025-01-22 17:01

Vier Versionen. Zuletzt bearbeitet: 2025-01-22 17:01

Append()-Methode wird verwendet, um die String-Darstellung eines Arguments an die Sequenz anzuhängen. Es gibt 13 Möglichkeiten/Formen, in denen die append()-Methode durch die Übergabe verschiedener Argumenttypen verwendet werden kann: StringBuilder append(boolean a):Die java. Rückgabewert: Die Methode gibt eine Referenz auf dieses Objekt zurück. Zuletzt bearbeitet: 2025-01-22 17:01

MetroPCS bietet keinen Service außerhalb der Vereinigten Staaten an. Der internationale Roaming-Service wird von MetroPCS seinen Abonnenten durch Vereinbarungen mit internationalen Drittanbietern bereitgestellt. MetroPCS International Roaming Service ist nur in bestimmten Ländern und in bestimmten Gebieten innerhalb dieser Länder verfügbar. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Begrüßungsbildschirm ist ein grafisches Bedienelement, das aus einem Fenster mit einem Bild, einem Logo und der aktuellen Version der Software besteht. Ein Begrüßungsbildschirm wird normalerweise angezeigt, während ein Spiel oder ein Programm gestartet wird. Eine Splash-Seite ist eine Einführungsseite auf einer Website. Zuletzt bearbeitet: 2025-01-22 17:01

Kurz gesagt werden NS-Einträge verwendet, um den DNS-Resolver auf den nächsten DNS-Server umzuleiten, der die Zone der nächsten Ebene hostet. Und der SOA-Eintrag wird von Clustern von DNS-Servern verwendet, um die neuesten Änderungen vom Master- mit den sekundären Servern zu synchronisieren. Zuletzt bearbeitet: 2025-01-22 17:01

Zoomen und Scrollen in der Final Cut Pro-Timeline In die Timeline hineinzoomen: Wählen Sie „Ansicht“> „Einzoomen“oder drücken Sie die Tastenkombination „Befehl-Pluszeichen“(+). Aus der Timeline herauszoomen: Wählen Sie „Ansicht“> „Auszoomen“oder drücken Sie die Tastenkombination „Befehl-Minus-Zeichen“(–). Zuletzt bearbeitet: 2025-06-01 05:06

VIDEO Wie kopiere ich außerdem von einem TFTP-Server auf einen Cisco-Router? Schritt 1: Wählen Sie ein Cisco IOS-Software-Image aus. Schritt 2: Laden Sie das Cisco IOS-Software-Image auf den TFTP-Server herunter. Schritt 3: Identifizieren Sie das Dateisystem, um das Image zu kopieren.. Zuletzt bearbeitet: 2025-01-22 17:01

Tor Browser (herunterladbar bei TorProject.org) ermöglicht es Ihnen, anonym im Web zu surfen. Ein Hiddenservice ist eine von Ihnen besuchte Website oder ein von Ihnen genutzter Dienst, der die Tor-Technologie verwendet, um sicher zu bleiben und, wenn der Eigentümer es wünscht, anonym zu bleiben. Tor-Entwickler verwenden die Begriffe „Hiddenservices“und „Zwiebeldienste“austauschbar. Zuletzt bearbeitet: 2025-01-22 17:01

Um ein iOS-Gerät als iBeacon zu verwenden, gehen Sie wie folgt vor: Beziehen oder generieren Sie eine 128-Bit-UUID für Ihr Gerät. Erstellen Sie ein CLBeaconRegion-Objekt, das den UUID-Wert zusammen mit den entsprechenden Haupt- und Nebenwerten für Ihr Beacon enthält. Ankündigen der Beacon-Informationen mit dem Core Bluetooth-Framework. Zuletzt bearbeitet: 2025-01-22 17:01

4 Antworten. Gehen Sie zu Einstellungen -> Inspektionen. Dann müssen Sie die lange Liste nach der beanstandeten Inspektion durchsuchen, deren Namen Sie erhalten, indem Sie mit der Maus über die Warnmarkierung am Rand fahren. Sie können den Schweregrad der Inspektion ändern, egal ob es sich um einen Fehler, eine Warnung usw. handelt, oder sie einfach ganz deaktivieren. Zuletzt bearbeitet: 2025-01-22 17:01

Testabschnitte Preis wie überprüft $1.199 Prozessor 2,4 GHz Intel Core 2 Duo Speicher 4 GB, 1.066 MHz DDR3 Festplatte 250 GB 5.400 U/min Chipsatz MCP89. Zuletzt bearbeitet: 2025-01-22 17:01

Tile benötigt kein Premium-Abonnement, um seine Tracker zu verwenden. Tile-Tracker funktionieren mit der kostenlosen Tile-App, sodass Sie sehen können, wo sie zuletzt waren, und Sie können Ihren Tile klingeln, solange er sich in Bluetooth-Reichweite befindet. Wenn Sie etwas verlieren, können Sie die große Tile-Community nutzen, um den fehlenden Gegenstand zu finden. Zuletzt bearbeitet: 2025-01-22 17:01

INTEROBSERVER-VEREINBARUNG. Der am häufigsten verwendete Indikator für die Messqualität in ABA ist die Interobserver-Übereinstimmung (IOA), der Grad, in dem zwei oder mehr Beobachter die gleichen beobachteten Werte melden, nachdem sie die gleichen Ereignisse gemessen haben. Zuletzt bearbeitet: 2025-01-22 17:01

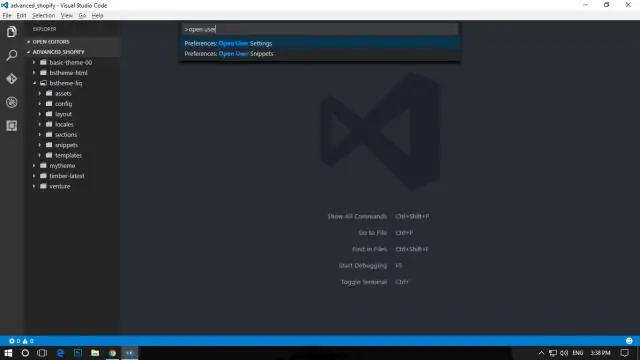

Befehl + Umschalt + p und es wird so etwas geöffnet. Geben Sie nun ESLint in das Suchfeld ein, und Sie sehen so etwas, und Sie müssen die ESLint: Create ESLint-Konfigurationsoption auswählen, und dann sehen Sie, dass das integrierte Terminal in Visual Studio Code mit einigen Einstellungsoptionen geöffnet wird. Zuletzt bearbeitet: 2025-06-01 05:06

Der Boden bezieht sich auf die am weitesten entfernten Punkte im Sichtfeld einer Person, wenn sie eine Szene betrachtet. Dieser 'Grund' dient als Hintergrund für die Gegenstände oder 'Figuren', die näher an der Person sind, die die Szene betrachtet. Siehe auch: Figur und Figur-Grund. Zuletzt bearbeitet: 2025-06-01 05:06

Stornieren eines AP-Ergebnisses nach Erhalt. Scorecancellation löscht ein AP-Prüfungsergebnis dauerhaft aus Ihren Aufzeichnungen. Die Ergebnisse können jederzeit storniert werden. Damit die Ergebnisse jedoch nicht im Ergebnisbericht des aktuellen Jahres erscheinen, müssen die AP-Dienste bis zum 15. Juni eine entsprechende schriftliche Anfrage per Post oder Fax erhalten. Zuletzt bearbeitet: 2025-01-22 17:01

ACK ist eine gebräuchliche Abkürzung für 'bestätigt' und wird in der Informatik verwendet. Das Gegenteil von ACK ist NAK. Beachten Sie, dass 'ack' als Ausruf der Überraschung oder des Alarms keinen Bezug zum Rechnen hat. Zuletzt bearbeitet: 2025-01-22 17:01

Frankfurt Wo ist der Knotenpunkt des Internets? Um Daten, die diese Wörter generieren, von den Servern von Gizmodo auf Ihren Computer zu bringen, ist eine riesige globale Reihe von Netzwerken erforderlich. Und irgendwann werden die Daten wahrscheinlich die Ethernet-Switches in der Hudson Street 60 passieren, eines der am dichtesten gepackten Netzwerke Naben auf der Internet .. Zuletzt bearbeitet: 2025-01-22 17:01

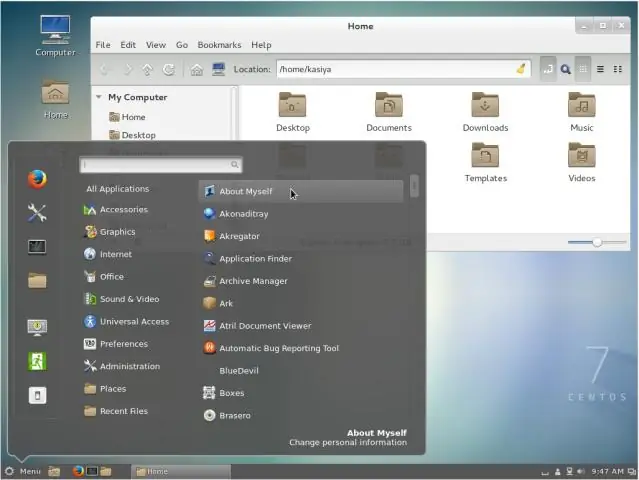

Installieren Sie MariaDB 5.5 unter CentOS 7 Installieren Sie das MariaDB-Paket mit dem Yum-Paketmanager: sudo yum install mariadb-server. Sobald die Installation abgeschlossen ist, starten Sie den MariaDB-Dienst und aktivieren Sie ihn zum Starten beim Booten mit den folgenden Befehlen: sudo systemctl start mariadb sudo systemctl enable mariadb. Zuletzt bearbeitet: 2025-06-01 05:06

Um Änderungen an Ihrer globalen Offlineadressliste herunterzuladen, öffnen Sie Outlook. Wählen Sie unter „Senden/Empfangen“„Gruppen senden/empfangen“und dann „Adressbuch herunterladen“: Wählen Sie „Änderungen seit dem letzten Senden/Empfangen herunterladen“und wählen Sie dann das Adressbuch aus, das Sie aktualisieren möchten: Klicken Sie auf OK. Zuletzt bearbeitet: 2025-01-22 17:01

STS ist eine Eclipse-basierte Entwicklungsumgebung, die auf die Entwicklung von Spring-Anwendungen zugeschnitten ist. Es bietet eine einsatzbereite Umgebung zum Implementieren, Debuggen, Ausführen und Bereitstellen Ihrer Anwendungen. Es beinhaltet auch die Integration für Pivotal tc Server, Pivotal Cloud Foundry, Git, Maven und AspectJ. Zuletzt bearbeitet: 2025-01-22 17:01

Python ist für die meisten Aufgaben besser als R, aber R hat seine Nische und Sie möchten es in vielen Fällen trotzdem verwenden. Darüber hinaus verbessert das Erlernen einer zweiten Sprache Ihre Programmierkenntnisse. Python hat dafür Tools, aber R ist dafür konzipiert und macht es besser. Zuletzt bearbeitet: 2025-01-22 17:01

Öffnen Sie die PAM-Konfigurationsdatei in Ihrem bevorzugten Texteditor. Auf den meisten Systemen können Sie dies im integrierten 'nano'-Editor tun, indem Sie 'nano /etc/pam. Konf.' Drücken Sie 'Enter' und schreiben Sie in der obersten Zeile 'Skip-Authentication'. Zuletzt bearbeitet: 2025-01-22 17:01

Zu den für die Installation erforderlichen Werkzeugen gehören im Allgemeinen Schrauben, Dübel, Kabel, ein Netzteil oder Empfänger, eine elektrische Bohrmaschine und andere. Wenn Sie eine All-in-One-Überwachungskamera (System) erhalten (Reolink dringend empfohlen), sind in der Regel Schrauben-Arten des notwendigen Installationsmaterials in der Kamerabox enthalten. Zuletzt bearbeitet: 2025-01-22 17:01

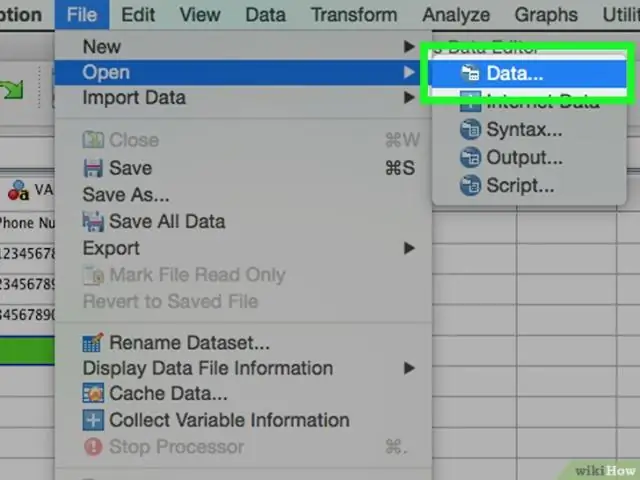

So öffnen Sie Ihre Excel-Datei in SPSS: Datei, Öffnen, Daten aus dem SPSS-Menü. Wählen Sie den Dateityp aus, den Sie öffnen möchten, Excel *. xls*. xlsx, *. xlsm. Dateinamen auswählen. Klicken Sie auf "Variablennamen lesen", wenn die erste Zeile der Tabelle Spaltenüberschriften enthält. Klicken Sie auf Öffnen. Zuletzt bearbeitet: 2025-01-22 17:01

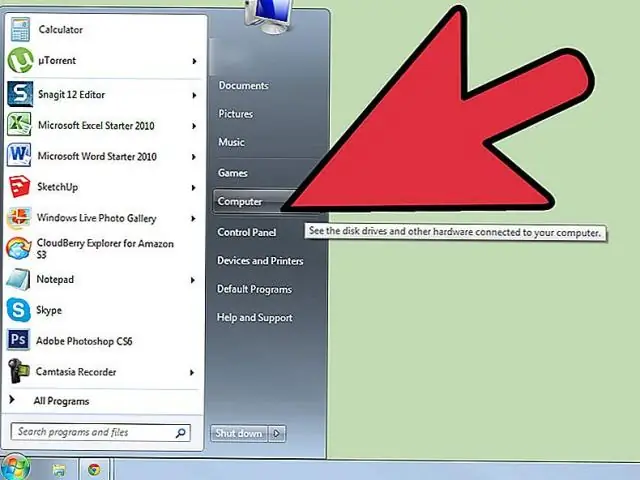

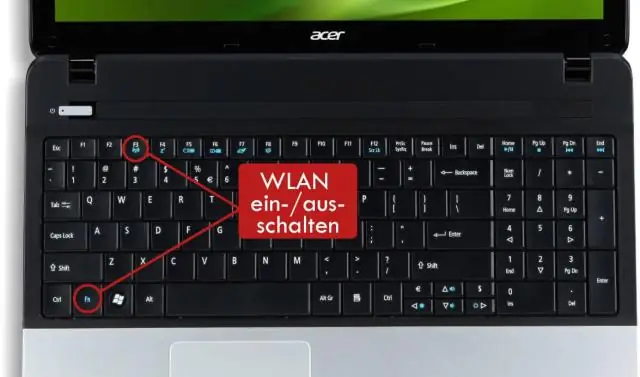

Gehen Sie zum Startmenü und wählen Sie Systemsteuerung.Klicken Sie auf die Kategorie Netzwerk und Internet und wählen Sie dann Netzwerk- und Freigabecenter. Wählen Sie in den Optionen auf der linken Seite Adaptereinstellungen ändern aus. Klicken Sie mit der rechten Maustaste auf das Symbol für Drahtlose Verbindung und klicken Sie auf Aktivieren. Zuletzt bearbeitet: 2025-01-22 17:01

Einen Router erstellen Melden Sie sich beim Dashboard an. Wählen Sie das entsprechende Projekt aus dem Dropdown-Menü oben links aus. Öffnen Sie auf der Registerkarte Projekt die Registerkarte Netzwerk und klicken Sie auf die Kategorie Router. Klicken Sie auf Router erstellen. Geben Sie im Dialogfeld „Router erstellen“einen Namen für den Router und das externe Netzwerk ein und klicken Sie auf „Router erstellen“. Zuletzt bearbeitet: 2025-01-22 17:01

Wählen Sie Start > Ausführen (oder drücken Sie in Windows 8, 7 oder Vista die Windows-Logo-Taste + R-Taste) Geben Sie Regsvr32 /u {Dateiname.ocx} [Vor und nach /u ist jeweils ein Leerzeichen ein. Geben Sie nicht die geschweiften {} ein. Klicken Sie auf die Schaltfläche OK. Dann registrieren Sie die Datei erneut, indem Sie Regsvr32 {Filename.ocx or.dll} ausführen (wie oben beschrieben. Zuletzt bearbeitet: 2025-01-22 17:01

Ausfallzeit oder Ausfalldauer bezieht sich auf einen Zeitraum, in dem ein System seine Hauptfunktion nicht bereitstellen oder ausführen kann. Zuverlässigkeit, Verfügbarkeit, Wiederherstellung und Nichtverfügbarkeit sind verwandte Konzepte. Die Nichtverfügbarkeit ist der Anteil einer Zeitspanne, in der ein System nicht verfügbar oder offline ist. Zuletzt bearbeitet: 2025-01-22 17:01

Sie können den Objekttyp in Java mithilfe des Schlüsselworts instanceof überprüfen. Das Bestimmen des Objekttyps ist wichtig, wenn Sie eine Sammlung wie ein Array verarbeiten, das mehr als einen Objekttyp enthält. Zum Beispiel könnten Sie ein Array mit String- und Integer-Darstellungen von Zahlen haben. Zuletzt bearbeitet: 2025-01-22 17:01

Docker ist eine Plattform zum Verpacken, Bereitstellen und Ausführen von Anwendungen in Containern. Es kann Container auf jedem System ausführen, das die Plattform unterstützt: auf dem Laptop eines Entwicklers, auf Systemen „on-prem“oder in der Cloud ohne Änderungen. Java-Microservices sind ein gutes Ziel für Docker. Zuletzt bearbeitet: 2025-01-22 17:01

Foto von Nischal Masand auf Unsplash. Der Gummischlauch-Angriff entlockt den Menschen Geheimnisse durch Folter oder Nötigung. Andere Mittel sind der Einfluss von Regierungen und Unternehmen auf andere Untereinheiten. Die beste Verteidigungsmethode besteht darin, dass die Menschen nichts oder so wenig Geheimnisse wie möglich wissen. Zuletzt bearbeitet: 2025-06-01 05:06

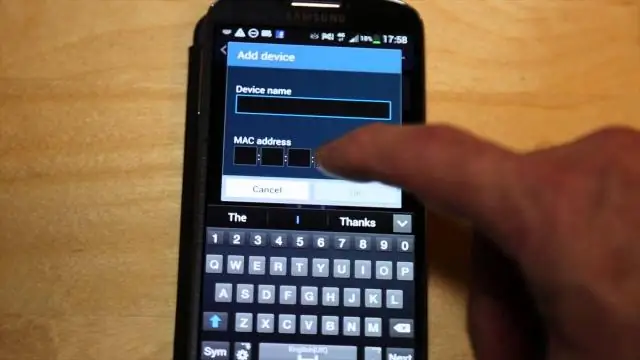

Samsung Galaxy S4™ Touch-Apps. Blättern Sie zu Einstellungen und berühren Sie sie. Tippen Sie auf Weitere Netzwerke. Blättern Sie zu Tethering und Mobile Hotspot und berühren Sie es. Tippen Sie auf Mobiler Hotspot. Tippen Sie auf das Menüsymbol. Tippen Sie auf Konfigurieren. Löschen Sie den vorhandenen Text und geben Sie einen Namen für Ihren Hotspot ein. Zuletzt bearbeitet: 2025-01-22 17:01

Zensur. Zensur verhindert, dass etwas gelesen, gehört oder gesehen wird. Wenn Sie jemals ein Piepsen gehört haben, wenn jemand im Fernsehen spricht, dann ist das Zensur. „Zensur“bedeutet, etwas zu überprüfen und sich dafür zu entscheiden, Teile davon zu entfernen oder auszublenden, die als inakzeptabel gelten. Zuletzt bearbeitet: 2025-01-22 17:01

Idealerweise können Sie die MS SQL Server 2012-Datenbank nicht auf SQL Server 2008 wiederherstellen, selbst wenn sich die Datenbank in einem Kompatibilitätsmodus befand, der der niedrigeren Version entspricht. Am besten erstellen Sie eine leere Datenbank auf SQL Server 2008 und führen den Assistenten zum Generieren von Skripts in Management Studio aus, um das Schema und die Daten zu skripten. Zuletzt bearbeitet: 2025-01-22 17:01

Unter Windows können Sie Ihren Scanner direkt mit einem anderen Computer verbinden und ihn freigeben oder als drahtlosen Scanner in Ihrem Netzwerk einrichten. Klicken Sie auf 'Start' und dann auf 'Systemsteuerung'. Geben Sie "Netzwerk" in das Suchfeld ein und klicken Sie dann unter "Netzwerk- und Freigabecenter" auf "Netzwerkcomputer und -geräte anzeigen". Zuletzt bearbeitet: 2025-01-22 17:01

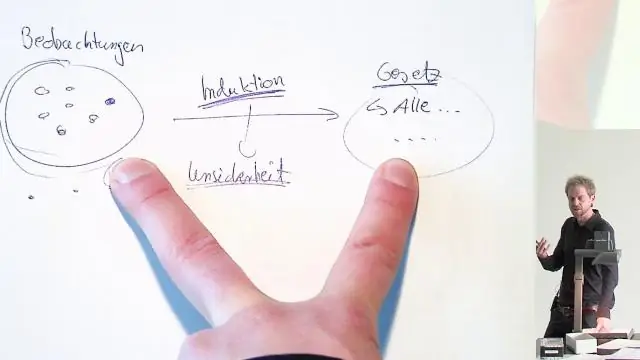

Ein deduktives Argument ist die Darstellung von Aussagen, die als wahr angenommen oder bekannt sind, als Prämissen für eine Schlussfolgerung, die sich zwangsläufig aus diesen Aussagen ergibt. Das klassische deduktive Argument geht beispielsweise auf die Antike zurück: Alle Menschen sind sterblich, und Sokrates ist ein Mensch; deshalb ist Sokrates sterblich. Zuletzt bearbeitet: 2025-01-22 17:01

Tippen Sie oben links auf dem Bildschirm auf das Symbol „Pfeil nach unten“. Tippen Sie je nach E-Mail-Anbieter auf „BulkMail“oder „Junk Mail“. Tippen Sie auf das Kontrollkästchen neben jeder E-Mail, um sie zum Löschen zu markieren. Tippen Sie unten auf dem Bildschirm auf die Schaltfläche „Löschen“, um die von Ihnen ausgewählten Massen-E-Mails zu löschen. Zuletzt bearbeitet: 2025-01-22 17:01