Die Deinstallation ist meistens so einfach: Beenden Sie das Programm, das Sie löschen möchten. Öffnen Sie den Ordner Programme, den Sie finden, indem Sie ein neues Fenster im Finder öffnen oder auf das Festplattensymbol klicken. Ziehen Sie das Symbol des Programms, das Sie deinstallieren möchten, in den Papierkorb. Den Mülleimer ausleeren. Zuletzt bearbeitet: 2025-01-22 17:01

Daher verwenden die meisten Unternehmen, die sich mit Software und Datendateien befassen, in der Regel professionelle Software zum Wiederherstellen gelöschter oder verlorener Daten. Verschiedene Unternehmen verwenden unterschiedliche Datenwiederherstellungslösungen. Einige der gängigsten Softwares in dieser Kategorie sind: Wondershare Recover IT. Recuva. EaseUS. DiskDrill. Daten zurückholen. Zuletzt bearbeitet: 2025-01-22 17:01

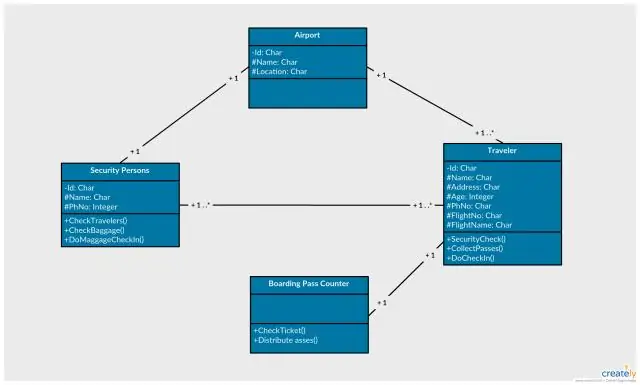

Domänenklassen und -objekte Objekte, die Domänenentitäten darstellen, werden als Entitäten oder Domänenobjekte bezeichnet. Die von ihnen instanziierten Klassen werden Domänenklassen genannt. Das Ausführen eines Anwendungsfalls umfasst das Erstellen, Löschen, Abfragen und Aktualisieren von Domänenobjekten. Zuletzt bearbeitet: 2025-01-22 17:01

Richten Sie Ihr Projekt ein. Erstellen Sie ein Paket, zum Beispiel dokr_pkg. Zusammenstellung Ihres Pakets. Gehen Sie in Ihren Paketordner und führen Sie diesen Befehl aus: python setup.py bdist_wheel. Installieren Sie auf Ihrem lokalen Computer. Wenn Sie Ihre Anwendung auf Ihrem lokalen Computer testen möchten, können Sie die.whl-Datei mit pip installieren: Upload on pip. Abschluss. Zuletzt bearbeitet: 2025-01-22 17:01

Der auf den ARM® Cortex®-M Prozessoren verwendete Thumb-Befehlssatz bietet im Vergleich zu anderen Prozessorarchitekturen eine hervorragende Codedichte. Viele Softwareentwickler, die von 8-Bit-Mikrocontrollern migrieren, werden eine deutliche Reduzierung der erforderlichen Programmgröße feststellen und gleichzeitig die Leistung erheblich verbessern. Zuletzt bearbeitet: 2025-01-22 17:01

So entfernen Sie eine Sortierung: Aktivieren Sie die Registerkarte Start. Klicken Sie in der Gruppe Sortieren und Filtern auf die Schaltfläche Alle Sortierungen löschen. Access löscht alle von Ihnen angewendeten Sorten. Zuletzt bearbeitet: 2025-01-22 17:01

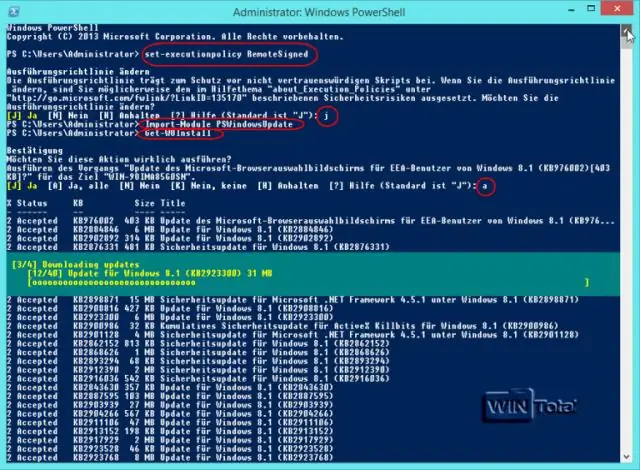

In PowerShell 4.0 und späteren Versionen von PowerShell werden vom Benutzer hinzugefügte Module und DSC-Ressourcen in C:ProgrammeWindowsPowerShellModules gespeichert. Auf Module und DSC-Ressourcen an diesem Speicherort können alle Benutzer des Computers zugreifen. Zuletzt bearbeitet: 2025-01-22 17:01

3DoF Head-Tracking bedeutet, dass Sie nur Rotationsbewegungen verfolgen können. 6DoF Head-Tracking bedeutet, dass Sie sowohl Position als auch Rotation verfolgen können. Zuletzt bearbeitet: 2025-01-22 17:01

Gießen Sie Wäschebleiche auf alle Termitenkolonien, die Sie in den gemulchten Bereichen Ihres Gartens beobachten. Die Toxizität des Bleichmittels tötet alle Termiten ab, die mit der Flüssigkeit in Kontakt kommen. Zuletzt bearbeitet: 2025-06-01 05:06

So ändern Sie das Passwort eines Arris Wireless Modems Rufen Sie zuerst einen Webbrowser auf. Geben Sie dann in der Adressleiste 192.168.100.1 ein. Drücken Sie die Eingabetaste, um zur Arris-Modem-Webseite zu gelangen. Unten, wo Arris steht, ist der Status in einem gelben Kästchen. Rechts davon sehen Sie einen Wireless-Tab, klicken Sie darauf. Dies wird Sie nach einem Benutzernamen und einem Passwort fragen:. Zuletzt bearbeitet: 2025-01-22 17:01

Sie sollten SQL Server 2017 in Betracht ziehen, wenn… (Denken Sie daran, dass es keine Service Packs mehr gibt, sondern nur kumulative Updates.) Sie einfachere zukünftige Upgrades wünschen – denn ab 2017 können Sie eine verteilte Verfügbarkeitsgruppe mit verschiedenen Versionen von SQL Server darin haben. Zuletzt bearbeitet: 2025-06-01 05:06

Cox Digital Telephone bietet das gleiche zuverlässig. Seite 1. COX DIGITAL TELEFON FACT SHEET. Cox Digital Telephone bietet das gleiche zuverlässige Telefonerlebnis und die gleichen Funktionen, die Sie von Telefondiensten erwarten, zu größeren Einsparungen als andere Unternehmen. Zuletzt bearbeitet: 2025-01-22 17:01

65 Jahre (28. Januar 1955). Zuletzt bearbeitet: 2025-01-22 17:01

Gehen Sie zu Ihrer App "Einstellungen" und tippen Sie dann auf "Allgemein". Wählen Sie als Nächstes "Bedienungshilfen", scrollen Sie nach unten und tippen Sie im Abschnitt "Anhörung" auf "LEDFlash forAlerts". Wenn Sie sich auf dem Bildschirm „LEDFlash for Alerts“befinden, schalten Sie einfach die Funktion um. Zuletzt bearbeitet: 2025-01-22 17:01

RELEVANZ-Irrtum: Diese Trugschlüsse berufen sich auf Beweise oder Beispiele, die für das vorliegende Argument nicht relevant sind. Appell an Gewalt (Argumentum Ad Baculum oder der 'Might-Makes-Right'-Trugschluss): Dieses Argument verwendet Gewalt, die Androhung von Gewalt oder eine andere unangenehme Gegenreaktion, um das Publikum dazu zu bringen, eine Schlussfolgerung zu akzeptieren. Zuletzt bearbeitet: 2025-06-01 05:06

Wählen Sie auf der Registerkarte Web-Pop-ups die Option Alle Web-Pop-ups blockieren aus, um alle Internet-Popup-Werbung zu deaktivieren. Um dann Pop-ups von AOL und unseren Partnern zu deaktivieren, klicken Sie auf die Registerkarte Pop-ups von AOL und wählen Sie Blockmarketing-Pop-ups von AOL aus. Klicken Sie auf Speichern und dann auf OK. Zuletzt bearbeitet: 2025-01-22 17:01

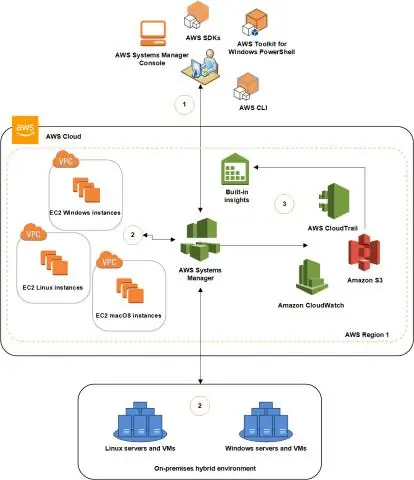

Amazon AWS verwendet Schlüssel zum Verschlüsseln und Entschlüsseln von Anmeldeinformationen. Auf der Basisebene verwendet ein Sender einen öffentlichen Schlüssel, um Daten zu verschlüsseln, die sein Empfänger dann mit einem anderen privaten Schlüssel entschlüsselt. Diese beiden Schlüssel, öffentlich und privat, werden als Schlüsselpaar bezeichnet. Sie benötigen ein Schlüsselpaar, um sich mit Ihren Instanzen verbinden zu können. Zuletzt bearbeitet: 2025-01-22 17:01

Sie können Verlängerungskabel und USB-Hubs mit eigener Stromversorgung verwenden, die miteinander verbunden sind, um die Reichweite Ihres USB-Geräts zu erhöhen. Überschreiten Sie bei Verwendung von 3.0/3.1-Hubs und -Kabeln nicht die empfohlene Länge von 3 Metern (9 Fuß und 10 Zoll) zwischen den Hubs. Zuletzt bearbeitet: 2025-01-22 17:01

Um zur vorherigen Version von Gmail zurückzukehren, können Benutzer einfach zum Zahnrad "Einstellungen" in der oberen rechten Ecke gehen und auf "Zurück zum klassischen Gmail" klicken. Wenn Sie zum vertrauteren Layout zurückkehren, können Sie weiterhin auf die neue Version zurückwechseln . Gehen Sie einfach zurück zu den Einstellungen und klicken Sie auf "Neues Gmail ausprobieren". Zuletzt bearbeitet: 2025-01-22 17:01

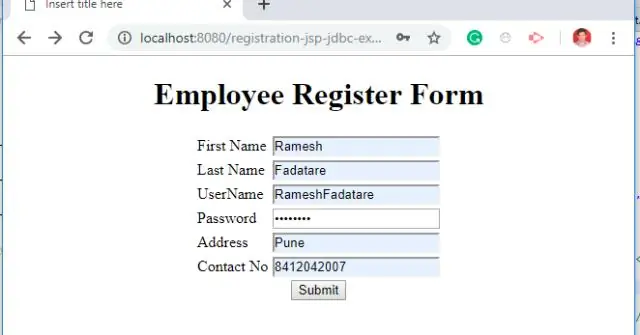

SQL - INSERT-Abfrage. Die SQL INSERT INTO-Anweisung wird verwendet, um einer Tabelle in der Datenbank neue Datenzeilen hinzuzufügen. Zuletzt bearbeitet: 2025-01-22 17:01

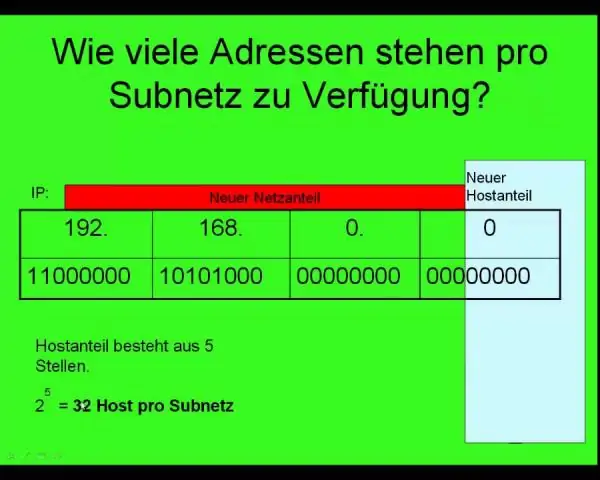

Gesamtzahl der Subnetze: Unter Verwendung der Subnetzmaske 255.255. 255.248, Zahlenwert 248 (11111000) gibt an, dass 5 Bits verwendet werden, um das Subnetz zu identifizieren. Um die Gesamtzahl der verfügbaren Subnetze zu ermitteln, erhöhen Sie einfach 2 hoch 5 (2^5) und Sie werden feststellen, dass das Ergebnis 32 Subnetze sind. Zuletzt bearbeitet: 2025-01-22 17:01

Die PostgreSQL GROUP BY-Klausel wird verwendet, um die Zeilen in einer Tabelle mit identischen Daten zu gruppieren. Es wird mit der SELECT-Anweisung verwendet. Die GROUP BY-Klausel sammelt Daten über mehrere Datensätze und gruppiert das Ergebnis nach einer oder mehreren Spalten. Es wird auch verwendet, um die Redundanz in der Ausgabe zu reduzieren. Zuletzt bearbeitet: 2025-01-22 17:01

Um zum iPhone zurückzukehren, drücken Sie fest auf die linke Seite des Bildschirms und streichen Sie ganz zur rechten Seite des Bildschirms (wenn Sie vorher Ihren Finger anheben oder den Druck erhöhen, wird stattdessen der App-Umschalter geöffnet.). Zuletzt bearbeitet: 2025-01-22 17:01

Das Hinzufügen von Airtime ist ganz einfach! Mit Rapid Refill können Sie Airtime direkt von Ihrem NET10-Telefon hinzufügen. Anweisungen zur Verwendung von Rapid Refill finden Sie auf der Seite zum Hinzufügen von Sendezeiten auf dieser Website. Sie können auch Sendezeit von dieser Website hinzufügen oder 1-877-836-2368 anrufen. Zuletzt bearbeitet: 2025-01-22 17:01

Die Abkürzung für regulären Ausdruck ist regex. Das Suchmuster kann ein einfaches Zeichen, eine feste Zeichenfolge oder ein komplexer Ausdruck sein, der Sonderzeichen enthält, die das Muster beschreiben. Das von der Regex definierte Muster kann für eine bestimmte Zeichenfolge ein- oder mehrmals oder überhaupt nicht übereinstimmen. Zuletzt bearbeitet: 2025-01-22 17:01

Datentyp. Datenbanken speichern Daten. Um die Datenbank effizienter zu gestalten, werden verschiedene Datentypen in der Regel als ein bestimmter „Datentyp“klassifiziert. > Text oder alphanumerisch – speichert Daten, die Text, Symbole und Zahlen enthalten. Ein Beispiel wäre 'name' z.B. John Smith. Zuletzt bearbeitet: 2025-01-22 17:01

Javas Remote Method Invocation (RMI) Registry ist im Wesentlichen ein Verzeichnisdienst. Eine Remote-Objekt-Registry ist ein Bootstrap-Namensdienst, der von RMI-Servern auf demselben Host verwendet wird, um Remote-Objekte an Namen zu binden. Zuletzt bearbeitet: 2025-01-22 17:01

Die Verwendung von 'wegen' ist richtig, wenn der Satz Sinn macht, wenn 'wegen' durch 'verursacht durch' ersetzt wird. Verwenden Sie 'wegen', um Verben zu ändern. Zuletzt bearbeitet: 2025-01-22 17:01

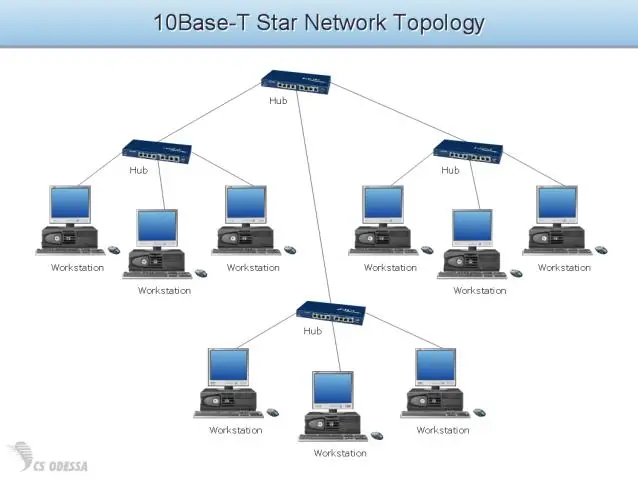

Netzwerkadapter. Eine Netzwerkschnittstelle, z. B. eine Erweiterungskarte oder ein externer Netzwerkadapter. Netzwerkkarte (NIC) Eine Erweiterungskarte, über die ein Computer mit einem Netzwerk verbunden werden kann. Zuletzt bearbeitet: 2025-01-22 17:01

Strich ist Strichzeichnung, Füllung ist 'Einfärben' (in Ermangelung eines besseren Begriffs). Bei einer Form (wie einem Kreis) ist der Strich der Rand (Umfang) und die Füllung der Körper (Innenraum). Strich zeichnet nur Sachen am Rand des Weges. Zuletzt bearbeitet: 2025-01-22 17:01

Google Cloud Key Management Service (KMS) ist ein Cloud-Dienst zum Verwalten von Verschlüsselungsschlüsseln für andere Google-Cloud-Dienste, mit denen Unternehmen kryptografische Funktionen implementieren können. Zuletzt bearbeitet: 2025-01-22 17:01

Ein sehr einfaches Beispiel für RSA-Verschlüsselung Wählen Sie Primzahlen p=11, q=3. n = pq = 11,3 = 33. phi = (p-1)(q-1) = 10,2 = 20. Wähle e=3. Überprüfe gcd(e, p-1) = gcd(3, 10) = 1 (dh 3 und 10 haben keine gemeinsamen Faktoren außer 1) Berechne d so, dass ed ≡ 1 (mod phi) dh berechne d = (1/e ) mod phi = (1/3) mod 20. Öffentlicher Schlüssel = (n, e) = (33, 3). Zuletzt bearbeitet: 2025-01-22 17:01

: Erster Typ. Mit dem:first-of-type-Selektor in CSS können Sie auf das erste Vorkommen eines Elements in seinem Container abzielen. Sie ist in der Spezifikation CSS Selectors Level 3 als „strukturelle Pseudoklasse“definiert, d. h. sie wird verwendet, um Inhalte basierend auf ihrer Beziehung zu übergeordneten und gleichgeordneten Inhalten zu gestalten. Zuletzt bearbeitet: 2025-01-22 17:01

Den Fix-It Stick Kitt zu einem hellen Grauton formen. Formen Sie es über das Nadelloch im Kupferrohr. Ich mag es, darauf zu drücken, um sicherzustellen, dass der Kitt in das Nadelloch gelangt, und dann die Enden verjüngen. In wenigen Minuten ist der Kitt steinhart und Sie können Ihr Wasser wieder einschalten. Zuletzt bearbeitet: 2025-01-22 17:01

Das iPhone 8 hat oben keine "Notch". Das TrueDepth-Kamerasystem ist die einzige Unterbrechung auf dem schönen Edge-to-Edge-Display des iPhone X. Zuletzt bearbeitet: 2025-06-01 05:06

Extrahieren von Zahlen innerhalb eines Bereichs Wählen Sie eine Zelle in Spalte A aus. Zeigen Sie die Registerkarte Daten des Menübands an. Klicken Sie in der Gruppe Sortieren und filtern auf das Werkzeug Vom Kleinsten zum Größten sortieren. Wählen Sie die Zahlen aus, die Sie in Spalte B einfügen möchten. Drücken Sie Strg+X, um die Zellen in die Zwischenablage auszuschneiden. Wählen Sie Zelle B1 aus (oder die erste Zelle in Spalte B, in der die Werte angezeigt werden sollen). Zuletzt bearbeitet: 2025-01-22 17:01

Die Adirondack Mountains /æd?ˈr?ndæk/ bilden ein Massiv im Nordosten von New York, USA. Seine Grenzen entsprechen den Grenzen des Adirondack Parks. Die Berge bilden eine ungefähr runde Kuppel mit einem Durchmesser von etwa 160 Meilen (260 km) und einer Höhe von etwa 1 Meile (1.600 m). Zuletzt bearbeitet: 2025-01-22 17:01

Das Bärengesicht Emoji - Symbol für etwas Wildes oder Süßes, je nach Kontext. Es kann bedeuten "So süß wie ein Teddybär!" da das Bild eher einem Stofftier als dem Tier selbst ähnelt, aber das Bären-Emoji kann auch Stärke und Widerstandsfähigkeit betonen, als würde es sagen "Du bist so stark wie ein Bär!". Zuletzt bearbeitet: 2025-01-22 17:01

So löschen Sie Standard-Apps auf dem Samsung GalaxyS7 Starten Sie die Einstellungen-App von Ihrem Startbildschirm oder aus der App-Schublade. Tippen Sie auf Anwendungen. Tippen Sie auf Standardanwendungen. Tippen Sie auf Als Standard festlegen. Tippen Sie auf die App, für die Sie die Standardeinstellungen löschen möchten. Tippen Sie auf Standardeinstellungen löschen. Zuletzt bearbeitet: 2025-01-22 17:01

Es gibt mehrere Möglichkeiten, zwischen geöffneten Fenstern zu wechseln. Viele Benutzer greifen zur Maus, zeigen auf die Taskleiste und klicken dann auf die Schaltfläche für das Fenster, das sie in den Vordergrund bringen möchten. Wenn Sie wie ich ein Fan von Tastenkombinationen sind, verwenden Sie wahrscheinlich Alt-Tab, um zwischen geöffneten Fenstern zu wechseln. Zuletzt bearbeitet: 2025-01-22 17:01