Die wesentliche Anforderung an die Speicherverwaltung besteht darin, Möglichkeiten bereitzustellen, um Programmen auf Anfrage Teile des Speichers dynamisch zuzuweisen und sie zur Wiederverwendung freizugeben, wenn sie nicht mehr benötigt werden. Dies ist für jedes fortschrittliche Computersystem von entscheidender Bedeutung, bei dem zu jeder Zeit mehr als ein einzelner Prozess im Gange sein kann. Zuletzt bearbeitet: 2025-01-22 17:01

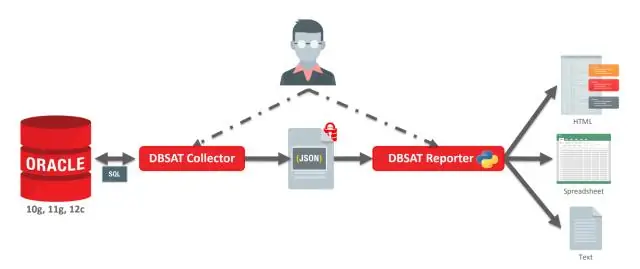

Eine Datenbankumgebung ist ein System von Komponenten, die die Sammlung, Verwaltung und Nutzung von Daten regeln. Es umfasst Software, Hardware, Personen, Verfahren und die Daten selbst. Zuletzt bearbeitet: 2025-01-22 17:01

Kapitel 3: Aufstieg und Fall Henry kann nach allen fünf Spezialzahnrädern suchen, um diese Aufgabe für Twisted Alice zu erfüllen. Alle Spezialzahnräder befinden sich in den Getriebekästen, die zufällig um Level K . herum angeordnet sind. Zuletzt bearbeitet: 2025-06-01 05:06

Der Standard-Sicherheitscode für die meisten Nokia-Telefone ist 12345. Zuletzt bearbeitet: 2025-01-22 17:01

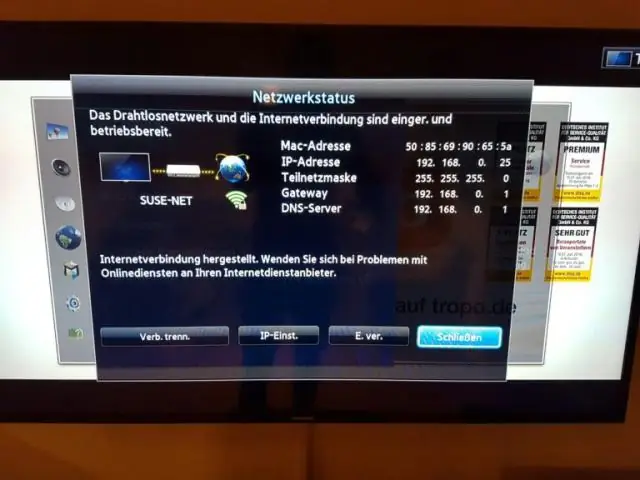

So weisen Sie dem Internet-TV eine manuelle oder statische Internet Protocol (IP)-Adresse zu. Gehen Sie zu Alle Apps. Einstellungen auswählen. Wählen Sie im Menü Einstellungen die Option Netzwerk. Wählen Sie mit den Pfeiltasten auf Ihrer Tastatur-Fernbedienung Wi-Fi aus und drücken Sie dann ENTER. Drücken Sie die ENTER-Taste erneut, um die Wi-Fi-Einstellung auszuschalten. Zuletzt bearbeitet: 2025-01-22 17:01

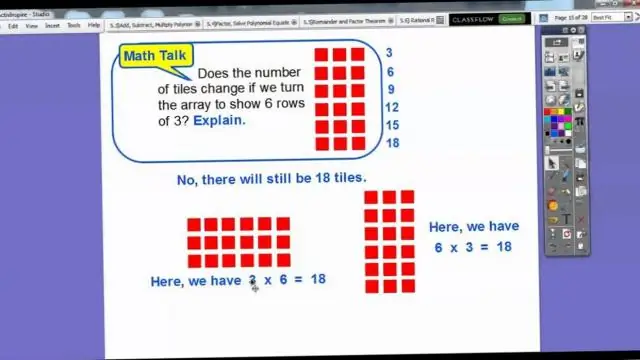

Ihr Viertklässler lernt: Informationen in einer Grafik zu interpretieren. Verwenden Sie Daten, um ein Diagramm zu erstellen. Vergleichen Sie große Zahlen. Verstehe negative Zahlen. Multiplizieren Sie drei- und vierstellige Zahlen, einschließlich Zahlen mit Null. Finden Sie gemeinsame Vielfache. Primzahlen und zusammengesetzte Zahlen verstehen. Dividiere größere Zahlen. Zuletzt bearbeitet: 2025-01-22 17:01

Die Lösung Schritt 1: Root-SSL-Zertifikat. Der erste Schritt besteht darin, ein Root Secure Sockets Layer (SSL)-Zertifikat zu erstellen. Schritt 2: Vertrauen Sie dem Root-SSL-Zertifikat. Bevor Sie das neu erstellte Root-SSL-Zertifikat verwenden können, um mit der Ausstellung von Domänenzertifikaten zu beginnen, gibt es noch einen weiteren Schritt. Schritt 2: Domain-SSL-Zertifikat. Zuletzt bearbeitet: 2025-01-22 17:01

Java if-else-if Ladder wird verwendet, um zwischen mehreren Optionen zu entscheiden. Die if-Anweisungen werden von oben nach unten ausgeführt. Sobald eine der Bedingungen, die das if steuern, wahr ist, wird die mit diesem if verbundene Anweisung ausgeführt und der Rest der Ladder umgangen. Zuletzt bearbeitet: 2025-01-22 17:01

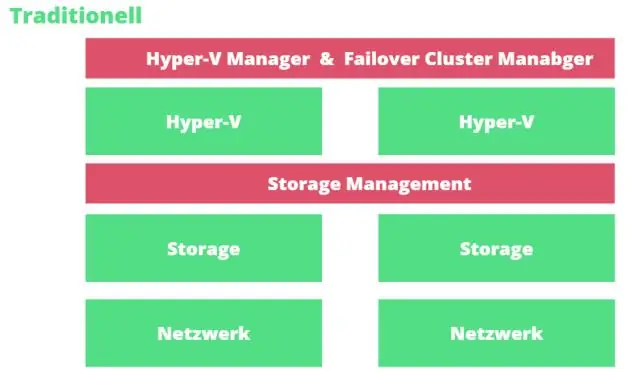

5 Vorteile der Virtualisierung in einer Cloud-Umgebung Schutz vor Systemausfällen. Technologie läuft immer Gefahr, zur falschen Zeit abzustürzen. Problemlose Datenübertragung. Sie können ganz einfach Daten von einem physischen Speicher auf einen virtuellen Server übertragen und umgekehrt. Firewall und Sicherheit. Reibungsloserer IT-Betrieb. Kosteneffektive Strategie. Zuletzt bearbeitet: 2025-01-22 17:01

Smart Switch ist Samsungs Tool für den schnellen und einfachen Wechsel von einem alten Telefon – sei es Android, Windows Phone (haha) oder sogar ein iPhone. Es hilft Benutzern, alle wichtigen Daten von einem alten Telefon auf ihr neues Galaxy-Mobilteil zu übertragen. Es hat auch eine Option, diese Daten zu verschlüsseln, um sie sicher und geschützt aufzubewahren. Zuletzt bearbeitet: 2025-06-01 05:06

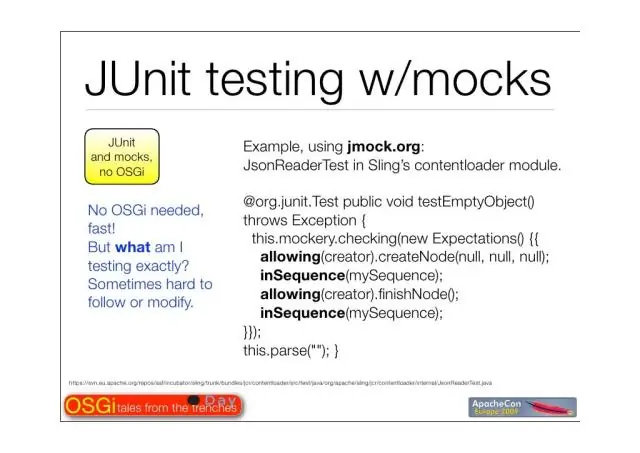

Der integrierte Assertionsmechanismus von JUnit wird von der Klasse org bereitgestellt. 1 Assert#fail() löst bedingungslos einen Assertionsfehler aus. Dies kann hilfreich sein, um einen unvollständigen Test zu markieren oder sicherzustellen, dass eine erwartete Ausnahme ausgelöst wurde (siehe auch Abschnitt Erwartete Ausnahmen in Teststruktur). Zuletzt bearbeitet: 2025-01-22 17:01

Anleitung zur Installation von ShowBox unter Windows: Diese App ist nicht für Windows-PCs verfügbar, daher müssen wir den Bluestacks Android-Emulator verwenden, um diese Anwendung auszuführen. Öffnen Sie den Internetbrowser auf Ihrem Windows-PC und klicken Sie auf den ersten Link, der in diesem Artikel für Sie bereitgestellt wird.Warten Sie, bis die Webseite im Internetbrowser geöffnet wird. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Präfix, das ursprünglich in Lehnwörtern aus dem Lateinischen vorkommt (Subjekt; subtrahieren; subvertieren; subventionieren); nach diesem Modell frei an Elemente jeglicher Herkunft gebunden und mit den Bedeutungen „unter“, „unten“, „unter“(subalpin; subtropisch), „leicht“, „unvollkommen“, „fast“(subkolumnar; subtropisch) verwendet. „sekundär“, „untergeordnet“. Zuletzt bearbeitet: 2025-01-22 17:01

Inhalt Vue installieren. Erstellen Sie eine Vue-App mit der CLI. Installieren Sie Vuex in der App. Komponente für Zähler hinzufügen. Verknüpfen Sie Vuex mit der App. Erstellen Sie den Staat. Erstellen Sie die Mutationen. Aktionen erstellen. Zuletzt bearbeitet: 2025-01-22 17:01

Der Befehl 'break' funktioniert nicht innerhalb einer 'if'-Anweisung. Wenn Sie den 'break'-Befehl aus Ihrem Code entfernen und den Code dann testen, sollten Sie feststellen, dass der Code ohne 'break'-Befehl genauso funktioniert wie mit einem. 'Break' ist für den Einsatz in Loops konzipiert (für, while, do-while, Enhanced for and Switch). Zuletzt bearbeitet: 2025-01-22 17:01

Die jährliche Zusammenfassung der Admiralitätsmitteilungen an Seeleute, im Volksmund auch unter der Veröffentlichungsnummer NP 247 (1) und (2) bekannt, wird jährlich von der Admiralität (UKHO) herausgegeben. Die aktuelle Ausgabe von Notices to Mariners, die die vorherige ersetzt und annulliert, ist in zwei Abschnitte unterteilt. Zuletzt bearbeitet: 2025-01-22 17:01

Lösen Sie die digitale Kopie von Filmen ein, die auf DVD und Blu-ray gekauft wurden. Wenn Sie einige Filme auf DVD und Blu-ray kaufen, können Sie möglicherweise eine digitale Kopie des Films zum Ansehen bei Google Play erhalten. Für die digitale Kopie fallen keine Gebühren an und Sie müssen keine Zahlungsmethode hinzufügen. Zuletzt bearbeitet: 2025-01-22 17:01

Geheimdienst ist das Sammeln und Verarbeiten von Informationen über fremde Länder und deren Agenten, die von einer Regierung für ihre Außenpolitik und für die nationale Sicherheit, die Durchführung nicht zuordenbarer Aktivitäten im Ausland zur Erleichterung der Umsetzung der Außenpolitik und den Schutz von beide. Zuletzt bearbeitet: 2025-01-22 17:01

Die beruflichen Aufgaben eines Algorithmus-Entwicklers drehen sich um das Erforschen, Schreiben und Leistungstesten von Algorithmen. Im Allgemeinen verwenden Algorithmen Daten aus einem System, um Aktionen, Prozesse oder Berichte zu generieren. Daher müssen Sie bei jedem von Ihnen erstellten Algorithmus zuerst die Ziele identifizieren und dann daran arbeiten, bestimmte Ergebnisse zu erzielen. Zuletzt bearbeitet: 2025-01-22 17:01

Database Configuration Assistant (DBCA) ist ein Java-basiertes GUI-Tool, das sehr nützlich ist, um Datenbanken zu erstellen, zu konfigurieren und zu löschen. Ab 10g R2 wurde dies verbessert, um die Automatic Storage Management (ASM)-Instanz zu verwalten. Zuletzt bearbeitet: 2025-01-22 17:01

Charles Sanders Peirce begann in den 1860er Jahren, über Semiotik zu schreiben, die er auch als Semiotik bezeichnete, was das philosophische Studium der Zeichen bedeutet, etwa zu der Zeit, als er sein System der drei Kategorien entwickelte. Zuletzt bearbeitet: 2025-01-22 17:01

Let There Be Light ist ein US-amerikanischer christlicher Dramafilm aus dem Jahr 2017 von und mit Kevin Sorbo in der Hauptrolle und geschrieben von Dan Gordon und Sam Sorbo. Die Handlung folgt einem Atheisten, der bei einem Autounfall eine Nahtoderfahrung durchmacht und zum Christentum konvertiert. Es wurde in den Vereinigten Staaten am 27. Oktober 2017 veröffentlicht. Zuletzt bearbeitet: 2025-01-22 17:01

Tippen Sie einfach auf die Option "Fehlerbehebung", wählen Sie "PC zurücksetzen" und tippen Sie dann auf die Registerkarte "Alles zurücksetzen". Schritt 3: Die Option Zurücksetzen fordert den Laptop zum Neustart auf. Klicken Sie nach dem Neustart auf "Laufwerk vollständig reinigen". Klicken Sie nun auf die Option "Zurücksetzen", um Ihren Asus Windows 10 Laptop auf die Werkseinstellungen zurückzusetzen. Zuletzt bearbeitet: 2025-01-22 17:01

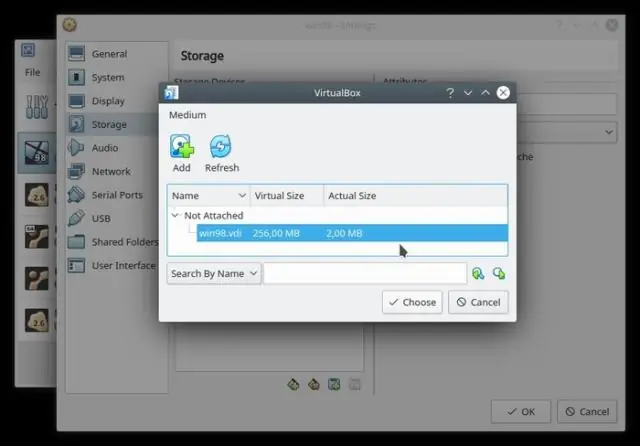

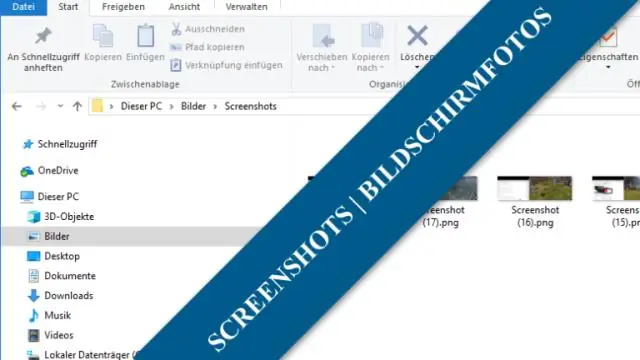

3 Möglichkeiten zum Übertragen von Dateien zwischen Windows und VirtualBox Schritt 1: Suchen Sie den Ordner, den Sie freigeben möchten. Schritt 2: Klicken Sie mit der rechten Maustaste darauf und wählen Sie Eigenschaften. Schritt 3: Klicken Sie auf der Registerkarte Freigabe auf AdvancedSharing. Schritt 4: Aktivieren Sie das Kontrollkästchen Diesen Ordner freigeben und tippen Sie auf OK. Schritt 5: Führen Sie VirtualBox aus und drücken Sie Windows + R, um das Dialogfeld "Ausführen" aufzurufen. Zuletzt bearbeitet: 2025-01-22 17:01

Turbine ist ein Tool zum Aggregieren von Streams von Server-Sent Event (SSE)-JSON-Daten in einem einzigen Stream. Netflix verwendet beispielsweise Hystrix, das über ein Echtzeit-Dashboard verfügt, das Turbine verwendet, um Daten von Hunderten oder Tausenden von Maschinen zu aggregieren. Zuletzt bearbeitet: 2025-01-22 17:01

Variablen werden normalerweise im RAM gespeichert. selbst folgt normalerweise den oben genannten Regeln (ein in einer Funktion deklarierter Zeiger wird auf dem Stack gespeichert), aber die Daten, auf die er zeigt (der Speicherblock selbst oder das mit new erstellte Objekt) werden auf dem Heap gespeichert. Zuletzt bearbeitet: 2025-06-01 05:06

Int existiert nicht in Javascript. Zuletzt bearbeitet: 2025-06-01 05:06

TestNG bietet die Möglichkeit, 'IReporter' zu implementieren, eine Schnittstelle, die implementiert werden kann, um einen benutzerdefinierten Bericht von Benutzern zu erstellen. Es hat die Methode 'generateReport()', die aufgerufen wird, nachdem die gesamte Suite ihre Ausführung abgeschlossen hat und den Bericht in das angegebene Ausgabeverzeichnis übergibt. Zuletzt bearbeitet: 2025-01-22 17:01

Um online auf Xactimate zuzugreifen, besuchen Sie www.xactimate.com in einem unterstützten Browser und melden Sie sich mit Ihrer Xactware-ID an. Um Xactimate Mobile herunterzuladen, besuchen Sie entweder den App Store für Ihr iOS-Gerät oder Google Play für Ihr Android-Gerät. Wenden Sie sich an den Xactware-Vertrieb, um ein Upgrade auf Xactimate Professional unter 800-424-XACT (9228) durchzuführen. Zuletzt bearbeitet: 2025-01-22 17:01

Ext JS ist Open Source, da wir den Quellcode bereitstellen und sogar eine GPL-Version veröffentlichen. Ext JS ist doppelt lizenziert und hat eine kommerzielle Lizenz. Wenn Sie ein Support-Abonnement erwerben, erhalten Sie den Vorteil, dass nur die Support-Versionen veröffentlicht werden. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Rails-Modell ist eine Ruby-Klasse, die Datenbankeinträge hinzufügen kann (denken Sie an ganze Zeilen in einer Excel-Tabelle), bestimmte Daten finden, nach denen Sie suchen, diese Daten aktualisieren oder Daten entfernen können. Rails enthält einen Modellgenerator, den Sie über Ihre Befehlszeile verwenden können, solange Sie sich bereits in einer Rails-App befinden. Zuletzt bearbeitet: 2025-06-01 05:06

Halten Sie den Cursor noch aktiv, damit der Guide ausgewählt bleibt, drücken Sie die Strg-Taste auf der Tastatur und ziehen Sie die Maus nach rechts oder links der Folie, um einen neuen Guide zu erstellen. Zuletzt bearbeitet: 2025-01-22 17:01

Die zwei Haupttypen von Software sind Systemsoftware und Anwendungssoftware. Die Systemsoftware steuert die interne Funktion eines Computers, hauptsächlich durch ein Betriebssystem (s. o.) und steuert auch Peripheriegeräte wie Monitore, Drucker und Speichergeräte. Zuletzt bearbeitet: 2025-06-01 05:06

Ein Messschieber ist ein Präzisionsinstrument, das Innenmaße, Außenmaße und Tiefe misst. Es kann mit einer Genauigkeit von einem Tausendstel Zoll und einem Hundertstel Millimeter messen. Der Bremssattel hat zwei Sätze von Backen, jeweils einen am oberen und unteren Teil. Zuletzt bearbeitet: 2025-01-22 17:01

Ja, Sie können SQL Server 2012 auf Windows Server 2008 R2 installieren (die Matrix hier - genau dorthin führt der Link in Ihrem Screenshot, wenn Sie darauf geklickt haben - zeigt die unterstützten Edition/OS-Kombinationen). Zuletzt bearbeitet: 2025-01-22 17:01

Wir haben 815.301 Unternehmen gefunden, die Amazon AWS verwenden. Die Unternehmen, die Amazon AWS verwenden, sind am häufigsten in den USA und in der Computersoftwarebranche zu finden. Amazon AWS wird am häufigsten von Unternehmen mit 10-50 Mitarbeitern und 1 Mio.-10 Mio. US-Dollar Umsatz verwendet. Zuletzt bearbeitet: 2025-06-01 05:06

Verwenden von Charles von einem iPhone. Um Charles als Ihren HTTP-Proxy auf Ihrem iPhone zu verwenden, müssen Sie die HTTP-Proxy-Einstellungen in Ihrem WLAN-Netzwerk in den Einstellungen Ihres iPhones manuell konfigurieren. Gehen Sie zur App Einstellungen, tippen Sie auf WLAN, suchen Sie das Netzwerk, mit dem Sie verbunden sind, und tippen Sie dann auf den blauen Offenlegungspfeil, um das Netzwerk zu konfigurieren. Zuletzt bearbeitet: 2025-01-22 17:01

Kenneth Sean 'Ken' Carson (1961-1967, 1969-heute) Der zweite Charakter, der der Reihe hinzugefügt wurde, Ken war für einen Großteil der Existenz des Charakters Barbies Freund. Nach einer kurzen Pause kamen sie wieder zusammen. Laut den Random House-Büchern aus den 1960er Jahren lautet Kens voller Name Kenneth Sean Carson. Zuletzt bearbeitet: 2025-01-22 17:01

Mit mehr als 60.000 Teilnehmern an sechs Veranstaltungsorten auf dem Las Vegas Strip verspricht 2019 die bisher größte re:Invent. Zuletzt bearbeitet: 2025-06-01 05:06

Ein Datenbankadministrator kann nach einiger Berufserfahrung mit einem Associate Degree oder einem Zertifikat in einem Computerfach auskommen. Ein Zertifikatsprogramm dauert ein Jahr, während ein Associate Degree zwei Jahre dauert. Zuletzt bearbeitet: 2025-01-22 17:01