Die Top 10 der professionellen Blockchain-Zertifizierungen und -Kurse der RMIT University. Crypto Currency Certification Consortium (C4) Saïd Business School – University of Oxford. TransformationWorx. IBM EntwicklerWorks. ACAMS. B9lab-Akademie. Blockchain-Rat. Zuletzt bearbeitet: 2025-06-01 05:06

Aber Sie können es leicht zu Spitzenleistungen bringen, indem Sie: eine Abfrage für alle benötigten Fehler schreiben. Wählen Sie die erforderlichen Spalten für Abfrageergebnisse aus "Spaltenoptionen" aus Wählen Sie die Fehler aus, die Sie exportieren möchten, und klicken Sie dann mit der rechten Maustaste -> "Auswahl in Microsoft Excel öffnen". Zuletzt bearbeitet: 2025-01-22 17:01

Java 7 bietet JVM-Unterstützung für dynamisch typisierte Sprachen plus Typinterferenz für die Erstellung von generischen Instanzen. Java 8 bringt die am meisten erwartete Funktion für die Programmiersprache namens Lambda Expressions, eine neue Sprachfunktion, mit der Benutzer lokale Funktionen als Methodenargumente codieren können. Zuletzt bearbeitet: 2025-01-22 17:01

In der Computerprogrammierung ist die DLL-Injektion eine Technik, die zum Ausführen von Code im Adressraum eines anderen Prozesses verwendet wird, indem er gezwungen wird, eine Dynamic-Link-Bibliothek zu laden oder beabsichtigen. Zuletzt bearbeitet: 2025-01-22 17:01

Plugins können das Standardverhalten von Selenium IDE erweitern, indem sie zusätzliche Befehle und Locators hinzufügen, das Setup vor und nach Testläufen booten und den Aufnahmeprozess beeinflussen. Dieser Artikel setzt Kenntnisse in der WebExtension-Entwicklung voraus und behandelt nur die spezifischen Funktionen der Selenium IDE. Zuletzt bearbeitet: 2025-01-22 17:01

Root Explorer ist eine ultimative Dateimanager-App, die für Android-Mobilgeräte verfügbar ist. Es hat die Möglichkeit, auf das gesamte Dateisystem einschließlich des immateriellen Datenordners zuzugreifen. Zuletzt bearbeitet: 2025-01-22 17:01

Geokodieren einer Adressentabelle in ArcMap Klicken Sie in der Werkzeugleiste Geokodierung auf die Schaltfläche Adressen geokodieren. Klicken Sie im Inhaltsverzeichnis mit der rechten Maustaste auf die Adresstabelle, und klicken Sie auf Adressen geokodieren. Klicken Sie im Menü Datei auf Daten hinzufügen > Geokodierung > Adressen geokodieren. Zuletzt bearbeitet: 2025-06-01 05:06

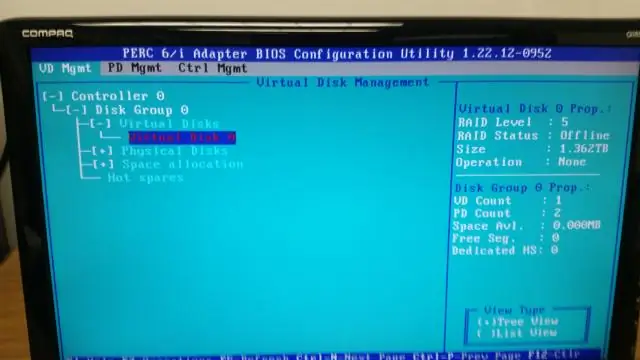

RAID (Redundant Array of Inexpensive Disks) ist eine Datenspeicher-Virtualisierungstechnologie, die mehrere Festplatten in einer einzigen logischen Einheit kombiniert, um schnellere Leistung, besseres Hardware-Failover und verbesserte Zuverlässigkeit der Festplatten-Ein-/Ausgabe zu erzielen. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Grübchenschloss ist ein auf Stiften basierendes Schlossdesign, das die flache Seite des Schlüsselblatts als Beißbereich verwendet. Schnitte im Bissbereich ähneln Grübchen, daher der Name. Grübchenschlösser werden in einer Vielzahl von Anwendungen verwendet und können von niedriger bis hoher Sicherheit variieren. Zuletzt bearbeitet: 2025-01-22 17:01

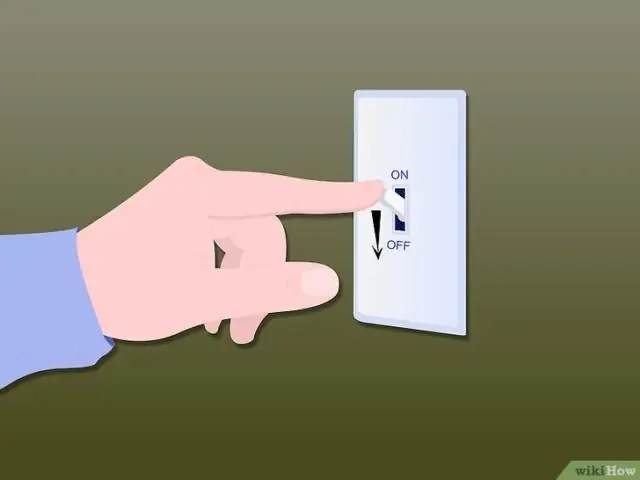

Beim Verdrahten eines 3-Wege-Schalters zuerst die Klemmschrauben des neuen Schalters festschrauben, bis sie sich schwer drehen lassen. Verbinden Sie das Erdungskabel mit der grünen Schraube. Verbinden Sie das mit „Common“gekennzeichnete Kabel mit der schwarzen ordunklen Schraube. Verbinden Sie die beiden verbleibenden Traveller-Drähte mit den beiden Messing- oder hellen Schrauben. Zuletzt bearbeitet: 2025-01-22 17:01

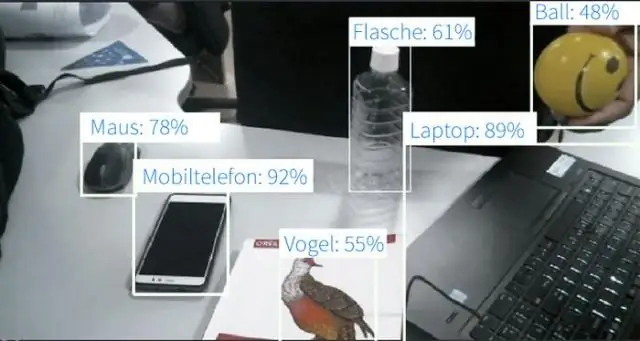

SSD führt nur einmal ein Faltungsnetzwerk für das Eingabebild aus und berechnet eine Merkmalskarte. SSD verwendet auch Ankerboxen mit verschiedenen Seitenverhältnissen ähnlich wie Faster-RCNN und lernt den Offset, anstatt die Box zu lernen. Um die Skalierung zu bewältigen, sagt SSD Bounding Boxes nach mehreren Faltungsschichten voraus. Zuletzt bearbeitet: 2025-01-22 17:01

Eine Remote-Kamera, auch als Wildkamera oder Wildkamera bekannt, ist eine Kamera, die von einem Fotografen in Bereichen platziert wird, in denen der Fotograf im Allgemeinen nicht an der Kamera sein kann, um den Verschluss zu schnappen. Remote-Kameras werden am häufigsten in der Sportfotografie verwendet. Zuletzt bearbeitet: 2025-01-22 17:01

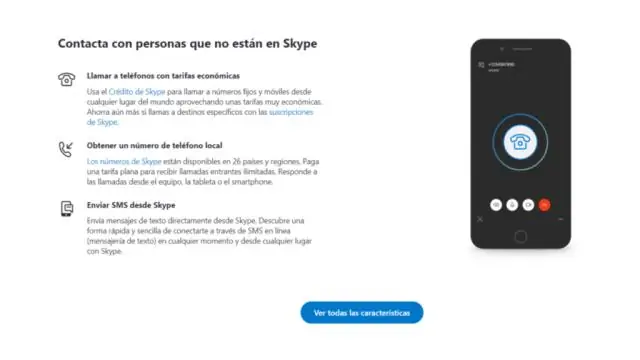

Um herauszufinden, ob jemand Sie aus seiner Skype-Kontaktliste entfernt hat, gehen Sie wie folgt vor: Suchen Sie die Person in Ihren Kontakten. Sobald Sie diese Person gefunden haben, werden Sie feststellen, dass das Symbol neben ihrem Namen (oder auf ihrem Profilfoto) grau mit einem Fragezeichen anstelle eines grünen Häkchens ist. Zuletzt bearbeitet: 2025-01-22 17:01

REPL steht für Read Eval Print Loop und repräsentiert eine Computerumgebung wie eine Windows-Konsole oder eine Unix/Linux-Shell, in der ein Befehl eingegeben wird und das System mit einer Ausgabe in einem interaktiven Modus antwortet. Node.js oder Node wird mit einer REPL-Umgebung geliefert. Zuletzt bearbeitet: 2025-06-01 05:06

KVM wandelt Linux in einen Typ-1-Hypervisor (Bare-Metal) um. KVM enthält all diese Komponenten, da es Teil des Linux-Kernels ist. Jede VM ist als regulärer Linux-Prozess implementiert, der vom standardmäßigen Linux-Scheduler geplant wird, mit dedizierter virtueller Hardware wie Netzwerkkarte, Grafikkarte, CPU(s), Arbeitsspeicher und Festplatten. Zuletzt bearbeitet: 2025-01-22 17:01

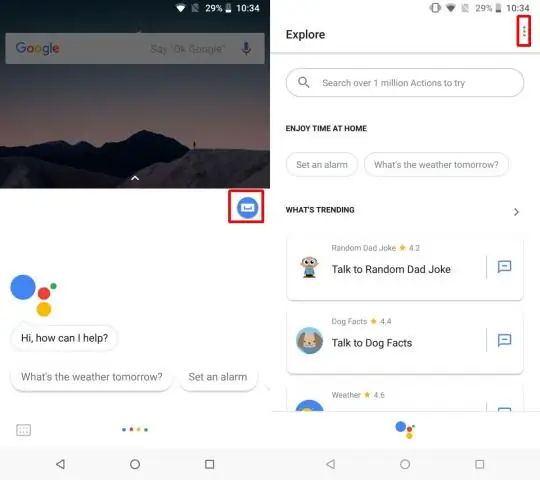

Verwenden Sie die Google Voice-Nummer für Anrufe über die Telefon-App Öffnen Sie auf Ihrem Android-Gerät die Voice-App. Tippen Sie oben links auf Menüeinstellungen. Tippen Sie unter Anrufe auf Anrufe, die über die Telefon-App dieses Geräts gestartet wurden. Wählen Sie aus, wann Voice für Anrufe über die Dialer-App Ihres Telefons verwendet werden soll: Wählen Sie unter Fahrmodus aus, wann Voice während der Fahrt verwendet werden soll. Zuletzt bearbeitet: 2025-01-22 17:01

FTL-Tags sind HTML-Tags ein wenig ähnlich, aber sie sind Anweisungen für FreeMarker und werden nicht in die Ausgabe gedruckt. Kommentare: Kommentare ähneln HTML-Kommentaren, werden jedoch durch getrennt. Kommentare werden von FreeMarker ignoriert und nicht in die Ausgabe geschrieben. Zuletzt bearbeitet: 2025-01-22 17:01

Klicken Sie auf Start, geben oder fügen Sie %ProgramData%Bluebeam SoftwareBluebeam Revu2018Revu ein und drücken Sie die Eingabetaste. Klicken Sie mit der rechten Maustaste auf die Datei FontCache. xml und klicken Sie auf Löschen. Zuletzt bearbeitet: 2025-01-22 17:01

Rückblick. Schaffen Sie einen klaren, modernen Look mit diesem Thema mit orangefarbenen Streifen auf weißem Hintergrund. Dieses Allzweckdesign hat aufeinander abgestimmte Schriftarten, Effekte und Akzentfarben, ist im 16:9-Format und für jede Situation geeignet: Geschäft, Bildung oder Heimgebrauch. Zuletzt bearbeitet: 2025-01-22 17:01

Die Backup-Funktion ist in der Windows-Version von Seagate Dashboard verfügbar. Erstellen eines Backup-Plans Klicken Sie auf der Startseite auf In Cloud sichern. Wählen Sie bestimmte Ordner und Dateien aus und klicken Sie dann auf Weiter. Wählen Sie einen Cloud-Speicherdienst aus und klicken Sie dann auf Weiter. Wählen Sie eine Häufigkeit aus und klicken Sie dann auf Sicherung starten. Zuletzt bearbeitet: 2025-06-01 05:06

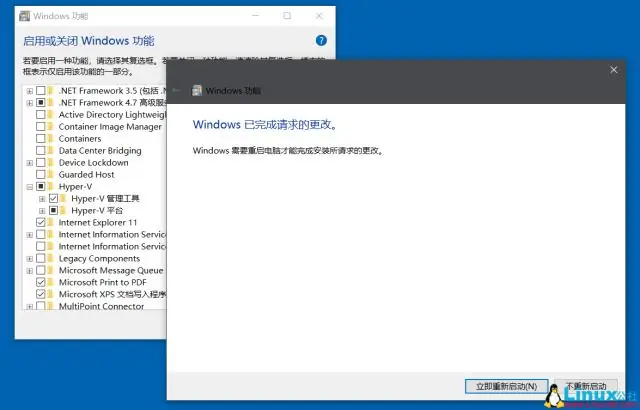

Hyper-V kann nicht nur Windows, sondern auch virtuelle Linux-Maschinen ausführen. Sie können eine unbegrenzte Anzahl von Linux-VMs auf Ihrem Hyper-V-Server ausführen, da die meisten Linux-Distributionen kostenlos und Open Source sind. Die Installation von Linux auf einer Hyper-V-VM hat einige Funktionen, die mit der Installation von Windows vergleichbar sind. Zuletzt bearbeitet: 2025-01-22 17:01

A. Starten Sie das Snap-In Active Directory-Standorte und -Dienste der Microsoft Management Console (MMC). Erweitern Sie den Zweig Sites, um die Sites anzuzeigen. Erweitern Sie die Site, die die DCs enthält. Erweitern Sie die Server. Wählen Sie den Server aus, auf den Sie replizieren möchten, und erweitern Sie den Server. Doppelklicken Sie auf NTDS-Einstellungen für den Server. Zuletzt bearbeitet: 2025-01-22 17:01

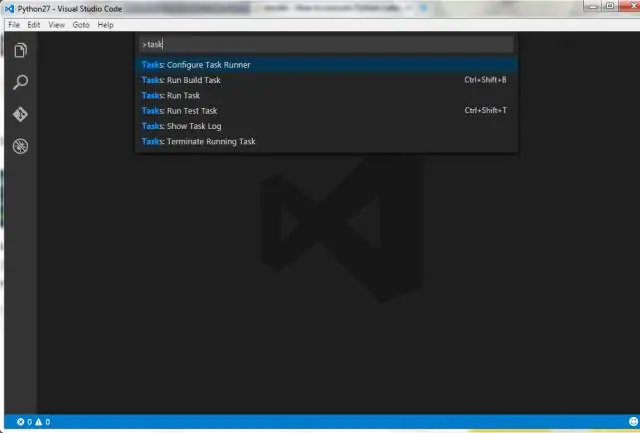

Fügen Sie einfach den bin-Ordner des entpackten Groovy-Pakets zur Umgebungsvariablen PATH hinzu. Installieren Sie die Code Runner-Erweiterung für Visual Studio Code. Diese Erweiterung kann vom VS-Marktplatz heruntergeladen werden. Wenn dies getan ist, können Sie zumindest das groovige Skript bereits ausführen. Zuletzt bearbeitet: 2025-01-22 17:01

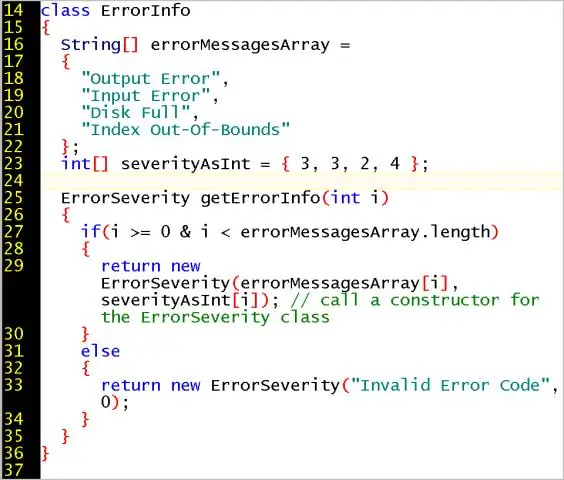

Java-Objekte als Parameter Der erste Parameter ist ein Data-Objekt. Wenn Sie ein Objekt als Argument an eine Methode übergeben, heißt der anwendbare Mechanismus Referenzübergabe, da eine Kopie der in der Variablen enthaltenen Referenz an die Methode übergeben wird und keine Kopie des Objekts selbst. Zuletzt bearbeitet: 2025-06-01 05:06

Liste der Schritte Definieren Sie das Problem. Finden Sie Geräte mit Problemen. Überprüfen Sie die VLAN-Konfiguration. Überprüfen Sie die Konfiguration der Trunk-Ports. Überprüfen Sie die Konfiguration der Zugriffsports. Beheben von Clientproblemen. Zuletzt bearbeitet: 2025-01-22 17:01

Sie müssen die App öffnen, auf Ihr Profilbild tippen, um die Kontoeinstellungen zu öffnen, unter Einstellungen auf Datenschutz tippen, gefolgt von Direktnachrichten und Lesebestätigungen deaktivieren. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn Sie 'Festplatte löschen und Ubuntu installieren' wählen, wird Ihre gesamte Festplatte formatiert. 'Diskette löschen und Ubuntu installieren' bedeutet, dass Sie das Setup autorisieren, Ihre Festplatte vollständig zu löschen. Es ist gut, eine Partition zu erstellen, während Sie ein Windows-Betriebssystem verwenden, und sie dann über die Option "Etwas anderes" zu verwenden. Zuletzt bearbeitet: 2025-01-22 17:01

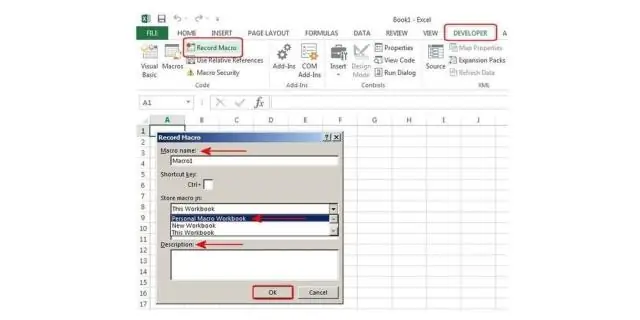

Die persönliche Makro-Arbeitsmappendatei wird jedes Mal im Hintergrund geöffnet, wenn Sie Excel öffnen. Sie können es im ProjectWindow des Visual Basic (VB)-Editors sehen. Die Datei wird im Ordner XLSTART auf dem Computer gespeichert. Alle Excel-Dateien in diesem Ordner werden geöffnet, wenn Sie Excel öffnen. Zuletzt bearbeitet: 2025-01-22 17:01

Gibt ein Label mit bis zu 256 Zeichen einschließlich Leerzeichen an. Tipp: Optional können Sie zusätzliche Paare von Labels und Variablen angeben. Zuletzt bearbeitet: 2025-01-22 17:01

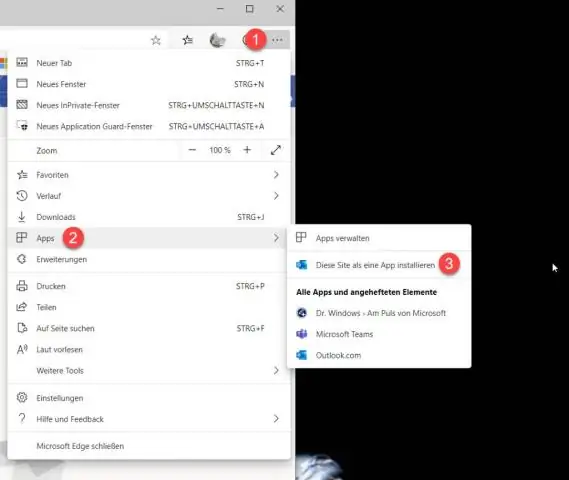

So melden Sie sich mit einem Microsoft-Konto bei Edge an Klicken Sie auf die Schaltfläche Start. Klicken Sie auf die Schaltfläche Einstellungen. (Es sieht aus wie ein Zahnrad.) Klicken Sie auf Konten. Klicken Sie stattdessen auf Mit einem Microsoft-Konto anmelden. Geben Sie die mit Ihrem Microsoft-Konto verknüpfte E-Mail-Adresse ein und drücken Sie die Tabulatortaste auf Ihrer Tastatur. Geben Sie Ihr Passwort ein. Klicken Sie auf Anmelden. Zuletzt bearbeitet: 2025-01-22 17:01

Schritte für die Abfrageoptimierung Die Abfrageoptimierung umfasst drei Schritte, nämlich Abfragebaumgenerierung, Plangenerierung und Abfrageplancodegenerierung. Ein Abfragebaum ist eine Baumdatenstruktur, die einen relationalen Algebra-Ausdruck darstellt. Die Tabellen der Abfrage werden als Blattknoten dargestellt. Zuletzt bearbeitet: 2025-01-22 17:01

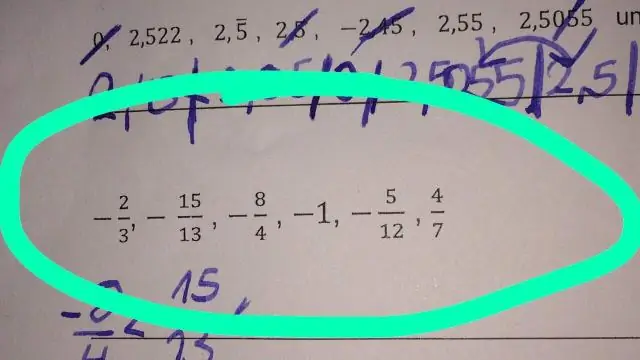

Die ORDER BY-Anweisung in SQL wird verwendet, um die abgerufenen Daten entweder aufsteigend oder absteigend nach einer oder mehreren Spalten zu sortieren. Standardmäßig sortiert ORDER BY die Daten in aufsteigender Reihenfolge. Wir können das Schlüsselwort DESC verwenden, um die Daten in absteigender Reihenfolge zu sortieren, und das Schlüsselwort ASC, um die Daten in aufsteigender Reihenfolge zu sortieren. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Fenster ist ein separater Betrachtungsbereich auf einem Computerbildschirm in einem System, der mehrere Betrachtungsbereiche als Teil einer grafischen Benutzeroberfläche (GUI) ermöglicht. Fenster werden von einem Windows-Manager als Teil eines Windowing-Systems verwaltet. Die Größe eines Fensters kann normalerweise vom Benutzer geändert werden. Zuletzt bearbeitet: 2025-01-22 17:01

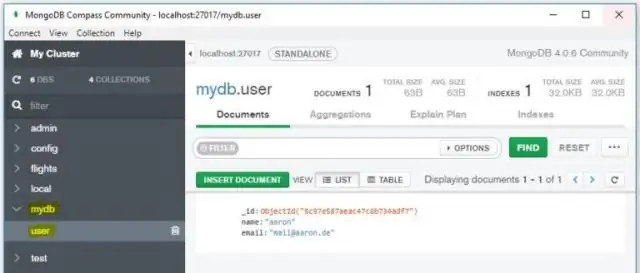

MongoDB ist ein führendes nicht-relationales Datenbankverwaltungssystem und ein prominentes Mitglied der NoSQL-Bewegung. Anstatt die Tabellen und festen Schemata eines relationalen Datenbankmanagementsystems (RDBMS) zu verwenden, verwendet MongoDB die Schlüsselwertspeicherung bei der Sammlung von Dokumenten. Zuletzt bearbeitet: 2025-01-22 17:01

Hot Patching, auch bekannt als Live-Patching oder dynamische Software-Aktualisierung, ist das Einspielen von Patches ohne Herunterfahren und Neustarten des betreffenden Systems oder des betreffenden Programms. Ein Patch, das auf diese Weise angewendet werden kann, wird als Hot Patch bezeichnet. Zuletzt bearbeitet: 2025-01-22 17:01

Sobald Sie alle erforderlichen Prüfungen bestanden haben, werden Sie zertifiziert. Während alle Vorbereitungsressourcen kostenlos sind, kostet jedes Level etwa 160 US-Dollar. Dies ist das erste Zertifizierungsprogramm und es sind keine Voraussetzungen erforderlich. Sie beherrschen die Grundlagen von Word, Excel, PowerPoint, Access und Outlook. Zuletzt bearbeitet: 2025-01-22 17:01

Antwort: Verwenden Sie das Pseudo-Element CSS::selection Standardmäßig wird Text in den Browsern normalerweise blau hervorgehoben, wenn Sie ihn auswählen. Sie können diese Hervorhebung jedoch mit dem CSS::selection-Pseudoelement deaktivieren. Zuletzt bearbeitet: 2025-01-22 17:01

Phatische Token. Dies sind Möglichkeiten, den Status zu zeigen, indem Kommentare auf sich selbst, auf den anderen oder auf die allgemeine oder vorherrschende Situation (in England normalerweise das Wetter) ausgerichtet werden “oder „Meine Füße bringen mich um“. Zuletzt bearbeitet: 2025-01-22 17:01

Das Brother-Gerät zeigt die Meldung 'Trommel ersetzen' oder 'Trommel Stopp' an, wenn das Gerät ungefähr 15.000 Seiten gedruckt hat. Die Trommeln sollten als Satz ausgetauscht werden, um die Druckqualität beizubehalten. Im Gegensatz zu den Tonerkartuschen wird der Trommelwechsel beim Austausch nicht automatisch vom Gerät erkannt. Zuletzt bearbeitet: 2025-01-22 17:01

Cat5e. Das „e“steht für Enhanced. Sie wurden für Gigabit-Geschwindigkeiten entwickelt. Es reduziert das "Übersprechen", das Interferenzen zwischen den Drähten im Kabel darstellt. Diese Verbesserungen bedeuten, dass es normalerweise schneller ist als Cat5. Zuletzt bearbeitet: 2025-01-22 17:01