Das 2017er iPad (6. Generation) funktioniert mit dem Apple Pencil. Stellen Sie sicher, dass Sie den Original ApplePencil erhalten, da der Apple Pencil der zweiten Generation nur mit dem 2018 iPad Pro funktioniert. Das 9,7-Zoll-iPad der 6. Generation ist ein 2018-Modell. Nicht 2017. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Smart TV, auch als Connected TV (CTV) bekannt, ist ein traditionelles Fernsehgerät mit integrierten Internet- und interaktiven Web 2.0-Funktionen, mit dem Benutzer Musik und Videos streamen, im Internet surfen und Fotos ansehen können. Smart TV ist eine technologische Konvergenz von Computern ,Fernseher und Set-Top-Boxen. Zuletzt bearbeitet: 2025-01-22 17:01

Python ist die Programmiersprache der Wahl für viele ethische Hacker. Tatsächlich wird ein guter Umgang mit Python als wesentlich für den Fortschritt in der Karriere im Bereich Cybersicherheit angesehen. Einer der Hauptvorteile ist, dass Sie eine leistungsstarke Sprache in einem sehr einfach zu verwendenden Paket erhalten. Zuletzt bearbeitet: 2025-01-22 17:01

Die Arbeiterinnen ohne Flügel, die die Kolonie unterhalten und nach Nahrung für die Kolonie suchen. Nur die Kaste der Termitenflügel hat Flügel. Zuletzt bearbeitet: 2025-06-01 05:06

Die Antwort ist nein. Jailbreaking oder Hacking oder das Entsperren Ihres Amazon Fire TV Sticks ist definitiv nicht illegal. Es ist rein legal, weil es Ihr persönliches Eigentum ist. Zuletzt bearbeitet: 2025-01-22 17:01

Das Attribut Common Name (CN) bezieht sich auf den Namen eines Eintrags (dh den Namen der Person (Entität|Objekt), für den/die Sie abfragen. Es enthält das Feld DisplayName. Zuletzt bearbeitet: 2025-01-22 17:01

Gesichtszüge anpassen und hervorheben Öffnen Sie ein Bild in Photoshop und wählen Sie eine Ebene aus, die ein Foto eines Gesichts enthält. Klicken Sie im Fenster Verflüssigen auf das Dreieck links neben Gesichtserkennung verflüssigen. Alternativ können Sie Anpassungen vornehmen, indem Sie in Face-AwareLiquify direkt auf die Gesichtsmerkmale klicken und ziehen. Zuletzt bearbeitet: 2025-01-22 17:01

Nach Ablauf der Lizenz verhält sich Veeam Backup & Replication je nach Lizenztyp wie folgt: Evaluierungs- und NFR-Lizenzen: Veeam Backup & Replication beendet die Verarbeitung von Workloads. Bezahlte Lizenzen: Veeam Backup & Replication wechselt in den Kulanzzeitraum. Zuletzt bearbeitet: 2025-06-01 05:06

Pg_dump ist ein Dienstprogramm zum Sichern einer PostgreSQL-Datenbank. Es erstellt konsistente Backups, auch wenn die Datenbank gleichzeitig verwendet wird. pg_dump blockiert nicht andere Benutzer, die auf die Datenbank zugreifen (Leser oder Schreiber). Dumps können in Skript- oder Archivdateiformaten ausgegeben werden. Um ein solches Skript wiederherzustellen, füttern Sie es an psql. Zuletzt bearbeitet: 2025-01-22 17:01

Unix (/ˈjuːn?ks/; eingetragen alsUNIX) ist eine Familie von Multitasking-, Mehrbenutzer-Computer-Betriebssystemen, die vom ursprünglichen AT&TUnix abstammen, das in den 1970er Jahren im BellLabs-Forschungszentrum von Ken Thompson, Dennis Ritchie und anderen entwickelt wurde. Zuletzt bearbeitet: 2025-01-22 17:01

Anwendungssoftware. Wenn ein Anbieter Software auf einer Website hostet und Sie die Software nicht auf Ihrem Gerät installieren müssen, wird dies als Software as a Service bezeichnet. ein Unternehmen veröffentlicht eine frühe Version, um Fehler zu testen. Zuletzt bearbeitet: 2025-01-22 17:01

Um Ihnen bei der Entscheidung zu helfen, hier die derzeit beliebtesten Linux-Desktops, sortiert nach den am wenigsten anpassbaren: KDE. Zimt. KAMERAD. GNOME. Xfce. Xfce ist ein klassischer Desktop, der ein Gleichgewicht zwischen Geschwindigkeit und Benutzerfreundlichkeit finden soll. LXDE. LXDE hat konstruktionsbedingt nur sehr wenige Anpassungen. Einheit. Unity ist der Desktop-Standard von Ubuntu. Zuletzt bearbeitet: 2025-01-22 17:01

Antwort: A: Antwort: A: Nein, Macstoget-Viren sind per se nicht möglich, aber sie können andere Formen von Malware bekommen. Es erhält begeisterte Kritiken und handelt von der bewährtesten Anti-Malware-Software für Mac. Zuletzt bearbeitet: 2025-01-22 17:01

Der Type Allocation Code (TAC) ist der anfängliche achtstellige Teil des 15-stelligen IMEI- und 16-stelligen IMEISV-Codes, der verwendet wird, um drahtlose Geräte eindeutig zu identifizieren. Der TypeAllocationCode identifiziert ein bestimmtes Modell (und oft eine Revision) eines drahtlosen Telefons zur Verwendung in einem GSM-, UMTS- oder anderen IMEI-verwendenden drahtlosen Netzwerk. Zuletzt bearbeitet: 2025-01-22 17:01

So setzen Sie Fitbit Flex 2 zurück Entferne deinen Flex 2 vom Armband und stecke ihn in das Ladekabel. Suchen Sie die Taste am Ladekabel. Drücken Sie innerhalb von fünf Sekunden dreimal darauf. Wenn alle Lichter an deinem Tracker gleichzeitig blinken, wurde dein Fitbit Flex 2 neu gestartet. Zuletzt bearbeitet: 2025-01-22 17:01

Big Data Analytics ist der oft komplexe Prozess der Untersuchung großer und vielfältiger Datensätze oder Big Data, um Informationen aufzudecken – wie versteckte Muster, unbekannte Korrelationen, Markttrends und Kundenpräferenzen – die Unternehmen dabei helfen können, fundierte Geschäftsentscheidungen zu treffen. Zuletzt bearbeitet: 2025-06-01 05:06

Spring Tools 4 ist die nächste Generation von Spring-Tools für Ihre bevorzugte Programmierumgebung. Es wurde von Grund auf neu aufgebaut und bietet erstklassige Unterstützung für die Entwicklung von Spring-basierten Unternehmensanwendungen, egal ob Sie Eclipse, Visual Studio Code oder Theia IDE bevorzugen. Zuletzt bearbeitet: 2025-01-22 17:01

Kombinieren Sie mehrere Dateien in einem einzigen gezippten Ordner, um eine Gruppe von Dateien einfacher zu teilen. Suchen Sie die Datei oder den Ordner, die Sie zippen möchten. Halten Sie die Datei oder den Ordner gedrückt (oder klicken Sie mit der rechten Maustaste darauf), wählen Sie (oder zeigen Sie darauf) Senden an und wählen Sie dann Komprimierter (gezippter) Ordner. Zuletzt bearbeitet: 2025-01-22 17:01

Excel bietet eine Vielzahl statistischer Funktionen, mit denen Sie einen einzelnen Wert oder ein Array von Werten in Ihren Excel-Arbeitsblättern berechnen können. Das Excel Analysis Toolpak ist ein Add-In, das noch mehr statistische Analysetools bietet. Sehen Sie sich diese praktischen Tools an, um das Beste aus Ihrer statistischen Analyse herauszuholen. Zuletzt bearbeitet: 2025-01-22 17:01

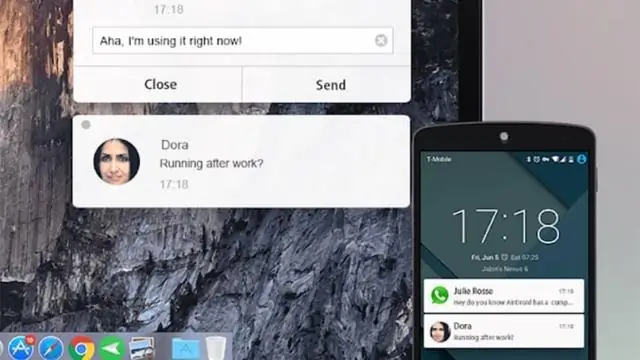

Text von Ihrem Tablet und Computer – ein völlig neues Messaging-Erlebnis über die Cloud. Mit mysms können Sie auf Ihrem Windows 8 / 10PC oder Tablet mit Ihrer aktuellen Telefonnummer Textnachrichten senden/empfangen. Um von Ihrem Computer aus SMS zu senden, müssen Sie mysmson auf Ihr Telefon herunterladen und sich für ein Konto registrieren. Zuletzt bearbeitet: 2025-06-01 05:06

Public class OddNumbers {public static void main(String[] args) {//definiere das Limit. int-Grenze = 50; System. aus. println('ungerade Zahlen zwischen 1 und ' + limit); for(int i=1; i <= limit; i++){//wenn die Zahl nicht durch 2 teilbar ist, dann ist sie ungerade. if(i % 2 != 0){. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Anrufbaum ist eine Methode der zuverlässigen Kommunikation zwischen Mitgliedern einer Gruppe, z. B. Mitarbeitern eines Unternehmens, Freiwilligen einer Organisation oder Mitgliedern eines Schulkomitees. Das Testen des Anrufbaums sollte alle sechs Monate erfolgen, um einen reibungslosen Ablauf in Krisenzeiten zu gewährleisten. Zuletzt bearbeitet: 2025-01-22 17:01

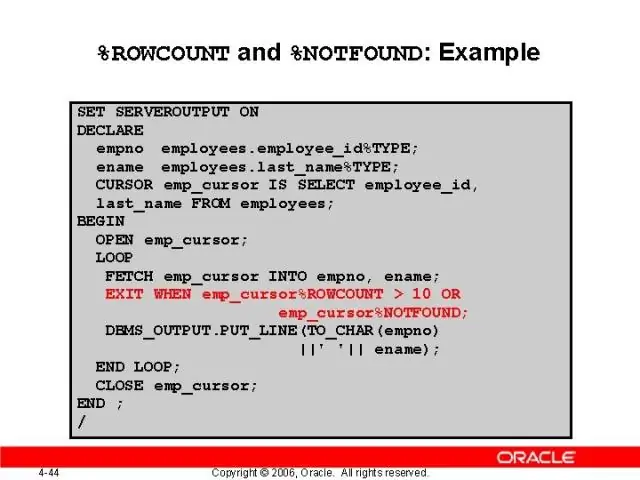

Der Oracle UNION-Operator wird verwendet, um die Ergebnismengen von 2 oder mehr Oracle SELECT-Anweisungen zu kombinieren. Es entfernt doppelte Zeilen zwischen den verschiedenen SELECT-Anweisungen. Jede SELECT-Anweisung innerhalb des UNION-Operators muss die gleiche Anzahl von Feldern in den Ergebnismengen mit ähnlichen Datentypen haben. Zuletzt bearbeitet: 2025-01-22 17:01

Installieren Sie Gboard auf Ihrem Android-Smartphone oder -Tablet. Öffnen Sie eine beliebige App, mit der Sie tippen können, z. B. Gmail oder Google Notizen. Tippen Sie auf die Stelle, an der Sie Text eingeben können. Streichen Sie mit dem Finger über die Buchstaben, um das gewünschte Wort zu buchstabieren. Zuletzt bearbeitet: 2025-01-22 17:01

Jawohl! Ja, Sie können Eichel auf Yoursony oder Samsung TV herunterladen. Zuletzt bearbeitet: 2025-01-22 17:01

Arten von Computersicherheitsrisiken Internet- und Netzwerkangriff Unbefugter Zugriff und unbefugte Nutzung Hardwarediebstahl Softwarediebstahl Informationsdiebstahl Systemfehler 5. Zuletzt bearbeitet: 2025-01-22 17:01

Um genau zu sein, hat R drei Möglichkeiten, um von Ihnen gelieferte Argumente mit den formalen Argumenten der Funktionsdefinition abzugleichen: durch vollständigen Namen, durch teilweisen Namen (Übereinstimmung mit den anfänglichen n Zeichen des Argumentnamens) und. nach Position. Zuletzt bearbeitet: 2025-01-22 17:01

Einführung in die Oracle NVL()-Funktion Mit der Oracle NVL()-Funktion können Sie null durch eine aussagekräftigere Alternative in den Ergebnissen einer Abfrage ersetzen. Die Funktion NVL() akzeptiert zwei Argumente. Wenn Oracle einen Datentyp nicht implizit in den anderen konvertieren kann, gibt es einen Fehler aus. Zuletzt bearbeitet: 2025-01-22 17:01

Sie können die Größe des Fensters ändern, indem Sie den Mauszeiger über einen beliebigen Teil des Fensterrahmens bewegen, nicht nur über die untere Ecke. Drücken Sie Alt+Leer, um das Fenstermenü aufzurufen, drücken Sie S, um die Option Größe auszuwählen, verwenden Sie die Pfeiltasten, um die Größe des Fensters zu ändern, und drücken Sie zum Bestätigen die Eingabetaste. Zuletzt bearbeitet: 2025-01-22 17:01

Hilfe Klicken Sie auf Registerkarte Kommentieren Gruppe Kartenkommentar Einfügen. Finden. Aktivieren Sie im Dialogfeld Anmerkung einfügen das Kontrollkästchen für die zu verwendende Anmerkungsvorlage. Klicken Sie optional auf Erweitert, um die Standardoptionen und -eigenschaften für die Anmerkung zu ändern. Klicken Sie auf Einfügen. Wählen Sie die Objekte aus, die Sie mit Anmerkungen versehen möchten. Drücken Sie Enter. Zuletzt bearbeitet: 2025-01-22 17:01

Sie denken vielleicht, dass Sie zum Bereitstellen von Lambda mit Terraform nur Folgendes tun müssen: Erstellen Sie eine JavaScript-Datei. Erstellen Sie eine Terraform-Konfigurationsdatei, die auf diese JavaScript-Datei verweist. Wenden Sie Terraform an. Zelebrieren. Zuletzt bearbeitet: 2025-01-22 17:01

Zu diesem Zweck sind im Folgenden einige E-Book-Sicherheitsmaßnahmen aufgeführt, die Sie ergreifen können, um Ihre Arbeit(en) zu schützen. Wenden Sie sich an den Zahlungsanbieter des Diebes. Benennen Sie Ihre Datei richtig. Verwenden Sie einen digitalen Dienstanbieter. Ändern Sie den Download-Link regelmäßig. Dateifreigabe verhindern. Verwenden Sie die E-Book-Software zur Diebstahlsicherung. Zuletzt bearbeitet: 2025-01-22 17:01

Hier ist eine Liste mit einigen kostenlosen Online-Lektionen zu Computerkenntnissen, mit denen Sie beginnen können: Computer-Grundlagen für absolute Anfänger – von GCF Kostenlos lernen (kostenlos) Internet-Grundlagen für absolute Anfänger – von GCF Kostenlos lernen (Kostenlos) Informatik 101 – von der Stanford University (Kostenlos). Zuletzt bearbeitet: 2025-06-01 05:06

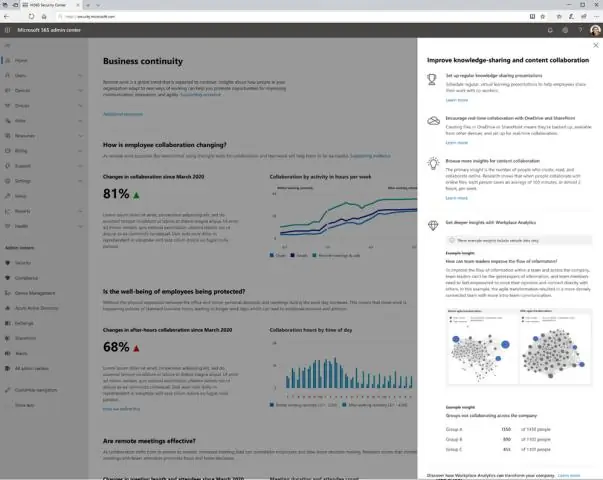

Entwickler: Microsoft. Zuletzt bearbeitet: 2025-06-01 05:06

Effektive Präsentationsfähigkeiten sind wichtig, weil sie dazu beitragen, eine Präsentation interessant zu halten, dem Moderator zu helfen, selbstbewusst zu kommunizieren und das Publikum zum Zuhören zu motivieren. Einige wesentliche Präsentationsfähigkeiten sind: Abwechslung schaffen. Sprechen mit optimaler Hörbarkeit. Zuletzt bearbeitet: 2025-01-22 17:01

Der Einsatz von Insektiziden wie Boraten (Dinatriumoctaborat-Tetrahydrat) und/oder druckbehandeltem Holz (chromatiertes Kupferarsenat) schützt vor Termiten und Holzfäulepilzen. Im Laufe der Zeit können jedoch auch Eisenbahnschwellen, Telefonmasten und druckbehandeltes Holz Termitenangriffen ausgesetzt sein. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Algorithmus (ausgesprochen AL-go-rith-um) ist ein Verfahren oder eine Formel zur Lösung eines Problems, basierend auf der Durchführung einer Abfolge spezifizierter Aktionen. Ein Computerprogramm kann als ein ausgeklügelter Algorithmus angesehen werden. In der Mathematik und Informatik bezeichnet ein Algorithmus meist eine kleine Prozedur, die ein wiederkehrendes Problem löst. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn Sie mit PVC- oder Polybutylen-Rohren arbeiten und eine Möglichkeit benötigen, schnell auf PEX-, Kupfer-, C-PVC-, PE-RT- oder HDPE-Rohre umzusteigen, sind Sie bei uns richtig. SharkBite Fittings können schnell von einem Rohrmaterial zum anderen wechseln. SharkBite Fittings mit grauem Kragen sind mit Polybutylenrohren kompatibel. Zuletzt bearbeitet: 2025-01-22 17:01

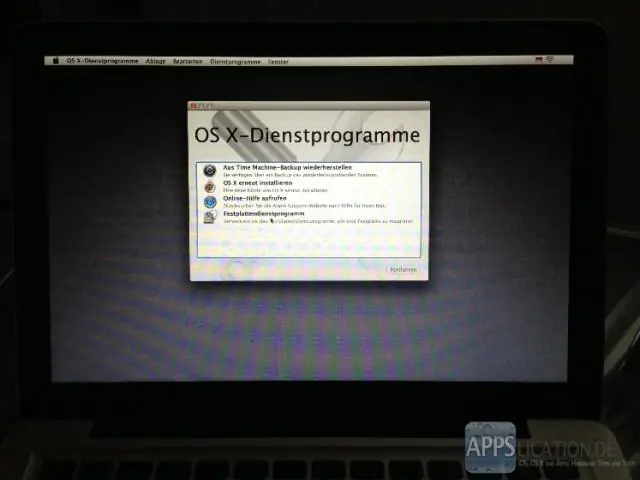

Boot Camp Assistant entfernt automatisch Windows und erweitert die macOS-Partition für Sie, um den gesamten Speicherplatz zurückzugewinnen. Warnung: Dadurch werden alle Dateien auf Ihrer Windows-Partition gelöscht. Stellen Sie daher sicher, dass Sie zuerst Sicherungskopien erstellen. Zuletzt bearbeitet: 2025-01-22 17:01

Hier sind die 10 besten drahtlosen Überwachungskameras des Jahres 2020: Arlo Pro 3: Beste drahtlose Kamera. Wyze Cam Pan: Beste Budgetkamera für den Innenbereich. Canary Pro: Beste Smart-Home-Kamera. Google Nest Cam IQ Indoor: Beste Hightech-Kamera. Zuletzt bearbeitet: 2025-01-22 17:01