Das Unterteilen eines Liniensegments AB in ein Verhältnis a/b beinhaltet das Teilen des Liniensegments in a + b gleiche Teile und das Finden eines Punktes, der a gleiche Teile von A und b gleiche Teile von B ist. Beim Finden eines Punktes, P, zu Zerlege ein Liniensegment, AB, in das Verhältnis a/b, wir finden zunächst ein Verhältnis c = a / (a + b). Zuletzt bearbeitet: 2025-01-22 17:01

Eine API ist eine Schnittstelle, die eine Komponente/ein Dienst verfügbar macht, damit andere Komponenten damit kommunizieren können. API = jede Art der Kommunikation, die von einer Softwarekomponente bereitgestellt wird. SOA = eine Reihe von Designprinzipien für die Unternehmensarchitektur, um Skalierbarkeitsprobleme zu lösen, indem die Verantwortung in Dienste aufgeteilt wird. Zuletzt bearbeitet: 2025-01-22 17:01

Das Zoom Skype for Business (Lync) Plugin ermöglicht es Lync-Benutzern 2010, 2013 und Skype for Business-Benutzern, ein Zoom-Meeting über die Kontaktliste zu initiieren. Dieser Artikel behandelt: Installationsverfahren. So starten Sie ein Zoom-Meeting während einer Skype-Chat-Sitzung. Zuletzt bearbeitet: 2025-01-22 17:01

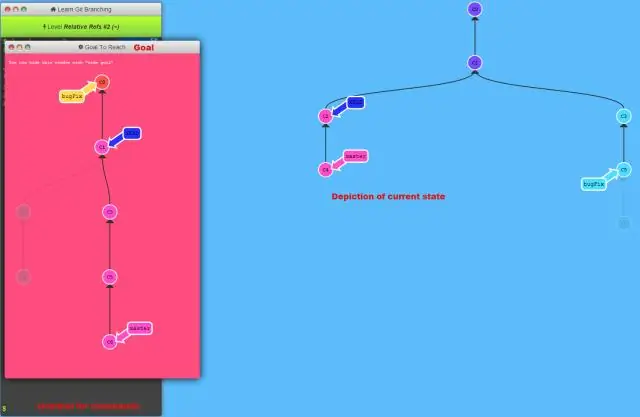

Unter Verzweigung versteht man bei der Versionskontrolle und der Softwarekonfigurationsverwaltung die Duplizierung eines Objekts unter Versionskontrolle (wie einer Quellcodedatei oder eines Verzeichnisbaums), sodass Änderungen parallel entlang mehrerer Verzweigungen erfolgen können. Äste werden auch als Bäume, Bäche oder Codelinien bezeichnet. Zuletzt bearbeitet: 2025-01-22 17:01

Tesira® ist die weltweit einzige integrierte, vernetzte Audio- und Videoverarbeitungs- und Distributionsplattform. Tesira ist vollgepackt mit Audio- und Video-DSP-Funktionen und mehr und macht Ihre Audio- und Videoprojekte außergewöhnlich. Das Biamp-Team hat die Grenzen überschritten, um Ihnen aufregende neue Produkte zu präsentieren. Zuletzt bearbeitet: 2025-01-22 17:01

Die Apple-Watch. Nachrichten und Anrufe. Es gibt verschiedene Möglichkeiten, mit dem Gerät zu kommunizieren: Benutzer können Nachrichten senden und empfangen, indem sie ihnen diktieren oder aus voreingestellten Optionen auswählen. Siri. Fitness-Tracking. Das Einkaufen. Apps. Universelle Kompatibilität. Eine Tastatur. Eine eigene Kamera. Zuletzt bearbeitet: 2025-01-22 17:01

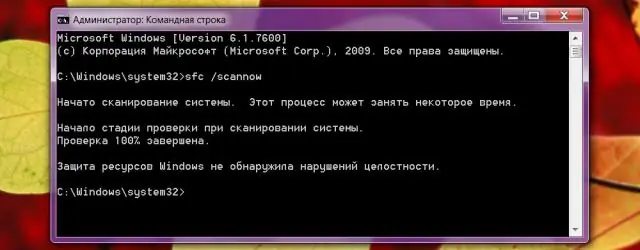

So öffnen Sie eine CSV-Datei mit Windows Explorer Klicken Sie mit der rechten Maustaste auf eine beliebige. csv-Datei im Windows Explorer und wählen Sie Öffnen mit… > Standardprogramm wählen aus dem Kontextmenü. Klicken Sie unter Empfohlene Programme auf Excel (Desktop), stellen Sie sicher, dass "Immer das ausgewählte Programm zum Öffnen dieser Art von Datei verwenden" ausgewählt ist und klicken Sie auf OK. Zuletzt bearbeitet: 2025-06-01 05:06

Wörter mit 8 Buchstaben, mit mit mildern anfangen. Mitizid. mittim. Mizwa. Mizwoth. gefesselt. Gehrungen. Gehrung. Zuletzt bearbeitet: 2025-01-22 17:01

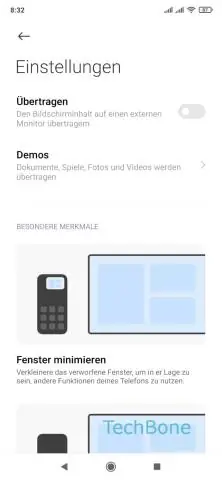

Auf diese Weise können Sie GPS schnell deaktivieren, damit keine Apps auf das GPS, den Standortdienst oder die Geolokalisierung auf Xiaomi Redmi-Telefonen zugreifen können. Alternativ können Sie auch zu Xiaomi- oder Redmi-Telefoneinstellungen >> System & Gerät >> Zusätzliche Einstellungen >> Datenschutz >> Standort gehen, um die GPS-Ortung auf Xiaomi- oder Redmi-Telefonen zu aktivieren oder zu deaktivieren. Zuletzt bearbeitet: 2025-01-22 17:01

Sophia, die erste Roboterbürgerin der Welt, spricht auf dem Brain Bar Festival in Budapest, Ungarn. In einem ebenso beunruhigenden wie ehrfurchtgebietenden Video bricht Sophia – die erste Roboterbürgerin der Welt – alles vom Geschlecht bis zum ethischen Roboterdesign auf. Zuletzt bearbeitet: 2025-06-01 05:06

Öffnen Sie den Google Play Store und tippen Sie oben auf das Suchfeld. Geben Sie „MicrosoftOffice“ein und tippen Sie auf Suchen. Installieren Sie aus der Liste die Apps, die Sie verwenden möchten (Microsoft Word für Tablet, Microsoft Excel für Tablet, Microsoft PowerPoint für Tablet, Microsoft OneNote und/oder Microsoft Outlook). Zuletzt bearbeitet: 2025-01-22 17:01

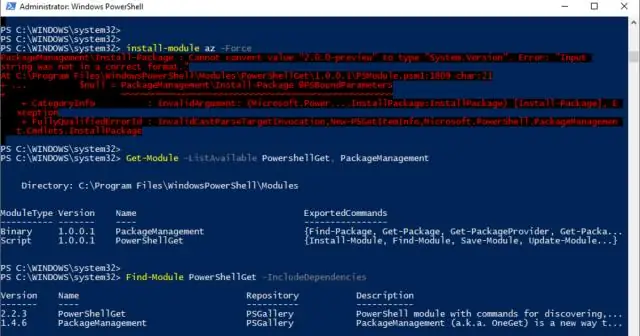

Azure PowerShell enthält Modulsätze, die mehrere Cmdlets zum Verwalten von Azure mit Windows PowerShell bereitstellen. Es erstellt Automatisierungsskripts für die Azure-Ressourcen. Sie können Automatisierungsskripts für Azure-Ressourcen erstellen. Es gibt zwei verschiedene Möglichkeiten, Azure-Ressourcen über Cmdlets zu verwalten. Zuletzt bearbeitet: 2025-01-22 17:01

Als allgemeiner Begriff der Quellcodeverwaltung (Versionskontrolle) bezeichnet eine Snapshot-Version eine Ansicht des Quellcodes, die zu einem bestimmten Zeitpunkt erstellt wurde. Diese ist nicht unbedingt stabil oder vollständig einsatzbereit und kann in Zukunft geändert werden, im Gegensatz zu einer Release-Version, die stabil ist und endgültig sein sollte. Zuletzt bearbeitet: 2025-01-22 17:01

Die sechs Eigenschaften der Sprache sind Verdrängung, Beliebigkeit, Produktivität, Diskretion, Dualität und kulturelle Weitergabe. Willkür: Die Wörter und Symbole, die zur Bezeichnung von Objekten verwendet werden, sind nicht von Natur aus mit den Objekten verbunden, die sie symbolisieren. Zuletzt bearbeitet: 2025-01-22 17:01

„Ethische Problemintensität kann definiert werden als die Relevanz oder Bedeutung eines Ereignisses oder einer Entscheidung in den Augen des Einzelnen, der Arbeitsgruppe und/oder der Organisation“[Fer14]. Zuletzt bearbeitet: 2025-01-22 17:01

Iisnode ist ein natives IIS-Modul, das das Hosten von Knoten ermöglicht. js-Anwendungen in IIS unter Windows. Zuletzt bearbeitet: 2025-01-22 17:01

Da die XML-Syntax einige Zeichen für Tags und Attribute verwendet, ist es nicht möglich, diese Zeichen direkt in XML-Tags oder Attributwerten zu verwenden. Um Sonderzeichen in XML-Dateien aufzunehmen, müssen Sie anstelle dieses Zeichens die numerische Zeichenreferenz verwenden. Zuletzt bearbeitet: 2025-01-22 17:01

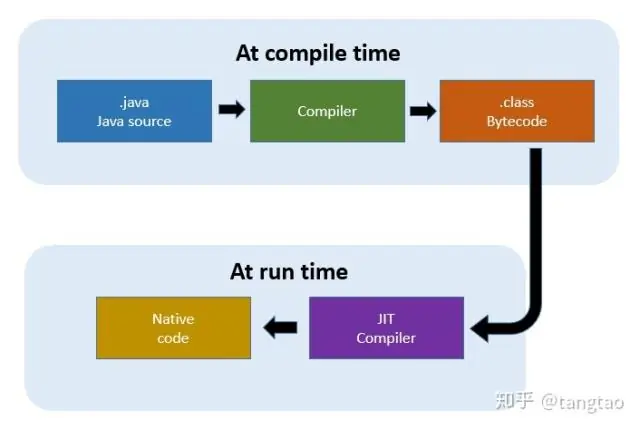

Java übergibt die Referenz des Objekts als Wert Was Java wirklich mit Objekten macht, ist die Referenz des Objekts als Wert zu übergeben. Zusammenfassend übergibt Java also immer Parameter für Wert sowohl für Primitive als auch für Objekte. Beim Umgang mit Objekten übergibt es die Referenz des Objekts als Wert und nicht das Objekt selbst. Zuletzt bearbeitet: 2025-01-22 17:01

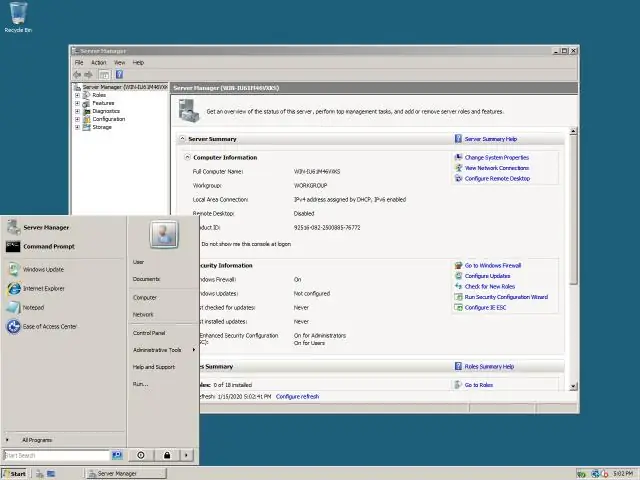

Der Support für Windows Server 2008 ist beendet. Am 14. Januar 2020 endete der Support für Windows Server 2008 und 2008 R2. Damit sind auch die regelmäßigen Sicherheitsupdates beendet. Lassen Sie Ihre Infrastruktur und Anwendungen nicht ungeschützt. Zuletzt bearbeitet: 2025-01-22 17:01

Dateikomprimierung ist eine Datenkomprimierungsmethode, bei der die logische Größe einer Datei reduziert wird, um Speicherplatz für eine einfachere und schnellere Übertragung über ein Netzwerk oder das Internet zu sparen. Es ermöglicht die Erstellung einer Version einer oder mehrerer Dateien mit den gleichen Daten in einer wesentlich geringeren Größe als die Originaldatei. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn das Video mit einem 360- oder sphärischen Kamerasystem aufgenommen wurde, das 360-Metadaten zur Videodatei hinzufügt, können Sie ein 360-Grad-Video auf die gleiche Weise wie jedes andere Video in Ihre Timeline hochladen: Öffnen Sie Facebook auf einem Computer. Klicken Sie oben in Ihrem Newsfeed oder Ihrer Chronik auf Foto/Video. Wählen Sie Ihr 360-Video. Zuletzt bearbeitet: 2025-01-22 17:01

Erstellen von SOAP-Anfragen Geben Sie den SOAP-Endpunkt als URL an. Wenn Sie eine WSDL verwenden, geben Sie den Pfad zur WSDL als URL an. Legen Sie die Anforderungsmethode auf POST fest. Öffnen Sie den Raw-Editor und legen Sie den Texttyp als 'text/xml' fest. Definieren Sie im Anfragetext die Tags für SOAP Envelope, Header und Body nach Bedarf. Zuletzt bearbeitet: 2025-01-22 17:01

Arcane Legends wurde für die Ausführung im Browser entwickelt, da es sich um ein browserbasiertes MMORPG handelt. Das Beste daran ist, dass es nicht viel braucht, um es zu laufen, aber es spielt und sieht fantastisch aus. Sie können es auf jedem Gerät spielen, auf dem Chrome, Ihrem Chromebook oder sogar auf Ihrem Android-Handy unterwegs ist. Zuletzt bearbeitet: 2025-06-01 05:06

Klicken Sie auf das 'X'-Symbol rechts neben der 'Link'-Überschrift in der oberen rechten Ecke des Link-Fensters, um den Link auszublenden. Klicken Sie auf die Schaltfläche 'Senden', um die Nachricht an den Facebook-Kontakt zu senden. Zuletzt bearbeitet: 2025-06-01 05:06

Sie können Hotlinking verhindern, indem Sie verwenden. htaccess, um Ihre Bilder zu schützen. Der Hotlink-Schutz kann Ihnen viel Bandbreite sparen, indem er verhindert, dass andere Websites Ihre Bilder anzeigen. Verwenden Sie den Generator, um a . zu erstellen. Zuletzt bearbeitet: 2025-01-22 17:01

SUMPRODUCT ist eine Funktion in Excel, die den Bereich von Zellen oder Arrays multipliziert und die Summe der Produkte zurückgibt. Es kann als Teil einer Formel in eine Zelle eines Arbeitsblatts eingegeben werden. Es ist eine sehr einfallsreiche Funktion, die je nach Anforderung des Benutzers auf viele Arten verwendet werden kann. Zuletzt bearbeitet: 2025-01-22 17:01

In der Softwareentwicklung ist die Domänenanalyse oder Produktlinienanalyse der Prozess der Analyse verwandter Softwaresysteme in einer Domäne, um ihre gemeinsamen und variablen Teile zu finden. Es ist ein Modell für einen breiteren Geschäftskontext für das System. Der Begriff wurde in den frühen 1980er Jahren von James Neighbors geprägt. Zuletzt bearbeitet: 2025-01-22 17:01

Was ist der Unterschied zwischen createElement und cloneElement? JSX wird zu createElement und React verwendet es, um React Elements zu erstellen. cloneElement wird als Teil einer Anfrage verwendet, um eine Komponente zu klonen und neue Requisiten zu übergeben. Zuletzt bearbeitet: 2025-01-22 17:01

Die Theorie der multiplen Intelligenzen differenziert die menschliche Intelligenz in spezifische „Modalitäten“, anstatt Intelligenz als von einer einzigen allgemeinen Fähigkeit dominiert zu betrachten. Howard Gardner schlug dieses Modell in seinem 1983 erschienenen Buch Frames of Mind: The Theory of Multiple Intelligences vor. Zuletzt bearbeitet: 2025-01-22 17:01

Die intermittierenden Anzeigen von Pandora können entfernt werden, indem Sie entweder dafür bezahlen, Ihr Konto auf Pandora One zu aktualisieren, oder indem Sie eine Adblock-Software verwenden. Um einen Adblocker zu verwenden, müssen Sie die Software installieren (Mobilgeräte müssen gerootet sein) und dann einen Filter hinzufügen, um den Adserver von Pandora zu blockieren. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Kommunikationsnetzwerk bezieht sich auf den Informationsfluss innerhalb der Organisation. Mit den Worten von Adler: „Kommunikationsnetzwerke sind regelmäßige Muster von Mensch-zu-Mensch-Beziehungen, durch die Informationen in einer Organisation fließen.“Das bedeutet, dass der Informationsfluss gesteuert und geregelt wird. und strukturiert. Zuletzt bearbeitet: 2025-01-22 17:01

Deaktivieren von Symantec Endpoint Protection Navigieren Sie zum Startmenü. Geben Sie in das Suchfeld Run oder Win R ein. Geben Sie im Menü Run 'Smc -stop' ein und klicken Sie auf Ok. Symantec Endpoint Protection sollte jetzt deaktiviert sein. Zuletzt bearbeitet: 2025-01-22 17:01

Filter und Linsen können bis zu 30 Tage aktiv sein ?? oder nur eine Stunde? Wenn Sie einen Filter länger als 30 Tage ausführen möchten, versuchen Sie es mit einem Jahresfilter. Zuletzt bearbeitet: 2025-01-22 17:01

DPInst64.exe ist eine ausführbare Datei, die Teil des Pacote de Driver do Windows ist - Qualcomm AtherosCommunications Inc. athr Net 20.12.2012 10.0. 0.222-Programm, entwickelt von Qualcomm Atheros. Die Software ist normalerweise etwa 908.47 KB groß. Die Erweiterung.exe eines Dateinamens zeigt eine ausführbare Datei an. Zuletzt bearbeitet: 2025-01-22 17:01

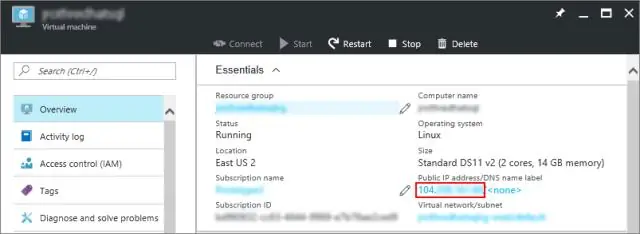

So zeigen Sie die IP-Adresse an, die Ihr Computer zum Herstellen einer Verbindung mit Azure verwendet: Melden Sie sich beim Portal an. Wechseln Sie auf dem Server, der Ihre Datenbank hostet, zur Registerkarte Konfigurieren. Die aktuelle Client-IP-Adresse wird im Abschnitt Zulässige IP-Adressen angezeigt. Wählen Sie Add for Allowed IP Addresses (Zulässige IP-Adressen hinzufügen), um diesem Computer den Zugriff auf den Server zu ermöglichen. Zuletzt bearbeitet: 2025-01-22 17:01

Bei der adaptiven Planung wird ein Projekt über einen unbestimmten Zeitraum in kleine Komponenten zerlegt, um ultimative Flexibilität bei der Steuerung des Projektverlaufs zu ermöglichen. Während die Ergebnisse der prädiktiven Planung erwartet und bekannt sind, kann die adaptive Planung überraschende Ergebnisse liefern. Zuletzt bearbeitet: 2025-01-22 17:01

Antwort: A: Der iPod der 5. Generation und der iPod der 6. Generation haben genau die gleiche Größe. Die iPhone 5-Hüllen passen auf die iPods, die Lautstärketasten sind nur ein bisschen daneben und der iPod ist ein paar Millimeter dünner. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Paketanalysator (auch bekannt als Packet-Sniffer) ist ein Computerprogramm oder ein Stück Computerhardware (z. B. ein Paketerfassungsgerät), das Datenverkehr, der über ein digitales Netzwerk oder einen Teil eines Netzwerks geleitet wird, abfangen und protokollieren kann. Paketerfassung ist der Prozess des Abfangens und Protokollierens des Datenverkehrs. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Spring MVC ist ein Java-Framework, das zum Erstellen von Webanwendungen verwendet wird. Es folgt dem Model-View-Controller-Entwurfsmuster. Es implementiert alle grundlegenden Funktionen eines Kernfeder-Frameworks wie Inversion of Control, Dependency Injection. Zuletzt bearbeitet: 2025-01-22 17:01

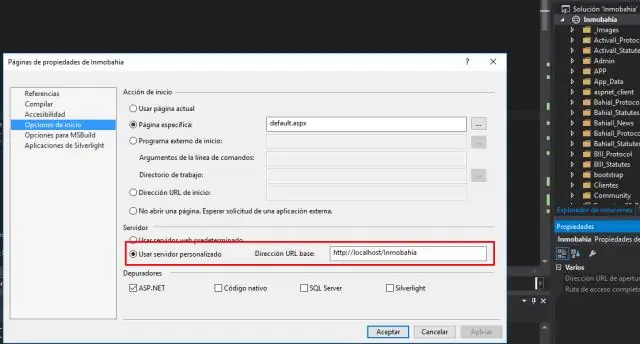

Um das Debuggen zu starten, wählen Sie IIS Express () oder Local IIS () in der Symbolleiste aus, wählen Sie Debugging starten aus dem Debug-Menü oder drücken Sie F5. Der Debugger hält an den Breakpoints an. Wenn der Debugger die Breakpoints nicht erreichen kann, lesen Sie Fehlerbehebung beim Debuggen. Zuletzt bearbeitet: 2025-01-22 17:01