Fakten und Statistiken zur Cyberkriminalität besagen, dass seit 2016 täglich über 4.000 Ransomware-Angriffe stattfinden. Das sind 300 % mehr als 2015, als pro Tag weniger als 1.000 Angriffe dieser Art registriert wurden. Zuletzt bearbeitet: 2025-06-01 05:06

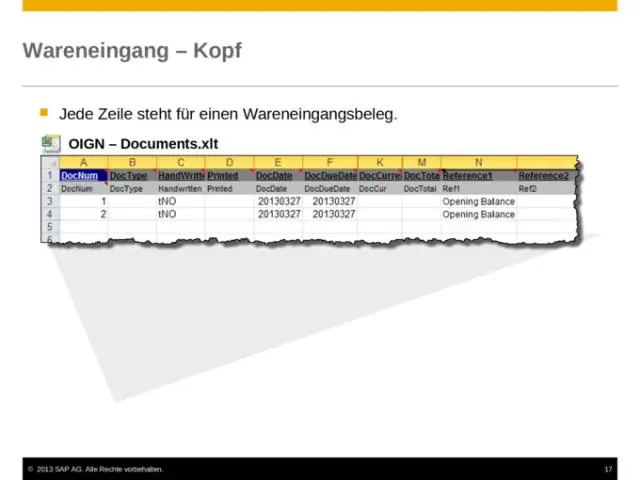

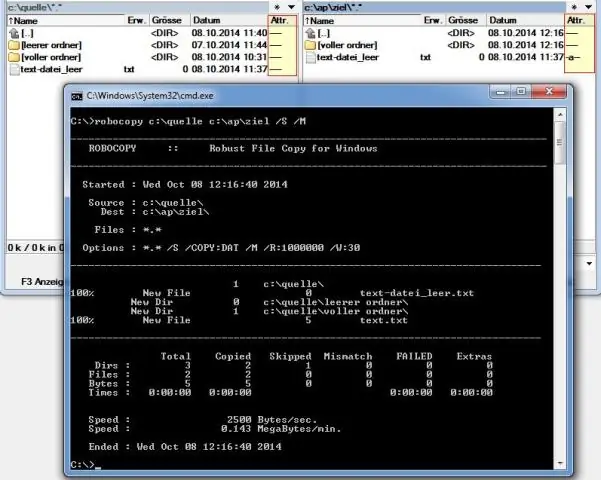

Datenmigrationstools. Datenmigrationstools werden verwendet, um Daten von einem Speichersystem auf ein anderes zu verschieben. Sie tun dies durch einen Prozess des Auswählens, Vorbereitens, Extrahierens und Transformierens von Daten, um sicherzustellen, dass ihre Form mit ihrem neuen Speicherort kompatibel ist. Zuletzt bearbeitet: 2025-06-01 05:06

Befolgen Sie diese Schritte, um sich auf Ihrem Server zu operieren. Melden Sie sich bei Ihrem Multicraft-Panel an. Klicken Sie im Menü auf der linken Seite auf Konsole. Geben Sie den folgenden Befehl ein: op steve (steve ist Ihr Minecraft-Benutzername) und drücken Sie Senden. Sie sehen nun eine Bestätigungsnachricht in der Konsole, dass Sie auf Ihrem Server geöffnet wurden. Zuletzt bearbeitet: 2025-01-22 17:01

Prädikat in allgemeiner Bedeutung ist eine Aussage über etwas, das entweder wahr oder falsch ist. In der Programmierung stellen Prädikate Einzelargumentfunktionen dar, die einen booleschen Wert zurückgeben. Zuletzt bearbeitet: 2025-01-22 17:01

Verbinden Sie einen drahtlosen Computer. Klicken Sie auf einem mit Ihrem drahtlosen Netzwerk verbundenen Desktop- oder Laptop-Computer auf das Netzwerksymbol im Infobereich der Windows-Taskleiste, wählen Sie den Netzwerknamen Ihres Mediacom-Routers aus und klicken Sie dann auf „Verbinden“. Geben Sie das Netzwerkpasswort ein, um die Verbindung abzuschließen. Zuletzt bearbeitet: 2025-01-22 17:01

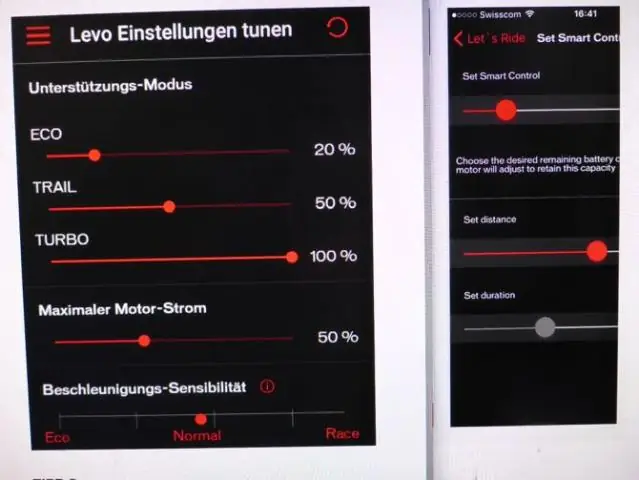

Mission Control ist eine Specialized-App, die unserer Turbo-Reihe von Elektrofahrrädern gewidmet ist. Es ermöglicht Ihnen, die Unterstützungsmodi abzustimmen, Fahrten zu planen und aufzuzeichnen und Probleme mit Ihrem Fahrrad zu diagnostizieren. Zuletzt bearbeitet: 2025-01-22 17:01

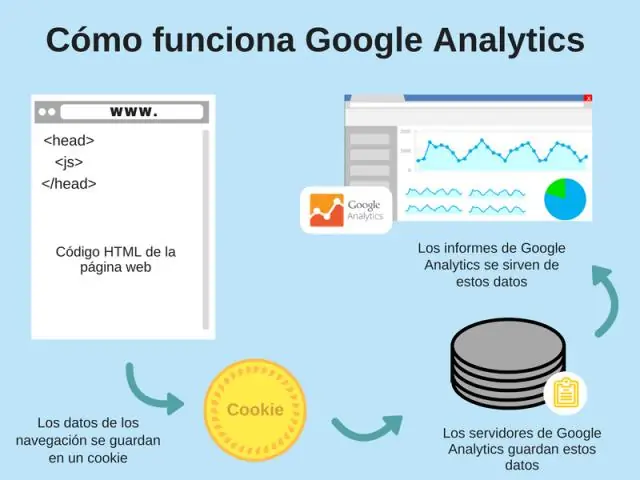

So exportieren Sie Ihre Daten aus Google Analytics Schritt 1: Navigieren Sie zu fast jedem Bericht in Google Analytics, und in der oberen rechten Ecke sehen Sie die Exportoptionen: Schritt 3: Die ausgewählten Daten werden automatisch heruntergeladen. Schritt 1: Navigieren Sie zu fast jedem Bericht in Google Analytics, und in der oberen rechten Ecke sehen Sie die Exportoptionen. Zuletzt bearbeitet: 2025-01-22 17:01

Arten von Java-Ausnahmen Es gibt hauptsächlich zwei Arten von Ausnahmen: aktiviert und ungeprüft. Hier gilt ein Fehler als ungeprüfte Ausnahme. Zuletzt bearbeitet: 2025-01-22 17:01

Notizen mit Ihrer Stimme erstellen Öffnen Sie auf Ihrem Android-Smartphone oder -Tablet die GoogleKeep-App. Tippen Sie unten auf Sprechen. Wenn das Mikrofon angezeigt wird, sprechen Sie Ihre Notiz. Tippen Sie zum Anhören auf Wiedergabe. Um es zu entfernen, tippen Sie auf Löschen. Zuletzt bearbeitet: 2025-01-22 17:01

Wählen Sie „Symbol“im Dropdown-Menü „Element“. Klicken Sie auf die kleine Pfeilspitze unter „Farbe 1“, um die Farbpalette anzuzeigen. Klicken Sie auf eine der Farben in der Palette, um sie als Symbolhintergrundfarbe auszuwählen. Klicken Sie zweimal auf "OK", um die neuen Einstellungen zu speichern und die Fenster "Erweiterte Darstellung und Anzeigeeigenschaften" zu schließen. Zuletzt bearbeitet: 2025-01-22 17:01

Sowohl das iPhone als auch das iPad enthalten ein Lightningkabel und ein Ladegerät, mit dem das USB-Ende des Kabels an eine Steckdose angeschlossen wird. Der Lightning Connector kann auch Audio übertragen. Ab dem iPhone 7 hat Apple den Kopfhöreranschluss in seiner Smartphone-Reihe aufgegeben. Zuletzt bearbeitet: 2025-01-22 17:01

So zeigen Sie DNS-Hostnamen für eine Instance mithilfe der Konsole an Öffnen Sie die Amazon EC2-Konsole unter https://console.aws.amazon.com/ec2/. Wählen Sie im Navigationsbereich Instanzen aus. Wählen Sie Ihre Instanz aus der Liste aus. Im Detailbereich zeigen die Felder Öffentliches DNS (IPv4) und Privates DNS gegebenenfalls die DNS-Hostnamen an. Zuletzt bearbeitet: 2025-01-22 17:01

Öffnen Sie zunächst die Unterhaltung mit dem Freund, dem Sie eine Schnellantwort senden möchten. Tippen und halten Sie dann die Nachricht, die Sie zitieren und beantworten möchten. Wählen Sie im angezeigten Menü Snap Reply aus. Die Snapchat-Kamera wird geöffnet und die Nachricht, auf die Sie antworten, erscheint auf dem Bildschirm wie ein Aufkleber. Zuletzt bearbeitet: 2025-01-22 17:01

Der FiOS-Router funktioniert weiterhin als Router für Comcast oder einen anderen Dienst, aber Sie benötigen auch ein Kabelmodem. Einige Kabelmodems sind auch Router. Dann brauchst du deinen FiOS-Router sowieso nicht. Zuletzt bearbeitet: 2025-01-22 17:01

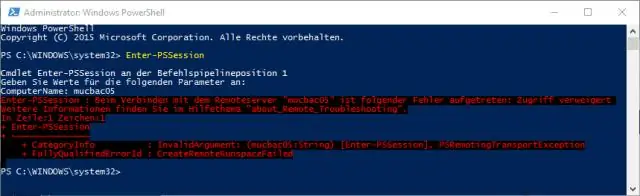

Aktivieren des Remote-Zugriffs mit ServerManager Klicken Sie im linken Bereich des Server-Managers auf LocalServer. Warten Sie einige Sekunden, bis die Informationen zum lokalen Server im rechten Fensterbereich aktualisiert wurden. Im Abschnitt Eigenschaften des rechten Fensterbereichs sollten Sie den Status von Remote Desktop sehen, der standardmäßig deaktiviert ist. Zuletzt bearbeitet: 2025-01-22 17:01

Der CSS-Datentyp stellt einen Prozentwert dar. Es wird häufig verwendet, um eine Größe relativ zum übergeordneten Objekt eines Elements zu definieren. Zahlreiche Eigenschaften können Prozentsätze verwenden, wie Breite, Höhe, Rand, Auffüllung und Schriftgröße. Zuletzt bearbeitet: 2025-01-22 17:01

Versuchen Sie Folgendes: Trennen Sie das Arduino, halten Sie die Reset-Taste gedrückt und stecken Sie es dann an die Stromversorgung. Halten Sie die Reset-Taste einige Sekunden nach dem Einschalten gedrückt. Wenn dies funktioniert, sollten Sie die 'Blink'-Skizze erhalten und in der Lage sein, sie neu zu programmieren. Zuletzt bearbeitet: 2025-01-22 17:01

Bestes Kunstrasen im Jahr 2020 Produkt Stapelhöhe Kunstrasen Großhändler (Editor's Choice) 1 1/3' 2' Preis prüfen Pet Zen Garden 1 3/5' Preis prüfen LITA 1 3/8” Preis prüfen iCustomRug 1 1/4' Preis prüfen. Zuletzt bearbeitet: 2025-06-01 05:06

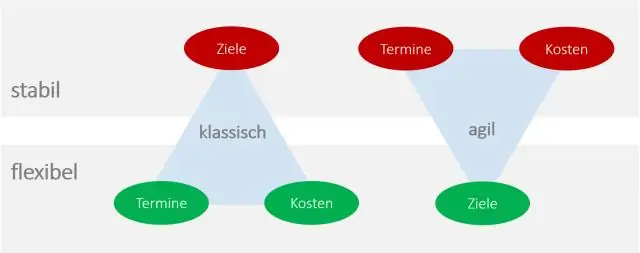

Einige agile Methoden sind: Scrum. Kanban. Lean (LN) Dynamisches Systementwicklungsmodell (DSDM) Extreme Programming (XP) Crystal. Adaptive Softwareentwicklung (ASD) Agile Unified Process (AUP). Zuletzt bearbeitet: 2025-01-22 17:01

Im Allgemeinen ist ein Attribut eine Eigenschaft oder ein Merkmal. Farbe ist zum Beispiel ein Attribut Ihres Haares. In der Hypertext Markup Language (HTML) ist ein Attribut ein Merkmal eines Seitenelements, beispielsweise einer Schriftart. Ein HTML-Benutzer kann Schriftartattribute wie Größe und Farbe auf verschiedene Werte setzen. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn Sie mehrere GFCI-Steckdosen wie in einer Küche oder einem Badezimmer verkabeln müssen, haben Sie mehrere Möglichkeiten. Um Geld zu sparen, können Sie einen einzelnen GFCI anschließen und dann zusätzliche Standardsteckdosen an den 'LOAD'-Ausgang des einzelnen GFCI anschließen. Dies bietet denselben Schutz wie ein FI-Schutzschalter an jedem Standort. Zuletzt bearbeitet: 2025-01-22 17:01

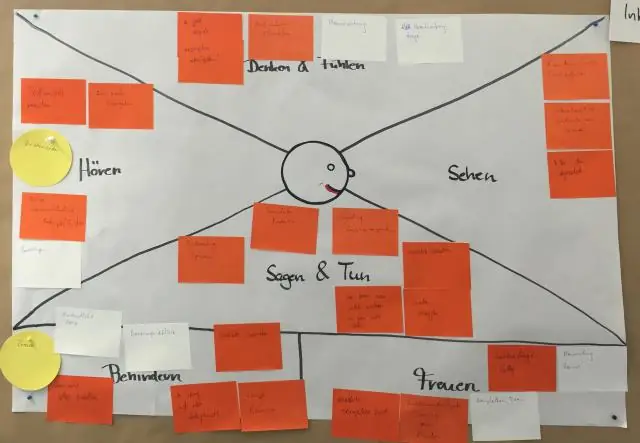

In einer Gruppenumgebung hilft die Visualisierung, die Ideenfindung anzuregen. Zu sehen, was andere Leute zeichnen, Elemente zu ihrer Zeichnung hinzuzufügen oder einfach nur die Skizzen zu diskutieren, hilft, auf den Ideen des anderen aufzubauen. Zuletzt bearbeitet: 2025-01-22 17:01

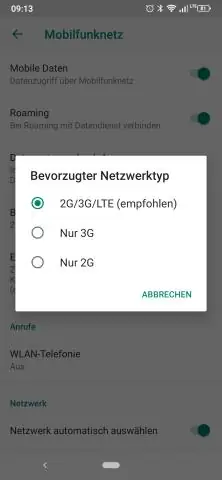

Android Q ist heute in der Beta verfügbar und bringt viele weitere neue Funktionen auf Ihr Smartphone, von einer neuen gestenbasierten Navigation über Dark Theme (Sie haben gefragt, wir haben zugehört!). Zuletzt bearbeitet: 2025-01-22 17:01

Jawohl. Sowohl Nest Cam Outdoor als auch IQ Outdoor verbinden sich wie andere Nest-Produkte mit dem WLAN deines Zuhauses. Zuletzt bearbeitet: 2025-06-01 05:06

Um Gradle zu installieren, laden Sie einfach die Version von Gradle herunter, die Sie installieren möchten, und entpacken Sie sie in das Verzeichnis, in dem Sie Gradle installieren möchten. Wenn Gradle in das Installationsverzeichnis entpackt wird, fügen Sie das INSTALL-DIR/bin zur Pfadumgebungsvariablen hinzu. Zuletzt bearbeitet: 2025-01-22 17:01

Aktualisiert am 05. Dezember 2019. Der Befehl xcopy ist ein Befehl zur Eingabeaufforderung, der verwendet wird, um eine oder mehrere Dateien oder Ordner von einem Speicherort an einen anderen Speicherort zu kopieren. Der Befehl xcopy ist mit seinen vielen Optionen und der Möglichkeit, ganze Verzeichnisse zu kopieren, ähnlich wie der Befehl zum Kopieren, jedoch viel leistungsfähiger. Zuletzt bearbeitet: 2025-01-22 17:01

Umzug zu einer anderen von PG&E bedienten Adresse Wählen Sie nach der Anmeldung auf der Seite „Dienst starten oder beenden“die Option „Übertragungsdienst“. Wählen Sie aus, wann Sie Ihren bestehenden Dienst beenden möchten. Geben Sie ein, wohin Sie umziehen und zu welchem Datum Sie den Dienst aufnehmen möchten. Wählen Sie Ihren Stromtarif aus. Geben Sie Ihre Kontaktdaten an. Zuletzt bearbeitet: 2025-01-22 17:01

Chef, Ansible, Puppet und SaltStack sind beliebte Open-Source-Beispiele für diese Tools. Ich habe gesehen, wie viele Unternehmen diese Tools verwenden, um eine neue Infrastruktur zu erstellen und zu ändern oder bereitzustellen und sie anschließend zu konfigurieren. Zuletzt bearbeitet: 2025-06-01 05:06

Das Modell in einer MVC-basierten Anwendung ist im Allgemeinen dafür verantwortlich, die in der Ansicht verwendeten Daten zu modellieren und Benutzerinteraktionen wie das Klicken auf Schaltflächen, Scrollen oder das Bewirken anderer Änderungen in der Ansicht zu verarbeiten. In einfachen Beispielen verwendet AngularJS das $scope-Objekt als Modell. Zuletzt bearbeitet: 2025-01-22 17:01

Ab dem 1. Oktober 2004 wird JPAS das Aufzeichnungssystem für Auftragnehmer unter der Sicherheitsaufsicht dieser Abteilung. JPAS ist das offizielle automatisierte System des Verteidigungsministeriums (DoD) für das Personalsicherheitsfreigabemanagement. Zuletzt bearbeitet: 2025-01-22 17:01

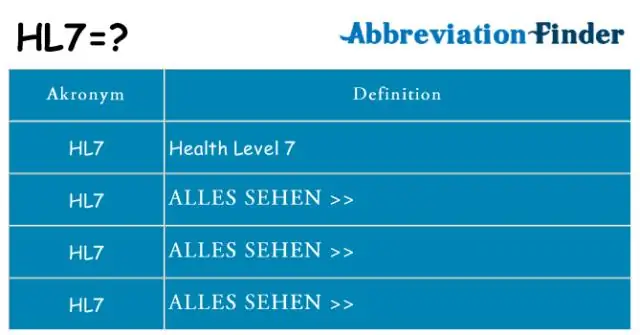

Die Order Entry (ORM)-Nachricht ist einer der am häufigsten verwendeten HL7-Nachrichtentypen. ORM-Nachrichten enthalten Informationen zu einer Bestellung. Dazu gehören das Aufgeben neuer Bestellungen, das Stornieren bestehender Bestellungen, die Einstellung, das Halten usw. Zuletzt bearbeitet: 2025-01-22 17:01

Abkürzung für Modulator/Demodulator, ein Modem ist ein Hardwaregerät, das es einem Computer ermöglicht, Informationen über Telefonleitungen zu senden und zu empfangen. Beim Senden eines Signals wandelt ('moduliert') das Gerät digitale Daten in ein analoges Audiosignal um und überträgt es über eine Telefonleitung. Zuletzt bearbeitet: 2025-01-22 17:01

So verschieben Sie Fotos und Dateien mit der OneDrive-App auf OneDrive Wählen Sie den Pfeil neben OneDrive aus, und wählen Sie DieserPC aus. Navigieren Sie zu den Dateien, die Sie verschieben möchten, und streichen Sie dann nach unten oder klicken Sie mit der rechten Maustaste darauf, um sie auszuwählen. Wählen Sie Ausschneiden. Wählen Sie den Pfeil neben Dieser PC und wählen Sie OneDrive, um zu einem Ordner in Ihrem OneDrive zu navigieren. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn in Ihrer Nähe eine Telefonleitung ausgefallen ist, melden Sie dies bitte Verizon Repair unter 1-800-VERIZON (1-800-837-4966). Berühren oder bewegen Sie die heruntergefallene Leitung zu Ihrer eigenen Sicherheit nicht, da Stromleitungen mit Telefon- oder Kabelverbindungen verwechselt werden können. Zuletzt bearbeitet: 2025-01-22 17:01

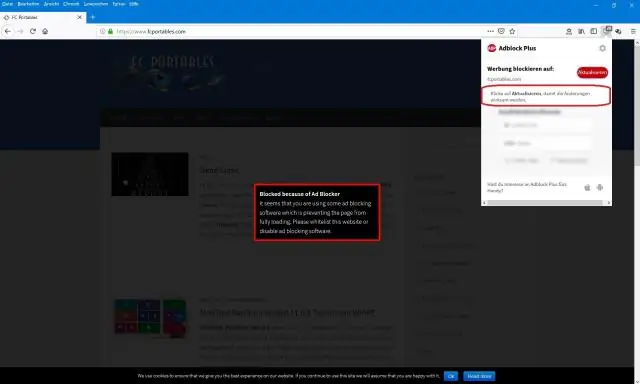

Adblock Plus ist ein kostenloses Add-on für die Webbrowser Firefox, Chrome und Opera. Es wurde entwickelt, um Website-Werbung zu blockieren, die Sie möglicherweise als störend, ablenkend oder schädlich für Ihre Privatsphäre und Sicherheit empfinden. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Passwort muss aus acht Zeichen bestehen, darunter ein Großbuchstabe, ein Sonderzeichen und alphanumerische Zeichen. Und hier ist mein Validierungsausdruck, der für acht Zeichen gilt, einschließlich eines Großbuchstabens, eines Kleinbuchstabens und einer Zahl oder eines Sonderzeichens. Zuletzt bearbeitet: 2025-01-22 17:01

Clever ist ein Service, der Schulen die Nutzung vieler beliebter Bildungstechnologieprodukte erleichtert. Es funktioniert, indem es eine einfache Entwicklerschnittstelle (API) für Bildungstechnologie-Software von Drittanbietern bereitstellt, um auf wichtige Daten aus Schülerinformationssystemen (SIS) zuzugreifen, die von Schulen verwendet werden. Zuletzt bearbeitet: 2025-01-22 17:01

Überwachen Sie Ihre EC2-Instance Öffnen Sie die CloudWatch-Konsole. Wählen Sie Metriken. Wählen Sie die Registerkarte Alle Metriken. Wählen Sie Benutzerdefiniert. Wählen Sie die Dimension Instanz aus. Wählen Sie Ihre benutzerdefinierte Metrik anhand ihrer InstanceId und ihres Metriknamens aus. Sehen Sie sich das Diagramm Ihrer Metrik an. Zuletzt bearbeitet: 2025-01-22 17:01

Tabelle der Zahlenpräfixe in englischer Sprache Lateinische Zahlenpräfixe Griechische Präfixe Kardinal Ordinal 40 quadraginti- tessaracosto- 50 quinquaginti- pentecosto- z.B. Pfingsten 60 sexaginti- hexecosto. Zuletzt bearbeitet: 2025-01-22 17:01

Cisco Express Forwarding (CEF) ist eine fortschrittliche Layer-3-IP-Switching-Technologie. CEF optimiert die Netzwerkleistung und Skalierbarkeit für Netzwerke mit großen und dynamischen Verkehrsmustern, wie das Internet, in Netzwerken, die durch intensive webbasierte Anwendungen oder interaktive Sitzungen gekennzeichnet sind. Zuletzt bearbeitet: 2025-01-22 17:01