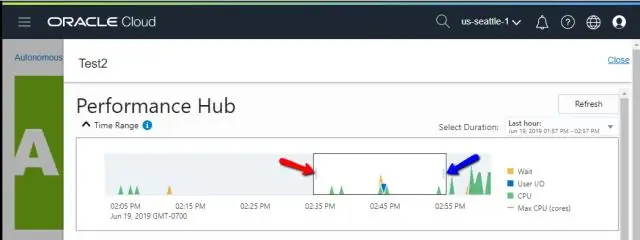

Ein Datenbankbericht ist das formatierte Ergebnis von Datenbankabfragen und enthält nützliche Daten für die Entscheidungsfindung und Analyse. Die meisten guten Geschäftsanwendungen enthalten ein integriertes Berichtstool; Dies ist einfach eine Front-End-Schnittstelle, die Back-End-Datenbankabfragen aufruft oder ausführt, die für eine einfache Anwendungsnutzung formatiert sind. Zuletzt bearbeitet: 2025-01-22 17:01

PACS ist ein System zum digitalen Speichern, Übertragen und Abrufen von Radiologiebildern. PACS-Systeme haben sowohl Software- als auch Hardwarekomponenten, die direkt mit den Bildgebungsmodalitäten verbunden sind und die digitalen Bilder von den Modalitäten erfassen. Die Bilder werden zur Anzeige und Berichterstattung an eine Workstation übertragen. Zuletzt bearbeitet: 2025-01-22 17:01

Ja, Best Buy verkauft sie freigeschaltet. Zuletzt bearbeitet: 2025-01-22 17:01

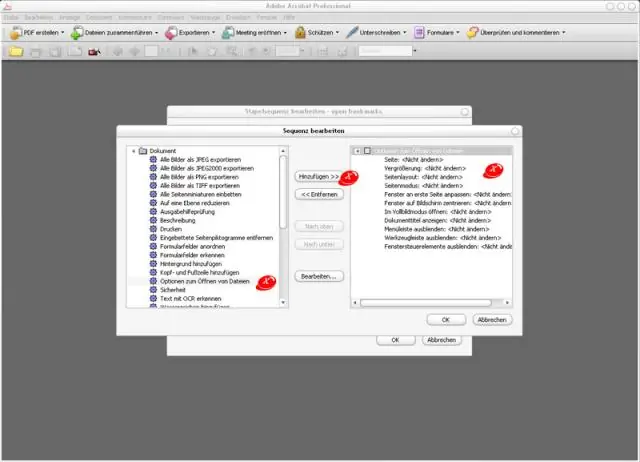

Importieren von Lesezeichen in ein PDF Wählen Sie in Acrobat Werkzeuge > Debenu PDF Aerialist 11 > Lesezeichen. Wählen Sie Lesezeichen hinzufügen aus. Klicken Sie auf Importieren. Wählen Sie „Aus Einstellungsdatei“. Legen Sie den Speicherort der Einstellungsdatei fest. OK klicken. Wählen Sie den Einfügeort aus (d. h. vor, nach oder um vorhandene Lesezeichen zu überschreiben) und klicken Sie auf OK. Zuletzt bearbeitet: 2025-06-01 05:06

Wird als RESET-Taste verwendet: Halten Sie bei eingeschalteter Kamera die WPS/RESET-Taste gedrückt (länger als 5 Sekunden), bis sowohl die System-LED als auch die WPS-LED erlöschen. Lassen Sie dann die Taste los und warten Sie, bis die Kamera auf die Werkseinstellungen zurückgesetzt ist. Zuletzt bearbeitet: 2025-01-22 17:01

Digitale Mischer gewinnen schnell an Boden Der Unterschied zwischen analogen und digitalen Mischern besteht, einfach ausgedrückt, darin, ob Audiosignale intern in ihrer ursprünglichen analogen Form verarbeitet oder in digitale Form umgewandelt und verarbeitet werden. Zuletzt bearbeitet: 2025-01-22 17:01

Die optimalen Orte, um Sicherheitskameras zu installieren Die Haustür, die Hintertür und die Fenster im ersten Stock sind laut dem Bureau of Justice Statistics die häufigsten Eingänge für Kriminelle. Tatsächlich betreten rund 81 Prozent der Einbrecher den ersten Stock, also platzieren Sie Ihre Kameras dort, wo Einbrecher am wahrscheinlichsten eintreten. Zuletzt bearbeitet: 2025-06-01 05:06

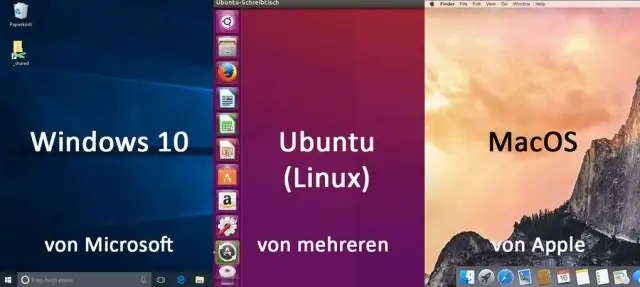

Ein Betriebssystem (OS) ist eine Systemsoftware, die Computerhardware und Softwareressourcen verwaltet und allgemeine Dienste für Computerprogramme bereitstellt. Das dominierende Desktop-Betriebssystem ist Microsoft Windows mit einem Marktanteil von rund 82,74 %. Zuletzt bearbeitet: 2025-01-22 17:01

Nur für eine begrenzte Zeit (nämlich bis zum 15. November) können Costco Warehouse-Mitglieder ein brandneues 64-GB-iPhone 8 für nur 499,99 US-Dollar kaufen. In der Zwischenzeit kostet ein 64-GB-iPhone 8 Plus bei Costco 599,99 US-Dollar, was, wie Sie es erraten haben, dem Preis einer offiziellen Überholung entspricht, die über den Online-US-Apple Store verkauft wird. Zuletzt bearbeitet: 2025-01-22 17:01

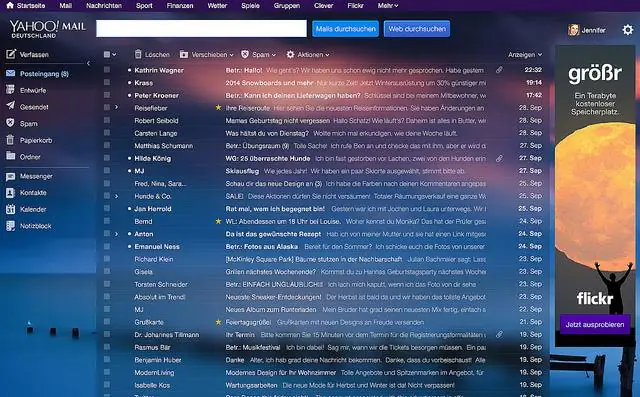

Yahoo Mail verwaltet den Inhalt Ihres Postfachs, solange es aktiv bleibt. Melden Sie sich mindestens alle 12 Monate bei Ihrem Postfach an, damit es aktiv bleibt. Inhalte, die aus einem inaktiven Postfach gelöscht wurden, können nicht wiederhergestellt werden. Zuletzt bearbeitet: 2025-01-22 17:01

Das Kürzeste-Pfad-Problem besteht darin, einen Pfad zwischen Knoten in einem Graphen zu finden, so dass die Gesamtsumme der Kantengewichte minimal ist. Zuletzt bearbeitet: 2025-06-01 05:06

5 verschiedene Arten von Domains Verfügbare Top-Level-Domains. Top-Level-Domains stehen an der Spitze der Internet-Hierarchie der Domainnamen. Ländercode Top-Level-Domains. Als nächstes haben wir auf der Liste länderspezifische Top-Level-Domains (ccTLD). Generische Top-Level-Domains. Second-Level-Domains. Third-Level-Domains. Zuletzt bearbeitet: 2025-06-01 05:06

Delphi war ein antikes religiöses Heiligtum, das dem griechischen Gott Apollo geweiht war. Das im 8. Jahrhundert v. Zuletzt bearbeitet: 2025-01-22 17:01

Schützen Sie Ihren Laptop-Bildschirm vor physischen Schäden Nun, Sie können Ihren Laptop-Bildschirm mit einem Bildschirmschutz oder einer dünnen Schutzfolie schützen, um Kratzer, Wasser und andere physische Schäden zu vermeiden. Sie können auch eine Blendschutzfolie anbringen, die Ihren Bildschirm auch bei Sonneneinstrahlung schützt. Zuletzt bearbeitet: 2025-01-22 17:01

Zu den Hauptkomponenten des kritischen Denkens gehören: Wahrnehmung, Annahmen, Emotionen, Sprache, Argumente, Trugschlüsse, Logik und Problemlösung. Wahrnehmung. Annahmen. Emotion. Sprache. Streit. Irrtum. Logik. Problemlösung durch Logik. Zuletzt bearbeitet: 2025-01-22 17:01

Sicheres Routing in Ad-hoc-Netzwerken Auch drahtlose Ad-hoc-Netzwerke sind anfällig für Replay-Angriffe. In diesem Fall kann das Authentifizierungssystem verbessert und gestärkt werden, indem das AODV-Protokoll erweitert wird. Zuletzt bearbeitet: 2025-01-22 17:01

Sie können die Wartezeit berechnen, indem Sie ein Gantt-Diagramm zeichnen, sodass die Wartezeit des i-ten Prozesses gleich der Fertigstellungszeit - (Ankunftszeit + Burst-Zeit) ist. Die letzte Startzeit von P1 ist 24 (wenn P1 zum dritten Mal im Gannt-Diagramm läuft) P1 wird in seiner Lebensdauer 2 Mal vorgezogen Quantum = 4, Ankunft = 0. Zuletzt bearbeitet: 2025-01-22 17:01

VIDEO Was bedeutet es, wenn kein Freizeichen vorhanden ist? Wenn Sie haben ein Wählton und kann telefonieren Wenn Ihr Telefon ist an einer Steckdose angeschlossen, aber nicht an einer anderen, dort kann ein Problem mit der internen Verkabelung Ihres Hauses sein.. Zuletzt bearbeitet: 2025-01-22 17:01

Beta-Tests in iTunes Connect verwalten Sie finden Ihr App-Archiv auf der Registerkarte PreRelease. Um den Beta-Test zu aktivieren, schalten Sie den TestFlight-Beta-Test auf EIN. Der Status wird von Inaktiv auf Tester einladen geändert. Klicken Sie auf Tester einladen und dann auf „Benutzer und Rollen“, um Ihre internen Tester einzuladen, die App auszuprobieren. Zuletzt bearbeitet: 2025-06-01 05:06

Sie können einfach Ihr Buch aus dem GooglePlay Store auswählen und das richtige Kaufverfahren auswählen. Dann können Sie es einfach herunterladen und in Google Books auf das vollständige Buch zugreifen. P.S. Stellen Sie sicher, dass das Buch, das Sie kaufen, die Vollversion enthält. Zuletzt bearbeitet: 2025-01-22 17:01

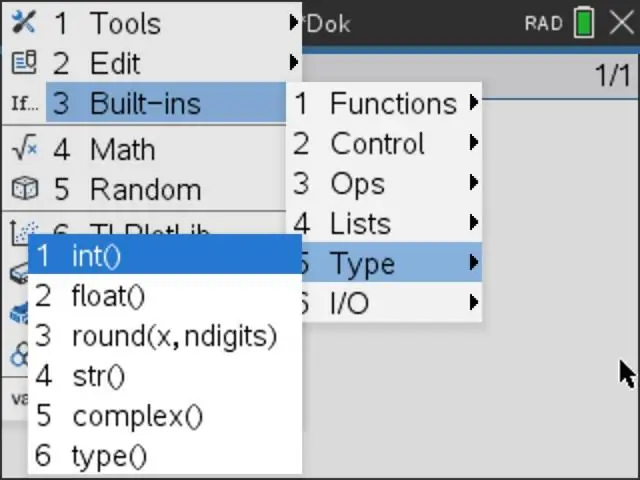

Wenn ein einzelnes Argument (Objekt) an das integrierte type() übergeben wird, gibt es den Typ des angegebenen Objekts zurück. Wenn drei Argumente (name, bases und dict) übergeben werden, wird ein neues Typobjekt zurückgegeben. Wenn Sie den Typ eines Objekts überprüfen müssen, wird empfohlen, stattdessen die Python-Funktion isinstance() zu verwenden. Zuletzt bearbeitet: 2025-01-22 17:01

Du kannst die Aktivität „Schwimmen“jederzeit manuell protokollieren, indem du in deiner Fitbit-App wie folgt vorgehst: Tippe im Dashboard der Fitbit-App auf das +-Symbol > TrackExercise. Tippen Sie auf Protokoll. Tippen Sie auf eine kürzlich durchgeführte Aktivität oder suchen Sie nach einem Trainingstyp. Geben Sie die Aktivitätsdetails ein und tippen Sie auf Hinzufügen. Zuletzt bearbeitet: 2025-01-22 17:01

Die größte Cyberbedrohung für jedes Unternehmen sind die eigenen Mitarbeiter des Unternehmens. Laut den von Securitymagazine.com zitierten Daten werden „Mitarbeiter immer noch Opfer sozialer Angriffe“. Zuletzt bearbeitet: 2025-01-22 17:01

Sie wissen vielleicht, dass die Apple Watch die drahtlose Qi-Ladetechnologie verwendet und sich im Gegensatz zu iOS-Geräten nicht auf Lightning-Anschlüsse und -Kabel verlässt. Das Gerät wird jedoch einfach nicht an einem Qi-Ladegerät aufgeladen, wie es beispielsweise bei Amazon für 10 US-Dollar verkauft wird. Und dennoch können Sie die Apple Watch mit keinem von ihnen verwenden. Zuletzt bearbeitet: 2025-01-22 17:01

T568A und T568B sind die beiden Farbcodes, die für die Verdrahtung von modularen RJ45-Steckern mit acht Positionen verwendet werden. Das T568A-Verdrahtungsmuster wird als das bevorzugte Verdrahtungsmuster für diesen Standard anerkannt, da es Abwärtskompatibilität sowohl mit einpaarigen als auch zweipaarigen USOC-Verdrahtungsschemata bietet. Zuletzt bearbeitet: 2025-01-22 17:01

Generisches Repository-Muster C# Das Erstellen einer Repository-Klasse für jeden Entitätstyp kann zu viel sich wiederholendem Code führen. Generisches Repository-Muster ist eine Möglichkeit, diese Wiederholung zu minimieren und ein einziges Basis-Repository für alle Arten von Daten zu verwenden. Zuletzt bearbeitet: 2025-06-01 05:06

Eine Oracle-Datenbank besteht aus einer oder mehreren logischen Speichereinheiten, den sogenannten Tablespaces, die alle Daten der Datenbank zusammen speichern. Jeder Tablespace in einer Oracle-Datenbank besteht aus einer oder mehreren Dateien, die als Datendateien bezeichnet werden. Dabei handelt es sich um physische Strukturen, die dem Betriebssystem entsprechen, auf dem Oracle ausgeführt wird. Zuletzt bearbeitet: 2025-01-22 17:01

Datum/Uhrzeit-Datentypen Datentyp-Syntax Oracle 9i Zeitstempel (sekundenbruchteile) mit zeitzone fraktionssekundengenauigkeit muss eine Zahl zwischen 0 und 9 sein eine Zahl zwischen 0 und 9. (Standard ist 6). Zuletzt bearbeitet: 2025-01-22 17:01

Übertragungsbeeinträchtigungen. Das empfangene Signal kann vom gesendeten Signal abweichen. Der Effekt verschlechtert die Signalqualität für analoge Signale und führt zu Bitfehlern für digitale Signale. Es gibt drei Arten von Übertragungsbeeinträchtigungen: Dämpfung, Verzögerungsverzerrung und Rauschen. Zuletzt bearbeitet: 2025-01-22 17:01

VIDEO Wie erstelle ich ein DVD-Cover in Word? Verwenden Sie ein Wort- oder Designprogramm Sie können eine Vorlage in Microsoft Word verwenden oder Ihr Dokument manuell einrichten. Klicken Sie in OpenOffice.org Writer oder Microsoft Word auf Format, dann auf Spalten und wählen Sie 3.. Zuletzt bearbeitet: 2025-01-22 17:01

Top 10 Möglichkeiten, Ihr WLAN zu verbessern Wählen Sie einen guten Ort für Ihren Router. Halten Sie Ihren Router auf dem neuesten Stand. Holen Sie sich eine stärkere Antenne. Schneiden Sie WiFi-Blutegel ab. Kaufen Sie einen WLAN-Repeater/-Booster/-Extender. Wechseln Sie zu einem anderen WLAN-Kanal. Steuern Sie bandbreitenhungrige Anwendungen und Clients. Verwenden Sie die neuesten WLAN-Technologien. Zuletzt bearbeitet: 2025-06-01 05:06

Hey, für die Installation von UiPath Orchestrator ist SQL obligatorisch und die folgenden Grundvoraussetzungen für die Installation von SQL Server: Der SQL Server-Computer kann mit anderen Anwendungen geteilt werden. Es muss nicht für Orchestrator reserviert werden. Zuletzt bearbeitet: 2025-01-22 17:01

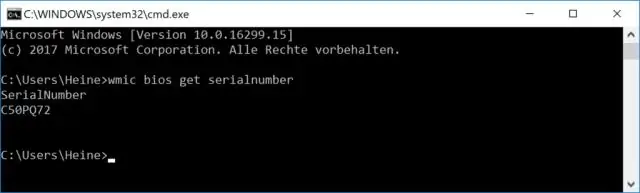

Öffnen Sie die Eingabeaufforderung, indem Sie die Windows-Taste auf Ihrer Tastatur drücken und auf den Buchstaben X tippen. Wählen Sie dann Eingabeaufforderung (Admin). Geben Sie den Befehl ein: WMIC BIOSGET SERIALNUMBER, und drücken Sie dann die Eingabetaste. Wenn Ihre Seriennummer in Ihrem Bios codiert ist, wird sie hier auf dem Bildschirm angezeigt. Zuletzt bearbeitet: 2025-01-22 17:01

Nameserver für meine Domains ändern Melden Sie sich bei Ihrem GoDaddy Domain Control Center an. (Brauchen Sie Hilfe beim Anmelden? Suchen Sie Ihren Benutzernamen oder Ihr Kennwort.) Wählen Sie Ihren Domänennamen aus der Liste aus, um auf die Seite mit den Domäneneinstellungen zuzugreifen. Scrollen Sie nach unten zu Zusätzliche Einstellungen und wählen Sie DNS verwalten aus. Wählen Sie im Abschnitt Nameserver die Option Ändern. Zuletzt bearbeitet: 2025-01-22 17:01

Der Prozessor kommuniziert eigentlich gar nicht direkt mit dem RAM, sondern über Cache-Speicher. Der Cachespeicher fordert Daten von den Speicherorten an, die am wahrscheinlichsten von einem Cache höherer Ebene verwendet werden. Wie L1-Anfragen von L2, L2 von L3 und L3 dann Anfragen von RAM. Zuletzt bearbeitet: 2025-01-22 17:01

Drucktaster werden überall in industriellen und medizinischen Anwendungen eingesetzt und sind auch im Alltag erkennbar. Für Anwendungen im Industriebereich sind Drucktaster oft Teil eines größeren Systems und werden durch ein mechanisches Gestänge verbunden. Zuletzt bearbeitet: 2025-01-22 17:01

Die Netzwerkadressübersetzung (NAT) ist eine Methode zur Neuzuordnung eines IP-Adressraums in einen anderen, indem die Netzwerkadressinformationen im IP-Header von Paketen geändert werden, während diese über ein Traffic-Routing-Gerät übertragen werden. Eine über das Internet routbare IP-Adresse eines NAT-Gateways kann für ein ganzes privates Netzwerk verwendet werden. Zuletzt bearbeitet: 2025-01-22 17:01

Es gibt mehrere Möglichkeiten, Ihren Wireframes Bilder und Symbole hinzuzufügen. Der einfachste Weg ist, eine Bilddatei einfach per Drag & Drop von Ihrem Computer auf die Wireframes-Leinwand zu ziehen. Lesen Sie weiter, um mehr über das Hinzufügen und Verwenden von Bildern, Symbolen und anderen Assets zu Ihren Projekten zu erfahren. Zuletzt bearbeitet: 2025-01-22 17:01

JavaScript-Abstraktion Eine Abstraktion ist eine Möglichkeit, die Implementierungsdetails zu verbergen und den Benutzern nur die Funktionalität anzuzeigen. Mit anderen Worten, es ignoriert die irrelevanten Details und zeigt nur die erforderlichen an. Zuletzt bearbeitet: 2025-01-22 17:01

Funktionszeiger in C und C++ Von Alex Allain. Ein Funktionszeiger ist eine Variable, die die Adresse einer Funktion speichert, die später über diesen Funktionszeiger aufgerufen werden kann. Dies ist nützlich, da Funktionen Verhalten kapseln. Zuletzt bearbeitet: 2025-01-22 17:01