- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-06-01 05:07.

einige der vorteile dieser art von IDS sind: Sie sind in der Lage zu überprüfen, ob ein Angriff erfolgreich war oder nicht, während a netzwerkbasiertes IDS nur auf den Angriff aufmerksam machen. EIN hostbasiert Das System kann den entschlüsselten Datenverkehr analysieren, um Angriffssignaturen zu finden - und so den verschlüsselten Datenverkehr überwachen.

Wie unterscheidet sich dementsprechend ein netzwerkbasiertes IDS von einem hostbasierten IDS?

Was ist das? Unterschied zwischen a netzwerkbasiertes IDS ( Einbruchserkennung System) und a hostbasiertes IDS ? Host-basiert IDS verwenden Sensoren mit NICs ( Netzwerk Schnittstellenkarten) auf den Promiscuous-Modus eingestellt, um zu überwachen Netzwerk Aktivität. Netzwerkbasiert IDS konzentrieren sich auf Aktivitäten auf dem Client- oder Servercomputer, auf dem sie installiert sind.

Was ist der Unterschied zwischen hostbasierten und netzwerkbasierten Firewalls? Während Netzwerkbasierte Firewall filtert den Datenverkehr vom Internet zum gesicherten LAN und umgekehrt, a Hostbasierte Firewall ist eine Softwareanwendung oder eine Suite von Anwendungen, die auf einem einzelnen Computer installiert ist und den Schutz für die Gastgeber . Wenn es jedoch größer wird Netzwerke , Hostbasierte Firewalls sind nicht genug.

Die Leute fragen auch, was ist ein netzwerkbasiertes Intrusion Detection System?

EIN Netzwerk - basierendes Intrusion Detection System (NIDS) wird zur Überwachung und Analyse verwendet Netzwerk Verkehr zu schützen System von Netzwerk - basierend Bedrohungen. Ein NIDS liest alle eingehenden Pakete und sucht nach verdächtigen Mustern.

Wie funktioniert ein hostbasiertes Intrusion Detection System?

EIN Gastgeber - basierende IDS ist ein Einbruchmeldesystem die die Computerinfrastruktur, auf der es installiert ist, überwacht, den Datenverkehr analysiert und schädliches Verhalten protokolliert. Ein HIDS gibt Ihnen einen tiefen Einblick in die Vorgänge in Ihrer kritischen Sicherheit Systeme.

Empfohlen:

Was ist der Unterschied zwischen der Gesamtberichts- und der Teilberichtsbedingung?

Bei nicht zusammenhängenden Items in einer Liste (wie in den Experimenten von Nieuwenstein & Potter, 2006) wird der gesamte Bericht von der Gesamtzahl der Items in einer Sequenz beeinflusst, während ein Teilbericht nur minimal von der Gesamtzahl der Items beeinflusst wird, wenn nur zwei sein sollen gemeldet

Was ist der Unterschied zwischen der Ausführung von config und der Startkonfiguration?

Eine laufende Konfiguration befindet sich im RAM eines Geräts. Wenn also ein Gerät mit Strom versorgt wird, gehen alle konfigurierten Befehle verloren. Eine Startkonfiguration wird im nichtflüchtigen Speicher eines Geräts gespeichert, dh alle Konfigurationsänderungen bleiben auch bei einem Stromausfall des Geräts erhalten

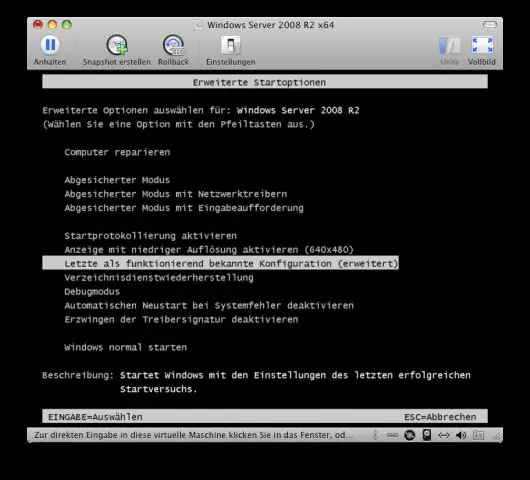

Was ist der Unterschied zwischen der letzten als funktionierend bekannten Konfiguration und der Systemwiederherstellung?

Während die Systemwiederherstellung Wiederherstellungspunkte verwendet, um Ihre Systemdateien und Einstellungen auf einen früheren Zeitpunkt zurückzusetzen, ohne persönliche Dateien zu beeinträchtigen. Sie können die Systemwiederherstellung rückgängig machen, aber in der letzten als funktionierend bekannten Konfiguration gibt es keine solche Option. Letzte als funktionierend bekannte Konfiguration ist in Windows 8 oder Windows 8.1 standardmäßig deaktiviert

Was ist der Unterschied zwischen der Zwischenablage und der Office-Zwischenablage?

Die Office-Zwischenablage kann die letzten 24 kopierten Elemente beibehalten. Die Office-Zwischenablage sammelt auch eine Liste kopierter Elemente aus mehreren Dokumenten in einem beliebigen Office-Programm, die Sie als Gruppe in ein anderes Office-Programmdokument einfügen können

Was ist der Unterschied zwischen der Facebook-App und der Facebook Lite-App?

Facebook Lite unterscheidet sich von Facebook für Android für iOS dadurch, dass es: nur die wichtigsten Facebook-Funktionen hat. Verbraucht weniger mobile Daten und nimmt weniger Speicherplatz auf Ihrem Mobiltelefon ein. Funktioniert gut in allen Netzwerken, einschließlich 2G