Inhaltsverzeichnis:

- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-01-22 17:14.

Effektive Berechtigungen für Benutzer und Benutzergruppen. Wie erwähnt, Effektive Berechtigungen ist eine Menge von Berechtigungen der Datei oder des Ordners für jeden Benutzer oder jede Benutzergruppe. Um die Inhalte des Nutzers zu sichern, Fenster setzt einige Erlaubnis für jedes Datei- oder Ordnerobjekt.

Was ist dementsprechend eine effektive NTFS-Berechtigung?

Effektive NTFS-Berechtigungen sind die resultierenden Berechtigungen einer Datei oder eines Ordners für einen Benutzer oder eine Gruppe. Es ist die Kombination von explizit und vererbt Berechtigungen auf ein Objekt.

Was bedeutet Lesen und Ausführen in Berechtigungen? Dort sind drei arten von aktien Berechtigungen : Volle Kontrolle, Änderung und Lesen . FullControl: Ermöglicht Benutzern „ lesen ,”„ändern”, sowie bearbeiten Berechtigungen und Eigentum an Dateien. Änderung: Änderung bedeutet, dass Benutzer kann lesen / ausführen /Schreiben/Löschen von Ordnern/Dateien innerhalb der Freigabe.

Man kann sich auch fragen, wie überprüfe ich NTFS-Berechtigungen?

Festlegen von NTFS-Berechtigungen

- Klicken Sie im Windows Explorer mit der rechten Maustaste auf eine Datei, einen Ordner oder ein Volume und wählen Sie Eigenschaften aus dem Kontextmenü. Das Dialogfeld Eigenschaften wird angezeigt.

- Klicken Sie auf die Registerkarte Sicherheit.

- Wählen Sie unter Gruppen- oder Benutzernamen eine Gruppe oder einen Benutzer aus oder fügen Sie sie hinzu.

- Erlauben oder verweigern Sie unten eine der verfügbaren Berechtigungen.

Wie überprüfe ich Berechtigungen in Windows?

Überprüfen Sie die Berechtigungsstufe für alle Konten auf dem Computer

- Öffnen Sie die Systemsteuerung.

- Wählen Sie im Bereich Benutzerkonten und Familiensicherheit die Option Benutzerkonten hinzufügen oder entfernen aus.

- Auf dem Bildschirm wird eine Liste der Benutzerkonten angezeigt. Jeder hat einen Namen und die Berechtigungsstufe des Benutzers.

Empfohlen:

Was bedeutet S in Berechtigungen Linux?

S (setuid) bedeutet, dass die Benutzer-ID bei der Ausführung festgelegt wird. Wenn setuid-Bit für eine Datei aktiviert ist, erhält der Benutzer, der diese ausführbare Datei ausführt, die Berechtigungen der Einzelperson oder Gruppe, die die Datei besitzt

Wie füge ich dem Office 365-Postfach Berechtigungen hinzu?

Wechseln Sie im Admin Center zur Seite Benutzer > Aktive Benutzer. Wählen Sie den gewünschten Benutzer aus, erweitern Sie E-Mail-Einstellungen, und wählen Sie dann neben Postfachberechtigungen Bearbeiten aus. Wählen Sie neben Lesen und verwalten die Option Bearbeiten aus. Wählen Sie Berechtigungen hinzufügen aus, und wählen Sie dann den Namen des Benutzers oder der Benutzer aus, denen Sie erlauben möchten, E-Mails aus diesem Postfach zu lesen

Wie ändere ich Berechtigungen für meinen s3-Bucket?

Melden Sie sich bei der AWS Management Console an und öffnen Sie die Amazon S3-Konsole unter https://console.aws.amazon.com/s3/. Wählen Sie in der Liste Bucket-Name den Namen des Buckets aus, für den Sie Berechtigungen festlegen möchten. Wählen Sie Berechtigungen und dann Zugriffskontrollliste aus. Sie können Bucket-Zugriffsberechtigungen für Folgendes verwalten:

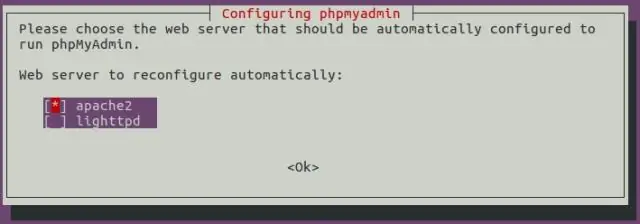

Wie erstelle ich einen Benutzer und erteile alle Berechtigungen in MySQL?

Gehen Sie folgendermaßen vor, um einen neuen MySQL-Benutzer zu erstellen: Greifen Sie auf die Befehlszeile zu und geben Sie MySQL-Server ein: mysql. Führen Sie dann den folgenden Befehl aus: Um dem neu erstellten Benutzer alle Berechtigungen der Datenbank zu erteilen, führen Sie den Befehl aus: Damit Änderungen sofort wirksam werden, leeren Sie die Berechtigungen, indem Sie den folgenden Befehl eingeben:

Wie berechnet man die effektive Adresse?

Im relativen Adressierungsmodus ist der Programmzähler (PC) das implizit referenzierte Register. Somit wird die effektive Adresse erzeugt, indem die nächste Befehlsadresse zum Adressfeld hinzugefügt wird. Daher ist die effektive Adresse = 302 + 400 = 702