- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-01-22 17:14.

IPSec kann verwendet werden, um VPN-Tunnel zu Ende-zu-Ende-IP-Traffic zu erstellen (auch als IPSec Transport Modus ) oder Site-to-Site IPSec Tunnel (zwischen zwei VPN-Gateways, auch bekannt als IPSec Tunnel Modus ). IP-Header ist der ursprüngliche IP-Header und IPSec fügt seinen Header zwischen dem IP-Header und den Headern der oberen Ebene ein.

Was ist IPsec und wie funktioniert es?

In der Computertechnik, Internet Protocol Security ( IPsec ) ist eine sichere Netzwerkprotokoll-Suite, die die Datenpakete authentifiziert und verschlüsselt, um eine sichere verschlüsselte Kommunikation zwischen zwei Computern über ein Internetprotokoll-Netzwerk bereitzustellen. Es wird in virtuellen privaten Netzwerken (VPNs) verwendet.

Und wo wird IPsec verwendet? IPsec kann sein Gebraucht zum Schutz von Netzwerkdaten, zum Beispiel durch das Einrichten von Schaltungen mit IPsec Tunneling, bei dem alle Daten, die zwischen zwei Endpunkten gesendet werden, verschlüsselt werden, wie bei einer VPN-Verbindung (Virtual Private Network); zum Verschlüsseln von Anwendungsschichtdaten; und zur Bereitstellung von Sicherheit für Router, die Routing-Daten senden

Die Leute fragen auch, wofür steht IPsec?

Sicherheit des Internetprotokolls

Welche 3 Protokolle werden in IPsec verwendet?

Die letzten drei Themen behandeln die drei wichtigsten IPsec-Protokolle: IPsec Authentifizierungs-Header (AH), IPsec Encapsulating Security Payload (ESP) und das IPsec Internet-Schlüsselaustausch (IKE). für beide IPv4 und IPv6-Netzwerke, und der Betrieb in beiden Versionen ist ähnlich.

Empfohlen:

Was ist der Unterschied zwischen der Gesamtberichts- und der Teilberichtsbedingung?

Bei nicht zusammenhängenden Items in einer Liste (wie in den Experimenten von Nieuwenstein & Potter, 2006) wird der gesamte Bericht von der Gesamtzahl der Items in einer Sequenz beeinflusst, während ein Teilbericht nur minimal von der Gesamtzahl der Items beeinflusst wird, wenn nur zwei sein sollen gemeldet

Was ist der Unterschied zwischen der Ausführung von config und der Startkonfiguration?

Eine laufende Konfiguration befindet sich im RAM eines Geräts. Wenn also ein Gerät mit Strom versorgt wird, gehen alle konfigurierten Befehle verloren. Eine Startkonfiguration wird im nichtflüchtigen Speicher eines Geräts gespeichert, dh alle Konfigurationsänderungen bleiben auch bei einem Stromausfall des Geräts erhalten

Wie hoch ist der Zeitaufwand, um die Anzahl der Elemente in der verknüpften Liste zu zählen?

Wie hoch ist der Zeitaufwand, um die Anzahl der Elemente in der verknüpften Liste zu zählen? Erklärung: Um die Anzahl der Elemente zu zählen, müssen Sie die gesamte Liste durchlaufen, daher ist die Komplexität O(n)

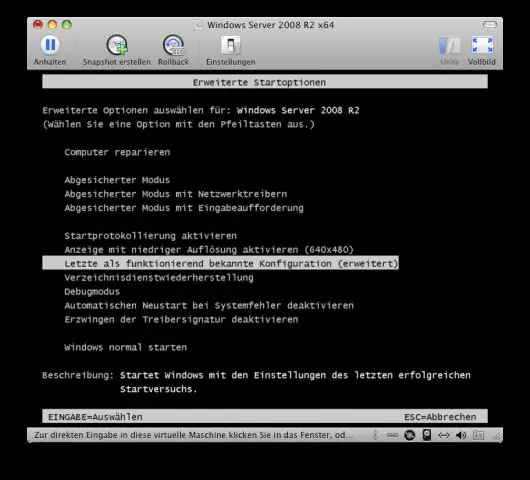

Was ist der Unterschied zwischen der letzten als funktionierend bekannten Konfiguration und der Systemwiederherstellung?

Während die Systemwiederherstellung Wiederherstellungspunkte verwendet, um Ihre Systemdateien und Einstellungen auf einen früheren Zeitpunkt zurückzusetzen, ohne persönliche Dateien zu beeinträchtigen. Sie können die Systemwiederherstellung rückgängig machen, aber in der letzten als funktionierend bekannten Konfiguration gibt es keine solche Option. Letzte als funktionierend bekannte Konfiguration ist in Windows 8 oder Windows 8.1 standardmäßig deaktiviert

Wer ist der Autor der Mentalität der Affen?

Wolfgang Köhler