- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-01-22 17:14.

Administrative Sicherheitskontrollen (auch Verfahren genannt) Kontrollen ) sind in erster Linie Verfahren und Richtlinien, die eingeführt werden, um die Maßnahmen der Mitarbeiter im Umgang mit sensiblen Information.

Welche drei Arten von Sicherheitskontrollen gibt es außerdem?

Drei Kategorien von Sicherheitskontrollen . Es gibt drei Hauptbereiche, die Sicherheitskontrollen fallen unter. Diese Bereiche sind Management Sicherheit , betriebsbereit Sicherheit und körperlich Sicherheitskontrollen.

Was sind neben den oben genannten Beispielen für administrative Kontrollen? Administrative Kontrollen sind Schulungs-, Verfahrens-, Richtlinien- oder Schichtpläne, die die Gefahr einer Gefährdung für eine Person verringern. Sonstiges Beispiele Dazu gehören die Betriebsstundenvorschriften für Nutzfahrzeugbetreiber, Sicherheitshinweise für Gefahren und die regelmäßige Wartung der Ausrüstung.

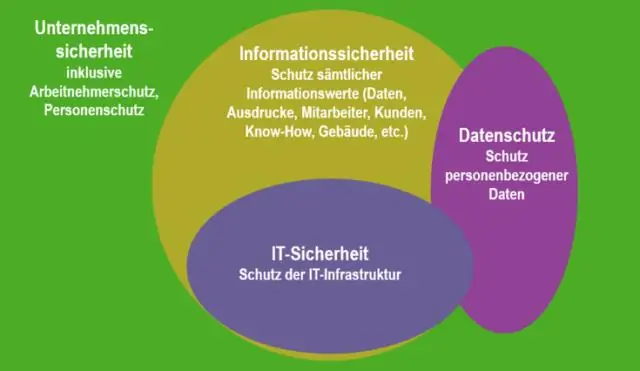

Was sind Kontrollen in der Informationssicherheit?

Januar 2012) (Erfahren Sie, wie und wann Sie diese Vorlagennachricht entfernen können) Sicherheitskontrollen sind Sicherheitsvorkehrungen oder Gegenmaßnahmen, um zu vermeiden, aufzudecken, entgegenzuwirken oder zu minimieren Sicherheit Risiken für Sachwerte, Information , Computersysteme oder andere Vermögenswerte. Sie können nach mehreren Kriterien klassifiziert werden.

Welche Arten von Sicherheitskontrollen gibt es?

Prinzip 8: Die Drei Arten von Sicherheitskontrollen Sind präventiv, detektivisch und reaktionsschnell. Kontrollen (z. B. dokumentierte Prozesse) und Gegenmaßnahmen (z. B. Firewalls) müssen als eine oder mehrere dieser Vorläufer umgesetzt werden Typen , oder der Kontrollen sind nicht für die Zwecke da Sicherheit.

Empfohlen:

Was ist Social Engineering in der Informationssicherheit?

Social Engineering ist der Begriff, der für eine breite Palette von bösartigen Aktivitäten verwendet wird, die durch menschliche Interaktionen ausgeführt werden. Es nutzt psychologische Manipulation, um Benutzer dazu zu bringen, Sicherheitsfehler zu machen oder sensible Informationen preiszugeben. Social-Engineering-Angriffe erfolgen in einem oder mehreren Schritten

Was sind die fünf Ziele der Informationssicherheit?

Das Ziel der IT-Sicherheit besteht darin, eine Organisation in die Lage zu versetzen, alle Missions-/Geschäftsziele zu erreichen, indem Systeme unter gebührender Berücksichtigung der IT-bezogenen Risiken für die Organisation, ihre Partner und ihre Kunden implementiert werden. Die fünf Sicherheitsziele sind Vertraulichkeit, Verfügbarkeit, Integrität, Verantwortlichkeit und Sicherheit

Was ist Governance in der Informationssicherheit?

IT-Sicherheitsgovernance ist das System, mit dem eine Organisation die IT-Sicherheit leitet und kontrolliert (angelehnt an ISO 38500). Governance legt den Rechenschaftsrahmen fest und bietet Aufsicht, um sicherzustellen, dass Risiken angemessen gemindert werden, während das Management sicherstellt, dass Kontrollen zur Minderung der Risiken implementiert werden

Was ist AES in der Informationssicherheit?

Der Advanced Encryption Standard (AES) ist eine symmetrische Blockchiffre, die von der US-Regierung zum Schutz von Verschlusssachen gewählt wurde und weltweit in Software und Hardware implementiert ist, um sensible Daten zu verschlüsseln

Welche Kontrolle umfasst administrative physische und technische Kontrollen?

Beispiele umfassen physische Kontrollen wie Zäune, Schlösser und Alarmsysteme; technische Kontrollen wie Antivirensoftware, Firewalls und IPSs; und administrative Kontrollen wie Aufgabentrennung, Datenklassifizierung und Auditierung