Inhaltsverzeichnis:

- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-01-22 17:14.

Google-Authentifikator ist eine kostenlose Sicherheits-App, die Ihre Konten vor Passwortdiebstahl schützen kann. Es ist einfach einzurichten und kann in einem Prozess namens Zwei-Faktor-Authentifizierung (2FA) verwendet werden, der auf beliebten Diensten wie Gmail, Facebook, Twitter, Instagram und anderen angeboten wird.

Wofür kann der Google Authenticator entsprechend verwendet werden?

Google-Authentifikator ist ein softwarebasiertes Authentifikator die zweistufige Verifizierungsdienste mit dem zeitbasierten Einmalkennwort-Algorithmus (TOTP; spezifiziert in RFC 6238) und dem HMAC-basierten Einmalkennwort-Algorithmus (HOTP; spezifiziert in RFC 4226) implementiert, um Benutzer von mobilen Anwendungen zu authentifizieren Google.

Anschließend stellt sich die Frage, wie übertrage ich meinen Google Authenticator von einem Telefon auf ein anderes? Schritt Einer : Installieren der Google Authenticator An das neues Gerät. Einfach installieren das App von das Google Play Store wie jeder andere Sonstiges App. Schritt 2: Gehen Sie zu das Webseite zur Bestätigung in zwei Schritten und klicken Sie auf Bewegung zu ein anderes Telefon . Android auswählen aus das Liste und klicken Sie auf Weiter.

Wie verwende ich hier Google Authenticator auf meinem PC?

Google Authenticator einrichten

- Laden Sie die Google Authenticator-App herunter und installieren Sie sie auf Ihrem Telefon.

- Erteilen Sie der App die erforderlichen Berechtigungen.

- Besuchen Sie diese Seite von Ihrem PC aus und wählen Sie Erste Schritte.

- Wählen Sie Alternativer zweiter Schritt und Authenticator-App aus.

- Wählen Sie Setup und folgen Sie dem Assistenten.

Wie erhalte ich einen geheimen Google Authenticator-Schlüssel?

In der "Geben Sie Ihre Schlüssel " Feld, geben Sie das Geheimer Schlüssel aus dem Clio Two-Factor Setup-Bildschirm und tippen Sie dann auf die Schaltfläche "Hinzufügen". Ob Sie a. hinzugefügt haben Google-Authentifikator Konto mit der Barcode-Methode oder der manuellen Methode, GoogleAuthenticator wird Ihnen einen 6-stelligen numerischen Code zur Verfügung stellen, der erzeugt jede Minute.

Empfohlen:

Womit kann ich meinen Computerbildschirm und meine Tastatur reinigen?

Reinigen Sie sie schnell und einfach mit Druckluft und einem Wattestäbchen. Reinigen Sie einen verschmutzten Computerbildschirm und eine verschmutzte Tastatur, ohne den Computer zu beschädigen, indem Sie ein fusselfreies Tuch, Druckluft und ein in Alkohol getauchtes Wattestäbchen verwenden

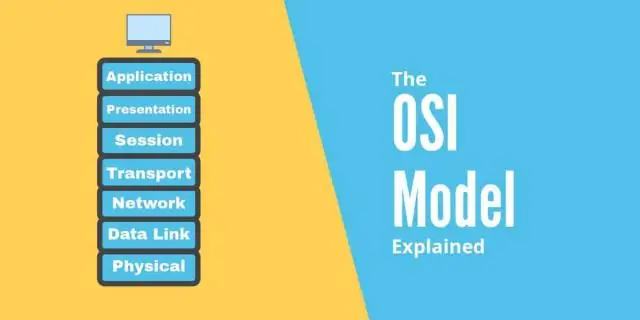

Welche Art von Amazon Elastic Load Balancer arbeitet nur auf Schicht 7 des OSI-Modells?

AWS Application Load Balancer (ALB) arbeitet auf Schicht 7 des OSI-Modells. Auf Layer 7 hat der ELB die Möglichkeit, Inhalte auf Anwendungsebene zu prüfen, nicht nur IP und Port. Dadurch kann es nach komplexeren Regeln routen als beim Classic Load Balancer

Womit beginnt die Bottom-Up-Verarbeitung?

Bottom-up-Verarbeitung kann als sensorische Analyse definiert werden, die auf der Einstiegsebene beginnt – mit dem, was unsere Sinne erkennen können. Diese Form der Verarbeitung beginnt mit sensorischen Daten und geht bis zur Integration dieser sensorischen Informationen durch das Gehirn. Die Bottom-up-Verarbeitung findet statt, wie es passiert

Welche Funktion hat die OSI-Sitzungsschicht, in welcher Schicht arbeitet das Router-Protokoll?

Im Kommunikationsmodell der Open Systems Interconnection (OSI) befindet sich die Sitzungsschicht auf Schicht 5 und verwaltet den Aufbau und Abbau der Verbindung zwischen zwei kommunizierenden Endpunkten. Die Kommunikation zwischen den beiden Endpunkten wird als Verbindung bezeichnet

Arbeitet Apple noch mit Foxconn zusammen?

Apple sagte, dass es eng mit Foxconn zusammenarbeitet, um das Problem zu lösen, aber Chinese Labor Watch behauptet, dass Apple Foxconn erlaubt, die Arbeiter weiter zu beschäftigen, obwohl es technisch gegen chinesisches Recht verstößt