Inhaltsverzeichnis:

- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-06-01 05:07.

Verletzlichkeit - Schwächen oder Lücken in einem Sicherheitsprogramm, das ausgenutzt werden kann Bedrohungen um sich unbefugten Zugriff auf einen Vermögenswert zu verschaffen. Risiko - Die Möglichkeit des Verlustes, der Beschädigung oder der Zerstörung einer Computersicherheit infolge eines Bedrohung ausnutzen Verletzlichkeit . Bedrohung warnt Sie, sich zu verhalten.

Ebenso fragen die Leute, sind Schwachstellen wichtiger als Bedrohungen?

Diese Verschiebung wird durch das Beyond Corp-Modell von Google veranschaulicht, bei dem die Verbindung über das Unternehmensnetzwerk keine besonderen Privilegien gewährt. Zusammenfassend: In der modernen Cybersicherheit Bedrohungen sind wichtiger als Schwachstellen weil sie leichter zu identifizieren sind und etwas dagegen tun können.

Was ist Bedrohungs- und Schwachstellenmanagement? Bedrohungs- und Schwachstellenmanagement ist die zyklische Praxis des Identifizierens, Bewertens, Klassifizierens, Behebens und Beseitigens von Sicherheitsschwächen zusammen mit einem umfassenden Verständnis der Ursachenanalyse, um potenzielle Fehler in Richtlinien, Prozessen und Standards - wie beispielsweise Konfigurationsstandards - zu beheben.

Was ist folglich Verwundbarkeit und Katastrophenrisiko?

Es berücksichtigt die Wahrscheinlichkeit schädlicher Folgen oder erwarteter Verluste (Todesfälle, Verletzungen, Sachwerte, Existenzgrundlagen, gestörte Wirtschaftstätigkeit oder Umweltschäden), die aus Wechselwirkungen zwischen natürlichen oder vom Menschen verursachten Gefahren und verletzlich Bedingungen.

Was sind die 4 Haupttypen von Sicherheitslücken?

Arten von Schwachstellen im Katastrophenmanagement

- Physische Schwachstelle.

- Wirtschaftliche Verwundbarkeit.

- Soziale Verwundbarkeit.

- Einstellungsanfälligkeit.

Empfohlen:

Was ist der Unterschied zwischen der Gesamtberichts- und der Teilberichtsbedingung?

Bei nicht zusammenhängenden Items in einer Liste (wie in den Experimenten von Nieuwenstein & Potter, 2006) wird der gesamte Bericht von der Gesamtzahl der Items in einer Sequenz beeinflusst, während ein Teilbericht nur minimal von der Gesamtzahl der Items beeinflusst wird, wenn nur zwei sein sollen gemeldet

Was ist der Unterschied zwischen der Ausführung von config und der Startkonfiguration?

Eine laufende Konfiguration befindet sich im RAM eines Geräts. Wenn also ein Gerät mit Strom versorgt wird, gehen alle konfigurierten Befehle verloren. Eine Startkonfiguration wird im nichtflüchtigen Speicher eines Geräts gespeichert, dh alle Konfigurationsänderungen bleiben auch bei einem Stromausfall des Geräts erhalten

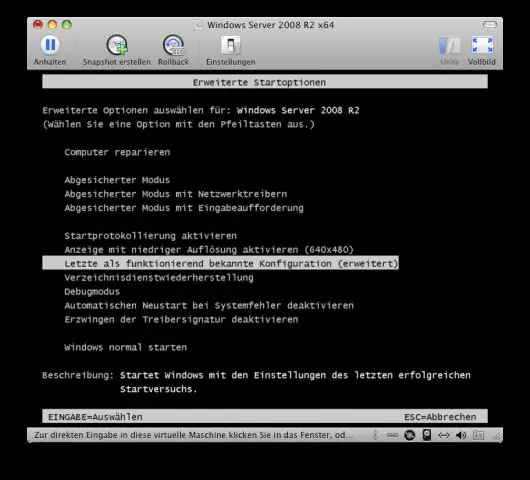

Was ist der Unterschied zwischen der letzten als funktionierend bekannten Konfiguration und der Systemwiederherstellung?

Während die Systemwiederherstellung Wiederherstellungspunkte verwendet, um Ihre Systemdateien und Einstellungen auf einen früheren Zeitpunkt zurückzusetzen, ohne persönliche Dateien zu beeinträchtigen. Sie können die Systemwiederherstellung rückgängig machen, aber in der letzten als funktionierend bekannten Konfiguration gibt es keine solche Option. Letzte als funktionierend bekannte Konfiguration ist in Windows 8 oder Windows 8.1 standardmäßig deaktiviert

Was ist der Unterschied zwischen der Zwischenablage und der Office-Zwischenablage?

Die Office-Zwischenablage kann die letzten 24 kopierten Elemente beibehalten. Die Office-Zwischenablage sammelt auch eine Liste kopierter Elemente aus mehreren Dokumenten in einem beliebigen Office-Programm, die Sie als Gruppe in ein anderes Office-Programmdokument einfügen können

Was ist der Unterschied zwischen der Facebook-App und der Facebook Lite-App?

Facebook Lite unterscheidet sich von Facebook für Android für iOS dadurch, dass es: nur die wichtigsten Facebook-Funktionen hat. Verbraucht weniger mobile Daten und nimmt weniger Speicherplatz auf Ihrem Mobiltelefon ein. Funktioniert gut in allen Netzwerken, einschließlich 2G