Inhaltsverzeichnis:

- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-01-22 17:14.

Administrative Schutzmaßnahmen

Sie legen Dokumentationsprozesse, Rollen und Verantwortlichkeiten, Schulungsanforderungen, Datenpflegerichtlinien und mehr fest. Verwaltung Schutzmaßnahmen sorgen dafür, dass die physisch und technisch Schutzmaßnahmen werden ordnungsgemäß und konsequent umgesetzt.

Welche technischen Schutzmaßnahmen gibt es auf diese Weise?

Technische Schutzmaßnahmen sind „die Technologie und die Richtlinien und Verfahren für ihre Verwendung, die elektronische geschützte Gesundheitsinformationen schützen und den Zugriff darauf kontrollieren“, gemäß der HIPAA-Sicherheitsregel.

Welche Arten von Informationen werden außerdem durch die Sicherheitsvorschriften durch physische administrative und technische Sicherheitsvorkehrungen geschützt? Die HIPAA Sicherheitsregel verlangt von Ärzten beschützen Patienten elektronisch gespeichert, geschützt Gesundheit Information (bekannt als „ePHI“) durch Verwendung geeigneter administrativ , körperlich und technische Schutzmaßnahmen um die Vertraulichkeit, Integrität und Sicherheit von diesem Information.

Was sind auf diese Weise administrative Schutzmaßnahmen?

Administrative Schutzmaßnahmen sind eine spezielle Untermenge der HIPAA-Sicherheitsregel, die sich auf die interne Organisation, Richtlinien, Verfahren und die Aufrechterhaltung von Sicherheitsmaßnahmen zum Schutz der Gesundheitsdaten von Patienten konzentriert.

Was ist ein Beispiel für eine technische Schutzmaßnahme gemäß der Sicherheitsregel?

Zwei der wichtigsten Aspekte von Strong technische Schutzmaßnahmen befinden sich in der Zugangs- und Auditkontrolle Bedarf . Zum Beispiel , muss eine Einrichtung die Zugriffskontrollfähigkeit aller Informationssysteme mit ePHI bestimmen und sicherstellen, dass die Systemaktivität einem bestimmten Benutzer zugeordnet werden kann.

Empfohlen:

Was sind technische Sicherheitskontrollen?

Technische Kontrollen sind Sicherheitskontrollen, die das Computersystem ausführt. Die Kontrollen können automatisierten Schutz vor unbefugtem Zugriff oder Missbrauch bieten, die Erkennung von Sicherheitsverletzungen erleichtern und Sicherheitsanforderungen für Anwendungen und Daten unterstützen

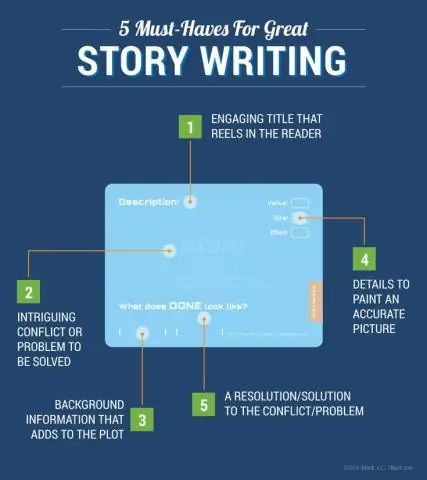

Was sind technische User Stories?

Technische User Stories definiert. Eine technische User Story konzentriert sich auf die nicht-funktionale Unterstützung eines Systems. Manchmal konzentrieren sie sich auf klassische nicht-funktionale Geschichten, zum Beispiel: Sicherheit, Leistung oder Skalierbarkeit. Eine andere Art von technischer Geschichte konzentriert sich mehr auf technische Schulden und Refactoring

Was sind administrative Kontrollen in der Informationssicherheit?

Administrative Sicherheitskontrollen (auch als Verfahrenskontrollen bezeichnet) sind in erster Linie Verfahren und Richtlinien, die eingeführt werden, um Mitarbeiteraktionen im Umgang mit sensiblen Informationen des Unternehmens zu definieren und zu leiten

Was sind physische Sicherheitsbedrohungen?

Zusammenfassung. Eine Bedrohung ist jede Aktivität, die zu Datenverlust/-korruption bis hin zur Unterbrechung des normalen Geschäftsbetriebs führen kann. Es gibt physische und nicht-physische Bedrohungen. Physische Bedrohungen verursachen Schäden an der Hardware und Infrastruktur von Computersystemen. Beispiele sind Diebstahl, Vandalismus bis hin zu Naturkatastrophen

Welche Kontrolle umfasst administrative physische und technische Kontrollen?

Beispiele umfassen physische Kontrollen wie Zäune, Schlösser und Alarmsysteme; technische Kontrollen wie Antivirensoftware, Firewalls und IPSs; und administrative Kontrollen wie Aufgabentrennung, Datenklassifizierung und Auditierung