Inhaltsverzeichnis:

- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-01-22 17:14.

SED-Befehl in UNIX ist steht für Stream Editor und es kann Führen Sie viele Funktionen für Dateien aus, z. B. Suchen, Suchen und Ersetzen, Einfügen oder Löschen. Obwohl die häufigste Verwendung von SED-Befehl in UNIX ist zum Ersetzen oder zum Suchen und Ersetzen.

Wie funktioniert der Befehl sed auf diese Weise?

sed ist ein Stream-Editor. Ein Stream-Editor wird verwendet, um grundlegende Texttransformationen an einem Eingabestream (einer Datei oder Eingabe von einer Pipeline) durchzuführen. Obwohl er in gewisser Weise einem Editor ähnelt, der skriptgesteuerte Bearbeitungen zulässt (z. B. ed), sed funktioniert indem nur ein Durchgang über die Eingabe(n) gemacht wird, und ist folglich effizienter.

Anschließend stellt sich die Frage, wozu der grep-Befehl verwendet wird. Es ist eines der am weitesten verbreiteten Gebraucht und mächtig Befehle auf Linux- und Unix-ähnlichen Betriebssystemen. Die ' grep ' Befehl ist Gebraucht um eine bestimmte Datei nach vom Benutzer angegebenen Mustern zu durchsuchen. Grundsätzlich ' grep ' können Sie ein Textmuster eingeben und dann innerhalb des von Ihnen bereitgestellten Texts nach diesem Muster suchen.

Wie schreibt man hiervon einen sed-Befehl?

Sehen wir uns einige Beispiele für den Schreibbefehl in sed an

- Schreiben Sie die erste Zeile der Datei.

- Schreiben Sie die erste und letzte Zeile der Datei.

- Schreiben Sie die Zeilen, die mit dem Muster Storage oder Sysadmin übereinstimmen.

- Schreiben Sie die Zeilen, von denen das Muster bis zum Ende der Datei passt.

- Schreiben Sie die Zeilen, die mit dem Muster übereinstimmen, und die nächsten zwei Zeilen von der Übereinstimmung.

Wofür werden sed und awk verwendet?

Awk , mögen Sed , ist eine Programmiersprache, die für den Umgang mit großen Textkörpern entwickelt wurde. Aber während Sed ist gewöhnt an Text bearbeiten und ändern, Awk ist meistens benutzt als ein Werkzeug zur Analyse und Berichterstattung.

Empfohlen:

Was ist der Unterschied zwischen der Gesamtberichts- und der Teilberichtsbedingung?

Bei nicht zusammenhängenden Items in einer Liste (wie in den Experimenten von Nieuwenstein & Potter, 2006) wird der gesamte Bericht von der Gesamtzahl der Items in einer Sequenz beeinflusst, während ein Teilbericht nur minimal von der Gesamtzahl der Items beeinflusst wird, wenn nur zwei sein sollen gemeldet

Was ist der Unterschied zwischen der Ausführung von config und der Startkonfiguration?

Eine laufende Konfiguration befindet sich im RAM eines Geräts. Wenn also ein Gerät mit Strom versorgt wird, gehen alle konfigurierten Befehle verloren. Eine Startkonfiguration wird im nichtflüchtigen Speicher eines Geräts gespeichert, dh alle Konfigurationsänderungen bleiben auch bei einem Stromausfall des Geräts erhalten

Wie hoch ist der Zeitaufwand, um die Anzahl der Elemente in der verknüpften Liste zu zählen?

Wie hoch ist der Zeitaufwand, um die Anzahl der Elemente in der verknüpften Liste zu zählen? Erklärung: Um die Anzahl der Elemente zu zählen, müssen Sie die gesamte Liste durchlaufen, daher ist die Komplexität O(n)

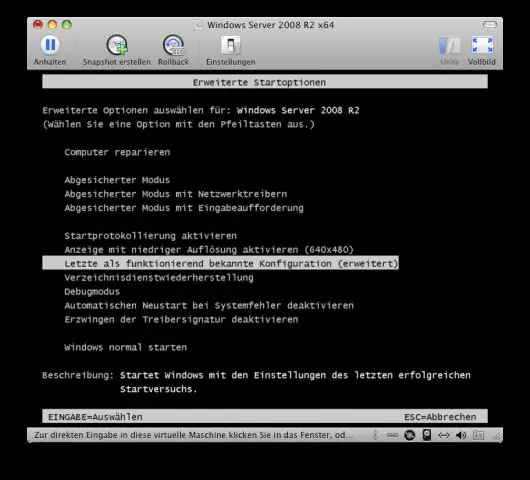

Was ist der Unterschied zwischen der letzten als funktionierend bekannten Konfiguration und der Systemwiederherstellung?

Während die Systemwiederherstellung Wiederherstellungspunkte verwendet, um Ihre Systemdateien und Einstellungen auf einen früheren Zeitpunkt zurückzusetzen, ohne persönliche Dateien zu beeinträchtigen. Sie können die Systemwiederherstellung rückgängig machen, aber in der letzten als funktionierend bekannten Konfiguration gibt es keine solche Option. Letzte als funktionierend bekannte Konfiguration ist in Windows 8 oder Windows 8.1 standardmäßig deaktiviert

Welche Datenquelle steht bei der Durchführung einer forensischen Untersuchung in der Reihenfolge der Volatilität an erster Stelle?

Die IETF und die Volatilitätsordnung In diesem Dokument wird erklärt, dass die Sammlung von Beweismitteln mit dem volatilsten Element beginnen und mit dem am wenigsten volatilsten Element enden sollte. Laut IETF ist die Volatilitätsreihenfolge also wie folgt: Register, Cache. Routing-Tabelle, ARP-Cache, Prozesstabelle, Kernel-Statistiken