- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-06-01 05:07.

HHS erfordert, dass drei Arten von Entitäten benachrichtigt im Falle eines PHI Datenleck : Individuell Opfer, Medien und Aufsichtsbehörden. Das abgedeckte Unternehmen muss benachrichtigen die davon betroffen sind Verstoß des ungesicherten PHI innerhalb von 60 Tagen nach Entdeckung des Verstoß . „Das kann eine Frage sein.

Was ist außerdem die Regel für die Benachrichtigung bei Verstößen?

HIPAAs Regel für Verstoßbenachrichtigungen erfordert, dass abgedeckte Einheiten benachrichtigen Patienten, wenn ihre ungesicherten geschützten Gesundheitsinformationen (PHI) unzulässig verwendet oder weitergegeben werden - oder „ verletzt , “-in einer Weise, die die Privatsphäre und Sicherheit des PHI gefährdet.

Wann muss ein Verstoß gegen PHI gemeldet werden? Irgendein Verstoß von ungesicherten geschützten Gesundheitsinformationen muss Sein gemeldet innerhalb von 60 Tagen nach der Entdeckung eines Verstoß . Dies ist zwar die absolute Frist, aber Geschäftspartner muss Benachrichtigung nicht unnötig verzögern.

Außerdem, wer muss gesetzlich über einen Verstoß informiert werden, von dem 500 oder mehr Patienten betroffen sind?

Wenn eine Verletzung betrifft 500 oder mehr Einzelpersonen, abgedeckte Einheiten muss benachrichtigen der Sekretär unverzüglich, spätestens jedoch 60 Tage nach a Verstoß . Wenn jedoch a Verletzung betrifft weniger als 500 Einzelpersonen kann die betroffene Einrichtung benachrichtigen der Sekretär solcher Verstöße auf Jahresbasis.

Gibt es einen Unterschied bei der Meldung einer Verletzung basierend auf den Personen, die von einer Datenschutzverletzung betroffen sind?

Eine betroffene Stelle muss den Sekretär benachrichtigen, wenn es entdeckt ein Verstoß von ungesicherten geschützten Gesundheitsinformationen. Siehe 45 CFR § 164.408. Die einer abgedeckten Entität Verstoß Meldepflichten unterscheiden sich basierend darauf, ob die Verletzung betrifft 500 oder mehr Einzelpersonen oder weniger als 500 Einzelpersonen.

Empfohlen:

Ist gut informiert getrennt?

Laut AP müssen wir gut trennen, wenn es Teil eines zusammengesetzten Modifikators ist: gut gekleidet, gut informiert, bekannt. AP weist auch darauf hin, dass eine Verbindung, die vor einem Substantiv getrennt wird, auch nach einer Form des Verbs „to be“getrennt wird: Der Mann ist wohlbekannt

Wer sollte UAT-Testskripte schreiben?

Wenn es um UAT geht, besteht das UAT oft aus Business Analysten und ausgewählten Endbenutzern, die die eigentlichen UA-Tests durchführen. Aber QS, die die Gesamtverantwortung dafür tragen, dass die Anwendung/das Produkt wie erforderlich funktioniert, sollte Teil des Prozesses für die Testdefinition sein

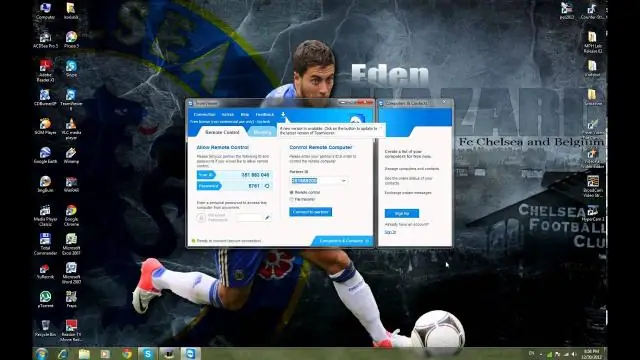

Wie überlasse ich jemandem die Kontrolle über meinen Computer über Skype?

Wenn Sie möchten, dass eine andere Person die Kontrolle über Ihren Computer übernimmt, klicken Sie in der Freigabesymbolleiste auf Steuerung geben und wählen Sie den Namen der Person aus, der Sie die Kontrolle geben möchten. Skype for Business sendet eine Benachrichtigung an diese Person, um sie darüber zu informieren, dass Sie die Kontrolle teilen

Was ist Isatap und wann sollte es angewendet werden?

ISATAP ist eine Schnittstelle, die Hosts verwenden können, um IPv6-Datenverkehr über IPv4-Netzwerke zu leiten. Dies geschieht, indem ein IPv6-Frame verwendet und Header mit IPv4-Netzwerkinformationen auf den Frame angewendet werden. 2) Das Vorhandensein der IPv4-Adresse zeigt die IPv4-Informationen an, die verwendet werden, um den IPv6-Datenverkehr über das IPv4-Netzwerk zu übertragen

Wie viele Datenschutzverletzungen gibt es?

Anzahl und Auswirkungen von Datenschutzverletzungen haben zugenommen 2014 wurden 783 Datenschutzverletzungen gemeldet, wobei insgesamt mindestens 85,61 Millionen Datensätze aufgedeckt wurden, was einem Anstieg von fast 500 Prozent gegenüber 2005 entspricht. Diese Zahl hat sich innerhalb von drei Jahren auf 1.579 gemeldete Datenschutzverletzungen mehr als verdoppelt 2017