Das Standard-Timeout eines HttpClient beträgt 100 Sekunden. Zuletzt bearbeitet: 2025-01-22 17:01

0, 1, 1, 2, 3, 5, 8, 13, 21, 34, 55, 89, 144, 233, 377, 610, 987, 1597, 2584, 4181, 6765, 10946, 17711, 28657, 46368, 75025, 121393, 196418, 317811. Zuletzt bearbeitet: 2025-01-22 17:01

10 beste Telefone mit Schnellladeunterstützung unter 20.000 Rs. im Jahr 2019 Realme X. Vivo Z1X. Redmi Note 7 Pro. Oppo K3. Realme 5 Pro. Samsung Galaxy M40. Samsung Galaxy A50. Nokia 8.1. Zuletzt bearbeitet: 2025-01-22 17:01

Go-Code ist kompakter. Während die Kompilierzeit davon abhängt, was Sie tatsächlich codieren, lässt sich Go über C++ deutlich schneller kompilieren. Da Ihr Code vor der Ausführung kompiliert und nach jeder Änderung, die Sie vornehmen, erneut kompiliert werden muss, ist die Kompilierzeit für die Codierungsgeschwindigkeit von Bedeutung. Zuletzt bearbeitet: 2025-01-22 17:01

Secure Search ist ein Browser-Hijacker, der die Startseite und die Suchmaschine Ihres Webbrowsers in Secure Search ändert. Die Secure Search-Weiterleitung wird durch die „Secure Search“-Erweiterung verursacht, die von den Benutzern installiert wird, ob dies wissentlich ist oder nicht. Zuletzt bearbeitet: 2025-01-22 17:01

Microsoft PowerPoint ist eine Softwareanwendung, die insbesondere verwendet wird, um Daten und Informationen unter Verwendung von Text, Diagrammen mit Animationen, Bildern und Übergangseffekten usw. in Form von Folien darzustellen. Es hilft den Menschen, die Idee oder das Thema vor dem Publikum praktisch und einfach besser zu verstehen. Zuletzt bearbeitet: 2025-01-22 17:01

Welche Servereinstellungen verwende ich für Windstream-E-Mail? Wenn Ihre E-Mail-App oder Ihr Client die Server nicht automatisch eingerichtet hat, nachdem Sie Ihre E-Mail-Adresse angegeben haben, müssen Sie die eingehenden (IMAP oder POP) und ausgehenden (SMTP) Mailserver manuell eingeben. IMAP wird für die eingehende empfohlen. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Rack-Server, auch Rack-montierter Server genannt, ist ein Computer, der für die Verwendung als Server bestimmt ist und in einem als Rack bezeichneten Rahmen installiert werden soll. Das Rack enthält mehrere Montageschlitze, die als Einschübe bezeichnet werden und jeweils für die Aufnahme einer mit Schrauben befestigten Hardwareeinheit ausgelegt sind. Zuletzt bearbeitet: 2025-01-22 17:01

Ein weiteres reales Beispiel für Abstraktion ist ATM Machine; Alle führen Operationen am Geldautomaten wie Bargeldabhebungen, Geldüberweisungen, Abrufen von Miniauszügen usw. durch. Wir können jedoch keine internen Details zu Geldautomaten kennen. Hinweis: Datenabstraktion kann verwendet werden, um die Daten vor nicht autorisierten Methoden zu schützen. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn Sie es gewohnt sind, Programme zu bearbeiten, ärgern Sie sich möglicherweise, dass die standardmäßige Live-Wiedergabe von After Effects kein Audio abspielt. Um das Audio zu hören, müssen Sie eine RAM-Vorschau machen. Für eine RAM-Vorschau müssen Sie im Vorschaufenster auf das Symbol ganz rechts klicken. Alternativ drücken Sie die 0-Taste auf Ihrem Nummernblock. Zuletzt bearbeitet: 2025-01-22 17:01

Welche zwei Aktionen führt ein Cisco-Switch aus? (Wählen Sie zwei.) Erstellen einer Routing-Tabelle, die auf der ersten IP-Adresse im Frame-Header basiert. Verwenden der Quell-MAC-Adressen von Frames, um eine MAC-Adresstabelle aufzubauen und zu verwalten. Weiterleiten von Frames mit unbekannten Ziel-IP-Adressen an das Standard-Gateway. Zuletzt bearbeitet: 2025-01-22 17:01

Die Latenz wird in Millisekunden gemessen und zeigt die Qualität Ihrer Verbindung innerhalb Ihres Netzwerks an. Alles bei 100 ms oder weniger wird als akzeptabel für Forgaming angesehen. 20-40 ms sind jedoch optimal. Zuletzt bearbeitet: 2025-01-22 17:01

Sie können aus vielen Materialien bestehen. Holzdauben, Betondauben, Gussbeton und Stahlplatten wurden alle verwendet und weisen unterschiedliche Kompromisse bei Kosten, Haltbarkeit und Luftdichtheit auf. Silos, in denen Getreide, Zement und Hackschnitzel gelagert werden, werden normalerweise mit Luftrutschen oder Schnecken entladen. Zuletzt bearbeitet: 2025-01-22 17:01

Rückschleife. (2) Loopback ist ein Kommunikationskanal mit nur einem Endpunkt. TCP/IP-Netzwerke spezifizieren ein Loopback, das es Client-Software ermöglicht, mit Server-Software auf demselben Computer zu kommunizieren. Benutzer können eine IP-Adresse angeben, normalerweise 127.0.0.1. 0.1, die auf die TCP/IP-Netzwerkkonfiguration des Computers verweist. Zuletzt bearbeitet: 2025-01-22 17:01

Für unsere Zertifikate berechnen wir keine Gebühr. Let's Encrypt ist eine gemeinnützige Organisation. Unsere Mission ist es, ein sichereres und datenschutzfreundlicheres Web zu schaffen, indem wir die weit verbreitete Einführung von HTTPS fördern. Unsere Dienste sind kostenlos und einfach zu bedienen, sodass jede Website HTTPS bereitstellen kann. Zuletzt bearbeitet: 2025-01-22 17:01

Jawohl. Sie können eigenständige Versionen von Word, Excel und PowerPoint für Mac oder PC kaufen. Gehen Sie zum Microsoft Store und suchen Sie nach der gewünschten App. Sie können auch einen einmaligen Kauf oder eine Abonnementversion von Visio oder Project erwerben, die nur für PCs verfügbar ist. Zuletzt bearbeitet: 2025-06-01 05:06

Linux ist das bekannteste und am häufigsten verwendete Open-Source-Betriebssystem. Als Betriebssystem ist Linux eine Software, die unter all der anderen Software auf einem Computer sitzt, Anfragen von diesen Programmen empfängt und diese Anfragen an die Hardware des Computers weiterleitet. Zuletzt bearbeitet: 2025-06-01 05:06

Wie man eine DDoS-IP mit cmd. Eine der grundlegendsten und rudimentärsten Denial-of-Service-Methoden wird als „Ping of Death“bezeichnet und verwendet die Eingabeaufforderung, um eine Internetprotokolladresse mit Datenpaketen zu fluten. Aufgrund seines geringen Umfangs und seiner grundlegenden Natur funktionieren Ping-of-Death-Angriffe normalerweise am besten gegen kleinere Ziele. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn Sie ein Paket mit Bereitstellungsfunktion hinzufügen, wird Ihre Workspace-Konfiguration (angular.json-Datei) automatisch mit einem Bereitstellungsabschnitt für das ausgewählte Projekt aktualisiert. Sie können dann den Befehl ng deploy verwenden, um dieses Projekt bereitzustellen. Mit dem folgenden Befehl wird beispielsweise automatisch ein Projekt in Firebase bereitgestellt. Zuletzt bearbeitet: 2025-06-01 05:06

Surcease in einem Satz ?? Unsere Bruderschaft erhielt einen Brief vom College, in dem wir aufgefordert wurden, laute Partys zu unterlassen, da wir sonst mit rechtlichen Problemen konfrontiert würden. Das scheiternde Unternehmen musste aus Geldmangel den Betrieb aufgeben. Da wir einen verletzten Spieler hatten, musste mein Paintball-Team den Angriff auf unsere Gegner überstehen. Zuletzt bearbeitet: 2025-01-22 17:01

Interframe-Komprimierung ist eine Form der Komprimierung, bei der der Codec die Daten innerhalb eines Frames relativ zu anderen komprimiert. Diese relativen Frames werden Delta-Frames genannt. Zuletzt bearbeitet: 2025-01-22 17:01

Die British Computer Society (BCS) ist ein Berufsverband und eine gelehrte Gesellschaft, die die in der Informationstechnologie (IT) und Informatik tätigen Personen sowohl im Vereinigten Königreich als auch international vertritt. Zuletzt bearbeitet: 2025-01-22 17:01

Um Wasserzeichen, Logos oder Bilder in FilmoraScrn hinzuzufügen, brauchen Sie nur: Sowohl Ihr Spielvideo als auch das Wasserzeichenbild in die Timeline importieren; Passen Sie den Rand des Wasserzeichenbilds an, z. B. Randfarbe, Deckkraft und Größe; Sie können auch Text- und Überlagerungseffekte als Wasserzeichen hinzufügen, wenn Sie möchten. Zuletzt bearbeitet: 2025-01-22 17:01

SSH-Verbindungen am Leben erhalten Starten Sie PuTTY. Laden Sie Ihre Verbindungssitzung. Klicken Sie im Bereich Kategorie auf Verbindung. Geben Sie unter Senden von Nullpaketen, um die Sitzung aktiv zu halten, in den Sekunden zwischen Keepalives den Wert 240 ein. Klicken Sie im Bereich Kategorie auf Sitzung. Klicken Sie auf Speichern. Verbinden Sie sich mit Ihrem Konto und überwachen Sie die Verbindung. Zuletzt bearbeitet: 2025-06-01 05:06

Reguläre Ausdrücke (auch als Regex bekannt) werden verwendet, um bestimmte Muster in einer Liste zu finden. In Google Analytics kann Regex verwendet werden, um alles zu finden, das einem bestimmten Muster entspricht. Sie können beispielsweise alle Seiten innerhalb eines Unterverzeichnisses finden oder alle Seiten mit einer Abfragezeichenfolge, die länger als zehn Zeichen ist. Zuletzt bearbeitet: 2025-06-01 05:06

Ein USB-Stick wird in einen USB-Port eingesteckt. Lizenziert von iStockPhoto. Substantiv. Die Definition eines Pen-Laufwerks ist ein kleines Speichergerät in Form eines Stifts mit integriertem Datenspeicher, der über einen USB-Anschluss an einen Computer angeschlossen wird. Ein Beispiel für einen USB-Stick ist ein Stift mit einem versteckten USB-Anschluss zum Speichern von Daten. Zuletzt bearbeitet: 2025-01-22 17:01

San Francisco. Zuletzt bearbeitet: 2025-01-22 17:01

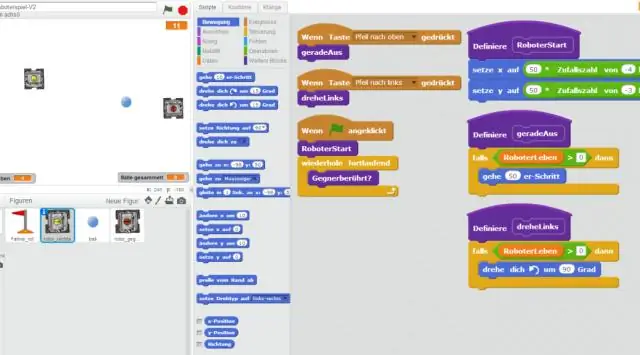

Stellen Sie den Roboter auf den Boden, schalten Sie ihn ein und aktivieren Sie Bluetooth auf Ihrem Smartphone oder Tablet. Öffnen Sie die Wonderapp- oder Blockly-App und folgen Sie den Anweisungen, um den Roboter einzurichten. Die App und der Roboter verwenden dieselbe Sprache, die in den Spracheinstellungen Ihres Mobilgeräts ausgewählt wurde. Zuletzt bearbeitet: 2025-01-22 17:01

CyberLink YouCam verwendet einen virtuellen Treiber, der problemlos mit den meisten Webcam-Geräten und Messaging-Software funktioniert. Hier sind die Hauptfunktionen: Fügen Sie Ihrem Webcam-Video Effekte hinzu, einschließlich Avatare, Filter und Partikel, Emotionen, Verzerrungen und Rahmen. Fügen Sie zusätzliche Gadget-Effekte wie Hüte und Masken hinzu zu deinem Webcambild. Zuletzt bearbeitet: 2025-01-22 17:01

In Computernetzwerken ist localhost ein Hostname, der diesen Computer bedeutet. Es wird verwendet, um über die Loopback-Netzwerkschnittstelle auf die Netzwerkdienste zuzugreifen, die auf dem Host ausgeführt werden. Die Verwendung der Loopback-Schnittstelle umgeht jede lokale Netzwerkschnittstellenhardware. Zuletzt bearbeitet: 2025-01-22 17:01

Gespeicherte Prozeduren bieten eine verbesserte Leistung, da weniger Aufrufe an die Datenbank gesendet werden müssen. Wenn eine gespeicherte Prozedur beispielsweise vier SQL-Anweisungen im Code enthält, muss die Datenbank nur einmal aufgerufen werden, anstatt vier Aufrufe für jede einzelne SQL-Anweisung. Zuletzt bearbeitet: 2025-01-22 17:01

SharkBite Fittings werden mit einer PEX-Versteifung geliefert, die im Fitting für PEX, PE-RT und HDPE vorgespannt ist. Die PEX-Versteifung muss für Kupfer- oder CPVC-Anwendungen nicht entfernt werden. Schieben Sie das Fitting bis zu der Einfügemarke, die Sie gerade auf dem Rohr gemacht haben. Jetzt Wasser aufdrehen und Anschluss prüfen. Zuletzt bearbeitet: 2025-06-01 05:06

Vernunft als Erkenntnis. Vernunft wird oft als unschätzbar angesehen, um abzuwägen, ob Wissensansprüche oder sogar Personen vertrauenswürdig sind. Vernunft wird manchmal Emotion gegenübergestellt, wobei emotionale Sprache und emotionale Argumente unsere Suche nach Wissen zu behindern scheinen; lenke uns von der 'Wahrheit' ab. Zuletzt bearbeitet: 2025-01-22 17:01

drei Ebenso, was ist ein Automatisierungssystem? Automatisierung oder automatische Steuerung ist die Verwendung verschiedener Steuerungen Systeme zum Bedienen von Geräten wie Maschinen, Prozessen in Fabriken, Kesseln und Wärmebehandlungsöfen, Einschalten von Telefonnetzen, Lenken und Stabilisieren von Schiffen, Flugzeugen und anderen Anwendungen und Fahrzeugen mit minimalem oder reduziertem Personal Und was sind die Anforderungen an die Automatisierung?. Zuletzt bearbeitet: 2025-01-22 17:01

Befehlszeilenparameter. Um eine von WildFly 8 verwaltete Domain zu starten, führen Sie das Skript $JBOSS_HOME/bin/domain.sh aus. Um einen Standalone-Server zu starten, führen Sie $JBOSS_HOME/bin/standalone.sh aus. Ohne Argumente wird die Standardkonfiguration verwendet. Zuletzt bearbeitet: 2025-06-01 05:06

Die besten Mittelklasse-Smartphones, die Sie kaufen können Xiaomi Mi 9T Pro: Ein außergewöhnliches Telefon zu einem fantastischen Preis. Motorola Moto G7 Power: Am besten für die Akkulaufzeit. Google Pixel 3a: Die beste Mittelklasse-Kamera. OnePlus 6T: Ein großartiges Mittelklasse-Handy, jetzt noch besser gemacht. Xiaomi Pocophone F1: Bestes Mittelklasse-Handy unter 300€. Zuletzt bearbeitet: 2025-01-22 17:01

Die Enterprise- und Enterprise Plus-Lizenzen bauen auf den Funktionen von vSAN Standard und Advanced auf, indem sie Unterstützung für vSAN-Stretched-Cluster-Konfigurationen und Data-at-Rest-Verschlüsselung hinzufügen. Deduplizierungs- und Komprimierungs- und RAID-5/6-Löschcodierungsfunktionen erfordern eine All-Flash-vSAN-Konfiguration. Zuletzt bearbeitet: 2025-01-22 17:01

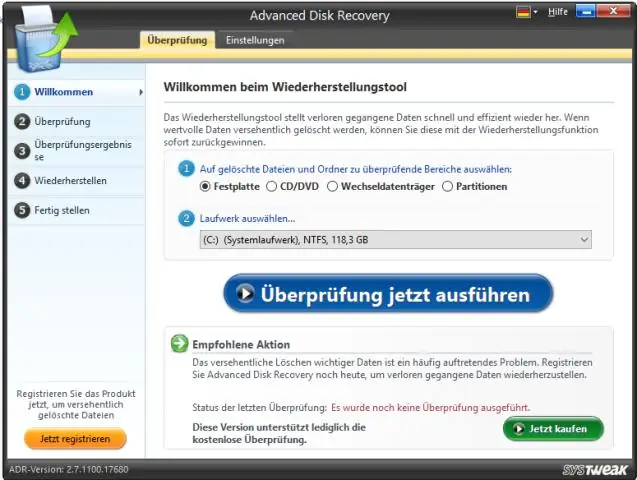

Stellen Sie Ihre verlorenen Daten mit Disk Drill wieder her Starten Sie Disk Drill. Laden Sie Disk Drill für Windows herunter, um gelöschte Dateien wiederherzustellen. Wählen Sie den Laufwerks- und Wiederherstellungstyp aus. Suchen Sie das Laufwerk, von dem Sie gelöschte Daten wiederherstellen möchten, in der Liste der verfügbaren Laufwerke. Stellen Sie Ihre gelöschten Dateien wieder her. Fahren Sie fort, indem Sie gelöschte Dateien abrufen. Zuletzt bearbeitet: 2025-06-01 05:06

IPhone und iPad: Öffnen Sie den PDF-Anhang in Mail und klicken Sie zum Signieren auf „Markup and Reply“. iPhone und Android: Laden Sie Adobe Fill & Sign herunter, öffnen Sie die PDF-Datei und tippen Sie auf die Schaltfläche Signatur. Chrome: Installieren Sie die HelloSign-Erweiterung, laden Sie Ihre PDF-Datei hoch und klicken Sie auf die Schaltfläche Signatur. Zuletzt bearbeitet: 2025-06-01 05:06

Gemfile ist eine Datei, die sich im Stammverzeichnis Ihres Rails-Projekts befinden muss. Es wird verwendet, um Gem-Abhängigkeiten für Ruby-Programme zu beschreiben. Das Erste in Ihrem Gemfile ist eine Quelle, in der Sie dem Gemfile mitteilen, wo es nach Edelsteinen suchen soll. Quelle kann als Block aufgerufen werden und Sie können mehrere Quellen in Ihrem Gemfile haben. Zuletzt bearbeitet: 2025-01-22 17:01