Hier sind die einfachen Schritte zum Erstellen eines GitHub-Tags, wenn Sie Build von Master freigeben. Öffnen Sie die Registerkarte source_tree. Klicken Sie mit der rechten Maustaste auf Tag-Abschnitte von Tag, die im linken Navigationsabschnitt angezeigt werden. Klicken Sie auf New Tag(). Es erscheint ein Dialog zum Hinzufügen und Entfernen von Tags. Klicken Sie auf Tag von Vorname zu Tag hinzufügen (bevorzugter Versionsname des Codes). Zuletzt bearbeitet: 2025-06-01 05:06

Leonardo Pisano Bigollo. Zuletzt bearbeitet: 2025-01-22 17:01

Um eine Unterhaltung zu beginnen, muss der Benutzer Ihre Aktion über den Assistenten aufrufen. Nutzer sagen oder tippen einen Satz wie "Hey Google, sprich mit Google IO". Dies teilt dem Assistenten den Namen der Aktion mit, mit der er sprechen soll. Ab diesem Zeitpunkt spricht der Benutzer mit Ihrer Aktion und gibt ihr Eingaben. Zuletzt bearbeitet: 2025-01-22 17:01

Kameras zum Drucken von Fotos Polaroid Snap Instant Digitalkamera (weiß) mit ZINK Zero Ink Printing Technology. Fujifilm Instax Mini 9 - Ice Blue Sofortbildkamera, Polaroid Sofortbildfilm Doppelpack - (20 Blatt), Fujifilm Instax Groovy Kameratasche - Blau und Instax Wallet Album - Blau. Zuletzt bearbeitet: 2025-01-22 17:01

Einrichtung Laden Sie hier den neuesten 'JDBC-Treiber für MySQL (Connector/J)' herunter. Entpacken Sie den Konnektor. Öffnen Sie SQL Developer und navigieren Sie zu „Tools > Preferences > Database > Third Party JDBC Driver“. Klicken Sie auf die Schaltfläche „Eintrag hinzufügen“und markieren Sie „mysql-connector-java-5.1“. Zuletzt bearbeitet: 2025-01-22 17:01

Eine Verteilergruppe ist kein USER, Sie können keine Verteilergruppe "senden als", sondern nur mit einem Benutzer. Versuchen Sie, den Zugriff SEND von einem Postfach mit einer Sicherheitsgruppe zu gewähren? Exchange 2010 nervt irgendwie mit Sicherheitsgruppen, Postfächer werden nicht automatisch mit Sicherheitsgruppen verknüpft und die Delegierung funktioniert nicht. Zuletzt bearbeitet: 2025-06-01 05:06

Das Setzen des Shell-Arguments auf einen wahren Wert bewirkt, dass der Unterprozess einen Zwischen-Shell-Prozess erzeugt und ihn anweist, den Befehl auszuführen. Mit anderen Worten bedeutet die Verwendung einer Zwischenshell, dass Variablen, Globmuster und andere spezielle Shell-Features in der Befehlszeichenfolge verarbeitet werden, bevor der Befehl ausgeführt wird. Zuletzt bearbeitet: 2025-01-22 17:01

Bei der Windows Server Standard Edition sind 2 VMs zulässig, wenn jeder Kern im Host lizenziert ist. Wenn Sie 3 oder 4 VMs auf demselben System ausführen möchten, muss jeder Kern im System ZWEIMAL lizenziert werden. Zuletzt bearbeitet: 2025-06-01 05:06

Anpassen der Bildschirmbeleuchtung auf YourKindle Tippen Sie oben auf den Bildschirm, um die Symbolleiste anzuzeigen, und wählen Sie dann das Symbol für Schnellaktionen aus. Um die Bildschirmhelligkeit anzupassen, streichen Sie mit Ihrem Finger entlang oder tippen Sie auf die Skala. Um das Licht auf minimale Helligkeit zu stellen, halten Sie . gedrückt. Zuletzt bearbeitet: 2025-01-22 17:01

DDR2-Speicher hat die gleiche interne Taktrate (133~200MHz) wie DDR, aber die Übertragungsrate von DDR2 kann mit dem verbesserten I/O-Bussignal 533~800 MT/s erreichen. DDR4 SDRAM bietet die niedrigere Betriebsspannung (1,2 V) und die höhere Übertragungsrate. Die Übertragungsrate von DDR4 beträgt 2133~3200MT/s. Zuletzt bearbeitet: 2025-01-22 17:01

ASP.NET ist ein kostenpflichtiges, von Microsoft bereitgestelltes Webanwendungs-Framework, während PHP eine serverseitige Skriptsprache ist, die Open Source ist. ASP.NET ist besser für große und mittlere Unternehmen geeignet, während PHP besser für Server-Start-ups und kleine Unternehmen gerüstet ist. Zuletzt bearbeitet: 2025-01-22 17:01

AWS CodeBuild ist ein vollständig verwalteter Continuous Integration Service, der Quellcode kompiliert, Tests durchführt und Softwarepakete erstellt, die bereit für die Bereitstellung sind. Mit CodeBuild müssen Sie Ihre eigenen Build-Server nicht bereitstellen, verwalten und skalieren. Zuletzt bearbeitet: 2025-01-22 17:01

Was sind Heuristiken? heu·ris·tic hyo͞ˈristik/manchmal auch einfach heuristisch genannt, ist jeder Ansatz zum Lösen, Lernen oder Entdecken von Problemen, der eine praktische Methodik anwendet, die nicht garantiert optimal oder perfekt ist, aber für die unmittelbaren Ziele ausreichend ist. Zuletzt bearbeitet: 2025-01-22 17:01

Eine Passphrase ist eine Folge von Wörtern oder anderen Texten, die verwendet werden, um den Zugriff auf ein Computersystem, Programm oder Daten zu kontrollieren. Eine Passphrase ähnelt in der Verwendung einem Passwort, ist jedoch im Allgemeinen länger, um die Sicherheit zu erhöhen. Der Begriff stammt von der Analogie mit Passwort. Zuletzt bearbeitet: 2025-01-22 17:01

Inhalt Installieren Sie Docker unter Ubuntu mithilfe von Standard-Repositorys. Schritt 1: Software-Repositorys aktualisieren. Schritt 2: Deinstallieren Sie alte Versionen von Docker. Schritt 3: Docker installieren. Alternative: Installieren Sie Docker aus dem offiziellen Repository. Schritt 1: Lokale Datenbank aktualisieren. Schritt 2: Abhängigkeiten herunterladen. Schritt 3: Fügen Sie den GPG-Schlüssel von Docker hinzu. Zuletzt bearbeitet: 2025-01-22 17:01

Top-Unternehmen zum Kauf eines gebrauchten Handy-Swappa. Swappa ist ein User-to-User-Marktplatz, der sicherstellt, dass nur vorsichtig genutzte Technologie an Käufer verkauft wird. Gazelle. Gazelle ist eine der führenden „ReCommerce“-Sites. Entl. Decluttr ist eine Website, die Ihnen gerne ihren gebrauchten Telefonbestand verkauft. Ebay. Amazonas. Zuletzt bearbeitet: 2025-01-22 17:01

Verbinden Sie Ihren Raspberry Pi über den PC-Ethernet-Port mit einem geraden Ethernet-Kabel. Es sollte ziemlich offensichtlich sein. Verbinden Sie den USB-Ethernet-Adapter mit dem Crossover-Adapter und verbinden Sie dann den Ethernet-Port des Adapters mit dem des Pi. Stellen Sie sicher, dass Sie dieses "Klicken" hören, um sicherzustellen, dass die Dinge verbunden sind. Zuletzt bearbeitet: 2025-01-22 17:01

Was ist der Unterschied zwischen der SQL Server-Authentifizierung und der Windows-Authentifizierung?

Die Windows-Authentifizierung bedeutet, dass sich das Konto in Active Directory für die Domäne befindet. SQL Server weiß, AD zu überprüfen, um zu sehen, ob das Konto aktiv ist, das Kennwort funktioniert, und überprüft dann, welche Berechtigungen der einzelnen SQL Server-Instanz bei Verwendung dieses Kontos gewährt werden. Zuletzt bearbeitet: 2025-01-22 17:01

Befehl IP-Route anzeigen. Zeigt die gesamte IP-Routentabelle, eine Zusammenfassung der Routingtabelle oder Routeninformationen für bestimmte IP-Adressen, Netzmasken oder Protokolle an. Geben Sie eine IP-Adresse für die anzuzeigenden IP-Routen an. Zuletzt bearbeitet: 2025-01-22 17:01

In der Kryptographie ist eine Zertifikatssperrliste (oder CRL) „eine Liste digitaler Zertifikate, die von der ausstellenden Zertifizierungsstelle (CA) vor ihrem geplanten Ablaufdatum widerrufen wurden und nicht mehr vertrauenswürdig sind“. Zuletzt bearbeitet: 2025-01-22 17:01

POODLE ist ein Man-in-the-Middle-Angriff, der moderne Clients (Browser) und Server (Websites) dazu zwingt, das Sicherheitsprotokoll von TLSv1 auf SSLv3 herunterzustufen. 0 oder höher. Dies geschieht durch Unterbrechen des Handshakes zwischen Client und Server; was dazu führt, dass der Handshake mit früheren Protokollversionen wiederholt wird. Zuletzt bearbeitet: 2025-01-22 17:01

Um eine gespeicherte Prozedur zu verschlüsseln, müssen Sie nur die WITH ENCRYPTION-Option zusammen mit dem CREATE PROCEDURE-Skript verwenden. Unten sehen Sie ein Beispiel für das Erstellen gespeicherter Prozeduren, eine mit Verschlüsselung und eine andere ohne Verschlüsselung. Führen Sie nun sp_helptext für die gespeicherten Prozeduren aus, um den Quellcode der Prozedur anzuzeigen. Zuletzt bearbeitet: 2025-01-22 17:01

Die Antwort: Es war nicht nur Hühnchen. Während des Präsidentschaftswahlkampfs von 1928 behauptete ein von der Republikanischen Partei veröffentlichtes Rundschreiben, dass, wenn Herbert Hoover gewinnen sollte, "ein Huhn in jedem Topf und ein Auto in jeder Garage" sein würde. Zuletzt bearbeitet: 2025-06-01 05:06

Ein Amazon WorkSpace ist ein Cloud-basierter virtueller Desktop, der als Ersatz für einen herkömmlichen Desktop fungieren kann. Ein WorkSpace ist als Paket aus Betriebssystem, Rechenressourcen, Speicherplatz und Softwareanwendungen erhältlich, die es einem Benutzer ermöglichen, alltägliche Aufgaben wie auf einem herkömmlichen Desktop auszuführen. Zuletzt bearbeitet: 2025-01-22 17:01

Eine Schlussfolgerung ist eine Idee oder Schlussfolgerung, die aus Beweisen und Argumenten gezogen wird. Eine Schlussfolgerung ist eine fundierte Vermutung. Manche Dinge lernen wir, indem wir sie aus erster Hand erfahren, aber andere Erkenntnisse gewinnen wir durch Schlussfolgerungen – den Prozess, auf Dinge basierend auf dem, was bereits bekannt ist, zu schlussfolgern. Sie können auch fehlerhafte Schlussfolgerungen ziehen. Zuletzt bearbeitet: 2025-01-22 17:01

Bei fast jeder Metrik kosten High-End-Headsets viel. Die Oculus Rift kostet 599 US-Dollar, zuzüglich der noch unbekannten Kosten ihrer Motion-Controller. Das HTC Vive kostet 799 US-Dollar. Das Oneheadset, über das wir derzeit nichts wissen, ist PlayStation VR. Zuletzt bearbeitet: 2025-01-22 17:01

Ein App Service-Plan definiert eine Reihe von Rechenressourcen für die Ausführung einer Web-App. Diese Rechenressourcen sind analog zur Serverfarm beim herkömmlichen Webhosting. Eine oder mehrere Apps können so konfiguriert werden, dass sie auf denselben Computerressourcen (oder im selben App Service-Plan) ausgeführt werden. Zuletzt bearbeitet: 2025-01-22 17:01

Getter bieten Ihnen eine Möglichkeit, eine Eigenschaft eines Objekts zu definieren, aber sie berechnen den Wert der Eigenschaft erst, wenn darauf zugegriffen wird. Ein Getter verschiebt die Kosten für die Berechnung des Wertes, bis der Wert benötigt wird. Zuletzt bearbeitet: 2025-01-22 17:01

Um es zu verwenden, starten Sie Photoshop und halten Sie STRG + Alt gedrückt, sobald sich das Fenster öffnet. Sie werden in Kürze ein Menü für die Einstellungen von Scratch Disk sehen. Wählen Sie eine andere Partition aus dem Dropdown-Menü in der Nähe von First und klicken Sie auf Ok. Ihr Photoshop sollte einen Neustart wissen, ohne den Fehler „Scratch Diskis Full“anzuzeigen. Zuletzt bearbeitet: 2025-01-22 17:01

2 Antworten Verwenden Sie Management Studio. Klicken Sie mit der rechten Maustaste auf den Namen Ihrer Datenbank. Wählen Sie alle Aufgaben aus. Wählen Sie Skripte generieren aus. Folgen Sie dem Assistenten und entscheiden Sie sich dafür, nur gespeicherte Skriptprozeduren zu verwenden. Nehmen Sie das generierte Skript und führen Sie es in Ihrer neuen Datenbank aus. Zuletzt bearbeitet: 2025-01-22 17:01

Un- 1. ein Präfix, das „nicht“bedeutet, frei verwendet als englisches Formativ, das in Adjektiven und ihren abgeleiteten Adverbien und Substantiven negative oder entgegengesetzte Kraft verleiht (unfair; unfair; unfair; ungefühlt; ungesehen; unpassend; ungeformt; unerhört; un-get-at-able) und weniger frei in bestimmten anderen Substantiven verwendet (Unruhe; Arbeitslosigkeit). Zuletzt bearbeitet: 2025-01-22 17:01

Gehen Sie zu join.zoom.us. Geben Sie Ihre vom Gastgeber/Organisator bereitgestellte Meeting-ID ein. Klicken Sie auf Beitreten. Wenn Sie gefragt werden, ob Sie zoom.us öffnen möchten, klicken Sie auf Zulassen. Zuletzt bearbeitet: 2025-06-01 05:06

Cloud Compute-Hauptfunktionen. Oracle ist seit langem dafür bekannt, Technologien bereitzustellen, mit denen Unternehmen anspruchsvolle Geschäftsprobleme lösen können – und Oracle Cloud Infrastructure ist die erste Cloud, die speziell entwickelt wurde, um Unternehmen die Ausführung geschäftskritischer Produktionsworkloads zu ermöglichen. Zuletzt bearbeitet: 2025-01-22 17:01

Der Hauptunterschied ist der Bereichsunterschied, während let nur innerhalb des deklarierten Bereichs verfügbar sein kann, wie in der for-Schleife, kann beispielsweise auf var außerhalb der Schleife zugegriffen werden. Mit let können Sie Variablen deklarieren, deren Gültigkeitsbereich auf den Block, die Anweisung oder den Ausdruck beschränkt ist, für den sie verwendet werden. Zuletzt bearbeitet: 2025-01-22 17:01

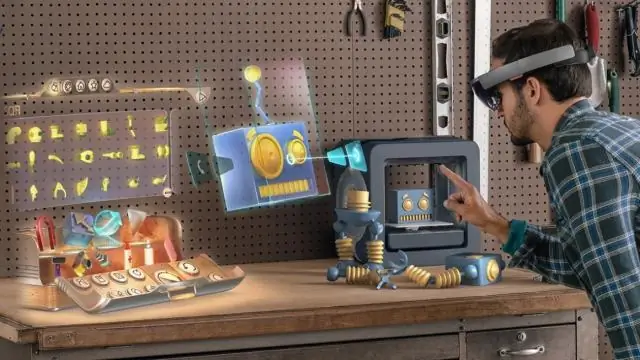

Microsoft HoloLens, bekannt als Project Baraboo, ist ein von Microsoft entwickeltes und hergestelltes Mixed-Reality-Smartglasses. HoloLens war das erste Head-Mounted-Display, auf dem die Windows Mixed Reality-Plattform unter dem Computerbetriebssystem Windows 10 ausgeführt wurde. Zuletzt bearbeitet: 2025-06-01 05:06

Datenkontrolle ist der Prozess der Verwaltung und Verwaltung von Daten. Es ist eine gängige Art der internen Kontrolle, die entwickelt wurde, um die Ziele der Data Governance und des Datenmanagements zu erreichen. Im Folgenden finden Sie Beispiele für Datenkontrollen. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Bildschirmaustausch wird den Homebutton, den Ohrlautsprecher und die Kamera wiederverwenden, wenn sie nicht fehlerhaft sind. Wenn sie jedoch in einem schlechten Zustand sind, werden sie einen vollständigen Austausch durchführen. Zuletzt bearbeitet: 2025-01-22 17:01

SKY verwendet ADSL2+ und ADSL/MAX, um seine Breitbandprodukte bereitzustellen, und sie alle laufen auf BT-Kupfer. Sie benötigen also eine BT-Telefonleitung für SKY-Breitband. Sie benötigen keine BT-Leitung, um eine SKY-Box an die Telefonanlage anzuschließen, eine VM-Telefonleitung ist in Ordnung. Zuletzt bearbeitet: 2025-01-22 17:01

JSX ist eine XML/HTML-ähnliche Syntax, die von React verwendet wird und ECMAScript erweitert, sodass XML/HTML-ähnlicher Text mit JavaScript/React-Code koexistieren kann. Im Gegensatz zu früher können wir mit JSX, anstatt JavaScript in HTML einzufügen, HTML in JavaScript einfügen. Zuletzt bearbeitet: 2025-01-22 17:01

Sie werden sehen, wann Gets und Sets auf dem Memcache-Server eingehen. Eine einfache Möglichkeit, die Funktionsfähigkeit von Memcache zu testen, bestand darin, auf jeder angezeigten Seite einen auskommentierten Zeitstempel einzugeben. Wenn der Zeitstempel bei mehreren Anfragen an eine Seite gleich blieb, wurde die Seite von Memcache zwischengespeichert. Zuletzt bearbeitet: 2025-01-22 17:01