Ein Inverter Drive (VFD) funktioniert, indem er ein Wechselstromnetz (einphasig oder dreiphasig) nimmt und es zuerst in Gleichstrom gleichrichtet. Der Gleichstrom wird normalerweise mit Kondensatoren und oft einer Gleichstromdrossel geglättet, bevor er an ein Netzwerk von Leistungstransistoren angeschlossen wird, um ihn in drei Phasen für den Motor. Zuletzt bearbeitet: 2025-01-22 17:01

Boolesche Operatoren. Boolesche Operatoren werden verwendet, um Datenbanken mit AND, OR oder NOT zu filtern. Sie können mehrere Felder gleichzeitig durchsuchen, um uns beim Abrufen der benötigten Daten zu helfen. Sie werden verwendet, weil sie Ergebnisse liefern, die "wahr" oder "falsch" sind. Zuletzt bearbeitet: 2025-01-22 17:01

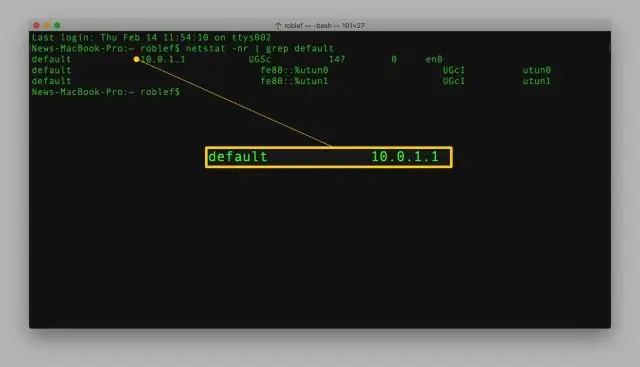

HINWEIS: In diesem Beispiel lautet die im Feld Standard-Gateway verwendete IP-Adresse des Routers „192.168.1.1“, während die verwendete Subnetzmaske „255.255.255.0“lautet und die statische IP-Adresse für den Computer „192.168. 1,50". Zuletzt bearbeitet: 2025-06-01 05:06

Glas zerbrechen (das seinen Namen vom Zerbrechen des Glases zum Auslösen eines Feueralarms ableitet) bezieht sich auf eine schnelle Möglichkeit für eine Person, die keine Zugriffsrechte auf bestimmte Informationen hat, um bei Bedarf Zugriff zu erhalten. Zuletzt bearbeitet: 2025-01-22 17:01

Drahtlose Kameras funktionieren, indem sie das Video der Kamera über einen Funksender (RF) übertragen. Das Video wird an einen Empfänger gesendet, der mit einem eingebauten Speichergerät oder über einen Cloud-Speicher verbunden ist. Über Ihren Monitor oder Empfänger haben Sie einen einfachen Link, um auf alle Ihre Bild- oder Videoclips zuzugreifen. Zuletzt bearbeitet: 2025-01-22 17:01

Sofortnachricht senden Klicken Sie neben dem Namen der Person auf die Online-Statusanzeige. Klicken Sie auf Sofortnachricht senden. Verfassen Sie Ihre Nachricht, und klicken Sie dann auf Senden. Wenn Sie eine E-Mail-Nachricht geöffnet haben, können Sie dem Absender oder dem Absender und allen Empfängern der Nachricht mit einer Sofortnachricht antworten. Zuletzt bearbeitet: 2025-01-22 17:01

Absolut In Position: Relativ, das Element wird relativ zu sich selbst positioniert. Ein absolut positioniertes Element ist jedoch relativ zu seinem übergeordneten Element. Ein Element mit Position: Absolut wird aus dem normalen Dokumentenfluss entfernt. Es wird automatisch am Startpunkt (obere linke Ecke) seines übergeordneten Elements positioniert. Zuletzt bearbeitet: 2025-01-22 17:01

Anzeige. Sie können natives SQL verwenden, um Datenbankabfragen auszudrücken, wenn Sie datenbankspezifische Funktionen wie Abfragehinweise oder das CONNECT-Schlüsselwort in Oracle verwenden möchten. Hibernate 3. x ermöglicht es Ihnen, handgeschriebenes SQL, einschließlich gespeicherter Prozeduren, für alle Erstellungs-, Aktualisierungs-, Lösch- und Ladevorgänge anzugeben. Zuletzt bearbeitet: 2025-01-22 17:01

Ja, ein Dimmer kann überall dort verwendet werden, wo früher ein Schalter war, solange er die gleiche Nennstromstärke wie die Verkabelung hat. Sie finden X10-Steuerungen auf dieser Seite bei Amazon. Manche Empfänger werden sogar selbst in eine Lampenfassung geschraubt. Ich gehe davon aus, dass deine neuen Leuchten laut Hersteller dimmbar sind. Zuletzt bearbeitet: 2025-01-22 17:01

Rechtlich können Sie mit Mojangs Spiel kein Geld verdienen, aber sie haben eine Ausnahme für alle Serverbesitzer vorgesehen. Sie dürfen Spenden oder Geld annehmen, solange dies nicht gegen die oben genannten Bestimmungen verstößt. Sie können auch verlangen, dass Benutzer einen Fuß bezahlen, um den Server zu betreten, sie müssen nur alle das gleiche Level haben. Zuletzt bearbeitet: 2025-01-22 17:01

So installieren Sie Maven unter Linux/Unix: Besuchen Sie die Apache Maven-Site, laden Sie das Maven-Binär-Tar herunter. gz-Datei der neuesten Version und ?extrahieren Sie das Archiv in den Ordner, in dem Sie Maven verwenden möchten. Öffnen Sie das Terminal und führen Sie die folgenden Befehle aus, um die Umgebungsvariablen festzulegen; zum Beispiel, wenn apache-maven-3.3. 9-fach. Teer. Zuletzt bearbeitet: 2025-06-01 05:06

Das ICO sammelte fast 16 Millionen US-Dollar, wobei jeder Token für 0,31 US-Dollar verkauft wurde. Der ETH ICO sollte schließlich einer der profitabelsten der Geschichte werden. Das Netzwerk Mainnet ging im Juli 2015 mit 72 Millionen vorgeminten Coins live, was derzeit 65,7% des zirkulierenden Angebots ausmacht. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Hard-Reset ist ein Vorgang, bei dem ein Gerät in den Auslieferungszustand zurückversetzt wird. Das heißt, alle Daten einschließlich Apps, Benutzerprofile und Einstellungen werden gelöscht. Hard-Resets können hilfreich sein, um alle Daten zu löschen, bevor Sie einen Computer, ein Smartphone oder ein Tablet verkaufen. Zuletzt bearbeitet: 2025-01-22 17:01

Jetzt hat Twitter eine neue, datenarme Version seiner Website namens Twitter Lite veröffentlicht, die das Twitter-Erlebnis bietet, jedoch mit viel höherer Geschwindigkeit. Es wurde für die Verwendung in mobilen Browsern entwickelt und spart durchschnittlich 40 % der Datennutzung, mit einer zusätzlichen Funktion, die dies weiter auf 70 % reduzieren kann. Zuletzt bearbeitet: 2025-01-22 17:01

Die meisten Studien stimmen darin überein, dass einmal pro Tag optimal ist, mit maximal zwei Posts pro Tag. Hubspot stellte fest, dass Seiten mit weniger als 10.000 Fans einen Rückgang des Engagements um 50 % pro Post verzeichneten, wenn sie mehr als einmal pro Tag posten. Mindestens 3 Mal pro Woche sollten Sie auf Ihren Facebook-Seiten posten. Zuletzt bearbeitet: 2025-01-22 17:01

So fügen Sie der oberen Leiste im Mac Open Finder Symbole hinzu. Wählen Sie in der Menüleiste Gehe zu > Gehe zu Ordner. Geben Sie einen Pfad ein: /System/Library/CoreServices/Menu Extras. Doppelklicken Sie auf ein Element und es wird sofort in Ihrer Menüleiste angezeigt. Zuletzt bearbeitet: 2025-01-22 17:01

Und 2 GB sind 2048 MB. Sie könnten 2844 Minuten durchschnittlicher Qualität von Songs mit 96 kbit/s speichern, was etwa 812 Songs entspricht. Zuletzt bearbeitet: 2025-01-22 17:01

Windows 10 – So stoppen Sie den Ruhezustand des Laptops bei geschlossenem Deckel Öffnen Sie das Windows-Startmenü, suchen Sie nach „Systemsteuerung“und öffnen Sie es, wenn es angezeigt wird. Geben Sie im Suchfeld oben rechts im Fenster "Energieoptionen" ein. Klicken Sie darauf, wenn es angezeigt wird. Klicken Sie links im Fenster auf den Link "Wählen Sie, was das Schließen des Deckels bewirkt". Zuletzt bearbeitet: 2025-06-01 05:06

Gibt es einen Unterschied zu einem Whiteboard? Eine trocken abwischbare Tafel ist eine Tafel aus porenfreiem Material, die mit speziellen trocken abwischbaren Tinten beschrieben und anschließend wieder gelöscht werden kann. Sie werden trocken abwischbare Tafeln genannt, weil spezielle Wischer verwendet werden, Trockenwischer, um das Abschreiben der Tafeln zu löschen. Zuletzt bearbeitet: 2025-01-22 17:01

Die Ansible-Inventardatei definiert die Hosts und Gruppen von Hosts, auf denen Befehle, Module und Aufgaben in einem Playbook ausgeführt werden. Die Datei kann je nach Ansible-Umgebung und Plugins in einem von vielen Formaten vorliegen. Bei Bedarf können Sie auch projektspezifische Inventardateien an alternativen Speicherorten erstellen. Zuletzt bearbeitet: 2025-01-22 17:01

Einrichten der Windows 10 Mail-App Starten Sie die Mail-App, klicken Sie auf das Zahnradsymbol in der unteren linken Ecke und gehen Sie zu Einstellungen > Konten. Als Nächstes sehen Sie die E-Mail-Adresse, die Sie für die Anmeldung bei Ihrem Microsoft-Konto verwenden – klicken Sie auf Konto hinzufügen. Dadurch wird eine Liste der beliebtesten E-Mail-Dienste angezeigt. Klicken Sie auf diejenige, die Sie hinzufügen möchten. Zuletzt bearbeitet: 2025-06-01 05:06

Jede 1 oder 0 in einer Binärzahl wird als Bit bezeichnet. Von dort wird eine Gruppe von 4 Bits als Nibble bezeichnet und 8-Bits ergeben ein Byte. Bytes sind ein ziemlich häufiges Schlagwort bei der Arbeit mit Binärdateien. Zuletzt bearbeitet: 2025-01-22 17:01

Diese neuen Informationsmanagementtechnologien (EIMT) umfassen Fortschritte in Software, Hardware und Netzwerken, die alle gemeinsame Wirkungsmerkmale hinsichtlich ihrer Fähigkeit haben, die Kosteneffizienz der Pflege, die Qualität der Pflege und den Zugang zur Pflege zu verbessern. Zuletzt bearbeitet: 2025-01-22 17:01

TestNG @DataProvider – Beispiel für Testparameter. Es hilft Ihnen, datengesteuerte Tests zu schreiben, was im Wesentlichen bedeutet, dass dieselbe Testmethode mehrmals mit verschiedenen Datensätzen ausgeführt werden kann. Bitte beachten Sie, dass @DataProvider die zweite Möglichkeit ist, Parameter an Testmethoden zu übergeben, außer Parameter von testng. xml. Zuletzt bearbeitet: 2025-06-01 05:06

Der SQL Server PIVOT-Operator dreht einen Tabellenwertausdruck. Es wandelt die eindeutigen Werte in einer Spalte in der Ausgabe in mehrere Spalten um und führt Aggregationen für alle verbleibenden Spaltenwerte durch. Zuletzt bearbeitet: 2025-01-22 17:01

Die Typenklassifizierung ist ein System, das verwendet wird, um Schriften in Kategorien einzuteilen. Die meisten Schriftarten lassen sich in vier große Kategorien einteilen: Serifen, Sans Serif, Skripte und Dekorativ. Aber innerhalb dieser Gruppen gibt es viele Unterkategorien. Zuletzt bearbeitet: 2025-01-22 17:01

Der Genymotion-Betrieb basiert auf der Verwendung von Oracle VM VirtualBox im Hintergrund. Diese Software ermöglicht die Virtualisierung von Android-Betriebssystemen. Wenn Sie bereits über Oracle VM VirtualBox verfügen, stellen Sie sicher, dass Sie Version 6.0 installiert haben. Unter Windows: das Oracle VM VirtualBox-Installationsprogramm 6.0. Zuletzt bearbeitet: 2025-01-22 17:01

Vier gängige Sicherheitskategorien sind (1) geschützter Speicher, (2) geschütztes Personal, (3) geschützt und (4) Standard. Siehe auch Sicherheitsklassifizierung. Zuletzt bearbeitet: 2025-06-01 05:06

Was ist Firebird SQL Server - MAGIX Edition? Firebird ist ein relationales Open-Source-SQL-Datenbankverwaltungssystem. Die native Firebird-API wird direkt oder indirekt von Anwendungen oder Middleware verwendet, die eine Verbindung zu einer Firebird-Datenbank herstellen. Es ist in der Clientbibliothek fbclient implementiert. dll, unter Windows. Zuletzt bearbeitet: 2025-01-22 17:01

Klicken Sie auf Start > Verwaltung > ADSI-Bearbeitung. Klicken Sie im Konsolenfenster mit der rechten Maustaste auf ADSI-Bearbeitung, und klicken Sie auf Verbinden mit. Wählen Sie Einen Distinguished Name oder Benennungskontext auswählen oder geben Sie ihn ein. Wählen Sie Wählen Sie eine Domäne oder einen Server aus oder geben Sie sie ein. Zuletzt bearbeitet: 2025-01-22 17:01

Das Arduino Uno-Board hat nur ein I2C-Modul, bietet diese SDA- und SCL-Leitungen jedoch an zwei verschiedenen Standorten. Hinweis: Bei der Kommunikation mit Geräten, die das I2C-Kommunikationsprotokoll verwenden, sollten Pull-up-Widerstände verwendet werden. Zuletzt bearbeitet: 2025-06-01 05:06

Ein Popup ist ein Anzeigebereich einer grafischen Benutzeroberfläche (GUI), normalerweise ein kleines Fenster, das plötzlich im Vordergrund der visuellen Oberfläche erscheint ("pops up"). Wo kann ich Popup-Anrufe generieren?. Zuletzt bearbeitet: 2025-01-22 17:01

Das erste Byte in der 32-Bit-Folge enthält das binäre Äquivalent von dezimal 205, das zweite Byte enthält das Äquivalent von 245, das dritte von 172 und das vierte von 72. Die Trennung der vier Zahlen durch Punkte erleichtert die Adressierung lesen. Zuletzt bearbeitet: 2025-01-22 17:01

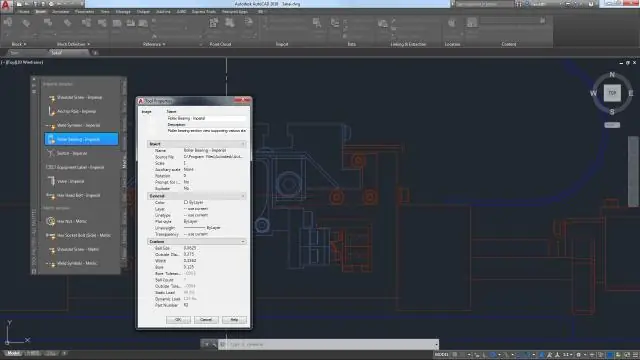

Ändern der AutoCAD-Layer-Eigenschaften Klicken Sie auf eine leere Stelle im Diagramm, um die Auswahl aller möglicherweise bereits ausgewählten Elemente aufzuheben. Platzieren Sie den Cursor am äußeren Rand der AutoCAD-Zeichnung, bis sich Ihr Cursor in dieses Symbol ändert: Klicken Sie mit der rechten Maustaste, und klicken Sie dann auf CAD-Zeichnungsobjekt > Eigenschaften. Klicken Sie auf die Registerkarte Layer. Zuletzt bearbeitet: 2025-06-01 05:06

Hier sind unsere Top 10 Gründe für langsames Laden von Websites. Nicht optimierte Bilder. JavaScript-Probleme. Zu viel Flash-Inhalt. Übermäßige HTTP-Anfragen. Keine Verwendung von Caching-Techniken. Unsauberer Code. gZIP-Komprimierung nicht verwenden. Zu viele Anzeigen. Zuletzt bearbeitet: 2025-06-01 05:06

Ein Executor, der Methoden zum Verwalten der Beendigung bereitstellt, und Methoden, die einen Future erzeugen können, um den Fortschritt einer oder mehrerer asynchroner Aufgaben zu verfolgen. Zuletzt bearbeitet: 2025-01-22 17:01

Wie Sie vielleicht wissen oder nicht, können Sie weder Klebstoff verwenden, um zwei Segmente der PEX-Leitung miteinander zu verbinden, noch können Sie Klebstoff verwenden, um PVC / CPVC-Fittings und -Leitungen mit PEX-Rohr zu verbinden. Der einfachste Weg, einen der oben genannten Schritte auszuführen, besteht darin, nach Fittings namens „SHARKBITE“oder „SeaTech“zu suchen. Zuletzt bearbeitet: 2025-01-22 17:01

So finden Sie es: Tippen Sie auf dem Startbildschirm auf Einstellungen. Tippen Sie auf WLAN. Der unten abgebildete Bildschirm wird angezeigt. Suchen Sie das verbundene Wi-Fi-Netzwerk und tippen Sie dann auf den blauen Pfeil neben dem Netzwerknamen. Die aktuelle IP-Adresse Ihres iPads für das ausgewählte Wi-Fi-Netzwerk wird oben im Fenster angezeigt, wie oben gezeigt. Zuletzt bearbeitet: 2025-01-22 17:01

So aktivieren Sie die persistente App in Android Sie müssen das Symbol mit Ihren Initialen oder Ihrem Profilbild (in diesem Fall BTS) gedrückt halten, bis auf Ihrem Bildschirm eine Meldung mit der Meldung "Debug-Einstellungen aktiviert" angezeigt wird '. Drücken Sie auf diesem Bildschirm auf den Power-Link, der dieses Menü anzeigt: Tippen Sie auf den Schieberegler, um die persistente App zu aktivieren. Zuletzt bearbeitet: 2025-01-22 17:01

Die Option Ole-Automatisierungsprozeduren steuert, ob OLE-Automatisierungsobjekte in Transact-SQL-Batches instanziiert werden können. Dies sind erweiterte gespeicherte Prozeduren, die es SQL Server-Benutzern ermöglichen, Funktionen außerhalb von SQL Server im Sicherheitskontext von SQL Server auszuführen. Zuletzt bearbeitet: 2025-01-22 17:01