Das Virtual Lab ist ein kostenloses, herunterladbares, CD-ROM-basiertes Programm, das virtuellen Zugriff auf eine Vielzahl hochentwickelter wissenschaftlicher Instrumente bietet. Dieses Projekt wurde durch das NASA Learning Technologies Project finanziert und richtet sich an High-School- und College-Einsteiger. Zuletzt bearbeitet: 2025-01-22 17:01

Da die BID mit dem Bridge-Priority-Feld beginnt, wird im Wesentlichen der Switch mit dem niedrigsten Bridge-Priority-Feld zur Root-Bridge. Bei Gleichstand zwischen zwei Switches mit dem gleichen Prioritätswert wird der Switch mit der niedrigsten MAC-Adresse zur Root Bridge. Zuletzt bearbeitet: 2025-01-22 17:01

Die letzte Ebene im geschichteten Design ist die Systemebene. Die Systemschicht bildet die Grundlage der geschichteten Designarchitektur. Ohne diese Schicht wird keine Roboterprozessanimation richtig stattfinden. Eines der Hauptmerkmale des maschinellen Lernens ist in diese Systemschicht eingeschrieben. Zuletzt bearbeitet: 2025-01-22 17:01

Teil 1. So speichern Sie Ihr iPhone 7 und iPhone 7 PlusBatterielebensdauer Deaktivieren Sie die Aktualisierung der Hintergrund-App. Deaktivieren Sie Benachrichtigungen von Apps. Deaktivieren Sie Ortungsdienste und Air Drop. Deaktivieren Sie die Funktionen 'Siri' und 'Raise To Wake'. Finden Sie die inkompatiblen Apps. Schalten Sie den 'Energiesparmodus' ein. Zuletzt bearbeitet: 2025-01-22 17:01

Bündigfräser Fräserfräser Bündigfräser werden, wie der Name schon sagt, verwendet, um die Kante eines Materials bündig mit der Kante eines anderen zu beschneiden – zum Beispiel, um eine furnierte Oberfläche bündig mit einem Substrat zu beschneiden oder ein Muster zu verwenden, um mehrere zu erstellen identische Teile. Zuletzt bearbeitet: 2025-06-01 05:06

100 % Festplattenauslastung bedeutet, dass yourdiskhas seine maximale Kapazität erreicht hat, d.h. es ist vollständig von der einen oder anderen Aufgabe belegt. Jede Festplatte hat eine spezifische Lese-/Schreibgeschwindigkeit und im Allgemeinen beträgt die Summe der Lese-/Schreibgeschwindigkeit 100 Mbit/s bis 150 Mbit/s. Zuletzt bearbeitet: 2025-01-22 17:01

Egal, was wir am Versenden von Schneckenpost lieben, Briefschreiber sind leidenschaftlich und haben sogar eine lustige Kunstform namens „Mail Art“geschaffen. Mail Art ist, wenn Sie einen einfachen, gewöhnlichen Umschlag nehmen und ihn zu seinem vollen Potenzial kleiden! Egal, ob Sie Washi Tape, Aufkleber, kleine Verzierungen usw. verwenden. Zuletzt bearbeitet: 2025-01-22 17:01

M/ bedeutet „Hörner, Metallgruß“Jetzt wissen Sie also – M/ bedeutet „Hörner, Metallgruß“– danken Sie uns nicht. YW! Was bedeutet M/? M/ ist ein Akronym, eine Abkürzung oder ein umgangssprachliches Wort, das oben erklärt wurde, wo die M/-Definition angegeben ist. Zuletzt bearbeitet: 2025-01-22 17:01

Attribute im Geschäft beziehen sich auf Marken oder Produkte, Unternehmen und sogar Mitarbeiter. Sie können am besten als bestimmte zugrunde liegende Merkmale beschrieben werden, die alle Marken oder Unternehmen auf dem Markt am besten repräsentieren. Unternehmen können in einigen dieser Eigenschaften stark und in anderen schwächer sein. Zuletzt bearbeitet: 2025-01-22 17:01

Skype ist in erster Linie eine Anwendung. WebRTC ermöglicht es seinen Befürwortern, Video-, Audio- und Dateninteraktion in Anwendungen einzubetten, um Echtzeit-Interaktion zu einem Teil der Benutzererfahrung zu machen und Kontext in die Kommunikation zu bringen. Wenn Menschen Skype verwenden, tun sie dies im Kontext von Skype selbst. Zuletzt bearbeitet: 2025-01-22 17:01

Muss ich einen Vertrag mit TekSavvy abschließen? Wir haben keine langfristigen Vereinbarungen, um Sie einzusperren. Wir mögen es leicht und luftig. Lassen Sie sich nicht dazu verleiten, einen mehrjährigen Vertrag zu unterzeichnen, nur um Ihre monatlichen Kosten in die Höhe zu treiben. Zuletzt bearbeitet: 2025-06-01 05:06

Arten von Drucker Laserdrucker. Festtintendrucker. LED-Drucker. Tintenstrahldrucker für Unternehmen. Tintenstrahldrucker für zu Hause. Multifunktionsdrucker. Nadeldrucker. 3D-Drucker. Zuletzt bearbeitet: 2025-06-01 05:06

Die Rolle oder Arbeit des Prozesssteuerungsblocks (PCB) in der Prozessverwaltung besteht darin, dass er von den meisten Betriebssystemdienstprogrammen, einschließlich derjenigen, die mit Speicher, Planung und Zugriff auf Eingabe- / Ausgaberessourcen befasst sind, zugreifen oder diese ändern kann. Es kann gesagt werden, dass der Satz der Prozesssteuerungsblöcke geben Auskunft über den aktuellen Zustand der. Zuletzt bearbeitet: 2025-01-22 17:01

Connecting the Dots: Top 3 geräteübergreifende Tracking-Methoden 1) Benutzerauthentifizierung. Die Benutzerauthentifizierung ist eine deterministische Taktik, bei der eine bestimmte Kennung wie eine Kunden-ID, ein Login oder andere benutzerspezifische Daten verwendet werden, um eine Verbindung zwischen dem Verhalten auf verschiedenen Geräten herzustellen. 2) Ummauerte Gartenmethode. 3) Geräte-Fingerabdruck. Zuletzt bearbeitet: 2025-01-22 17:01

NET ist eine kostenlose, plattformübergreifende Open-Source-Entwicklerplattform zum Erstellen vieler verschiedener Arten von Anwendungen. Mit. NET können Sie mehrere Sprachen, Editoren und Bibliotheken verwenden, um für Web, Mobile, Desktop, Gaming und IoT zu erstellen. Zuletzt bearbeitet: 2025-06-01 05:06

Der Hauptunterschied zwischen Webserver und Anwendungsserver besteht darin, dass der Webserver statische Seiten bereitstellen soll, z. HTML und CSS, während Application Server für die Generierung dynamischer Inhalte verantwortlich ist, indem serverseitiger Code ausgeführt wird, z. JSP, Servlet oder EJB. Zuletzt bearbeitet: 2025-06-01 05:06

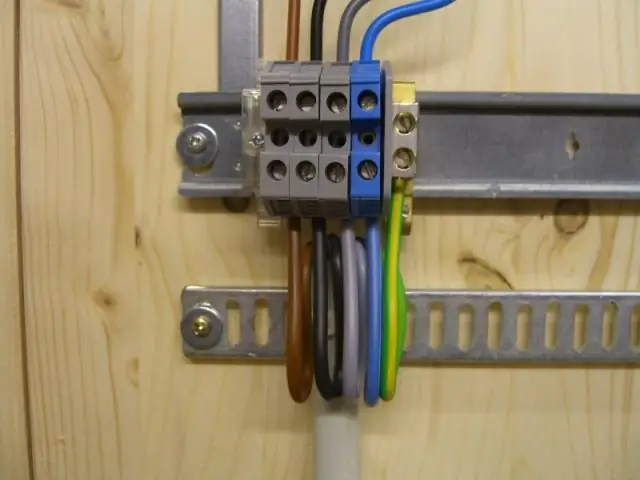

VIDEO Außerdem, was ist ein Stecker am Neutralschalter? Die Idee ist, eine neutral Schiene in einem festen Abstand auf jeder Seite der Sammelschienen, also speziell entwickelte AFCI oder GFCI Unterbrecher kann Stecker direkt auf die Stromschiene und die neutral bar, ohne dass ein Pigtail-Anschluss erforderlich ist.. Zuletzt bearbeitet: 2025-01-22 17:01

Evtx-Datei ist eine permanente Datei und sollte nicht gelöscht werden. Sie können den Inhalt wie oben beschrieben löschen. Wenn Sie den Inhalt löschen, können Sie die Dateigröße reduzieren. Die Standarddateigröße ist zu großzügig, es sei denn, Sie möchten Ereignisse protokollieren, die lange über deren Relevanz hinausgehen. Zuletzt bearbeitet: 2025-01-22 17:01

Die neun Elemente der Kommunikation - Die neun Elemente der Kommunikation Sender Empfänger Codierung Decodierung MediaMessage Antwort Feedback Rauschen Diese. Zuletzt bearbeitet: 2025-01-22 17:01

Scope ist ein Mechanismus in OAuth 2.0, um den Zugriff einer Anwendung auf das Konto eines Benutzers einzuschränken. Eine Anwendung kann einen oder mehrere Bereiche anfordern. Diese Informationen werden dem Benutzer dann auf dem Zustimmungsbildschirm angezeigt und das für die Anwendung ausgestellte Zugriffstoken wird auf die gewährten Bereiche beschränkt. Zuletzt bearbeitet: 2025-01-22 17:01

Wissenschaftlicher Mitarbeiter Kommunikation über die wichtigsten erforderlichen Fähigkeiten. Aufmerksamkeit fürs Detail. Kritisches Denken. Technische Fähigkeiten. Statistische und grafische Analyse von Daten. Fähigkeit zur Einhaltung von Qualitäts-, Sicherheits- und/oder Infektionsschutzstandards. Planung und Terminplanung. Vorstellungsgespräch. Zuletzt bearbeitet: 2025-01-22 17:01

Plus(+), minus(-), multiplizieren(*) und dividieren(/). Name der Tabelle. Rechenzeichen. Operator Bedeutung Funktioniert bei - (Subtrahieren) Subtraktion Numerischer Wert * (Multiplizieren) Multiplikation Numerischer Wert / (Dividieren) Division Numerischer Wert. Zuletzt bearbeitet: 2025-01-22 17:01

24 Adressetiketten. Zuletzt bearbeitet: 2025-01-22 17:01

Einst eines der mächtigsten Unternehmen der Welt, hat das Unternehmen heute eine Marktkapitalisierung von weniger als 1 Milliarde US-Dollar. Warum ist das passiert? Eine einfache Erklärung ist Myopie. Kodak war von seinem Erfolg so geblendet, dass es den Aufstieg digitaler Technologien komplett verpasste. Zuletzt bearbeitet: 2025-06-01 05:06

10 Verwendungszwecke für Ihr oszillierendes Multi-Tool Trimmen von Rohren und Schrauben. Ausgestattet mit der richtigen Zubehörklinge kann Ihr Multitool zum besten Freund eines Klempners oder Arbeiters werden. Tauchschnitte in Ihre Terrassendielen. Besäumen von Holz und Dielen. Ausschneiden von Öffnungen im Trockenbau. Rost von Metallen entfernen. Möbel abschleifen. Klebstoff abkratzen. Mörtel entfernen. Zuletzt bearbeitet: 2025-01-22 17:01

Costco bietet keine freigeschalteten iPhones zum Verkauf ohne Vertrag an. Die einzige Möglichkeit, entsperrte iPhones zu erhalten, besteht darin, zu einem Apple Store oder Apple.ca zu gehen und es direkt zu kaufen. Zuletzt bearbeitet: 2025-01-22 17:01

Resolver stellen die Anweisungen zum Umwandeln einer GraphQL-Operation (eine Abfrage, Mutation oder ein Abonnement) in Daten bereit. Sie geben entweder denselben Datentyp zurück, den wir in unserem Schema angeben, oder ein Versprechen für diese Daten. Zuletzt bearbeitet: 2025-01-22 17:01

Java fängt mehrere Ausnahmen ab Auf einen try-Block können ein oder mehrere catch-Blöcke folgen. Jeder catch-Block muss einen anderen Ausnahmehandler enthalten. Wenn Sie also beim Auftreten verschiedener Ausnahmen unterschiedliche Aufgaben ausführen müssen, verwenden Sie den Java-Multi-Catch-Block. Zuletzt bearbeitet: 2025-01-22 17:01

Um Ihre CM-Version herauszufinden, können Sie CM -> Support -> About ausführen. Und um Ihre CDH-Version herauszufinden, können Sie CM -> Clusters ausführen. Zuletzt bearbeitet: 2025-01-22 17:01

Es wird empfohlen, CompareTo nur 0 zurückzugeben, wenn ein Aufruf von equals für dieselben Objekte true zurückgeben würde: CompareTo(e2) == 0 hat denselben booleschen Wert wie e1. ist gleich(e2) für jedes e1 und e2 der Klasse C. Beachten Sie, dass null keine Instanz einer Klasse ist und e. Zuletzt bearbeitet: 2025-01-22 17:01

Vektormethoden sind alle synchronisiert. Die Verwendung von mehreren Threads ist also "sicher". Sie müssen nur synchronisieren, wenn ein Read-Evaluate-Write-Prozess atomar sein soll. Das Synchronisieren Ihrer eigenen Methoden macht Ihren Code nicht unbedingt threadsicher für diese Szenarien. Zuletzt bearbeitet: 2025-01-22 17:01

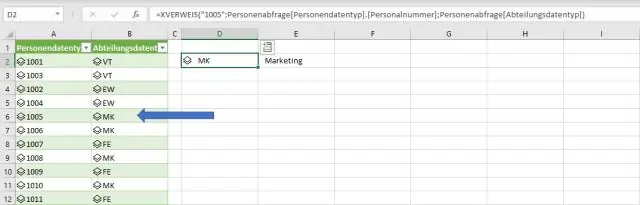

Ja, du kannst. Gehen Sie einfach in die Ausgabespaltenliste der Excel-Quelle und legen Sie den Typ für jede der Spalten fest. Um zur Liste der Eingabespalten zu gelangen, klicken Sie mit der rechten Maustaste auf die Excel-Quelle, wählen Sie "Erweiterten Editor anzeigen" und klicken Sie auf die Registerkarte "Eingabe- und Ausgabeeigenschaften". Sie haben mehr Kontrolle darüber, in was Sie konvertieren. Zuletzt bearbeitet: 2025-01-22 17:01

Apple® iPad® – Hinzufügen eines Browser-Lesezeichens Tippen Sie auf einem Startbildschirm auf Safari. Berühren und halten Sie das Mehr-Symbol (oben). Tippen Sie auf Lesezeichen hinzufügen oder Lesezeichen. Geben Sie die Informationen ein und tippen Sie dann auf Speichern (oben rechts). Standardmäßig werden das Label und die Adresse der aktuell besuchten Website angezeigt. Zuletzt bearbeitet: 2025-01-22 17:01

In GraphQL müssen Sie Mutationen erstellen, um serverseitige Daten zu ändern, und verschiedene Implementierungen sind möglich, um Teilaktualisierungen zu unterstützen. Zuletzt bearbeitet: 2025-01-22 17:01

Wie viel kostet die CRISC-Prüfung? 415 USD für Mitglieder und 545 USD für Nichtmitglieder; Die endgültige Registrierung kostet 465 USD für Mitglieder und 595 USD für Nichtmitglieder. Wenn Sie sich frühzeitig anmelden, sparen Sie weitere 50 US-Dollar, daher ist es ratsam, sich so schnell wie möglich anzumelden. Zuletzt bearbeitet: 2025-01-22 17:01

ByteAnzahl. ByteCount[expr] gibt die Anzahl der Bytes an, die das Wolfram-System intern verwendet, um expr . zu speichern. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn Sie an einem kleinen Projekt arbeiten und auf einem einzelnen Computer bereitstellen, ist es völlig in Ordnung, Ihre Datenbank in einem Docker-Container auszuführen. Stellen Sie sicher, dass Sie ein Volume mounten, um die Daten persistent zu machen, und haben Sie Backup-Prozesse eingerichtet. Versuchen Sie, sie von Zeit zu Zeit wiederherzustellen, um sicherzustellen, dass Ihre Backups gut sind. Zuletzt bearbeitet: 2025-01-22 17:01

In der Linguistik bezieht sich deixis (/ˈda?ks?s/) auf Wörter und Phrasen wie „ich“oder „hier“, die ohne zusätzliche Kontextinformationen nicht vollständig verstanden werden können – in diesem Fall die Identität des Sprechers (' me') und den Standort des Sprechers ('hier'). Zuletzt bearbeitet: 2025-06-01 05:06

Website-Entwicklung Fähigkeiten Programmierung. Die erste Fähigkeit, die man als Web-Entwickler beherrschen muss, ist das Programmieren. Lernen. Testen. Grundkenntnisse des Designs. SEO. Allgemeine Sicherheitsangriffe verstehen und sie verhindern. Bildgröße und Effekte. Entschlossenheit. Zuletzt bearbeitet: 2025-06-01 05:06

Benutzerdefinierte Fehlerseite in ASP.NET MVC Fügen Sie zuerst einen Fehler hinzu. cshtml-Seite (Seite anzeigen) in den freigegebenen Ordner, falls dieser noch nicht vorhanden ist. Fügen Sie das Web hinzu oder ändern Sie es. config-Datei und setzen Sie das benutzerdefinierte Fehlerelement auf Ein. Fügen Sie einen bestimmten Action Controller und eine Ansicht zum Anzeigen des HTTP-Statuscodes hinzu. Fügen Sie der Targeted Action Method ein [HandleError]-Attribut hinzu. Zuletzt bearbeitet: 2025-01-22 17:01