Die P2P-Dateifreigabe ermöglicht Benutzern den Zugriff auf Mediendateien wie Bücher, Musik, Filme und Spiele mithilfe eines P2P-Softwareprogramms, das nach anderen verbundenen Computern in einem P2P-Netzwerk sucht, um den gewünschten Inhalt zu finden. Die Knoten (Peers) solcher Netzwerke sind Endbenutzercomputer und Verteilungsserver (nicht erforderlich). Zuletzt bearbeitet: 2025-06-01 05:06

Microsoft Message Queuing oder MSMQ ist eine Nachrichtenwarteschlangenimplementierung, die von Microsoft entwickelt und in seinen Windows Server-Betriebssystemen seit Windows NT 4 und Windows 95 bereitgestellt wird. Zuletzt bearbeitet: 2025-01-22 17:01

Um ein Problem mit der Internetverbindung zu beheben, das durch einen Neustart Ihres Routers nicht behoben wurde, versuchen Sie, Ihre IP-Adresse freizugeben und zu erneuern. Bevor Sie beginnen: Wenn Sie keine Verbindung haben, prüfen Sie, ob es in Ihrer Nähe einen Dienstausfall gibt. Geben Sie unten Ihre Rechnungstelefonnummer* ein. Abrechnungstelefon []. Zuletzt bearbeitet: 2025-01-22 17:01

Schließen Sie nicht mehrere Steckdosenleisten an, um die Anzahl der verfügbaren Steckdosen zu erhöhen. Sie können jedoch vorübergehend ein Verlängerungskabel an eine Steckdosenleiste anschließen. Wenn Sie an mehreren Stellen in Ihrem Zuhause Steckdosenleisten oder Verlängerungskabel verwenden, sollten Sie einen Elektriker beauftragen, um weitere Steckdosen zu installieren. Zuletzt bearbeitet: 2025-01-22 17:01

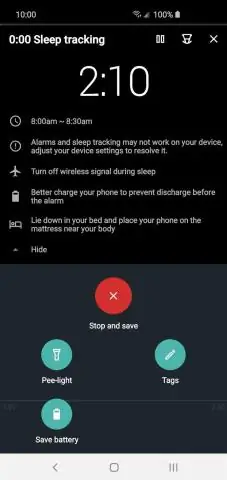

Google gab heute bekannt, dass Google Fit endlich Daten von anderen beliebten Fitness- und Food-Tracking-Apps wie MyFitnessPal, Fatsecret, Lifesum oder LoseIt aufnehmen kann. Es bringt auch Schlafdaten von der App Sleepas Android oder Geräten wie dem Xiaomi Mi Band und Mi Band 1S oder dem Basis Peak. Zuletzt bearbeitet: 2025-01-22 17:01

LoopBack ist ein hochgradig erweiterbares Open-Source-Node. js-Framework, mit dem Sie: dynamische End-to-End-REST-APIs mit wenig oder gar keiner Codierung erstellen können. Integrieren Sie Modellbeziehungen und Zugriffskontrollen für komplexe APIs. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Computerprogramm wird normalerweise von einem Computerprogrammierer in einer Programmiersprache geschrieben. Aus dem Programm in seiner für Menschen lesbaren Form des Quellcodes kann ein Compiler oder Assembler Maschinencode ableiten – eine Form, die aus Anweisungen besteht, die der Computer direkt ausführen kann. Zuletzt bearbeitet: 2025-06-01 05:06

Mit Zend Guard können Sie Ihren PHP-Code codieren und verschleiern, um unlizenzierte Nutzung und Reverse Engineering zu verhindern. Zend Guard maximiert die Softwarerentabilität durch: Begrenzung der unbefugten Duplizierung oder Nutzung Ihrer Anwendungen. Sicherstellen, dass nur lizenzierte Kunden Ihre Produkte verwenden – in einer Weise, die Ihrer Lizenz entspricht. Zuletzt bearbeitet: 2025-06-01 05:06

Zunächst einmal ist GPS-Spoofing allein nicht illegal, es sei denn, es wird mit der Absicht gemacht, jemanden zu betrügen. Hier wird niemand betrogen; Tatsächlich sind Spoofer einige der größten Geldgeber, die PoGo spielen. Zuletzt bearbeitet: 2025-01-22 17:01

So verwenden Sie die DATEADD()-Funktion und Beispiele Addieren Sie 30 Tage zu einem Datum SELECT DATEADD(DD,30,@Date) Addieren Sie 3 Stunden zu einem Datum SELECT DATEADD(HOUR,-3,@Date) Subtrahieren Sie 90 Minuten vom Datum SELECT DATEADD (MINUTE,-90,@Date) Sehen Sie sich die Tabelle an, um eine Liste aller Optionen zu erhalten. Zuletzt bearbeitet: 2025-06-01 05:06

Erneuern Sie Ihr Hosting-Konto Melden Sie sich bei Ihrem Bluehost cPanel-Konto an. Wählen Sie das 'Konto'-Symbol in der oberen rechten Ecke. Wenn Sie Ihr Hosting-Paket upgraden oder downgraden möchten, wechseln Sie zu ManualRenewal und klicken Sie dann auf die Schaltfläche Upgrade. Verfügbare Upgrades, Downgrades und Verlängerungsoptionen werden aufgelistet. Zuletzt bearbeitet: 2025-01-22 17:01

Spect ist ein Wurzelwort, das „schauen“bedeutet. Rachel L. inspizieren. Respekt. spektakulär. Zuletzt bearbeitet: 2025-01-22 17:01

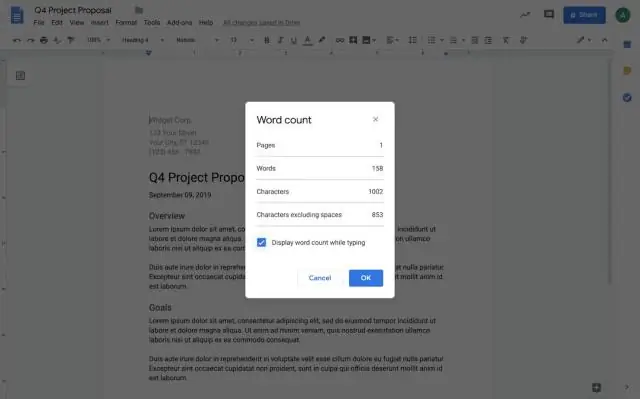

Das Speicherkontingent für Google Docs ist vom Speicherkontingent für Gmail getrennt. GoogleDocs-Benutzer haben keine Begrenzung für die Anzahl der Google-Dokumente, -Tabellen, -Präsentationen, -Formulare und -Z -Zeichnungen, die sie haben können. Jeder Nutzer hat 1 GB Speicherplatz in Google Docs. Benutzer können zusätzlichen Speicher für etwa $ . erwerben. Zuletzt bearbeitet: 2025-06-01 05:06

8 einfache Möglichkeiten zur Fehlerbehebung bei der Netzwerkverbindung Überprüfen Sie Ihre Einstellungen. Überprüfen Sie zunächst Ihre WLAN-Einstellungen. Überprüfen Sie Ihre Zugangspunkte. Überprüfen Sie Ihre WAN- (Wide-Area-Network) und LAN- (Local Area Network)-Verbindungen. Umgehen Sie Hindernisse. Starten Sie den Router neu. Überprüfen Sie den WLAN-Namen und das Passwort. Überprüfen Sie die DHCP-Einstellungen. Windows aktualisieren. Öffnen Sie die Windows-Netzwerkdiagnose. Zuletzt bearbeitet: 2025-01-22 17:01

Tatsächlich hat Shadowsocks nichts mit VPN zu tun. Es ist kein VPN, es ist ein Vermittler. VPN ist eine virtuelle Systemschnittstelle, über die Sie alles senden können. Vermittler (Shadowsocks) ist ein Server, der verwendet wird, um Informationen an andere weiterzuleiten. Zuletzt bearbeitet: 2025-01-22 17:01

NET bietet verschiedene Methoden zum Authentifizieren eines Benutzers: Anonyme Authentifizierung. Basis-Authentifizierung. Digest-Authentifizierung. Integrierte Windows-Authentifizierung. Zertifikat-Authentifizierung. Port-Authentifizierung. Formularauthentifizierung. Verwendung von Cookies. Zuletzt bearbeitet: 2025-01-22 17:01

Überblick. Red Hat JBoss A-MQ, basierend auf Apache ActiveMQ, ist ein JMS 1.1-kompatibles Messaging-System. Es besteht aus einem Broker und clientseitigen Bibliotheken, die die Fernkommunikation zwischen verteilten Clientanwendungen ermöglichen. Zuletzt bearbeitet: 2025-01-22 17:01

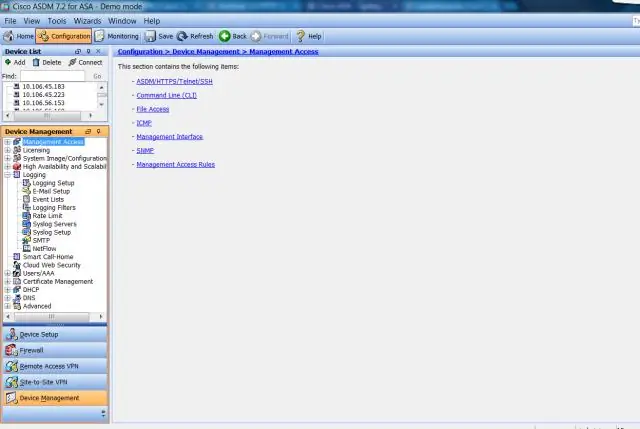

Der Befehl 'logging trap ' begrenzt die Protokollierung. Nachrichten, die an Syslog-Server gesendet werden, dazu Nachrichten. Ebene und numerisch niedrigere Ebenen. Die Vorgabe ist. „informativ“(Stufe 6). Zuletzt bearbeitet: 2025-01-22 17:01

Gehen Sie folgendermaßen vor: Verwenden Sie docker ps, um den Namen des vorhandenen Containers anzuzeigen. Verwenden Sie dann den Befehl docker exec -it /bin/bash, um eine Bash-Shell im Container zu erhalten. Oder verwenden Sie direkt docker exec -it, um einen beliebigen Befehl auszuführen, den Sie im Container angeben. Zuletzt bearbeitet: 2025-06-01 05:06

Was Spiele angeht, sind im Allgemeinen eine gute dedizierte Grafikkarte und eine Quad-Core-Intel i7-CPU erforderlich, um problemlos zu laufen. Da der getestete Laptop nur über die grundlegende Intel HD 620-Grafik verfügt, die in der Dual-Core-i5-CPU integriert ist, ist das Gaming-Potenzial begrenzt. Zuletzt bearbeitet: 2025-01-22 17:01

Mit doppelt so viel Speicherplatz wie der 2-GB-Stick ist der 4-GB-Stick ideal für eine moderatere Nutzung. Studenten verwenden diese häufig, um Sicherungskopien von Projekten und Dokumenten zu erstellen, da 4 GB ausreichend sind, um eine große Anzahl dieser Dateitypen aufzunehmen. Zuletzt bearbeitet: 2025-01-22 17:01

Die besten Fitness-Tracker für 2019 Apple Watch Series 5. UVP: 399,00 $. Fitbit Inspire HR. UVP: 99,95 $. Fitbit Versa 2. UVP: 199,95 $. Samsung Galaxy-Fit. UVP: 99,99 $. Fitbit-Ionen. UVP: 299,95 $. Garmin Vivosmart 4. UVP: 129,99 $. Motiv-Ring. UVP: 199,99 $. Polar A370. UVP: 149,95 $. Zuletzt bearbeitet: 2025-01-22 17:01

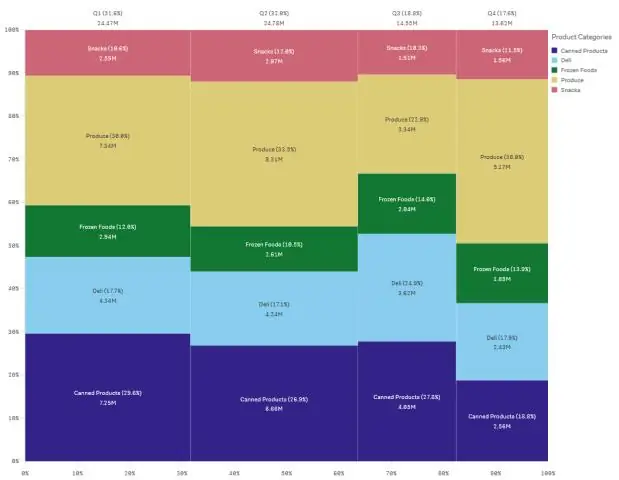

1. Univariate Methode. Eine der einfachsten Methoden zur Erkennung von Ausreißern ist die Verwendung von Boxplots. Ein Boxplot ist eine grafische Darstellung zur Beschreibung der Verteilungen der Daten. Boxplots verwenden den Median und das untere und obere Quartil. Zuletzt bearbeitet: 2025-01-22 17:01

DNS verwendet eine Hierarchie, um sein verteiltes Datenbanksystem zu verwalten. Die DNS-Hierarchie, auch Domänennamensraum genannt, ist eine umgekehrte Baumstruktur, ähnlich wie eDirectory. Der DNS-Baum hat eine einzelne Domäne an der Spitze der Struktur, die als Stammdomäne bezeichnet wird. Ein Punkt oder Punkt (.) ist die Bezeichnung für die Root-Domain. Zuletzt bearbeitet: 2025-06-01 05:06

Ein boolescher Wert ist ein Datentyp, der entweder einen True- oder False-Wert speichern kann. Dies wird oft als 1 (wahr) oder 0 (falsch) gespeichert. Es ist nach George Boole benannt, der im 19. Jahrhundert erstmals ein algebraisches Logiksystem definierte. Zuletzt bearbeitet: 2025-01-22 17:01

Komponenten webbasierter Anwendungen. Alle webbasierten Datenbankanwendungen bestehen aus drei Hauptkomponenten: einem Webbrowser (oder Client), einem Webanwendungsserver und einem Datenbankserver. Zuletzt bearbeitet: 2025-01-22 17:01

Das Anzeigen des aktuellen Standorts ist nicht möglich, es sei denn, die Person teilt ihren aktuellen Standort mit. Personen im öffentlichen Skype-Verzeichnis können Sie deren Standort sehen, wenn Sie nach ihnen suchen. Scrollen Sie nach unten und Sie sehen ihre Standortinformationen, wenn sie aufgeführt sind. Zuletzt bearbeitet: 2025-01-22 17:01

Google bestätigt, dass die nächste Android-Version Oracles Open-Source-OpenJDK für Java-APIs verwenden wird. Google ersetzt seine Implementierung der Java Application Programming Interfaces (APIs) in Android durch OpenJDK, die Open-Source-Version von Oracles Java Development Kit (JDK). Zuletzt bearbeitet: 2025-01-22 17:01

Sie wissen, dass der Batterielademodus aktiviert ist, wenn Ihr Batteriesymbol gelb ist. Öffnen Sie Ihre Einstellungen-App. Tippen Sie auf das Batteriefeld. Tippen Sie auf den Schieberegler für den Energiesparmodus, sodass er AUS / WEISS ist. Zuletzt bearbeitet: 2025-01-22 17:01

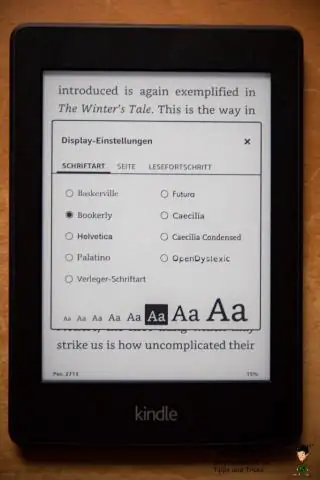

Die originelle Art, die Schriftgröße zu ändern Schalten Sie Ihren Kindle ein. Zum Entsperren streichen. Tippen Sie oben auf den Bildschirm. Wählen Sie die Grafik „Aa“aus. Passen Sie den Text an die gewünschte Größe an oder wechseln Sie die Schriftarten komplett (Caecilia ist etwas größer und besser lesbar als beispielsweise Futura und Helvetica ist fetter). Zuletzt bearbeitet: 2025-01-22 17:01

Laut den Hilfeseiten von Alteryx: „Dokumentkonstanten sind globale Variablen für einen Arbeitsablauf. Konstanten ermöglichen es, einen Wert an einer einzigen Stelle zu ändern und diese Änderung an den Rest des Workflows weiterzugeben.' Das Kontrollkästchen 'Is Numeric' ganz rechts macht den Wert numerisch und nicht als String. Zuletzt bearbeitet: 2025-01-22 17:01

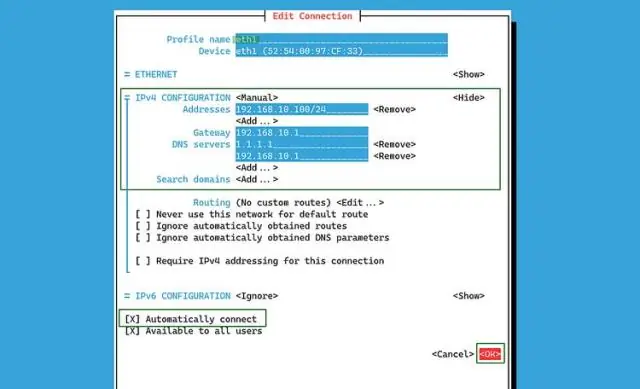

Ändern der IP-Adresse eines Computers Verwenden Sie die Eingabeaufforderung ipconfig /release und ipconfig /renewcommandsin. Wenn die IP-Adresse des Windows-Computers jedoch statisch eingerichtet ist, ändern Sie die IP-Adresse wie folgt: Öffnen Sie die Systemsteuerung und wählen Sie Netzwerk- und Freigabecenter. Wählen Sie Adaptereinstellungen ändern. Zuletzt bearbeitet: 2025-01-22 17:01

Samsung Galaxy M10: Samsung Galaxy M10 ist das beste nicht chinesische Smartphones unter 10000 mit FaceUnlock in Indien. Asus Zenfone Max Pro M1: Nokia 5.1 Plus: Asus Zenfone Max M2: Samsung Galaxy A10: Panasonic Eluga Ray 700: Micromax Canvas Infinity Pro: Asus Zenfone Max M1:. Zuletzt bearbeitet: 2025-01-22 17:01

Smartphones mit den besten Antennen Samsung Galaxy Note 10 Plus 256 GB. Testergebnis 96/100. Samsung Galaxy Note 10 Plus 512 GB. Testergebnis 96/100. Nokia 7 plus. Testergebnis 63/100. Samsung Galaxy A80. Testergebnis 82/100. Samsung Galaxy A5. Testergebnis 68/100. Samsung Galaxy A8 (2018) - (Dual-SIM) Testergebnis 66/100. Testergebnis 84/100. Zuletzt bearbeitet: 2025-01-22 17:01

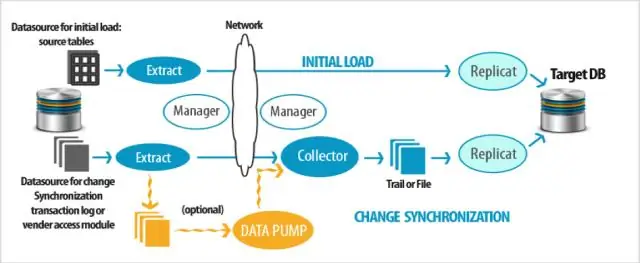

Einführung. Schritt 1: Melden Sie sich bei der Golden Gate-Befehlszeilenschnittstelle an. Schritt 2: Überprüfen Sie alle laufenden Prozesse. Schritt 3 Stoppen Sie die GoldenGate-Replikation. Schritt 4 Starten Sie die GoldenGate-Replikation. Schritt 4.2 Starten Sie alle Komponenten auf der Quelle. Anmerkung zum Starten eines Extrakts. Zuletzt bearbeitet: 2025-01-22 17:01

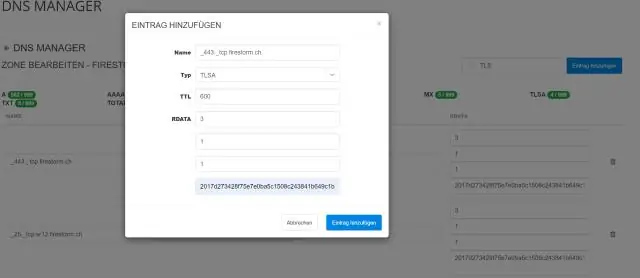

Wie füge ich dem DNS einen Eintrag hinzu? Starten Sie den DNS-Manager (Start - Programme - Verwaltung - DNS-Manager) Doppelklicken Sie auf den Namen des DNS-Servers, um die Liste der Zonen anzuzeigen. Klicken Sie mit der rechten Maustaste auf die Domäne und wählen Sie Neuer Eintrag. Geben Sie den Namen ein, z.B. TAZ und IP-Adresse eingeben. Zuletzt bearbeitet: 2025-01-22 17:01

Tyrell' ist jedoch ein echter Name, und im wirklichen Leben gibt es auch keine einheitliche Aussprache des Namens 'Tyrell'. Laut Ausspracheführer wird 'Qarth' als 'QUARTH' ausgesprochen. Zuletzt bearbeitet: 2025-01-22 17:01

Definition. Eine Zeichenfolgenkonstante, die die Funktion definiert; die Bedeutung hängt von der Sprache ab. Dies kann ein interner Funktionsname, der Pfad zu einer Objektdatei, ein SQL-Befehl oder Text in einer prozeduralen Sprache sein. Es ist oft hilfreich, Dollarnotierungen zu verwenden (siehe Abschnitt 4.1. Zuletzt bearbeitet: 2025-01-22 17:01

Schritte Öffnen Sie die Instagram-App. Tippen Sie auf das Kamera- oder Plus-Symbol. Tippen Sie auf Bibliothek (für iOS) oder Galerie (für Android). Tippen Sie auf das Layouts-Symbol. Tippen Sie auf Layout abrufen. Tippen Sie auf Installieren, um es herunterzuladen. Wischen Sie durch das Tutorial. Tippen Sie auf ERSTE SCHRITTE. Zuletzt bearbeitet: 2025-01-22 17:01

Verwendung Verbinden Sie Pluto Trigger mit Ihrer Kamera mit einem Auslöserkabel. Schalten Sie Pluto Trigger ein und stellen Sie sicher, dass Bluetooth eingeschaltet ist. Schalten Sie Ihre Kamera ein. Deaktivieren Sie die automatische Fokussierung Ihrer Kamera. Starten Sie die Pluto Trigger-App auf Ihrem Telefon; mit Bluetooth mit Pluto Trigger verbinden; in den „Laser“-Modus wechseln. Zuletzt bearbeitet: 2025-01-22 17:01