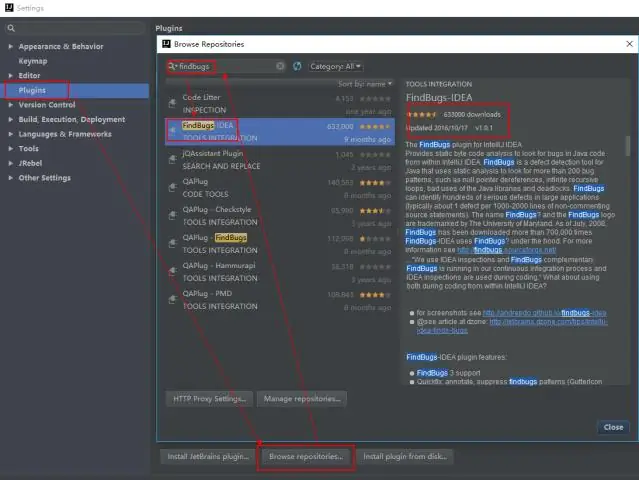

Um die Anmerkungsverarbeitung in IntelliJ IDEA zu konfigurieren, verwenden Sie das Dialogfeld Voreinstellungen > Projekteinstellungen > Compiler > Anmerkungsprozessoren. Rufen Sie Anmerkungsprozessoren aus dem Projektklassenpfad ab und geben Sie Ausgabeverzeichnisse an. Nachdem Sie dies getan haben, werden Klassen für jeden Projektbuild generiert. Zuletzt bearbeitet: 2025-01-22 17:01

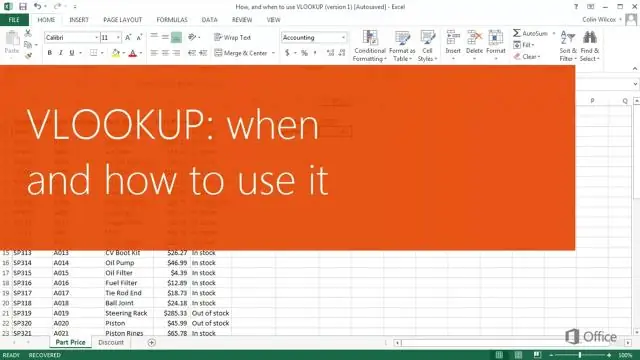

In SVERWEIS oder vertikaler Suche, wenn wir eine Referenzzelle oder einen Referenzwert verwenden, um in einer Gruppe von Spalten mit abzugleichenden Daten zu suchen und die Ausgabe abzurufen, wird die Gruppe des Bereichs, die wir zum Abgleich verwendet haben, als SVERWEIS-Tabellen-Array bezeichnet, in SVERWEIS-Tabellenarray ist die referenzierte Zelle bei die ganz linke Seite der Spalte. Zuletzt bearbeitet: 2025-01-22 17:01

Fast alle Wissenschaftler und Ingenieure sind sich einig, dass ein Abstract aus den folgenden fünf Teilen bestehen sollte: Einführung. Hier beschreiben Sie den Zweck Ihres wissenschaftsgerechten Projekts oder Ihrer Erfindung. Problemstellung. Identifizieren Sie das Problem, das Sie gelöst haben, oder die Hypothese, die Sie untersucht haben. Verfahren. Ergebnisse. Schlussfolgerungen. Zuletzt bearbeitet: 2025-06-01 05:06

Ja, Sie können die USPS-Paketzustellung vor der Lieferung an Ihrer Adresse abholen. Sie müssen die Post zur Sendungsverfolgungsnummer Ihres Pakets kontaktieren und es schnell liefern lassen. Einen Tag vor der Lieferung erhalten Sie dies im USPS Delivery Center, indem Sie Ihren Personalausweis und andere Dinge vorlegen. Zuletzt bearbeitet: 2025-01-22 17:01

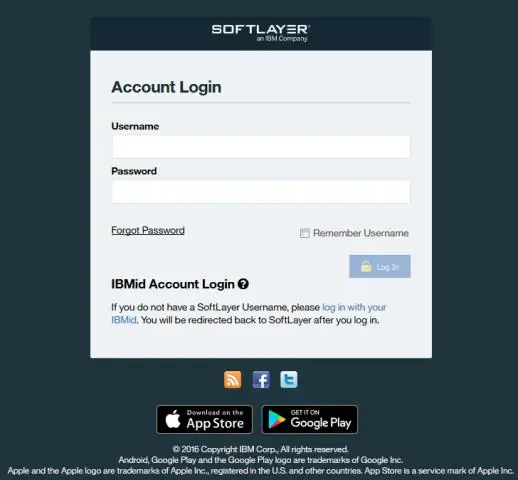

Führen Sie diese Schritte aus, um ein PMR zu öffnen: Wählen Sie in der Verwaltungs-GUI Einstellungen > Support > PMR öffnen. Überprüfen Sie, ob die auf der Seite PMR öffnen angezeigten Kontaktinformationen korrekt sind. Geben Sie im Feld Problembeschreibung eine Beschreibung des technischen Problems ein. Klicken Sie auf Senden, um die Informationen an IBM zu senden. Zuletzt bearbeitet: 2025-01-22 17:01

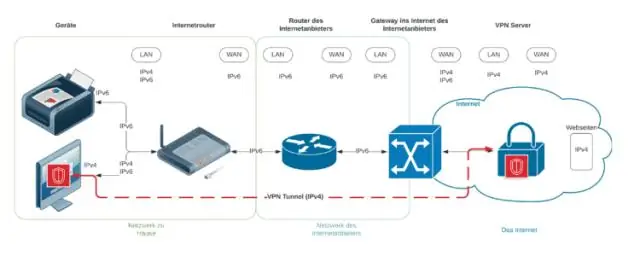

IPv6 hat keine Subnetzmaske, sondern bezeichnet es als Präfixlänge, oft abgekürzt als „Präfix“. Präfixlänge und CIDR-Maskierung funktionieren ähnlich; Die Präfixlänge gibt an, wie viele Bits der Adresse das Netzwerk definieren, in dem sie existiert. A /64 ist ein IPv6-Subnetz mit Standardgröße, wie von der IETF . definiert. Zuletzt bearbeitet: 2025-06-01 05:06

Die Größe 12' x 18' ist eine gängige Größe für gerahmte Drucke und Poster, insbesondere in Kunst und Design. Diese Industriestandardgröße wird auch als "Tabloid-Extra" bezeichnet. Zuletzt bearbeitet: 2025-01-22 17:01

Verwendete Sprachen: Java. Zuletzt bearbeitet: 2025-01-22 17:01

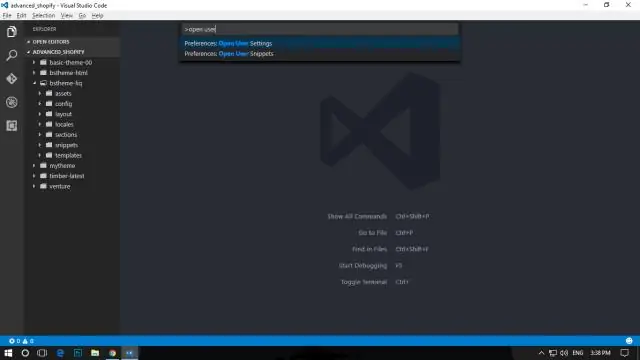

Sobald Sie Ihre Startkonfiguration festgelegt haben, starten Sie Ihre Debug-Sitzung mit F5. Alternativ können Sie Ihre Konfiguration über die Befehlspalette (Strg+Umschalt+P) ausführen, indem Sie nach Debug filtern: Debuggen auswählen und starten oder „debug“eingeben und die Konfiguration auswählen, die Sie debuggen möchten. Zuletzt bearbeitet: 2025-01-22 17:01

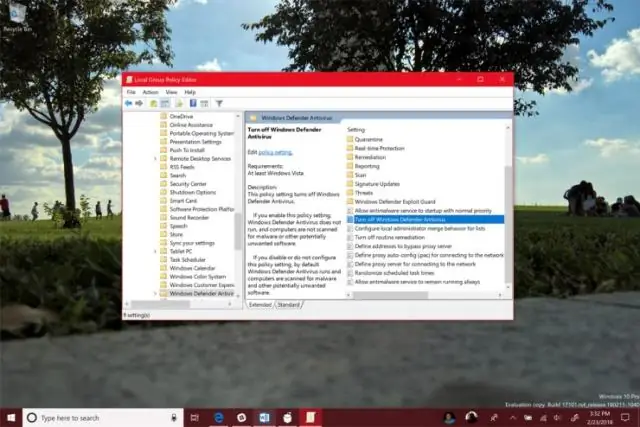

Wenn Sie die kostenpflichtige Version von Norton haben, führen Sie diese einfach aus. Um Defender zu deaktivieren, gehen Sie zu Dienste und WindowsDefender, um den Dienst zu deaktivieren und zu beenden. Wenn Sie dies nicht tun, verwenden Sie Defender und deinstallieren Sie Norton. Zuletzt bearbeitet: 2025-01-22 17:01

Nicht gruppierte Daten sind die Daten, die Sie zuerst aus einem Experiment oder einer Studie sammeln. Die Daten sind Rohdaten, das heißt, sie sind nicht in Kategorien sortiert, klassifiziert oder anderweitig gruppiert. Ein nicht gruppierter Datensatz ist im Grunde eine Liste von Zahlen. Zuletzt bearbeitet: 2025-01-22 17:01

Das primäre Tool zum Überprüfen der AD-Replikation ist „Repadmin“, ein Befehlszeilentool, das in Windows Server 2003 r2 eingeführt wurde und immer noch ausgiebig verwendet wird, um die Replikationsprobleme zu überprüfen und AD-Daten erzwungen zu replizieren. Zuletzt bearbeitet: 2025-01-22 17:01

Versuchen Sie, Strg + c zweimal zu verwenden, um die Aufforderung zum Beenden des Stapeljobs zu erhalten. Manchmal ändern Leute das Verhalten von Strg + c zum Kopieren/Einfügen, so dass Sie dies möglicherweise benötigen. Natürlich sollten Sie auch sicherstellen, dass das Terminalfenster den Tastaturfokus hat, Strg + C funktioniert nicht, wenn Ihr Browserfenster den Fokus hat. Zuletzt bearbeitet: 2025-01-22 17:01

Content-Ideen für interne Newsletter: 32 Mitarbeiter-Newsletter Content-Ideen zur Generierung von Mitarbeiterengagement 1) Teilen Sie die Erfolge des Unternehmens. 2) Profil neuer Mitarbeiter. 3) Mitarbeitergeburtstage. 4) Team-Spotlights. 5) Individuelle Auszeichnungen und Anerkennungen. 6) Umfragen, Umfragen und soziale Reaktionen. 8) Wichtige Ankündigungen und Erinnerungen. Zuletzt bearbeitet: 2025-01-22 17:01

Um mit der Verschlüsselung der Tabellen zu beginnen, müssen wir alter table table_name Encryption='Y' ausführen, da MySQL Tabellen standardmäßig nicht verschlüsselt. Das neueste Percona Xtrabackup unterstützt auch die Verschlüsselung und kann verschlüsselte Tabellen sichern. Sie können stattdessen auch diese Abfrage verwenden: select * from information_schema. Zuletzt bearbeitet: 2025-01-22 17:01

Öffnen Sie die Einstellungen-App, scrollen Sie nach unten zu den Einstellungen der Kamera-App und tippen Sie darauf. Schalten Sie auf dem Kamerabildschirm den Schalter „QR-Codes scannen“aus. Wenn Sie Ihre Kamera das nächste Mal auf einen QR-Code richten, wird die App ihn nicht scannen. Zuletzt bearbeitet: 2025-01-22 17:01

Wählen Sie in der Menüleiste Bild > Anpassungen > Helligkeit/Kontrast. Passen Sie den Helligkeitsregler an, um die Gesamthelligkeit des Bildes zu ändern. Passen Sie den Kontrast-Schieberegler an, um den Bildkontrast zu erhöhen oder zu verringern. OK klicken. Zuletzt bearbeitet: 2025-01-22 17:01

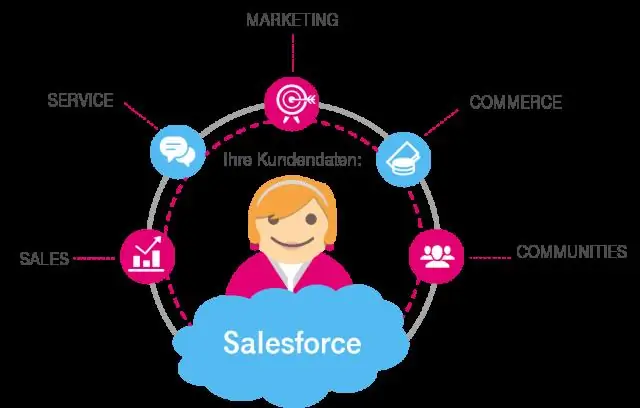

Was ist Salesforce? 1999 von einem ehemaligen Oracle (ORCL) - Get Report Executive Marc Benioff, Dave Moellenhoff, Frank Dominguez und Parker Harris gegründet, ist Salesforce eines der ersten globalen Unternehmen, das erfolgreich eine cloudbasierte CRM-Software einsetzt. Zuletzt bearbeitet: 2025-06-01 05:06

Verwendung von endl- und setw-Manipulatoren in C++ Zusammen mit Eingabe-/Ausgabe-Operatoren bietet C++ eine Möglichkeit, die Anzeige der Ausgabe auf dem Bildschirm zu steuern. Dies geschieht mit Manipulatoren. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Infix-Ausdruck ist ein einzelner Buchstabe oder ein Operator, gefolgt von einer Infix-Zeichenfolge und gefolgt von einer weiteren Infix-Zeichenfolge. Zuletzt bearbeitet: 2025-01-22 17:01

Sie können alle Arten von Bluetooth-Geräten an Ihren PC anschließen – einschließlich Tastaturen, Mäuse, Telefone, Lautsprecher und vieles mehr. Einige PCs, wie Laptops und Tablets, verfügen über integriertes Bluetooth. Wenn Ihr PC dies nicht tut, können Sie einen USB-Bluetooth-Adapter an den USB-Anschluss Ihres PCs anschließen, um es zu erhalten. Zuletzt bearbeitet: 2025-01-22 17:01

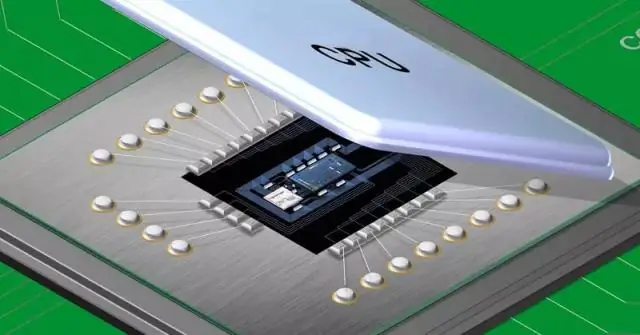

Lassen Sie uns zuerst klarstellen, was eine CPU und was ein Kern ist, eine Zentraleinheit CPU kann mehrere Kerneinheiten haben, diese Kerne sind ein Prozessor für sich, der in der Lage ist, ein Programm auszuführen, aber er ist auf demselben Chip eigenständig. Zuletzt bearbeitet: 2025-01-22 17:01

Computer helfen in Forschung, Produktion, Vertrieb, Marketing, Bankwesen, Teammanagement, Geschäftsautomatisierung, Datenspeicherung, Mitarbeiterverwaltung und sehr hilfreich, um die Produktivität zu geringeren Kosten und weniger Zeit bei hoher Qualität zu steigern. Deshalb ist der Einsatz des Computers im Geschäft wichtig. Zuletzt bearbeitet: 2025-01-22 17:01

So setzen Sie ein vergessenes Passwort zum ersten Mal zurück: Klicken Sie auf Ich kenne mein E-Mail-Passwort nicht. Geben sie ihre E-Mailadresse ein. Geben Sie die beiden angezeigten Wörter durch ein Leerzeichen getrennt ein. Klicken Sie auf Senden. Suchen Sie die Kabelmodem-ID auf Ihrem Modem. Geben Sie in das Textfeld Ihre Kabel-MAC-Adresse ein und lassen Sie die Bindestriche weg. Klicken Sie auf Senden. Zuletzt bearbeitet: 2025-01-22 17:01

Drucken einer Komposition aus Bildmaterial Wählen Sie „Datei“> „Drucken“. Wählen Sie einen Drucker aus dem Menü Drucker aus. Wählen Sie eine der folgenden Zeichenflächenoptionen: Wählen Sie auf der linken Seite des Dialogfelds „Drucken“die Option „Ausgabe“und stellen Sie sicher, dass der Modus auf „Zusammengesetzt“eingestellt ist. Legen Sie zusätzliche Druckoptionen fest. Klicken Sie auf Drucken. Zuletzt bearbeitet: 2025-01-22 17:01

Teamablagen haben keine Begrenzung der Speicherkapazität, aber Sie können 400.000 Elemente in einer einzelnen Teamablage nicht überschreiten. Sie können bis zu 750 Gigabyte an Dateien pro Tag pro Google-Konto hochladen. Weitere Informationen finden Sie unter Limits für Teamablagen. Zuletzt bearbeitet: 2025-06-01 05:06

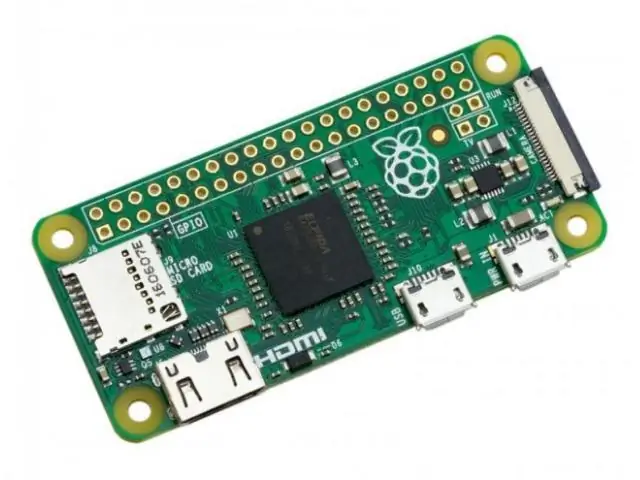

Der Raspberry Pi Zero und Zero W haben 512 MB RAM. Zuletzt bearbeitet: 2025-01-22 17:01

Die os. Pfadmodul ist immer das Pfadmodul, das für das Betriebssystem geeignet ist, auf dem Python läuft, und daher für lokale Pfade verwendbar ist. Sie können die einzelnen Module jedoch auch importieren und verwenden, wenn Sie einen Pfad manipulieren möchten, der immer in einem der verschiedenen Formate vorliegt. Zuletzt bearbeitet: 2025-01-22 17:01

Der Unterschied zwischen beiden besteht also darin, dass Sie Klassen wiederverwenden können, während Sie Inline-Stile nicht wiederverwenden können. Zuletzt bearbeitet: 2025-01-22 17:01

Alpine Linux ist eine Distribution, die fast speziell für Docker-Images und andere kleine, containerähnliche Anwendungen entwickelt wurde. Es hat satte 5 MB Festplattenspeicher für das Basisbetriebssystem. Wenn Sie die Node. js-Laufzeitanforderungen, dieses Image wird auf etwa 50 MB Speicherplatz verschoben. Zuletzt bearbeitet: 2025-01-22 17:01

VIDEO Wie schreibe ich diesbezüglich Notizen in Windows? Drücken Sie das kleine "+" oben links und ein weiteres Quadrat erscheint. Wiederholen Sie es einfach, bis Sie genug haben. Oder Sie klicken mit der rechten Maustaste auf das Symbol in der Taskleiste und dann auf ". Zuletzt bearbeitet: 2025-01-22 17:01

Java - Wie verwende ich Iterator? Rufen Sie einen Iterator zum Anfang der Sammlung ab, indem Sie die Methode iterator() der Sammlung aufrufen. Richten Sie eine Schleife ein, die hasNext() aufruft. Lassen Sie die Schleife iterieren, solange hasNext() true zurückgibt. Rufen Sie innerhalb der Schleife jedes Element ab, indem Sie next() aufrufen. Zuletzt bearbeitet: 2025-01-22 17:01

Die Datenschutz-Grundverordnung (DSGVO) ist ein wichtiges und weltweit einflussreiches Daten- und Datenschutzgesetz der Europäischen Union. Die DSGVO gilt für mobile Apps, die personenbezogene Daten von EU-Bürgern erheben und verarbeiten. Dabei spielt es keine Rolle, ob Ihre App von außerhalb der EU betrieben wird. Die DSGVO gilt weiterhin. Zuletzt bearbeitet: 2025-01-22 17:01

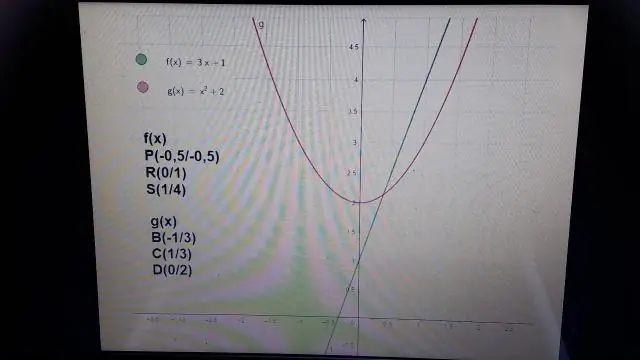

Funktionsbeispiele. Eine Funktion ist eine Abbildung einer Menge von Eingaben (der Domäne) auf eine Menge möglicher Ausgaben (der Kodomäne). Die Definition einer Funktion basiert auf einer Menge geordneter Paare, wobei das erste Element in jedem Paar aus der Domäne und das zweite aus der Codomäne stammt. Zuletzt bearbeitet: 2025-06-01 05:06

Das 22 Design Das einfachste der zweistufigen faktoriellen Experimente ist das Design, bei dem zwei Faktoren (z. B. Faktor und Faktor) auf zwei Ebenen untersucht werden. Ein einzelnes Replikat dieses Designs erfordert vier Durchläufe () Die von diesem Design untersuchten Effekte sind die beiden Haupteffekte und der Interaktionseffekt. Zuletzt bearbeitet: 2025-01-22 17:01

Bearbeiten von Bildern im Cricut-Designbereich Öffnen Sie den Cricut-Designbereich. Klicken Sie auf Bild hochladen. Klicken Sie auf Durchsuchen. Wählen Sie das Design aus, das Sie bearbeiten möchten. Vergrößern Sie den Abschnitt Ihres Designs, den Sie behalten möchten, und schneiden Sie ihn so nah wie möglich zu. Mit dem Radiergummi-Werkzeug können Sie alle zusätzlichen Teile des Designs entfernen, die Sie nicht behalten möchten. Zuletzt bearbeitet: 2025-01-22 17:01

Solr speichert diesen Index in einem Verzeichnis namens index im Datenverzeichnis. Zuletzt bearbeitet: 2025-01-22 17:01

Malware-Domänen. Die Seite Malware Domains listet Domains auf, von denen bekannt ist, dass sie Spam generieren, Botnets hosten, DDoS-Angriffe erstellen und im Allgemeinen Malware enthalten. Zuletzt bearbeitet: 2025-01-22 17:01

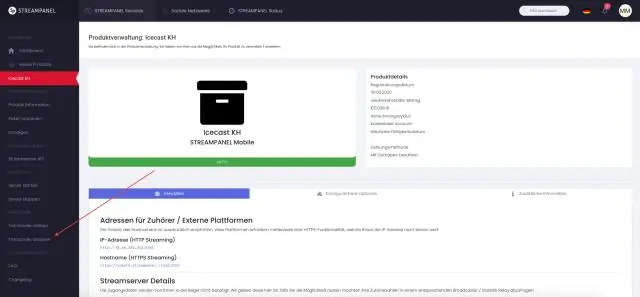

Trotz allem, was Sie vielleicht hören oder sogar lesen, ist totorrent ohne einen VPN- oder BitTorrent-Proxy nicht in Ordnung. Totorrent ohne VPN fordert Ärger. Schützen Sie Ihr Torrenting mit NordVPN. Zuletzt bearbeitet: 2025-01-22 17:01

Was ist LDA? Wählen Sie Ihren einzigartigen Teilesatz. Wählen Sie aus, wie viele Verbundwerkstoffe Sie möchten. Wählen Sie aus, wie viele Teile Sie pro Verbundwerkstoff haben möchten (Beispiel aus einer Poisson-Verteilung). Wählen Sie aus, wie viele Themen (Kategorien) Sie möchten. Wähle eine Zahl zwischen ungleich null und positiv unendlich und nenne sie Alpha. Zuletzt bearbeitet: 2025-01-22 17:01