Das Bell-LaPadula-Modell (BLP) ist ein Zustandsmaschinenmodell, das zur Durchsetzung der Zugangskontrolle in Regierungs- und Militäranwendungen verwendet wird. Das Modell ist ein formales Zustandsübergangsmodell der Computersicherheitspolitik, das eine Reihe von Zugangskontrollregeln beschreibt, die Sicherheitsetiketten für Objekte und Freigaben für Subjekte verwenden. Zuletzt bearbeitet: 2025-06-01 05:06

JQuery AJAX-Methoden Methode Beschreibung $.ajaxSetup() Setzt die Standardwerte für zukünftige AJAX-Anfragen $.ajaxTransport() Erstellt ein Objekt, das die eigentliche Übertragung von Ajax-Daten abwickelt $.get() Lädt Daten von einem Server mit einer AJAX-HTTP-GET-Anfrage $.getJSON() Lädt JSON-codierte Daten von einem Server mit einer HTTP GET-Anfrage. Zuletzt bearbeitet: 2025-06-01 05:06

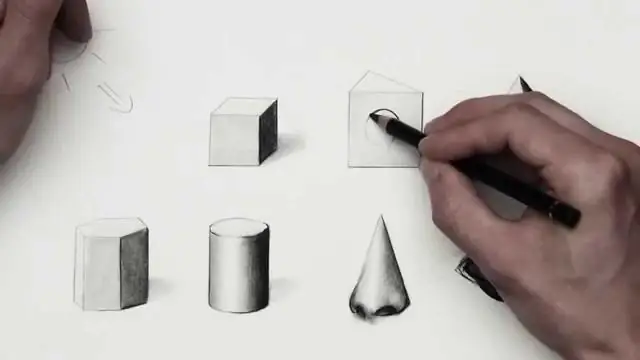

Schattierung ist eine Technik, die von Illustratoren, Designern und anderen bildenden Künstlern verwendet wird, um die Illusion von Tiefe in einem zweidimensionalen Medium zu erzeugen. Dies wird erreicht, indem eine dichtere Menge an Medien hinzugefügt wird, um dunklere Punkte in der Arbeit zu erzeugen, die einer bestimmten Lichtquelle entsprechen. Zuletzt bearbeitet: 2025-01-22 17:01

Identitäten ermöglichen es uns, komplizierte Ausdrücke zu vereinfachen. Sie sind die grundlegenden Werkzeuge der Trigonometrie, die zum Lösen trigonometrischer Gleichungen verwendet werden, genauso wie das Faktorisieren, das Finden gemeinsamer Nenner und die Verwendung spezieller Formeln die grundlegenden Werkzeuge zum Lösen algebraischer Gleichungen sind. Zuletzt bearbeitet: 2025-01-22 17:01

Wir stellen ARKit 3 vor. ARKit ist die bahnbrechende Augmented Reality (AR)-Plattform für iOS, die die Art und Weise verändern kann, wie Menschen sich mit der Welt um sie herum verbinden. Entdecken Sie die hochmodernen Funktionen von ARKit 3 und entdecken Sie die innovative Grundlage, die es für RealityKit bietet. Zuletzt bearbeitet: 2025-01-22 17:01

Die Cloud-Controls-Matrix (CCM) der Cloud Security Alliance wurde speziell entwickelt, um grundlegende Sicherheitsprinzipien bereitzustellen, um Cloud-Anbietern Orientierung zu geben und potenzielle Cloud-Kunden bei der Bewertung des Gesamtsicherheitsrisikos eines Cloud-Anbieters zu unterstützen. Zuletzt bearbeitet: 2025-01-22 17:01

Schneeball-Probenahme. Da Stichprobenelemente nicht aus einem Stichprobenrahmen ausgewählt werden, unterliegen Schneeballstichproben zahlreichen Verzerrungen. Beispielsweise werden Personen mit vielen Freunden eher in die Stichprobe aufgenommen. Wenn virtuelle soziale Netzwerke verwendet werden, wird diese Technik als virtuelles Schneeball-Sampling bezeichnet. Zuletzt bearbeitet: 2025-01-22 17:01

Der Standard-Switchport-Modus für neuere Cisco-Switch-Ethernet-Schnittstellen ist dynamisch automatisch. Beachten Sie, dass, wenn zwei Cisco Switches auf der gemeinsamen Standardeinstellung auto belassen werden, nie ein Trunk gebildet wird. Switchport-Modus dynamisch wünschenswert: Lässt die Schnittstelle aktiv versuchen, den Link in einen Trunk-Link umzuwandeln. Zuletzt bearbeitet: 2025-06-01 05:06

Rsyslog ist ein Open-Source-Logging-Programm, das in einer Vielzahl von Linux-Distributionen der beliebteste Logging-Mechanismus ist. Es ist auch der Standardprotokollierungsdienst in CentOS 7 oder RHEL 7. Der Rsyslog-Daemon in CentOS kann so konfiguriert werden, dass er als Server ausgeführt wird, um Protokollnachrichten von mehreren Netzwerkgeräten zu sammeln. Zuletzt bearbeitet: 2025-01-22 17:01

Antwort: Ein Systemprotokoll ist eine Datei mit Ereignissen, die von den Betriebssystemkomponenten aktualisiert werden. Es kann Informationen wie Gerätetreiber, Ereignisse, Vorgänge oder sogar Geräteänderungen enthalten. 2. Speicherung und Wiederherstellung von Daten über Änderungen an Datenelementen durch verschiedene Transaktionen. Zuletzt bearbeitet: 2025-01-22 17:01

Um die aktuelle Versionsnummer der Android-Supportbibliothek anzuzeigen Android Studio > Tools > Android > SDKManager Extras > Android Support Library: Siehe die Rev.-Nummer, z. (21.0. 3). Zuletzt bearbeitet: 2025-01-22 17:01

Erstellen des ersten Excel-Szenarios Klicken Sie auf der Registerkarte Daten des Menübands auf Was-wäre-wenn-Analyse. Klicken Sie auf Szenario-Manager. Klicken Sie im Szenario-Manager auf die Schaltfläche Hinzufügen. Geben Sie den Namen für das Szenario ein. Drücken Sie die Tabulatortaste, um zum Feld Zellen ändern zu wechseln. Wählen Sie auf dem Arbeitsblatt die Zellen B1 aus. Halten Sie die Strg-Taste gedrückt und wählen Sie die Zellen B3: B4 aus. Zuletzt bearbeitet: 2025-01-22 17:01

Manchmal kann es vorkommen, dass Ihre Internetverbindung aus Gründen unterbrochen wird, die nur für Ihre Verbindung spezifisch sind, wie zum Beispiel: ein defektes Kabel von Ihrem Modem / Router zu Ihrem Computer. Die Stärke des WLAN-Hotspots ist unzureichend – Sie befinden sich möglicherweise in der Nähe des Randes des WLAN-Netzwerks. Zuletzt bearbeitet: 2025-06-01 05:06

Was ist ein Identitätsanbieter (IdP)? Ein IdP, der die Identitäten speichert und authentifiziert, die Ihre Benutzer verwenden, um sich je nach Konfiguration bei ihren Systemen, Anwendungen, Dateiservern und mehr anzumelden. Im Allgemeinen sind die meisten IdPs Microsoft® Active Directory® (AD) oder OpenLDAP-Implementierungen. Zuletzt bearbeitet: 2025-01-22 17:01

Die Antwort ist Big Data Analytics. Google verwendet Big-Data-Tools und -Techniken, um unsere Anforderungen basierend auf verschiedenen Parametern wie Suchverlauf, Standorten, Trends usw. zu verstehen. Zuletzt bearbeitet: 2025-01-22 17:01

Warum ist VyprVPN das beste VPN für die Philippinen? VyprVPN Andere gehostete VPN-Anbieter VPN-Nutzung Unbegrenzte Download-Caps Serverwechsel Unbegrenzte zusätzliche Gebühren VPN Desktop-Apps VyprVPN für Windows VyprVPN für Mac Begrenzte Verfügbarkeit VPN Mobile Apps VyprVPN für Android VyprVPN für iOS Begrenzte Verfügbarkeit. Zuletzt bearbeitet: 2025-06-01 05:06

Projekt öffnen: Öffnen Sie Visual Studio Code. Klicken Sie im linken Menü auf das Explorer-Symbol und dann auf OpenFolder. Wählen Sie im Hauptmenü Datei > Ordner öffnen, um den Ordner zu öffnen, in dem sich Ihr C#-Projekt befinden soll, und klicken Sie auf Ordner auswählen. In unserem Beispiel erstellen wir einen Ordner für unser Projekt namens HelloWorld. Zuletzt bearbeitet: 2025-01-22 17:01

Kann TubeMate kostenlos heruntergeladen und installiert werden? Benutzer müssen beim Herunterladen und Installieren von TubeMate keinerlei Gebühren zahlen. Abhängig von den Mobilfunkanbietern von Drittanbietern können jedoch zusätzliche Gebühren für die Datennutzung anfallen. Zuletzt bearbeitet: 2025-01-22 17:01

Herunterladen des OS X Mavericks-Installationsprogramms aus dem OS X Yosemite App Store Gehen Sie zum ? Apple-Menü und wählen Sie „App Store“Klicken Sie auf die Registerkarte „Einkäufe“und melden Sie sich mit Ihrer Apple-ID an, falls Sie dies noch nicht getan haben. Zuletzt bearbeitet: 2025-01-22 17:01

Deaktivieren oder aktivieren Sie Norton Firewall über den Windows-Benachrichtigungsbereich Klicken Sie im Benachrichtigungsbereich der Taskleiste mit der rechten Maustaste auf das Norton-Symbol und klicken Sie dann auf SmartFirewall deaktivieren oder Smart Firewall aktivieren. Wenn Sie dazu aufgefordert werden, wählen Sie die Dauer, bis die Firewall-Funktion deaktiviert werden soll, und klicken Sie auf OK. Zuletzt bearbeitet: 2025-06-01 05:06

Icm“ist ein Alias für das Cmdlet invoke-command. Dieses Cmdlet verwendet das folgende Muster: Invoke-command {} In meinem obigen "kriscv-lh" ist der Ausführungskontext. In diesem Fall ist es ein Zielcomputername. Zuletzt bearbeitet: 2025-01-22 17:01

WICHTIG - Sobald ein IPTV-Gerät mit dem VPN-Netzwerk verbunden ist, kann kein ISP Ihren IPTV-Zugang blockieren. Die natürliche Schlussfolgerung wäre daher, dass es in irgendeiner Weise mit der IPTV-Firma und ihrem Umgang mit VPNs zusammenhängt. Zuletzt bearbeitet: 2025-01-22 17:01

Xamarin. Forms ist ein plattformübergreifendes UI-Toolkit, mit dem Entwickler auf einfache Weise native Benutzeroberflächenlayouts erstellen können, die für Android, iOS und Windows Phone freigegeben werden können. Forms bietet neben plattformübergreifenden Steuerelementen für die Benutzeroberfläche noch viel mehr. Zuletzt bearbeitet: 2025-01-22 17:01

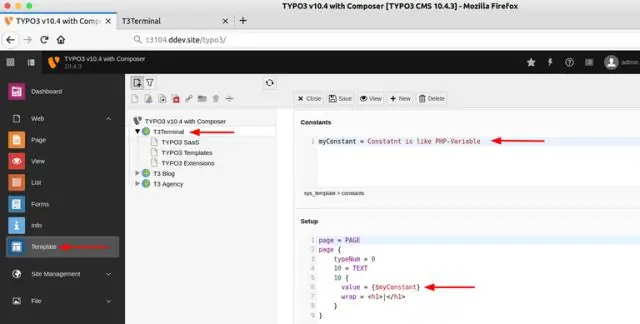

Wie funktioniert Bootstrap? Zum Ausrichten und Layout verwendet das Bootstrap-Rastersystem eine Reihe von Containern, Zeilen und Spalten. Dieses Rastersystem unterstützt einen Maximalwert von 12 Spalten. Alles nach der 12. Spalte wird in einen Zeilenumbruch verschoben. Zuletzt bearbeitet: 2025-06-01 05:06

Das inkrementelle Modell kombiniert Elemente linearer und paralleler Prozessabläufe. Jede lineare Sequenz erzeugt lieferbare „Inkremente“der Software in einer Weise, die den Inkrementen ähnelt, die von einem evolutionären Prozessablauf erzeugt werden. Zuletzt bearbeitet: 2025-01-22 17:01

JSP-Direktive-Tag. Das Direktive-Tag gibt dem Web-Container zum Zeitpunkt der Seitenübersetzung spezielle Anweisungen. Es gibt drei Arten von Direktiven-Tags: page, include und taglib. definiert seitenabhängige Eigenschaften wie Sprache, Sitzung, errorPage usw. Zuletzt bearbeitet: 2025-01-22 17:01

Wie viele Fragen hat die Prüfung? Der Test umfasst 180 Fragen. Davon werden 160 gewertet und 20 nicht. Zuletzt bearbeitet: 2025-01-22 17:01

Bereinigen ist der Vorgang, Speicherplatz in der Datenbank freizugeben oder veraltete Daten zu löschen, die vom System nicht benötigt werden. Der Bereinigungsprozess kann auf dem Alter der Daten oder der Art der Daten basieren. Archivierungsprozess. Archivierung ist der Prozess der Sicherung veralteter Daten, die während des Löschvorgangs gelöscht werden. Zuletzt bearbeitet: 2025-01-22 17:01

Das Element wird verwendet, um einen Texteingabebereich von unbegrenzter Länge zu erstellen. Standardmäßig wird Text in a in einer Monospace- oder einer Schriftart mit fester Breite gerendert, und Textbereiche werden am häufigsten innerhalb eines übergeordneten Elements verwendet. Zuletzt bearbeitet: 2025-01-22 17:01

Das Rippen von DVDs von urheberrechtlich geschützten Werken wird in den Vereinigten Staaten immer noch als illegal angesehen, aber mehrere Organisationen arbeiten weiterhin daran, es Käufern einer urheberrechtlich geschützten DVD legal zu machen, Kopien nur für den persönlichen Gebrauch zu rippen. Einige andere Länder haben es bereits legalisiert, und der Fall Großbritannien ist ein gutes Beispiel. Zuletzt bearbeitet: 2025-01-22 17:01

Starten Sie die Anwendung Adobe® Acrobat® und öffnen Sie mit „Datei > Öffnen…“eine PDF-Datei, die zu exportierende Lesezeichen enthält. Wählen Sie „Plug-Ins > Lesezeichen > Exportieren > In Text…“, um den Dialog „Exportoptionen“zu öffnen. Wählen Sie „Alle Lesezeichen exportieren“, um alle vorhandenen Lesezeichen aus dem aktuellen PDF-Dokument zu exportieren. Zuletzt bearbeitet: 2025-06-01 05:06

Gehen Sie zu Effekte > Gaußscher Weichzeichner oder Effekte > Stilisieren > Mosaik, wenden Sie dies auf Ihr Filmmaterial an und verwenden Sie das Deckkraftwerkzeug des Effekts im Effekteinstellungsfenster, um eine Maske um das Objekt zu zeichnen, das Sie abdecken möchten. Wenn Sie diese Maske umkehren, wird der Unschärfe- oder Mosaikeffekt auf alles außerhalb des maskierten Bereichs angewendet. Zuletzt bearbeitet: 2025-01-22 17:01

Night Owl hat gerade eine neue Firmware für diesen DVR veröffentlicht. So aktualisieren Sie die Firmware manuell: 1) Stellen Sie sicher, dass Ihr DVR mit dem Internet verbunden ist, 2) Melden Sie sich über einen Fernseher/Monitor bei Ihrem DVR an, 3) Wählen Sie Erweitert, 4) Wählen Sie Auto-Upgrade und 5) Wählen Sie Prüfen. Der DVR verbindet sich dann mit dem Server und aktualisiert auf die neueste Firmware. Zuletzt bearbeitet: 2025-01-22 17:01

Abfragen helfen Ihnen, Ihre Daten zu finden und mit ihnen zu arbeiten. Eine Abfrage kann entweder eine Anforderung von Datenergebnissen aus Ihrer Datenbank oder eine Aktion für die Daten oder beides sein. Eine Abfrage kann Ihnen eine Antwort auf eine einfache Frage geben, Berechnungen durchführen, Daten aus verschiedenen Tabellen kombinieren, Daten aus einer Datenbank hinzufügen, ändern oder löschen. Zuletzt bearbeitet: 2025-01-22 17:01

REST ist im Wesentlichen eine Reihe nützlicher Konventionen für die Strukturierung einer Web-API. Mit „Web-API“meine ich eine API, mit der Sie über HTTP interagieren, Anfragen an bestimmte URLs stellen und häufig relevante Daten in der Antwort zurückerhalten. (Ein „JSON-Objekt“ist ein Datentyp, der einem Python-Wörterbuch sehr ähnlich ist.). Zuletzt bearbeitet: 2025-01-22 17:01

Indem Sie all das vermeiden, kann Node. js erreicht Skalierbarkeitsstufen von über 1 Mio. gleichzeitige Verbindungen und über 600.000 gleichzeitige Websockets-Verbindungen. Es stellt sich natürlich die Frage, einen einzelnen Thread für alle Client-Anfragen gemeinsam zu nutzen, und dies ist eine potenzielle Falle beim Schreiben von Node. js-Anwendungen. Zuletzt bearbeitet: 2025-06-01 05:06

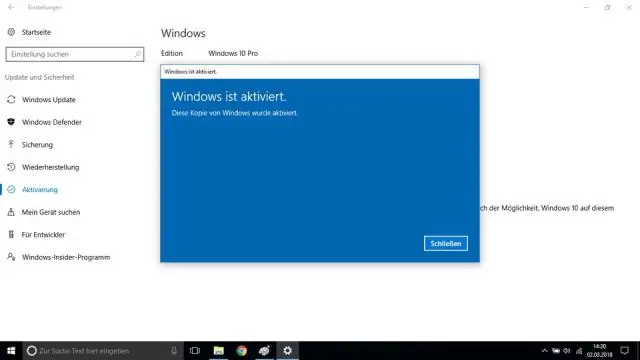

Benutzer können ein nicht aktiviertes Windows 10 nach der Installation einen Monat lang uneingeschränkt nutzen. Das bedeutet jedoch erst nach einem Monat, dass die Benutzerbeschränkungen wirksam werden. Danach sehen die Benutzer einige Benachrichtigungen „Windows jetzt aktivieren“. Zuletzt bearbeitet: 2025-01-22 17:01

Sie sollten auch wissen, ob Sie einen Desktop oder einen Laptop benötigen. Mit diesen Informationen können Sie den Computer mit den Spezifikationen auswählen, die Ihren Anforderungen am besten entsprechen. Der Begriff „Spezifikationen“steht für Spezifikationen. Bei Computern sind dies Angaben zu Geschwindigkeit, Speicher, Arbeitsspeicher, Grafik usw. Zuletzt bearbeitet: 2025-01-22 17:01

Studio oder Studio Wireless zurücksetzen Halten Sie die Ein-/Aus-Taste 10 Sekunden lang gedrückt. Lassen Sie den Netzschalter los. Alle LEDs der Tankanzeige blinken weiß, dann blinkt eine LED rot. Diese Sequenz passiert dreimal. Wenn die Lichter aufhören zu blinken, werden Ihre Kopfhörer zurückgesetzt. Zuletzt bearbeitet: 2025-01-22 17:01

Berechnung des IPC Die Anzahl der Befehle pro Sekunde und Gleitkommaoperationen pro Sekunde für einen Prozessor kann abgeleitet werden, indem die Anzahl der Befehle pro Zyklus mit der Taktrate (Zyklen pro Sekunde in Hertz angegeben) des jeweiligen Prozessors multipliziert wird. Zuletzt bearbeitet: 2025-01-22 17:01