Abdulmumini Kabir Usman ist der Emir von Katsina, Nigeria, und Kanzler der University of Ilorin (er war früher Kanzler der Obafemi Awolowo University). Er ist chronologisch der 50. Emir von Katsina und der 4. aus der Sullubawa-Dynastie, der seinem Vater Muhammadu Kabir Usman . nachfolgt. Zuletzt bearbeitet: 2025-01-22 17:01

Ja, die überwiegende Mehrheit der Websites benötigt mit wenigen Ausnahmen eine Datenschutzrichtlinie. Die wichtigste Ausnahme ist, dass Sie keine Datenschutzrichtlinie benötigen, wenn Sie keine personenbezogenen Daten von Website-Benutzern sammeln. Personenbezogene Daten umfassen Dinge wie Name, E-Mail-Adresse und Telefonnummer. Zuletzt bearbeitet: 2025-01-22 17:01

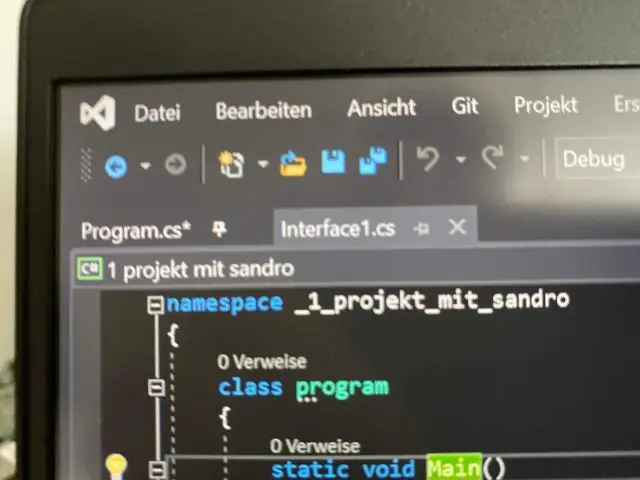

In JavaScript gibt es vier Methoden zum Erstellen eines Objekts: Objektliterale. Neuer Operator oder Konstruktor. Objekt. Methode erstellen. Klasse. Zuletzt bearbeitet: 2025-01-22 17:01

Vorschaufenster deaktivieren Um das Vorschaufenster zu deaktivieren, klicken Sie einfach einmal darauf. Sie können auch die Tastenkombination Alt + P verwenden. Notiz. Wenn Sie Windows 7 verwenden, suchen Sie die Gruppe Organisieren, öffnen Sie das Kontextmenü Layout und klicken Sie auf Vorschaufenster. Zuletzt bearbeitet: 2025-01-22 17:01

Obwohl die Menschen diese 105.000 Wörter pro Tag nicht wirklich lesen können, ist dies die tatsächliche Zahl, die schätzungsweise jeden Tag die menschlichen Augen und Ohren erreicht. Nach dem Hinzufügen von Bildern, Videos, Spielen usw. erreichen wir im Durchschnitt das Volumen von 34 Gigabyte an Informationen pro Tag. Zuletzt bearbeitet: 2025-01-22 17:01

Managed IT Services ist eine Lösung eines IT-Dienstleisters, die einen pauschalen, unbegrenzten IT-Support zum monatlichen Festpreis mit der proaktiven Überwachung von IT-Arbeitsplätzen und Infrastruktur kombiniert. Einfach ausgedrückt: Managed Services rückt die IT-Firma wieder in den Fokus. Zuletzt bearbeitet: 2025-01-22 17:01

AS2 (Applicability Statement 2) ist eine Spezifikation zum sicheren und zuverlässigen Transport strukturierter Business-to-Business-Daten über das Internet. Sicherheit wird durch die Verwendung digitaler Zertifikate und Verschlüsselung erreicht. Zuletzt bearbeitet: 2025-01-22 17:01

Hier sind einige Möglichkeiten, um Ihre Lithium-Ionen-Batterien gesund zu halten. 1: Bewahren Sie Ihre Batterien bei Raumtemperatur auf. 2: Denken Sie darüber nach, einen Lithium-Ionen-Akku mit hoher Kapazität zu kaufen, anstatt einen Ersatz mitzunehmen. 3: Erlauben Sie Teilentladungen und vermeiden Sie vollständige (normalerweise) 4: Vermeiden Sie eine vollständige Entladung von Lithium-Ionen-Batterien. Zuletzt bearbeitet: 2025-01-22 17:01

Download-Speicherorte ändern Öffnen Sie Chrome auf Ihrem Computer. Klicken Sie oben rechts auf Weitere Einstellungen. Klicken Sie unten auf Erweitert. Passen Sie im Abschnitt "Downloads" Ihre Download-Einstellungen an: Um den standardmäßigen Download-Speicherort zu ändern, klicken Sie auf Ändern und wählen Sie aus, wo Ihre Dateien gespeichert werden sollen. Zuletzt bearbeitet: 2025-01-22 17:01

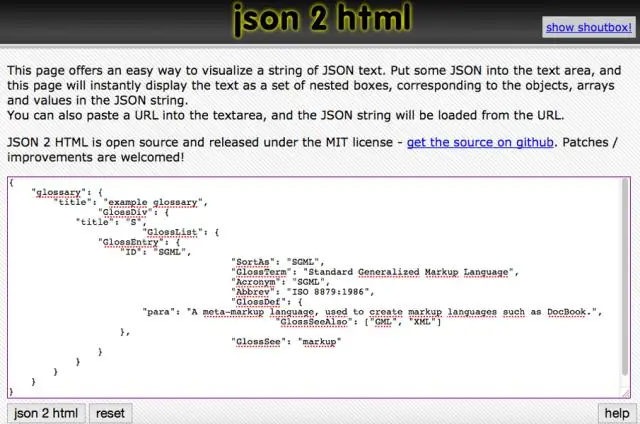

Zweck. Mithilfe der Beispiele können Sie die Datentypen Ihres Geschäftsmodells in JSON abbilden. Ein JSON-Objekt ist eine ungeordnete Sammlung von Namen und Werten. Ein JSON-Array ist eine geordnete Folge von Werten. Ein Wert kann ein String, eine Zahl, ein Boolean, eine Null, ein Objekt oder ein Array sein. Zuletzt bearbeitet: 2025-01-22 17:01

Standardmäßig werden OST-Dateien an einem der folgenden Speicherorte abgelegt. Laufwerk:Benutzer AppDataLocalMicrosoftOutlook. Laufwerk:Dokumente und Einstellungen Lokale EinstellungenAnwendungsdatenMicrosoftOutlook. Zuletzt bearbeitet: 2025-01-22 17:01

Chhatrapati Shahu Ji Maharaj Universität, Kanpur. Der Hochschulentwicklungsrat arbeitet seit 1981 auf dem Universitätscampus und wurde von der Universitätsförderungskommission ordnungsgemäß genehmigt. Zuletzt bearbeitet: 2025-01-22 17:01

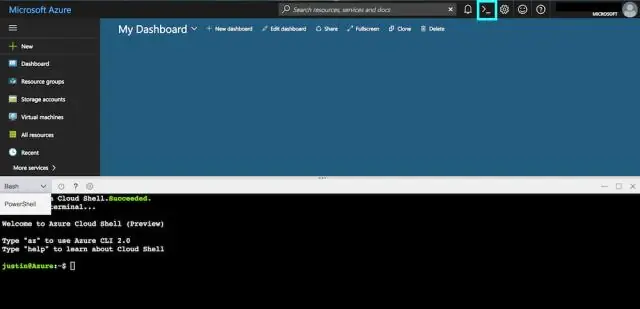

Sie können Cloud Shell direkt aus der auf docs.microsoft.com gehosteten Dokumentation verwenden. Es ist in Microsoft Learn, Azure PowerShell und Azure CLI-Dokumentation integriert – klicken Sie in einem Code-Snippet auf die Schaltfläche „Try It“, um die immersive Shell-Erfahrung zu öffnen. Zuletzt bearbeitet: 2025-01-22 17:01

Middleware-Funktionen sind Funktionen, die Zugriff auf das Anforderungsobjekt (req), das Antwortobjekt (res) und die nächste Funktion im Anforderungs-Antwort-Zyklus der Anwendung haben. Die nächste Funktion ist eine Funktion im Express-Router, die, wenn sie aufgerufen wird, die Middleware ausführt, die der aktuellen Middleware folgt. Zuletzt bearbeitet: 2025-01-22 17:01

VIDEO Weißt du auch, wie man einen Mod in Minecraft deaktiviert? Gehen Sie in mC, klicken Sie auf " Modifikationen ", und klicken Sie auf das mod du möchtest deaktivieren , und klicken Sie auf deaktivieren Taste:) du kannst einfach Löschen das mod von dem Minecraft-Mods Ordner.. Zuletzt bearbeitet: 2025-01-22 17:01

SYSDATE gibt das aktuelle Datum und die aktuelle Uhrzeit für das Betriebssystem zurück, auf dem sich die Datenbank befindet. Der Datentyp des zurückgegebenen Werts ist DATE, und das zurückgegebene Format hängt vom Wert des Initialisierungsparameters NLS_DATE_FORMAT ab. Die Funktion erfordert keine Argumente. Zuletzt bearbeitet: 2025-01-22 17:01

Antwort: Der Intel i5 Prozessor ist schneller und leistungsfähiger als der Intel i3. Daher ist ein Upgrade von einem i3 auf einen i5 eine gute Möglichkeit, die Leistung zu verbessern. Leider gibt es mehrere Faktoren, die ein Upgrade von einem i3 auf einen i5 unmöglich machen können. Der Prozessor kann in das Motherboard integriert sein. Zuletzt bearbeitet: 2025-01-22 17:01

Representational State Transfer (REST) ist ein Softwarearchitekturstil, der eine Reihe von Einschränkungen definiert, die zum Erstellen von Webdiensten verwendet werden. In einem RESTful-Webdienst rufen Anfragen an den URI einer Ressource eine Antwort mit einer Nutzlast hervor, die in HTML, XML, JSON oder einem anderen Format formatiert ist. Zuletzt bearbeitet: 2025-01-22 17:01

Die 7 wichtigsten Data-Mining-Techniken Tracking-Muster. Eine der grundlegendsten Techniken beim Data Mining besteht darin, Muster in Ihren Datensätzen zu erkennen. Einstufung. Verband. Ausreißererkennung. Clusterbildung. Rückschritt. Vorhersage. Zuletzt bearbeitet: 2025-01-22 17:01

SPNEGO. Aus diesem Grund kommt SPNEGO zur Rettung. Es steht für Simple and Protected GSS-API Negotiation Mechanism, das einen Mechanismus zur Erweiterung einer Kerberos-basierten Single-Sign-On-Umgebung auf Webanwendungen bereitstellt. Die Anwendung fordert dann beim KDC ein Serviceticket an, z.B. ein Active Directory. Zuletzt bearbeitet: 2025-01-22 17:01

Dies ist beim Gleichlaufschneiden der Fall – die Praxis, eine handgeführte Oberfräse im Uhrzeigersinn um die Kante eines Werkstücks zu führen. Wie unten gezeigt, heben die Schneidkanten des Meißels die Körnung des Werkstücks an, wenn Sie eine Oberfräse in der "typischen" Richtung (gegen den Uhrzeigersinn) vorschieben. Zuletzt bearbeitet: 2025-01-22 17:01

Ant-Build für Java Workspace in Eclipse einrichten Öffnen Sie das Java-Projekt in Eclipse. Klicken Sie mit der rechten Maustaste auf das Projekt. Gehen Sie zu Exportieren. Wählen Sie im Abschnitt "Allgemein" die Ant-Build-Dateien aus und klicken Sie auf "Weiter". Wählen Sie das Projekt aus, das Sie erstellen möchten, deaktivieren Sie "Ziel zum Kompilieren des Projekts mit dem Eclipse-Compiler erstellen" und klicken Sie auf "Fertig stellen". Zuletzt bearbeitet: 2025-01-22 17:01

VIDEO Wie lange dauern Nachrichtenablaufverfolgungsberichte? Wenn du läufst Nachrichtenverfolgung zum Mitteilungen das sind weniger als 7 Tage alt, die Nachrichten sollten erscheinen innerhalb von 5-30 Minuten. Wenn du läufst Nachrichtenverfolgung zum Mitteilungen das sind älter als 7 Tage, Ergebnisse können nehmen bis zu einigen Stunden.. Zuletzt bearbeitet: 2025-01-22 17:01

Theorie. Im Großen und Ganzen versucht die Kommunikationstheorie, die Produktion von Informationen zu erklären, wie diese Informationen übermittelt werden, welche Methoden verwendet werden, um sie zu übermitteln und wie dadurch Bedeutungen erzeugt und geteilt werden. Zuletzt bearbeitet: 2025-01-22 17:01

Klasse löschen Klicken Sie oben rechts auf die Registerkarte „Meine Klassen“. Wählen Sie die Klasse aus, die Sie löschen möchten. Klicken Sie auf die Schaltfläche "Klassenoptionen" auf der rechten Seite Ihrer Klasse, und ein Popup-Fenster wird angezeigt. Klicken Sie unten im Fenster auf die rote Schaltfläche „Klasse löschen“. Zuletzt bearbeitet: 2025-01-22 17:01

Hadoop und seine Frameworks sind in Java geschrieben und Java ist für Hadoop-Entwickler obligatorisch. Sie können Hadoop nicht lernen, ohne Java-Grundlagen zu haben. Grundkenntnisse in Java sind gut, um mit dem Lernen zu beginnen. Zuletzt bearbeitet: 2025-01-22 17:01

Um es sinnvoll zu machen, sagen wir, es steht für Höflichkeitskopie. Natürlich könnte es sinnvoller sein, wenn wir die Abkürzung einfach in etwas anderes wie cp für 'Kopie zur Verfügung gestellt' oder cf für 'Kopie geliefert' oder ct für 'kopieren an' ändern oder vielleicht einfach das Wort copy schreiben. Zuletzt bearbeitet: 2025-01-22 17:01

Xmas-Scans leiten ihren Namen von den Flags ab, die in einem Paket aktiviert sind. Diese Scans wurden entwickelt, um die PSH-, URG- und FIN-Flags des TCP-Headers zu manipulieren. Mit anderen Worten, der Xmas-Scan, um lauschende Ports auf einem Zielsystem zu identifizieren, sendet ein bestimmtes Paket. Zuletzt bearbeitet: 2025-01-22 17:01

Technische Dokumente sind überwiegend Inserifen-Schriften. Beliebte Wahlen sind Palatino, Sabon, Minion, Caslon, Cambria und Garamond (oder damit verwandte Schriftarten). Unter den Sans-Serif-Schriften werden Helvetica und Calibri häufig verwendet. Zuletzt bearbeitet: 2025-06-01 05:06

#228b22 Farbinformationen In einem RGB-Farbraum besteht Hex #228b22 (auch bekannt als Waldgrün) aus 13,3% Rot, 54,5% Grün und 13,3% Blau. In einem CMYK-Farbraum besteht er hingegen aus 75,5% Cyan, 0% Magenta, 75,5% Gelb und 45,5% Schwarz. Zuletzt bearbeitet: 2025-01-22 17:01

Da steckbare Überspannungsschutzgeräte das ganze Haus nicht schützen können, empfehlen wir dringend, in einen Überspannungsschutz für das ganze Haus zu investieren. Diese Schutzgeräte werden direkt im Leistungsschalterkasten installiert, um jeden einzelnen Stromkreis in Ihrem Haus zu schützen, einschließlich Daten-, Telefon- und Kabelleitungen. Zuletzt bearbeitet: 2025-01-22 17:01

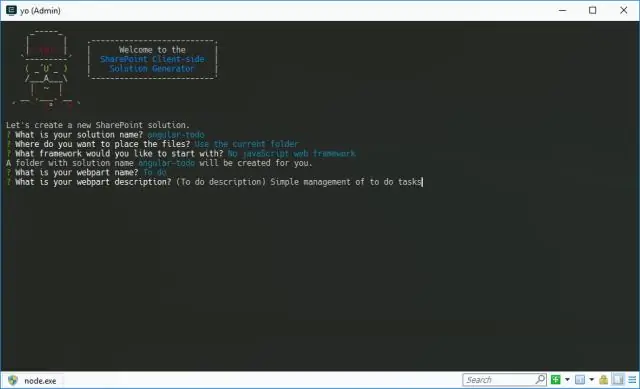

Ändern der lokalen TypeScript-Version Öffnen Sie das Projekt in VS Code. Installieren Sie die gewünschte TypeScript-Version lokal, zum Beispiel npm install --save-dev typescript@2.0.5. VS-Code-Arbeitsbereichseinstellungen öffnen (F1 > Arbeitsbereichseinstellungen öffnen) Aktualisieren/Einfügen von 'typescript.tsdk': './node_modules/typescript/lib'. Zuletzt bearbeitet: 2025-01-22 17:01

Mvc-Namespace Enthält Klassen und Schnittstellen, die das MVC-Muster für ASP.NET-Webanwendungen unterstützen. Dieser Namespace enthält Klassen, die Controller, Controllerfactorys, Aktionsergebnisse, Ansichten, Teilansichten und Modellbinder darstellen. System. Zuletzt bearbeitet: 2025-01-22 17:01

Es gibt verschiedene Möglichkeiten, ein Netzwerk mit einer DMZ zu gestalten. Die zweite oder interne Firewall lässt nur Datenverkehr von der DMZ zum internen Netzwerk zu. Dies gilt als sicherer, da zwei Geräte kompromittiert werden müssten, bevor ein Angreifer auf das interne LAN zugreifen könnte. Zuletzt bearbeitet: 2025-01-22 17:01

Wie ich bereits erwähnt habe, besteht der Hauptunterschied zwischen einem „WordPress-Hosting“-Plan und einem standardmäßigen „Webhosting“-Plan für das Hosting-Unternehmen darin, dass sie wissen, was auf einem bestimmten Server ausgeführt wird. Da sie wissen, was ausgeführt wird, können sie den Server konfigurieren und Ressourcen speziell für WordPress zuweisen. Zuletzt bearbeitet: 2025-01-22 17:01

Berühren und halten Sie eine beliebige leere Stelle auf dem Startbildschirm. Tippen Sie auf WIDGETS. Wählen Sie eine App aus und ziehen Sie sie auf den Startbildschirm. Das App-Symbol wurde erfolgreich hinzugefügt. Tippen Sie auf WIDGETS. Berühren und halten Sie das zu löschende Symbol auf dem Startbildschirm. Ziehen Sie das Symbol nach oben. Stoppen Sie bei Bereich entfernen. Wenn das Symbol grau wird, lassen Sie es los, um es vom Startbildschirm zu löschen. Zuletzt bearbeitet: 2025-01-22 17:01

Tile wird physisch an jedem Gegenstand befestigt und über Bluetooth mit einem iOS- oder Android-Gerät gekoppelt, um seinen Standort zu überwachen. Nach der Aktivierung können Benutzer einen Tile-Tracker aus der Ferne anpingen, um beispielsweise ein verlorenes Schlüsselpaar zu finden, oder eine fallen gelassene Brieftasche mit Tiles einzigartiger Crowd-Source-Community-Suchfunktion lokalisieren. Zuletzt bearbeitet: 2025-06-01 05:06

Der Insignia Flex 10.1 NS-P10A7100 (32 GB) ist ein größerer Tablet-Computer mit einem 10-Zoll-Bildschirm. Das Tablet verfügt über einen Intel Atom Prozessor mit 4 Kernen. Es läuft auf dem Betriebssystem Android 6. Es verfügt über 1 GB Speicher und ist mit 32 GB Speicher verfügbar. Sie können eine microSD-Speicherkarte für mehr Speicherplatz hinzufügen. Zuletzt bearbeitet: 2025-01-22 17:01

Zum einen können Vorladungen nur von Sheriffs, Polizisten, Stellvertretern, Gerichtsangestellten oder Prozessbediensteten zugestellt werden. Andere Erwachsene über 18 können eine Vorladung zustellen, wenn sie nicht an dem Fall beteiligt sind und eine schriftliche Anordnung des Gerichts vorliegt, die ihnen die Erlaubnis erteilt. Zuletzt bearbeitet: 2025-01-22 17:01

1 Antwort Klonen Sie Ihr GitHub-Projekt. cd in diesem lokalen Klon. Führen Sie ein git --work-tree=/path/to/unzip/project diff aus, um zu überprüfen, ob Ihre Zip-Datei Unterschiede zu der von git hub geklonten Version aufweist: Wenn dies der Fall ist, git add und commit. Setzen Sie die Arbeit mit dem lokalen Klon fort (der ein Git-Repo ist). Zuletzt bearbeitet: 2025-01-22 17:01