Hier veröffentlichen wir einige der besten Vorteile für das Rooten von Android-Smartphones. Erkunden und durchsuchen Sie das Android Mobile RootDirectory. Hacken Sie WLAN von einem Android-Telefon. Entfernen Sie Bloatware-Android-Apps. Führen Sie das Linux-Betriebssystem auf dem Android-Telefon aus. Übertakten Sie Ihren Android-Mobilprozessor. Sichern Sie Ihr Android-Telefon von Bit zu Byte. Benutzerdefiniertes ROM installieren. Zuletzt bearbeitet: 2025-01-22 17:01

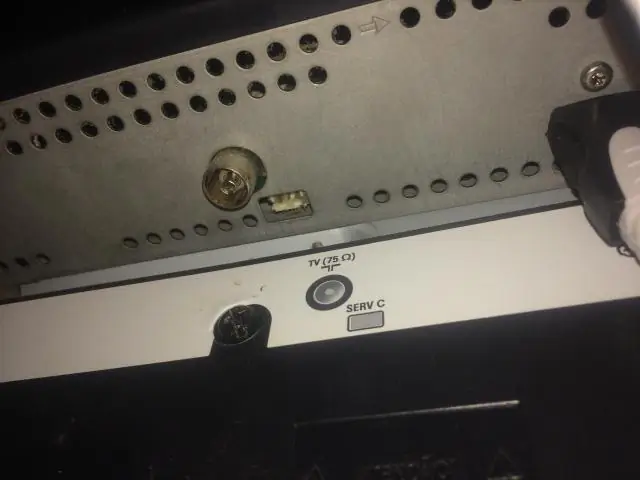

Starten Sie Canon Inkjet Print Utility und wählen Sie dann Ihren Drucker im Bildschirm Modell auswählen aus. Wenn Sie einen Computer oder ein Tablet mit USB-Anschluss verwenden, können Sie ihn auch über ein USB-Kabel mit dem Drucker verbinden. Verbinden Sie Ihren Computer oder Ihr Tablet über ein USB-Kabel mit Ihrem Drucker. Zuletzt bearbeitet: 2025-01-22 17:01

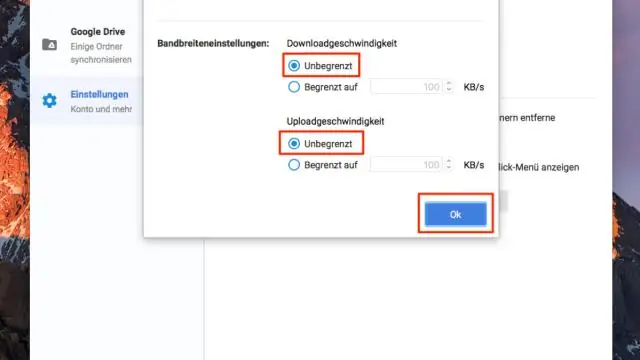

Ja, so ist es. Sie können einen freigegebenen Ordner verschieben und umbenennen, ohne dass dies Auswirkungen auf den Eigentümer oder andere Mitglieder dieses Ordners hat. Sie können es einfach nicht in einen anderen freigegebenen Ordner verschieben (Sie können freigegebene Ordner nicht verschachteln). Möglicherweise sehen Sie Benachrichtigungen, dass Sie die Freigabe verlassen haben. Zuletzt bearbeitet: 2025-01-22 17:01

Bei einem deduktiven Ansatz wird den Lernenden eine allgemeine Regel vorgegeben, die dann auf konkrete Sprachbeispiele angewendet und durch praktische Übungen verfeinert wird. Ein induktiver Ansatz beinhaltet, dass die Lernenden Muster erkennen oder bemerken und für sich selbst eine „Regel“ausarbeiten, bevor sie die Sprache üben. Zuletzt bearbeitet: 2025-01-22 17:01

Am 20. April 2009 wurde bekannt gegeben, dass die Oracle Corporation Sun für 7,4 Milliarden US-Dollar übernehmen wird. Der Deal wurde am 27. Januar 2010 abgeschlossen. Zu den Produkten von Sun gehörten Computerserver und Workstations, die auf seiner eigenen RISC-basierten SPARC-Prozessorarchitektur sowie auf x86-basierten AMD Opteron- und Intel Xeon-Prozessoren basieren. Zuletzt bearbeitet: 2025-01-22 17:01

Nehmen Sie den heruntergeladenen Mod (der die Erweiterung .jar oder. zip hat und kopieren Sie ihn in den geöffneten Mods-Ordner. 6) Starten Sie den Launcher und rufen Sie die Version des Minecraft Forge-Menüs auf, klicken Sie auf die Schaltfläche 'Mods', dort finden wir eine Reihe von Modi. Zuletzt bearbeitet: 2025-01-22 17:01

Schritte zum Hinzufügen von Bokeh Schritt 1: Öffnen oder importieren Sie das Foto, mit dem Sie arbeiten möchten. Schritt 2: Wechseln Sie in den „Entwickeln“-Modus von Lightroom. Schritt 3: Wählen Sie den Anpassungspinsel aus, um eine Hintergrundmaske zu erstellen. Schritt 4: Malen Sie den Hintergrund des Bildes in Lightroom, um eine Maske zu erstellen. Zuletzt bearbeitet: 2025-06-01 05:06

Abzug & Induktion. In der Logik bezeichnen wir die beiden weit gefassten Denkmethoden oft als deduktiven und induktiven Ansatz. Deduktives Denken funktioniert vom Allgemeineren zum Spezielleren. Manchmal wird dies informell als „top-down“-Ansatz bezeichnet. Zuletzt bearbeitet: 2025-01-22 17:01

Es bedeutet im Wesentlichen, dass eine elektrische Maschine (Motor oder Generator) vier Magnetpole hat, wie in diesem Querschnitt gezeigt: [1] Es gibt vier Magnetpole am Rotor (der innere Teil, der sich mit der Welle dreht): zwei Nordpole und zwei Südpole. Zuletzt bearbeitet: 2025-01-22 17:01

Das Motorola Razr V3i wurde im vierten Quartal 2005-2006 auf den meisten Märkten weltweit veröffentlicht. In den USA wurde das Telefon am 6. September 2006 über Cingular Wireless mit einem neuen Aktivierungspreis von 299 US-Dollar auf den Markt gebracht, während T-Mobile das Dolce & Gabbana V3i exklusiv in den USA auf den Markt brachte. Zuletzt bearbeitet: 2025-01-22 17:01

Asp.Net führt das Konzept einer Anwendungsdomäne ein, die kurz als AppDomain bekannt ist. Es kann als Lightweight-Prozess betrachtet werden, der sowohl ein Container als auch eine Grenze ist. NET-Anwendungen davon ab, andere Anwendungen zu beeinträchtigen. Eine AppDomain kann zerstört werden, ohne die anderen Appdomains im Prozess zu beeinträchtigen. Zuletzt bearbeitet: 2025-01-22 17:01

Anmerkungstyp XmlTransient. Die Annotation @XmlTransient ist nützlich, um Namenskollisionen zwischen einem JavaBean-Eigenschaftsnamen und einem Feldnamen aufzulösen oder die Zuordnung eines Felds/einer Eigenschaft zu verhindern. Eine Namenskollision kann auftreten, wenn der Name der JavaBean-Eigenschaft ohne Großbuchstaben und ein Feldname identisch sind. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Datenmodell organisiert Datenelemente und standardisiert, wie die Datenelemente zueinander in Beziehung stehen. Datenmodelle werden in einer Datenmodellierungsnotation angegeben, die oft in grafischer Form ist.] Ein Datenmodell kann manchmal als Datenstruktur bezeichnet werden, insbesondere im Kontext von Programmiersprachen. Zuletzt bearbeitet: 2025-01-22 17:01

Es gibt keine Benachrichtigung, die Discord-Benutzer darüber informiert, dass sie von einem Server entfernt wurden. Sie können nur den Server sehen, der in ihrer Serverliste fehlt. Benutzer, die gekickt wurden, können wieder beitreten, wenn Ihr Server öffentlich ist oder wenn sie eine neue Einladung erhalten, zurückzukommen. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn du dein Oculus-Produkt bereits erhalten hast, kannst du dich an den Oculus-Support wenden, um es für eine Rückerstattung zurückzusenden. Wir erstatten Oculus-Geräte, die innerhalb von 30 Tagen nach Versand deiner Bestellung zurückgesendet wurden. Du erhältst eine Rückerstattung auf deine Zahlungsmethode, sobald dein Oculus-Gerät zurückgegeben und überprüft wurde. Zuletzt bearbeitet: 2025-01-22 17:01

Multipurpose Internet Mail Extension (MIME)-Protokoll. MIME ist eine Art Zusatz- oder Ergänzungsprotokoll, mit dem Nicht-ASCII-Daten über SMTP gesendet werden können. Es ermöglicht den Benutzern, verschiedene Arten von Dateien im Internet auszutauschen: Audio, Video, Bilder, auch Anwendungsprogramme. Zuletzt bearbeitet: 2025-01-22 17:01

Beispiele für gelegentliche Verwendungen und Offenlegungen: 1. Vertrauliche Gespräche zwischen Gesundheitsdienstleistern oder mit Patienten. A. Zum Beispiel kann ein Anbieter einen Verwaltungsmitarbeiter anweisen, einem Patienten eine bestimmte Prozedur in Rechnung zu stellen, und kann von einer oder mehreren Personen belauscht werden. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Signal stellt die Art und Weise dar, wie Sie kommunizieren: Sagen Sie AM/FM-Radio, Rauch, eine Handbewegung usw. Daten bezeichnen die im Signal übermittelten Informationen. Aber auch Daten können gespeichert werden. Ein Signal kann also Informationen (Daten) übermitteln, aber nicht alle Daten werden signalisiert. Zuletzt bearbeitet: 2025-01-22 17:01

Transaktionsmodellkommunikation. Zuletzt bearbeitet: 2025-01-22 17:01

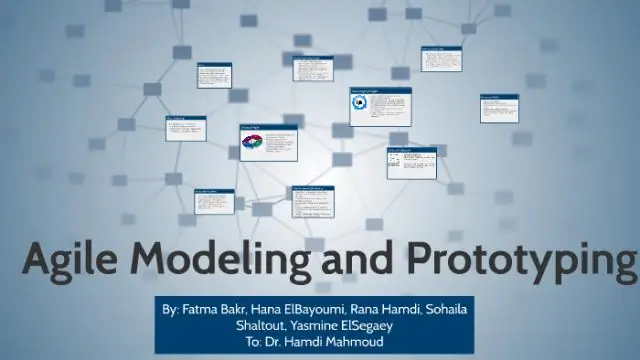

Agile Modellierung und Prototyping. In diesem Kapitel wird die agile Modellierung untersucht, bei der es sich um eine Sammlung innovativer, benutzerzentrierter Ansätze für die Systementwicklung handelt. Sie lernen die Werte und Prinzipien, Aktivitäten, Ressourcen, Praktiken, Prozesse und Werkzeuge kennen, die mit agilen Methoden verbunden sind. Zuletzt bearbeitet: 2025-01-22 17:01

Eine Phrase ist eine Gruppe (oder Paarung) von Wörtern im Englischen. Eine Phrase kann kurz oder lang sein, aber sie enthält nicht die Subjekt-Verb-Paarung, die notwendig ist, um einen Satz zu bilden. Einige Beispiele für Phrasen sind: nach dem Essen (Präpositionalphrase) warteten auf den Film (Verbphrase). Zuletzt bearbeitet: 2025-01-22 17:01

Sie wollen etwas von mindestens 6-700 Joule oder höher. (Hier ist höher ist besser.) Die Klemmspannung ist die Spannung, die den Überspannungsschutz auslöst – oder im Wesentlichen, wenn der Überspannungsschutz aufwacht und beginnt, Energie zu absorbieren. Zuletzt bearbeitet: 2025-01-22 17:01

Im engeren Sinne ist ein Ad-hoc-Bericht ein Bericht, der im laufenden Betrieb erstellt wird und Informationen in einer Tabelle oder einem Diagramm anzeigt, die das Ergebnis einer Frage sind, die noch nicht in einem Produktionsbericht kodifiziert wurde. Zuletzt bearbeitet: 2025-01-22 17:01

Rechtsklickmenü für Dateien bearbeiten Sie können eine Anwendung deaktivieren, indem Sie auf den Ordner im linken Bereich klicken und dann mit der rechten Maustaste auf den Schlüsselwert im rechten Bereich klicken und „Ändern“wählen. Zuletzt bearbeitet: 2025-01-22 17:01

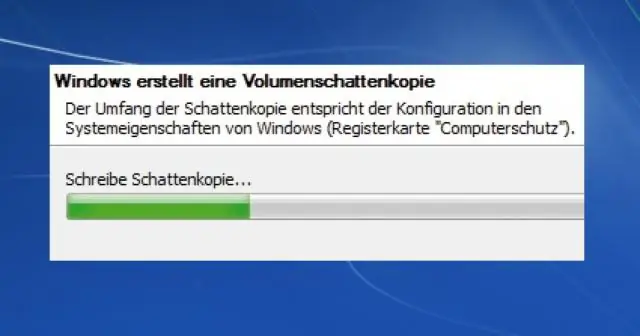

Schattenkopie (oder Volumenschattenkopie-Dienst, auch als VSS bekannt) ist eine Technologie, die im Microsoft Windows-Betriebssystem enthalten ist. Es ermöglicht Windows-Benutzern, manuelle und automatische Sicherungskopien (oder Snapshots) von Computerdateien und -volumes zu erstellen. Diese Funktion ist auch verfügbar, wenn diese Dateien oder Volumes verwendet werden. Zuletzt bearbeitet: 2025-01-22 17:01

Um die aktuelle CPU-Auslastung des SAP-HANA-Datenbankservers zu überprüfen, gibt es folgende Möglichkeiten: SAP HANA Studio -> Administration -> Übersicht -> CPU-Auslastung. SAP HANA Studio -> Administration -> Performance -> Load -> [System] CPU. Zuletzt bearbeitet: 2025-06-01 05:06

Internet-Privatsphäre ist die Vertraulichkeits- und Sicherheitsstufe von personenbezogenen Daten, die über das Internet veröffentlicht werden. Es ist ein weit gefasster Begriff, der sich auf eine Vielzahl von Faktoren, Techniken und Technologien bezieht, die zum Schutz sensibler und privater Daten, Kommunikationen und Präferenzen verwendet werden. Datenschutz im Internet wird auch als Online-Datenschutz bezeichnet. Zuletzt bearbeitet: 2025-01-22 17:01

Klicken Sie auf der angezeigten Seite unter „Geräte“auf den Namen des Mac und Sie sehen die Seriennummer des Mac. Wenn Sie "Meinen Mac suchen" auf dem Mac aktiviert haben und er gestohlen oder verlegt wurde, können Sie ihn mit der Funktion "Meinen Mac suchen" in iCloud verfolgen oder sperren. Wenn Sie noch den Karton haben, in dem Ihr Mac ursprünglich geliefert wurde, sehen Sie auf dem Karton nach. Zuletzt bearbeitet: 2025-01-22 17:01

Stecken Sie zum Aufladen das mitgelieferte Kabel in den Eingang des Akkus. Schließen Sie das andere Ende, normalerweise ein Standard-USB, an ein Wandladegerät oder eine andere Stromquelle an. Der Eingangsbereich des Batteriepacks reicht von 1A bis 2,4A. Einfach gesagt, je größer die eingegebene Zahl, desto schneller wird sie aufgeladen. Zuletzt bearbeitet: 2025-01-22 17:01

Illustrator eignet sich hervorragend, wenn Sie eine Tiefenwahrnehmung erstellen möchten, da Sie damit mehrere Ebenen erstellen können. Es verfügt auch über leistungsfähigere Zeichenfunktionen als InDesign. Ein kleiner Nachteil von Illustrator ist, dass es nicht automatisch mehrere Seiten- oder Seitenzahlen implementieren kann. Zuletzt bearbeitet: 2025-01-22 17:01

Das Anzeigen von EXIF-Daten in Windows ist einfach. Klicken Sie einfach mit der rechten Maustaste auf das betreffende Foto und wählen Sie „Eigenschaften“. Klicken Sie auf die Registerkarte „Details“und scrollen Sie nach unten – Sie sehen alle möglichen Informationen über die verwendete Kamera und die Einstellungen, mit denen das Foto aufgenommen wurde. Zuletzt bearbeitet: 2025-06-01 05:06

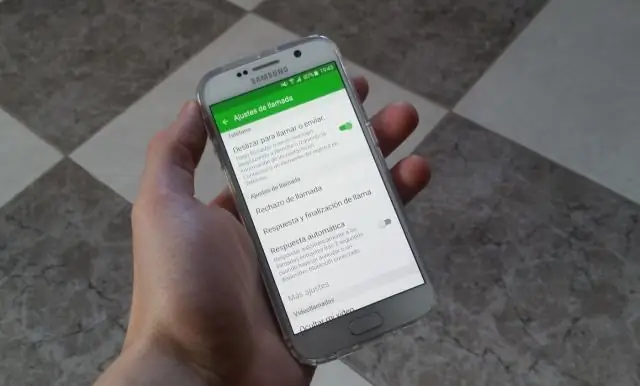

Anrufe blockieren Tippen Sie auf der Startseite auf das Telefonsymbol. Tippen Sie auf MEHR. Tippen Sie auf Einstellungen. Tippen Sie auf Anrufabweisung. Tippen Sie auf Liste automatisch ablehnen. Um die Nummer manuell einzugeben: Geben Sie die Nummer ein. Wählen Sie bei Bedarf eine Option zum Abgleichen von Kriterien: So suchen Sie nach der Nummer: Tippen Sie auf das Symbol Kontakte. Um unbekannte Anrufer zu blockieren, verschieben Sie die Folie unter Unbekannt auf EIN. Zuletzt bearbeitet: 2025-01-22 17:01

SketchUp Pro. Zuletzt bearbeitet: 2025-01-22 17:01

HP Deskjet 2548 zum Scannen über ein Gerät erfolgt durch Suchen des Druckers und Scannen der platzierten Dokumente. Der aktive Drucker wird nach seinem Namen gesucht und die Option 'Klicken Sie auf Dokument oder Foto scannen' ausgewählt, um die Scanfunktion auszuführen. Nun kann der Benutzer das zu scannende Dokument oder Foto laden. Zuletzt bearbeitet: 2025-01-22 17:01

Eine geschaltete virtuelle Leitung (SVC) ist eine Art virtueller Leitung in Telekommunikations- und Computernetzen, die verwendet wird, um eine temporäre Verbindung zwischen zwei verschiedenen Netzknoten bis zum Abschluss einer Datenübertragungssitzung herzustellen, danach wird die Verbindung beendet. Zuletzt bearbeitet: 2025-01-22 17:01

LG bietet mehr als 200 Apps für seine SmartTVs an, von denen viele kostenlos über den LG Appstore erhältlich sind. 1. Öffnen Sie den LG Content Store. Apps und andere Medien finden Sie über den LG ContentStore, der auf dem Startbildschirm im Menüband zu finden ist. Zuletzt bearbeitet: 2025-01-22 17:01

Um ein Bild als Link in HTML zu verwenden, verwenden Sie das Tag sowie das Tag mit dem href-Attribut. Das Tag dient zum Verwenden eines Bilds in einer Webseite und das Tag zum Hinzufügen eines Links. Fügen Sie unter dem Attribut image tag src die URL des Bildes hinzu. Fügen Sie damit auch die Höhe und Breite hinzu. Zuletzt bearbeitet: 2025-01-22 17:01

Seit 2007 haben die meisten neuen Computersysteme SATA-Anschlüsse und keine IDE-Anschlüsse. Wenn Ihr Unternehmen derzeit noch IDE-Festplatten verwendet, sind Sie beim Upgrade Ihrer Systeme im Rückstand. IDE-Laufwerke (für Integrated Drive Electronics) werden auch als PATA für Parallel ATA bezeichnet. Zuletzt bearbeitet: 2025-01-22 17:01

SharkBite Fittings können schnell von einem Rohrmaterial zum anderen wechseln. SharkBite Fittings mit weißem Kragen sind mit PVC-Rohren kompatibel. Diese Fittings sind kompatibel mit Schedule 40, 80 & 120 PVC. SharkBite-Fittings mit hellbraunem Kragen sind kompatibel mit PEX-, Kupfer-, C-PVC-, PE-RT- und HDPE-Rohren. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn Sie das mit Ihrer Apple-ID verknüpfte vertrauenswürdige Gerät oder die vertrauenswürdige Telefonnummer verloren haben Rufen Sie die Seite Ihres Apple-ID-Kontos auf und geben Sie Ihre Apple-ID und Ihr Passwort ein. Wählen Sie auf dem Bildschirm „Identität bestätigen“die Option „Kann nicht auf Ihre vertrauenswürdigen Geräte zugreifen?“aus. Geben Sie im Popup-Fenster Ihren Wiederherstellungsschlüssel ein. Gehen Sie zum Abschnitt Sicherheit und klicken Sie auf Bearbeiten. Zuletzt bearbeitet: 2025-01-22 17:01