Lenovo ThinkPad X1 Carbon (7. Dieser extrem leichte und dennoch robuste Laptop hält mit einer Ladung fast 10 Stunden durch und verfügt über eine der besten Tastaturen, die Sie auf jedem Gerät finden werden. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn JavaScript-Dateien also JSX enthalten, muss diese Datei transpiliert werden. Das bedeutet, dass ein JSX-Compiler jedes JSX in reguläres JavaScript übersetzt, bevor die Datei im Webbrowser ankommt. JSX produziert React-„Elemente“. Ein React-Element ist einfach eine Objektdarstellung eines DOM-Knotens. Zuletzt bearbeitet: 2025-01-22 17:01

Installationskosten für Sicherheitskameras Die durchschnittlichen Kosten für ein Sicherheitssystem und die Installation betragen 1.374 US-Dollar oder zwischen 688 US-Dollar und 2.128 US-Dollar. Kabelgebundene Systeme kosten weniger Teile, sondern mehr für die Installation bei etwa 150 bis 200 $ pro Kamera, verglichen mit ihren drahtlosen Gegenstücken für etwa 100 $ pro Kamera. Zuletzt bearbeitet: 2025-01-22 17:01

Eine Affinitätsregel ist eine Einstellung, die eine Beziehung zwischen zwei oder mehr virtuellen VMware-Maschinen (VMs) und Hosts herstellt. Affinitätsregeln und Anti-Affinitätsregeln weisen die vSphere-Hypervisor-Plattform an, virtuelle Einheiten zusammenzuhalten oder zu trennen. Zuletzt bearbeitet: 2025-06-01 05:06

Koppeln eines Mobiltelefons Halten Sie die Telefontaste 5 Sekunden lang gedrückt, bis Sie die Sprachansage „Phonepairing“hören. Suchen Sie auf Ihrem Mobiltelefon nach Bluetooth-Geräten. Geben Sie als PIN 0000 ein. Das Mobiltelefon bestätigt, dass die Kopplung abgeschlossen wurde und das 10S einsatzbereit ist. Zuletzt bearbeitet: 2025-01-22 17:01

In der Informatik ist ein Mikrokernel (oft abgekürzt als Μ-Kernel) die nahezu minimale Menge an Software, die die Mechanismen bereitstellen kann, die zum Implementieren eines Betriebssystems (OS) erforderlich sind. Zu diesen Mechanismen gehören Low-Level-Adressraumverwaltung, Threadverwaltung und Interprozesskommunikation (IPC). Zuletzt bearbeitet: 2025-01-22 17:01

Einrichten des statischen AWS S3-Website-Hostings mit SSL (ACM) Erstellen Sie einen S3-Bucket und laden Sie Ihren Index hoch. html-Datei. Erstellen Sie eine Cloudfront-Verteilung, die auf diesen S3-Bucket verweist. Richten Sie Domänen-MX-Einträge mit SES ein, um die E-Mail zur Validierung der SSL-Zertifikatdomäne zu erhalten. Fordern Sie ein neues SSL-Zertifikat in der Region us-east-1 an (!) Weisen Sie das Zertifikat Ihrer Cloudfront-Distribution zu. Zuletzt bearbeitet: 2025-01-22 17:01

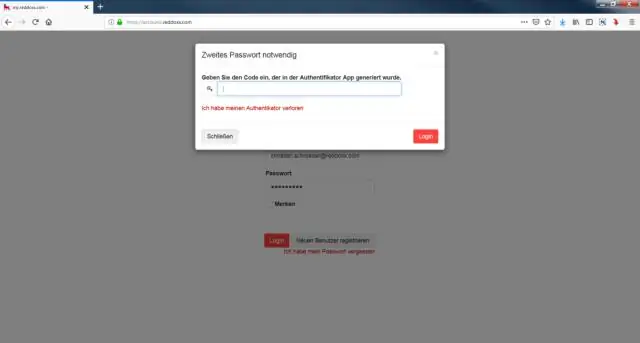

Die Webdienst-Authentifizierung ist die Überprüfung der Identität eines Benutzers, bevor der Zugriff auf ein Netzwerk oder eine Website gewährt wird. Zertifikate verifizieren die Identität eines Webservers gegenüber Benutzern. Zuletzt bearbeitet: 2025-01-22 17:01

So fügen Sie Code zu einem GameMaker: Studio-Projekt hinzu Erstellen Sie bei geöffnetem Projekt ein neues Objekt, indem Sie im Hauptmenü RessourcenNeues Objekt wählen. Klicken Sie auf die Schaltfläche Ereignis hinzufügen. Wählen Sie im Menüfenster Ereignis die Option Briefe. Wählen Sie im Untermenü S. Ziehen Sie eine Code-Ausführungsaktion von der Registerkarte „Steuerung“in den Abschnitt „Aktionen“des Fensters „Objekteigenschaften“und legen Sie sie dort ab. Zuletzt bearbeitet: 2025-01-22 17:01

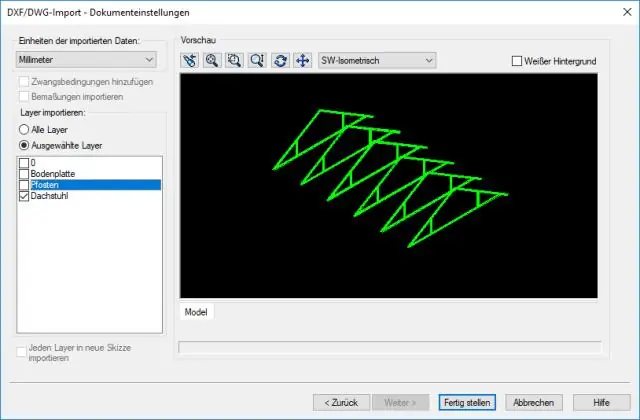

Dwg-Datei: Klicken Sie in SOLIDWORKS auf Öffnen (Standardsymbolleiste) oder Datei > Öffnen. Importieren von Ebenen aus. DWG- bzw. DXF-Dateien Öffnen a. Wählen Sie im DXF/DWG-Importassistenten In ein neues Teil importieren als und 2D-Skizze. Weiter klicken. Wählen Sie Jeden Layer in eine neue Skizze importieren. Zuletzt bearbeitet: 2025-06-01 05:06

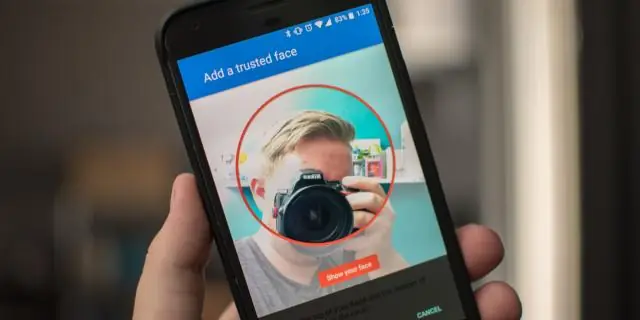

Face Unlock ist eine Sicherheitsfunktion, die Gesichtserkennungstechnologie anstelle einer PIN oder eines Passworts verwendet. Face Unlock ist eine Sicherheitsfunktion, die Gesichtserkennungstechnologie anstelle einer PIN oder eines Passworts verwendet. Damit können Sie das Motorola Moto G mit der Frontkamera entsperren. 2. Blättern Sie zu Einstellungen . und berühren Sie sie. Zuletzt bearbeitet: 2025-01-22 17:01

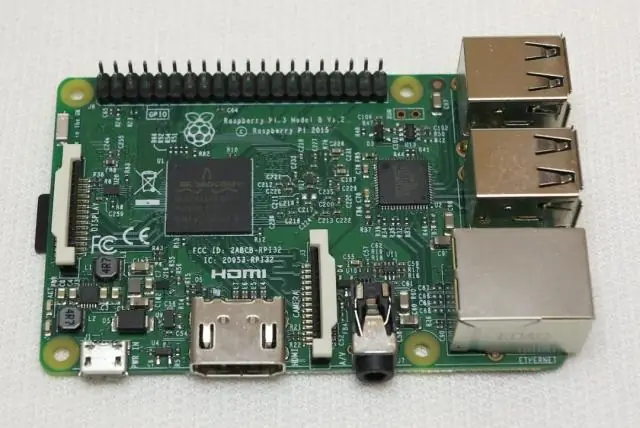

Dazu müssen wir es zunächst über Ethernet mit Ihrem Netzwerk verbinden. Legen Sie die SD-Karte (mit Raspbian jetzt darauf) in Ihren Raspberry Pi ein. Schließen Sie Ihren Raspberry Pi mit einem Ethernet-Kabel an Ihren Router an. Finden Sie die IP-Adresse des Pi – ich verwende nmap für die Netzwerkerkennung. Sie können sich auch die Gerätetabelle Ihres Routers ansehen. Zuletzt bearbeitet: 2025-06-01 05:06

Ingress ist eine Kubernetes-Ressource, die eine Sammlung von Regeln und Konfigurationen zum Weiterleiten von externem HTTP(S)-Traffic an interne Dienste kapselt. In GKE wird Ingress mithilfe von Cloud Load Balancing implementiert. Zuletzt bearbeitet: 2025-01-22 17:01

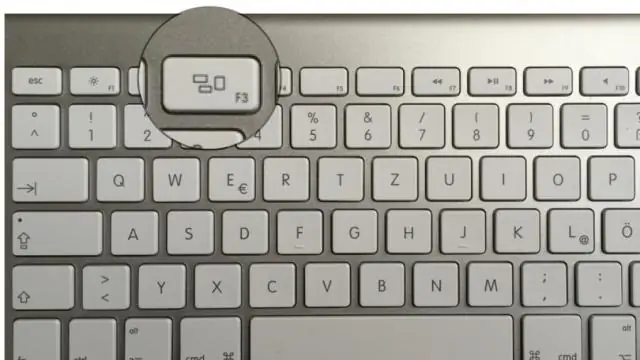

Apple-Tastaturen verfügen nicht über die Pause/Break-Taste, da MacOS X sie nicht verwendet. Bei einigen Dell-Laptops ohne Break-Taste drücken Sie die ALT+Leertaste und wählen Sie 'Unterbrechen'. Zuletzt bearbeitet: 2025-01-22 17:01

Wissen. noun.noun./ˈn?l?d?/ 1[unzähligen, Singular] dieInformationen,Verständnisse und Fähigkeiten, die Sie durch Ausbildung oder Erfahrung erwerben praktische/medizinische/wissenschaftliche KenntnisseKenntnisse über/über etwas Er hat ein breites Wissen über Malerei und Musik. Zuletzt bearbeitet: 2025-01-22 17:01

Sehen Sie sich den besten Laptop für DJing unter dem Apple MacBook Retina Display an. Überprüfen Sie den Amazon-Preis. Microsoft Surface Pro. PREIS ANSEHEN. Dell XPS 13 9360. PREIS ANSEHEN. Lenovo Yoga-Buch. KLICKEN SIE HIER FÜR DEN PREIS. Apple MacBook Air. PREIS ANSEHEN. Dell XPS dünn und leicht. KLICKEN SIE HIER FÜR DEN PREIS. Dell XPS 15 9560. KLICKEN SIE HIER FÜR DEN PREIS. Dell Nvidia GeForce GTX. Zuletzt bearbeitet: 2025-01-22 17:01

Google Domains bietet zwar nicht direkt Webhosting-Dienste an, wir bieten jedoch mehrere Möglichkeiten zum Erstellen und Verwalten Ihrer Webpräsenz. Der WebPresence-Artikel in der Hilfe kann Ihnen bei der Auswahl der besten Webhosting-Lösung für Ihre Anforderungen helfen. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Triac-Baustein besteht aus zwei Thyristoren, die in entgegengesetzter Richtung, aber parallel geschaltet sind, aber von demselben Gate gesteuert werden. Triac ist ein 2-dimensionaler Thyristor, der in beiden Hälften des i/p-Wechselstromzyklus unter Verwendung von + Ve- oder -Ve-Gate-Impulsen aktiviert wird. Die vollständige Form des Namens DIAC ist Diodenwechselstrom. Zuletzt bearbeitet: 2025-01-22 17:01

So erneuern Sie ein Zertifikat für einen Server: Wählen Sie auf der Anypoint-Plattform Runtime Manager aus. Klicken Sie auf die Registerkarte Server. Stellen Sie sicher, dass der Serverstatus ausgeführt wird. Klicken Sie auf den Servernamen. Klicken Sie auf Einstellungen. Wählen Sie im Menü Aktionen die Option Zertifikat erneuern aus. Klicken Sie auf das Kontrollkästchen, um Ihre Auswahl zu bestätigen, und klicken Sie dann auf Erneuern. Zuletzt bearbeitet: 2025-01-22 17:01

Erste Methode: Halten Sie zunächst die Ein-/Aus-Taste gedrückt, um das Gerät wieder einzuschalten. Wischen Sie vom rechten Bildschirmrand nach innen, um Einstellungen auszuwählen. Tippen Sie dann auf PC-Einstellungen ändern und wählen Sie Aktualisieren und Wiederherstellen. Wählen Sie in diesem Schritt Wiederherstellung. Danach suchen und wählen Sie die Option Alles entfernen und Windows neu installieren. Zuletzt bearbeitet: 2025-01-22 17:01

CI/CD (Continuous Integration/Continuous Delivery) ist eine Methodik, die die Softwareentwicklung durch Zusammenarbeit und Automatisierung rationalisiert und eine kritische Komponente bei der Implementierung von DevOps ist. Zuletzt bearbeitet: 2025-01-22 17:01

„3-fach“ist die Bezeichnung des Elektrikers für einen einpoligen Umschalter (SPDT). Die Schalter müssen einen vollständigen Stromkreis bilden, damit Strom fließen und die Glühbirne leuchten kann. Wenn beide Schalter oben sind, ist der Stromkreis geschlossen (oben rechts). Wenn beide Schalter unten sind, ist der Stromkreis geschlossen (unten rechts). Zuletzt bearbeitet: 2025-01-22 17:01

Lösung 1. Fix 'Der Live-Stream ist derzeit offline' Laden Sie Opera VPN aus dem Google Play Store herunter. Verbinden Sie das VPN mit einem beliebigen Server Ihrer Wahl. (Wählen Sie eine andere Länderregion) Sobald die Verbindung besteht Löschen Sie alle zuletzt geöffneten Registerkarten. Öffnen Sie die Mobdro-App und Sie werden feststellen, dass das Problem behoben wurde. Zuletzt bearbeitet: 2025-01-22 17:01

Tippen Sie auf "Telefon" und dann auf "Kontakte". Scrollen Sie ganz nach oben in der Liste und Sie sehen "Meine Nummer" oder berühren Sie "Einstellungen" und dann "Telefon". Ihre Nummer wird oben auf dem Bildschirm angezeigt. Zuletzt bearbeitet: 2025-01-22 17:01

EIGRP bietet einen Mechanismus zum Lastausgleich über ungleiche Kostenpfade durch den Variance Command. Die Varianz ist eine Zahl (1 bis 128), die mit der lokalen besten Metrik multipliziert wird und dann die Routen mit der kleineren oder gleichen Metrik enthält. Der Standardwert für die Varianz ist 1, d. h. Lastausgleich mit gleichen Kosten. Zuletzt bearbeitet: 2025-01-22 17:01

Klicke auf Mehr > Einstellungen und Datenschutz und scrolle dann nach unten zu Deine Zeit auf Facebook. Dort erhalten Sie ein Balkendiagramm der Woche mit Ihrer Nutzungszeit in Stunden und Minuten pro Tag und der durchschnittlichen Zeit, die Sie jeden Tag verbracht haben. Zuletzt bearbeitet: 2025-06-01 05:06

Was genau ist Stock-Android? StockAndroid, auch „Vanilla“-Android genannt, ist die einfachste Version des verfügbaren Android-Betriebssystems. Auf Stock-Android-Geräten wird der Kernel von Android ausgeführt, wie er von Google entworfen und entwickelt wurde. Es zeichnet sich normalerweise durch das Fehlen von vom Mobilfunkanbieter installierten Programmen aus. Zuletzt bearbeitet: 2025-01-22 17:01

12 Außerdem, wie viel Watt verbraucht ein iPad-Ladegerät? 10 Watt Ist es auch in Ordnung, ein iPhone mit einem iPad-Ladegerät aufzuladen? Ja, du kannst aufladen irgendein iPhone sicher verwenden iPad-Ladegerät . In den Apple-Diskussionsforen gab es viele Diskussionen darüber - sogar darauf hingewiesen, dass die Verwendung eines iPad-Adapter zu ein iPhone aufladen wird braten oder die schwer beschädigen iPhones Batterie.. Zuletzt bearbeitet: 2025-01-22 17:01

Roku erweitert seine Reichweite über die eigenen Set-Top-Boxen und Media-Streaming-Sticks hinaus. Sie können jetzt auf den kostenlosen Film- und Fernsehdienst The Roku Channel auf PC, Mac, Handy und Tablet zugreifen - im Grunde alles mit einem Webbrowser. Jetzt können Sie die Website aufrufen (oder die Smart-TV-App öffnen), um denselben Inhalt anzusehen. Zuletzt bearbeitet: 2025-06-01 05:06

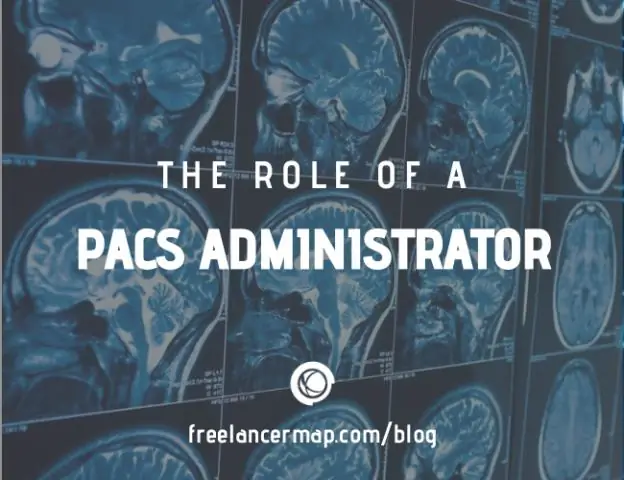

Was macht ein PACS-Administrator? Als PACS-Administrator schaffen Sie effiziente Abläufe im Gesundheitswesen, insbesondere in der Radiologie und Kardiologie. Sie verwenden ein Bildarchivierungs- und Kommunikationssystem (PACS), um digitale Bilder bereitzustellen, um die Patientenbehandlung besser zu unterstützen. Zuletzt bearbeitet: 2025-01-22 17:01

Was sind die Phasen und Technologietreiber der Entwicklung der IT-Infrastruktur? Die fünf Phasen der Entwicklung der IT-Infrastruktur sind wie folgt: die Mainframe-Ära, die PC-Ära, die Client/Server-Ära, die Enterprise-Computing-Ära und die Cloud- und Mobile-Computing-Ära. Zuletzt bearbeitet: 2025-01-22 17:01

Primärdaten sind Daten, die von einem Forscher aus erster Hand mithilfe von Methoden wie Umfragen, Interviews oder Experimenten gesammelt werden. Es wird mit Blick auf das Forschungsprojekt direkt aus Primärquellen erhoben. Der Begriff wird im Gegensatz zum Begriff Sekundärdaten verwendet. Zuletzt bearbeitet: 2025-01-22 17:01

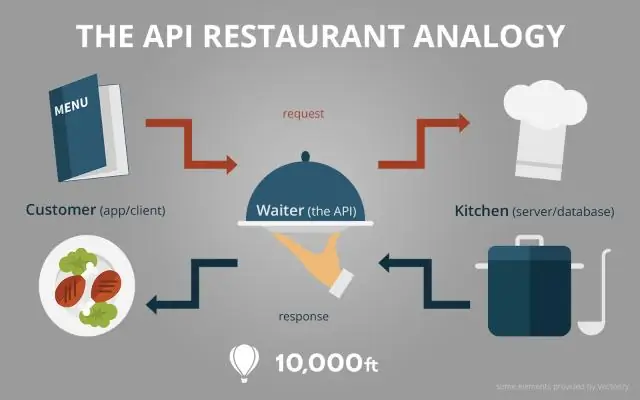

Die Abfrage-API ist eine Komponente der Bing Spatial Data Services. Sie können die Abfrage-API verwenden, um eine Datenquelle nach Informationen zu Entitäten in dieser Datenquelle abzufragen. Jede Abfrageantwort kann maximal 250 Ergebnisse zurückgeben. Zuletzt bearbeitet: 2025-01-22 17:01

Jeder, der ein Galaxy S7 oder neuer, das Galaxy Note 8 oder das Galaxy Tab S3 oder S4 besitzt, findet ein Fortnite-Symbol in der GameLauncher-App von Samsung. (Sie finden es in Ihrer App-Schublade.) Tippen Sie einfach darauf, um das Spiel herunterzuladen. Das exklusive Galaxy-OutfitfürFortnite auf Android. Zuletzt bearbeitet: 2025-01-22 17:01

Video SEO (vSEO) ist der Prozess der Verbesserung des Rankings oder der Sichtbarkeit eines Videos in Videosuchmaschinen oder Suchmaschinen im Allgemeinen, sodass es vorzugsweise auf der ersten Ergebnisseite angezeigt wird. Zuletzt bearbeitet: 2025-01-22 17:01

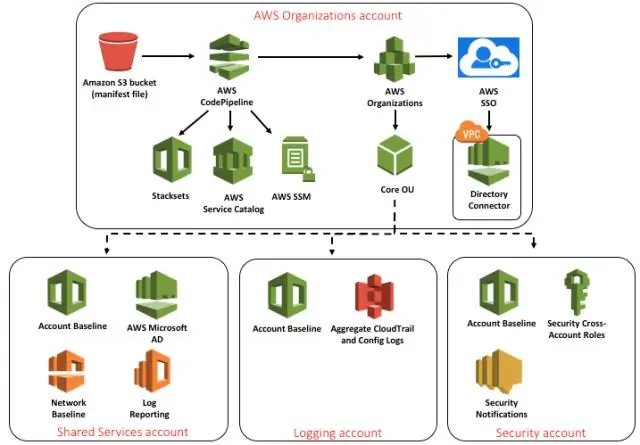

AWS-Sicherheitsgruppen (SGs) sind EC2-Instances zugeordnet und bieten Sicherheit auf Protokoll- und Portzugriffsebene. Jede Sicherheitsgruppe – die ähnlich wie eine Firewall funktioniert – enthält eine Reihe von Regeln, die den ein- und ausgehenden Datenverkehr einer EC2-Instance filtern. Zuletzt bearbeitet: 2025-01-22 17:01

Für Poseidon; Der Gott der Ozeane und Meere, Erdbeben und Pferde, um zu sterben, müssen die Menschen diese Körper nicht mehr anerkennen. Tatsächlich sollen nur zwei Götter wirklich gestorben sein. Dies verärgert Hades, der Zeus bittet, ihn zu töten. Zeus tötet ihn mit seinem Donnerkeil. Zuletzt bearbeitet: 2025-01-22 17:01

Die besten mechanischen Tastaturen in dieser Zusammenfassung: Corsair K95 RGB Platinum Review. HyperX Alloy Origins Review. Kinesis Freestyle Edge RGB Split Mechanische Gaming-Tastatur im Test. Corsair K70 RGB MK. Das Keyboard 4Q Review. Logitech G513 Carbon-Test. Logitech Pro X-Test. Razer BlackWidow Chroma V2 im Test. Zuletzt bearbeitet: 2025-01-22 17:01

So machen Sie Ihren WLAN-SSID-Namen vor Personen verborgen InDlink 600M Öffnen Sie Ihren Dlink-Router mit dem iP: 192.168. 0.1 in Ihrem Browser. Melden Sie sich mit Ihrem Benutzernamen und Passwort an. Gehen Sie zu Drahtlose Verbindung -> Gehen Sie zu Einstellungen für drahtloses Netzwerk. Gehen Sie zur Schaltfläche „Verstecktes WLAN aktivieren“. Zuletzt bearbeitet: 2025-01-22 17:01

Die EMC VMAX3-Familie beschleunigt Ihre Transformation zur Hybrid Cloud. Entdecken Sie die Highlights der neuen VMAX3 – der branchenweit einzigen Cloud-Datenplattform für geschäftskritische Anwendungen – und erfahren Sie, wie sie Cloud-Agilität und unübertroffene Datenverfügbarkeit bietet. Bewältigen Sie die heutigen Workloads, während Sie in die Hybrid Cloud wechseln. Zuletzt bearbeitet: 2025-06-01 05:06