Core i5: Die untere Mittelklasse Ein Intel-kompatibles ATX-Motherboard. Ein Schritt nach oben von Core i3 ist der Core i5. Einem i5 fehlt normalerweise Hyper-Threading, aber er hat mehr Kerne (derzeit sechs statt vier) als Core i3. Die i5-Teile haben im Allgemeinen auch höhere Taktraten, einen größeren Cache und können mehr Speicher verarbeiten. Zuletzt bearbeitet: 2025-01-22 17:01

Sie benötigen einen zusätzlichen Magic Jack, wenn Sie ihn mit einer anderen Telefonnummer verwenden möchten. Nein, Ihrem Magic Jack-Gerät ist nur eine Telefonnummer zugewiesen. Zuletzt bearbeitet: 2025-01-22 17:01

Datenredundanz stellt sicher, dass die in der Datenbank enthaltenen Daten korrekt und zuverlässig sind. Kleine Teile eines Data Mart werden Data Warehouses genannt. Eine Gruppe zusammengehöriger Datensätze wird als Tabelle bezeichnet. Zuletzt bearbeitet: 2025-01-22 17:01

Führen Sie diese Schritte aus, um Redis aus der Quelle zu erstellen und den Server zu starten. Laden Sie den Redis-Quellcode von der Download-Seite herunter. Entpacken Sie die Datei. tar -xzf redis-VERSION.tar.gz. Kompilieren und erstellen Sie Redis. cd redis-VERSION. machen. Starten Sie Redis. cd src../redis-server. Zuletzt bearbeitet: 2025-01-22 17:01

Um sie einzuschalten, halten Sie einfach die mittlere Taste auf der Fernbedienung gedrückt. Um sie mit Ihrem Gerät zu koppeln, halten Sie die mittlere Taste etwas länger gedrückt und suchen Sie dann in der Bluetooth-Liste Ihres Geräts nach „iSport Wireless Superslim“. Zuletzt bearbeitet: 2025-01-22 17:01

SO INSTALLIEREN SIE EINE NACHMONTIERTE MAILBOX. POST LOCH AUSGRABEN. USPS-Anforderungen besagen, dass ein Postfach nicht höher als 45 Zoll über dem Straßenniveau sein darf. MAILBOX-POST EINFÜGEN. GIESSEN SIE DEN BETON. LASSEN SIE BETON AUSSETZEN. BEFESTIGEN SIE DEN BRIEFKASTEN NACH ANWEISUNGEN DES HERSTELLERS. STRAßENNUMMERN HINZUFÜGEN. VERKLEIDE DICH. Zuletzt bearbeitet: 2025-01-22 17:01

Verschiedene Arten von Netzwerk- / Internetworking-Geräten Repeater: Auch Regenerator genannt, ist ein elektronisches Gerät, das nur auf der physikalischen Schicht arbeitet. Bridges: Diese arbeiten sowohl in der physikalischen als auch in der Datenverbindungsschicht von LANs desselben Typs. Router: Sie leiten Pakete zwischen mehreren miteinander verbundenen Netzwerken (d. h. LANs unterschiedlichen Typs) weiter. Gateways:. Zuletzt bearbeitet: 2025-01-22 17:01

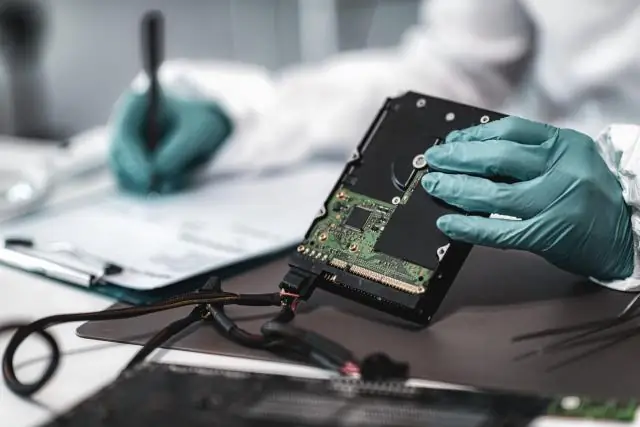

Während sich beide auf den Schutz digitaler Assets konzentrieren, betrachten sie dies aus zwei verschiedenen Blickwinkeln. Die digitale Forensik befasst sich in einer untersuchenden Rolle mit den Folgen des Vorfalls, während sich die Cybersicherheit eher auf die Prävention und Erkennung von Angriffen und das Design sicherer Systeme konzentriert. Zuletzt bearbeitet: 2025-01-22 17:01

Notizbuch erstellen Wählen Sie die Registerkarte Von URL: Geben Sie den Namen für das Notizbuch ein (z. B. 'customer-churn-kaggle'). Wählen Sie das Python 3.6-Laufzeitsystem aus. Klicken Sie auf Notizbuch erstellen. Dies initiiert das Laden und Ausführen des Notebooks in IBM Watson Studio. Zuletzt bearbeitet: 2025-01-22 17:01

Es funktioniert, indem es einem infizierten Computer untersagt, mit DGA-Servern oder mit bekannten infizierten Websites oder Adressen zu kommunizieren. Dies bedeutet, dass Sie Heimdal sogar auf einem infizierten Computer installieren können und es würde die Daten blockieren, die versuchen, von Ihrem Computer zu senden. Zuletzt bearbeitet: 2025-01-22 17:01

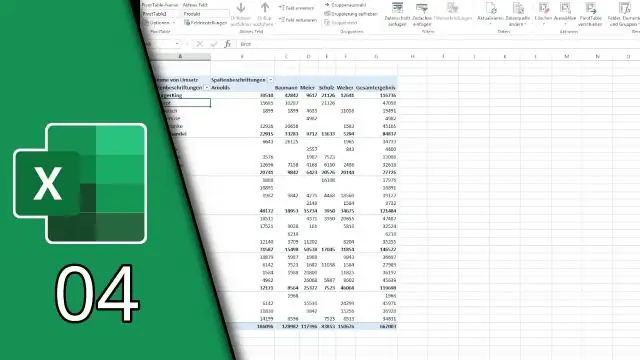

So richten Sie dies ein: Klicken Sie mit der rechten Maustaste auf eine beliebige Zelle in der Pivot-Tabelle. Klicken Sie auf PivotTable-Optionen. Klicken Sie im Fenster PivotTable-Optionen auf die Registerkarte Data. Fügen Sie im Abschnitt PivotTable-Daten ein Häkchen zuDaten beim Öffnen der Datei aktualisieren. Klicken Sie auf OK, um das Dialogfeld zu schließen. Zuletzt bearbeitet: 2025-01-22 17:01

Es gibt zwei Möglichkeiten, um von Chrome zum Systemdruckdialog zu gelangen. Wenn Sie bereits die Tastenkombination Strg+P gedrückt haben, suchen Sie ganz unten in der linken Spalte nach der Option "Drucken über Systemdialog". Um direkt zum Systemdruckdialog zu springen, können Sie die Tastenkombination Strg+Umschalt+P verwenden. Zuletzt bearbeitet: 2025-01-22 17:01

Microsoft Surface-Buch. Bestes Ultrabook für Architekturstudenten. HP ZBook 17 G2 Mobile Business-Workstation. MSI GE72 APACHE PRO-242 17,3-Zoll. Lenovo ThinkPad W541. Acer Aspire V15 Nitro Black Edition. Dell Inspiron i7559-763BLK 15,6-Zoll-Full-HD-Gaming-Laptop. Acer Aspire E 15. Toshiba Satellite C55-C5241 15,6 Zoll. Zuletzt bearbeitet: 2025-01-22 17:01

Die Druckerumleitung ist eine Funktion, die es ermöglicht, einen lokalen Drucker einem Remote-Computer zuzuordnen und über ein Netzwerk zu drucken. Ungültige, unbrauchbare umgeleitete Drucker können in einer Remotedesktopdienste-Sitzung erscheinen und zu Verlangsamung führen. Zuletzt bearbeitet: 2025-01-22 17:01

Der Wert, den Sie als horizontalen oder vertikalen Bias festlegen, ist eine Zahl zwischen 0 und 1, die einen Prozentsatz darstellt, wobei der nächste Wert von 0 bedeutet, dass er stärker nach links (horizontal) oder der oberen Einschränkung (vertikal) ausgerichtet ist, und der nächste Wert bei 1 bedeutet je stärker nach rechts (horizontal) oder nach unten gerichtet (vertikal). Zuletzt bearbeitet: 2025-01-22 17:01

Ein Proxy-Server überprüft eingehende Client-Anfragen und leitet sie zur weiteren Kommunikation an andere Server weiter. Ein Proxyserver befindet sich zwischen einem Client und einem Server, wo er als Vermittler zwischen den beiden fungiert, beispielsweise ein Webbrowser und ein Webserver. Die wichtigste Rolle des Proxyservers ist die Bereitstellung von Sicherheit. Zuletzt bearbeitet: 2025-01-22 17:01

In der Praxis wird die Grenze normalerweise durch den Stapelraum bestimmt. Wenn jeder Thread einen 1-MB-Stack erhält (ich kann mich nicht erinnern, ob dies der Standard unter Linux ist), dann wird einem 32-Bit-System nach 3000 Threads der Adressraum ausgehen (vorausgesetzt, das letzte GB ist für den Kernel reserviert). Zuletzt bearbeitet: 2025-01-22 17:01

1 Antworten Sie mit einem Rechtsklick auf die Ressourcendatei. Wählen Sie Öffnen mit. Wählen Sie XML-Editor (Text) oder XML-Editor (Text) mit Kodierung aus. Klicken Sie auf der rechten Seite des Dialogfelds auf Als Standard festlegen. Zuletzt bearbeitet: 2025-01-22 17:01

Das Firefox-Profil ist die Sammlung von Einstellungen, Anpassungen, Add-Ons und anderen Personalisierungseinstellungen, die im Firefox-Browser vorgenommen werden können. Sie können das Firefox-Profil an Ihre Selenium-Automatisierungsanforderungen anpassen. Daher ist es sehr sinnvoll, sie zusammen mit dem Testausführungscode zu automatisieren. Zuletzt bearbeitet: 2025-01-22 17:01

Adobe Audition ist eine Digital Audio Workstation (DAW), die für Musikaufnahmen und viele andere Arten der Audioproduktion verwendet wird und Teil der Adobe Creative Cloud ist Desktop- und Mobilgeräte. Zuletzt bearbeitet: 2025-01-22 17:01

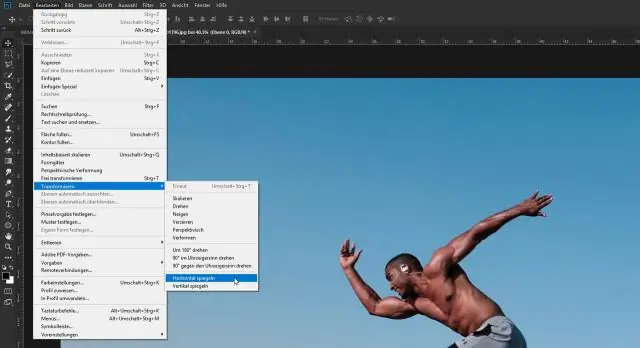

Um das untere Bild in eine Spiegelung des oberen zu verwandeln, gehen Sie zum Menü Bearbeiten, wählen Sie Transformieren und dann Vertikal spiegeln: Gehen Sie zu Bearbeiten > Transformieren > Vertikal spiegeln. Wir haben jetzt unsere zweite Spiegelreflexion, diesmal vertikal. Zuletzt bearbeitet: 2025-06-01 05:06

Testmanagement bezieht sich am häufigsten auf die Aktivität, einen Testprozess zu verwalten. Ein Testmanagement-Tool ist eine Software, die verwendet wird, um Tests (automatisch oder manuell) zu verwalten, die zuvor durch ein Testverfahren spezifiziert wurden. Es wird oft mit Automatisierungssoftware in Verbindung gebracht. Zuletzt bearbeitet: 2025-01-22 17:01

Framing in der Sicherungsschicht. Das Framing ist eine Funktion der Sicherungsschicht. Es bietet einem Sender die Möglichkeit, eine Menge von Bits zu übertragen, die für den Empfänger von Bedeutung sind. Ethernet, Token Ring, Frame Relay und andere Data-Link-Layer-Technologien haben ihre eigenen Frame-Strukturen. Zuletzt bearbeitet: 2025-01-22 17:01

Ein überraschend komplexes Problem Sie können die CPU-Last auch reduzieren, indem Sie mehr RAM hinzufügen, wodurch Ihr Computer mehr Anwendungsdaten speichern kann. Dies reduziert die Häufigkeit interner Datenübertragungen und neuer Speicherzuweisungen, was Ihrer CPU eine dringend benötigte Pause verschaffen kann. Zuletzt bearbeitet: 2025-01-22 17:01

Java selbst ist keine Sicherheitslücke. Durch Java-Applets in Ihrem Browser können Sicherheitsprobleme auftreten. DBeaver ist eine Desktop-Anwendung und hat keinerlei Bezug zu Webbrowsern. Es wird also keine Sicherheitsprobleme geben, egal welche JRE-Version Sie verwenden. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Chiffrierschloss ist ein Schloss, das mit einer programmierbaren Tastatur geöffnet wird, die verwendet wird, um den Zugang zu einem hochsensiblen Bereich zu beschränken und zu kontrollieren. Viele Organisationen verwenden Chiffrierschlösser, um den Zugang zu ihren Serverräumen, Entwicklungslabors oder Lagerräumen zu kontrollieren. Zuletzt bearbeitet: 2025-01-22 17:01

So entpacken Sie Dateien auf Android Gehen Sie zum Google Play Store und installieren Sie Files by Google. Öffnen Sie Files by Google und suchen Sie die ZIP-Datei, die Sie entpacken möchten. Tippen Sie auf die Datei, die Sie entpacken möchten. Tippen Sie auf Extrahieren, um die Datei zu entpacken. Tippen Sie auf Fertig. Alle extrahierten Dateien werden an denselben Ort wie die ursprüngliche ZIP-Datei kopiert. Zuletzt bearbeitet: 2025-06-01 05:06

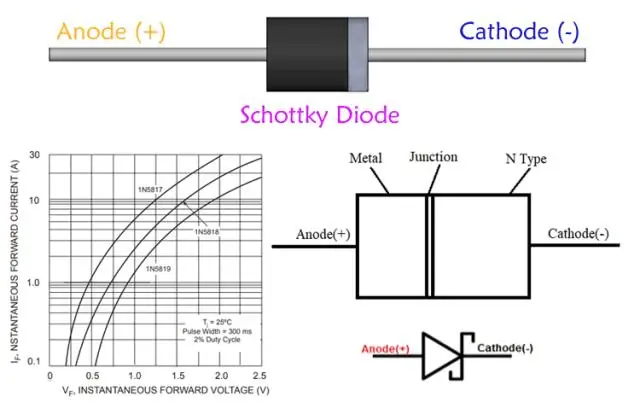

Anwendungen für Schottky-Dioden. Leistungsgleichrichter: Schottky-Dioden werden auch als Hochleistungsgleichrichter verwendet. Ihre hohe Stromdichte und der niedrige Durchlassspannungsabfall bedeuten, dass weniger Energie verschwendet wird, als wenn gewöhnliche PN-Übergangsdioden verwendet wurden. Schottkydioden neigen zu einem hohen Sperrleckstrom. Zuletzt bearbeitet: 2025-01-22 17:01

Aktivieren Sie die Datendeduplizierung mithilfe des Server-Managers Wählen Sie Datei- und Speicherdienste im Server-Manager aus. Wählen Sie Volumes aus Datei- und Speicherdiensten aus. Klicken Sie mit der rechten Maustaste auf das gewünschte Volume und wählen Sie Datendeduplizierung konfigurieren. Wählen Sie den gewünschten Nutzungstyp aus dem Dropdown-Feld und wählen Sie OK. Zuletzt bearbeitet: 2025-01-22 17:01

Die ng-submit-Direktive in AngularJS wird verwendet, um die Funktionen anzugeben, die bei Sendeereignissen ausgeführt werden sollen. Es kann verwendet werden, um das Senden des Formulars zu verhindern, wenn es keine Aktion enthält. Es wird unterstützt von element. Zuletzt bearbeitet: 2025-01-22 17:01

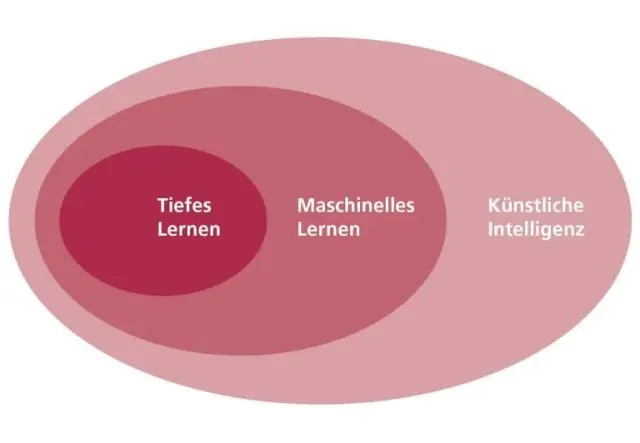

Exponentielle Technologien umfassen künstliche Intelligenz (KI), Augmented und Virtual Reality (AR, VR), Datascience, digitale Biologie und Biotechnologie, Medizin, Nanotechnologie und digitale Fertigung, Netzwerke und Computersysteme, Robotik und autonome Fahrzeuge. Zuletzt bearbeitet: 2025-06-01 05:06

So richten Sie mein Apple iPhone 4S mit iTunes ein Schieben Sie nach rechts, um die Einrichtung zu starten. Tippen Sie auf die gewünschte Sprache. Tippen Sie auf das gewünschte Land oder die gewünschte Region. Berühren Sie das gewünschte WLAN-Netzwerk. Geben Sie das Netzwerkkennwort ein. Tippen Sie auf Beitreten. Tippen Sie auf Ortungsdienste aktivieren. Geben Sie einen vierstelligen Passcode ein. Zuletzt bearbeitet: 2025-01-22 17:01

MQTT oder Message Queue Telemetry Transport ist ein Protokoll für die Gerätekommunikation, das von Adafruit IO unterstützt wird. js und Arduino können Sie die IO-Clientbibliotheken von Adafruit verwenden, da sie MQTT unterstützen (siehe Abschnitt Clientbibliotheken). Zuletzt bearbeitet: 2025-06-01 05:06

Schneller Weg, es zu tun: Starten Sie ein Spiel des Systems, dem Sie die Tasten neu zuordnen möchten. Rufen Sie RGUI auf (Wählen Sie + X mit Spieler 1) Gehen Sie zu Quick Menu und dann zu Controls. Konfigurieren Sie die Schaltflächen nach Ihren Wünschen. Wählen Sie Core Remap-Datei speichern. ODER, wenn Sie diese Neuzuordnung nur für das aktuelle Spiel speichern möchten, wählen Sie Spiel-Neuzuordnungsdatei speichern. Zuletzt bearbeitet: 2025-01-22 17:01

Es wäre besser, wenn Sie sich ausführlich über das folgende Thema informieren, bevor Sie mit dem Erlernen des maschinellen Lernens beginnen. Wahrscheinlichkeitstheorie. Lineare Algebra. Graphentheorie. Optimierungstheorie. Bayessche Methoden. Infinitesimalrechnung. Multivariate Berechnung. Und Programmiersprachen und Datenbanken wie:. Zuletzt bearbeitet: 2025-01-22 17:01

Das Apple iPhone 8 ist jetzt für die Verwendung von 4G-Netzen konfiguriert. Zuletzt bearbeitet: 2025-01-22 17:01

1) Push-Parameter auf den Stack. 2) Rufen Sie den Systemaufruf auf. 3) Geben Sie den Code für den Systemaufruf in die Registrierung ein. 4) Trap zum Kernel. 5) Da jedem Systemaufruf eine Nummer zugeordnet ist, ruft die Systemaufrufschnittstelle den beabsichtigten Systemaufruf im Betriebssystemkernel auf/verschickt ihn und gibt den Status des Systemaufrufs und jeden Rückgabewert zurück. Zuletzt bearbeitet: 2025-01-22 17:01

Die beliebteste Datenbank der Welt ist Oracle laut DB-Engine-Ranking. Auf Oracle folgen MySQL, SQL Server, PostgreSQL und MongoDB im Ranking. Zuletzt bearbeitet: 2025-01-22 17:01

Wie hoch ist die Vergütung für einen Vor-Ort-Reader? Leser, die zur Lesung reisen, erhalten einen regulären Stundensatz, der sich mit entsprechenden Überstunden auf 1.639 USD beläuft, wenn die erwartete Stundenzahl während der Lesung geleistet wird. Zuletzt bearbeitet: 2025-01-22 17:01

Die SFTP-Authentifizierung mit privaten Schlüsseln wird im Allgemeinen als SFTP-Authentifizierung mit öffentlichem Schlüssel bezeichnet, was die Verwendung eines öffentlichen Schlüssels und eines privaten Schlüsselpaares beinhaltet. Die beiden Schlüssel sind eindeutig miteinander verknüpft, so dass keine zwei privaten Schlüssel mit demselben öffentlichen Schlüssel arbeiten können. Zuletzt bearbeitet: 2025-01-22 17:01