Transiente Daten sind Daten, die innerhalb einer Anwendungssitzung erstellt und nach Beendigung der Anwendung nicht in der Datenbank gespeichert werden. Zuletzt bearbeitet: 2025-01-22 17:01

Stellenbeschreibung für einen Helpdesk-Manager Die Aufgabe eines Helpdesk-Managers besteht darin, die rechtzeitige Bereitstellung eines qualitativ hochwertigen technischen Supportservices für Kunden zu überwachen, unabhängig davon, ob es sich um interne Kunden handelt, die für dasselbe Unternehmen arbeiten, oder um externe Kunden, die einen technischen Supportservice in Anspruch genommen haben. Zuletzt bearbeitet: 2025-01-22 17:01

Unternehmen können Distributed-Ledger-Systeme (Blockchains) verwenden, um den Produktstatus in jeder Produktionsphase zu erfassen. Die Aufzeichnungen sind dauerhaft und unveränderlich. Mit seinem System kann das Unternehmen sehen, wo jedes Fleischstück herkommt, jeden Verarbeitungs- und Lagerschritt in der Lieferkette und das Mindesthaltbarkeitsdatum der Produkte. Zuletzt bearbeitet: 2025-01-22 17:01

Es kann schwierig sein, die RTSP/RTP-URL Ihrer IP-Kamera zu finden. Navigieren Sie zuerst zu dieser Website und wählen Sie Ihren Kamerahersteller aus und navigieren Sie zu Ihrem Kameramodell. RTSP-URL finden VLC öffnen. Öffnen Sie das Netzwerk. RTSP-URL einfügen. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn Sie drinnen und tagsüber lesen möchten, ist ein iPad oder Kindle Fire möglicherweise besser. Und egal, was Sie gerade lesen, machen Sie etwa alle 20 Minuten eine Pause, wenn sich Ihre Augen müde fühlen. Das wird eine viel größere Ursache für die Überanstrengung der Augen sein als die Art des Bildschirms, den Sie verwenden. Zuletzt bearbeitet: 2025-06-01 05:06

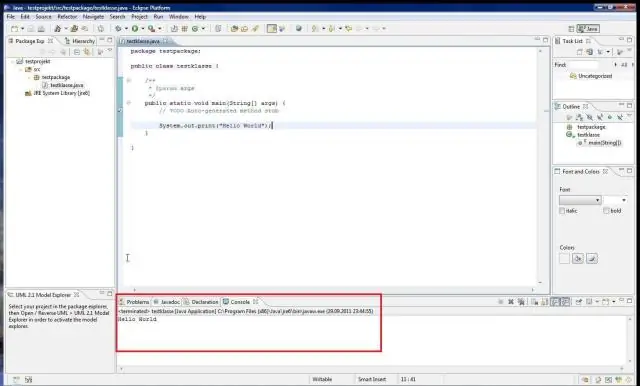

Um zu überprüfen, mit welcher Java-Version (JRE oder JDK) Eclipse läuft, gehen Sie wie folgt vor: Öffnen Sie den Menüpunkt Hilfe > Über Eclipse. (Auf dem Mac befindet es sich im Eclipse-Menü, nicht im Hilfe-Menü) Klicken Sie auf Installationsdetails. Wechseln Sie in den Reiter Konfiguration. Suche nach einer Zeile, die mit -vm . beginnt. Zuletzt bearbeitet: 2025-01-22 17:01

Einführung: View State Key Generator Dieser Code generiert neue Schlüssel, die Sie in Ihrem Web platzieren können. config, damit die Konflikte beseitigt werden. Der gesamte enthaltene Code verwendet einen Zufallszahlengenerator basierend auf der Zeit, sodass zukünftige Konflikte niemals auftreten sollten. Zuletzt bearbeitet: 2025-01-22 17:01

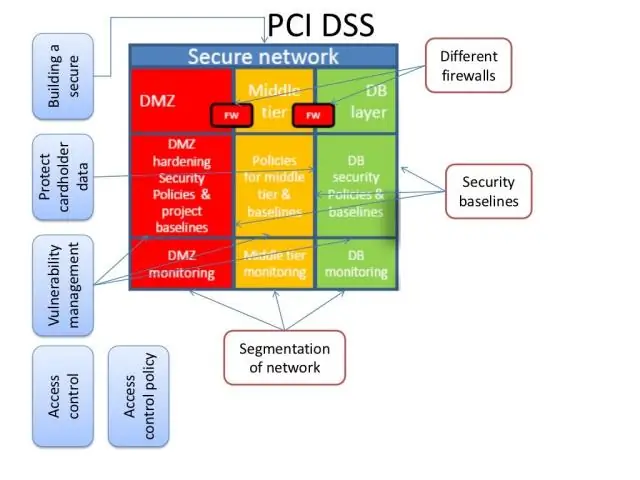

Der Payment Application Data Security Standard (PA-DSS) ist eine Reihe von Anforderungen, die Softwareanbietern dabei helfen sollen, sichere Zahlungsanwendungen zu entwickeln, die die PCI-DSS-Compliance unterstützen. Zu den PA-DSS-Anforderungen gehören: Bewahren Sie keine vollständigen Magnetstreifen, Kartenvalidierungscodes oder -werte oder PIN-Blockdaten auf. Zuletzt bearbeitet: 2025-01-22 17:01

Verbraucherprodukt: BlackBerryPlayBook. Zuletzt bearbeitet: 2025-01-22 17:01

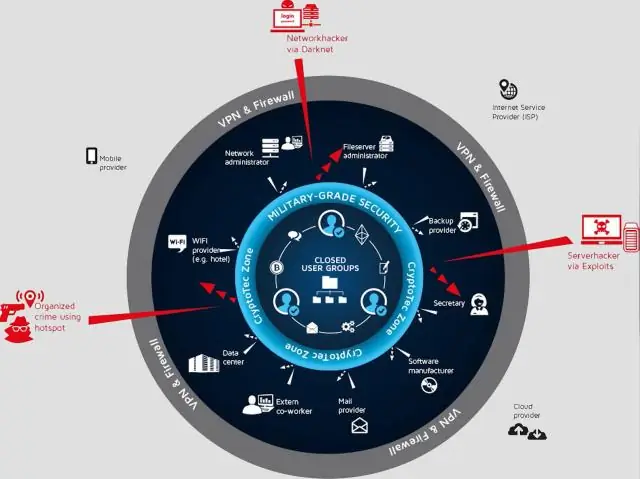

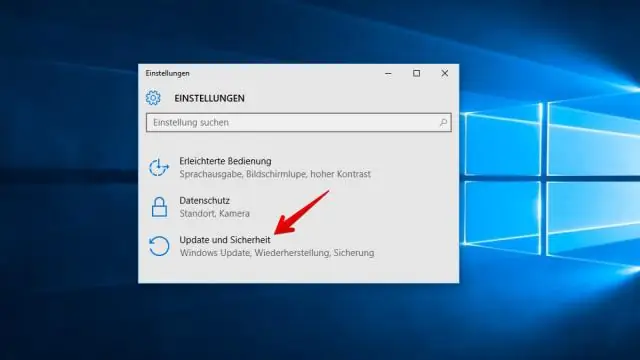

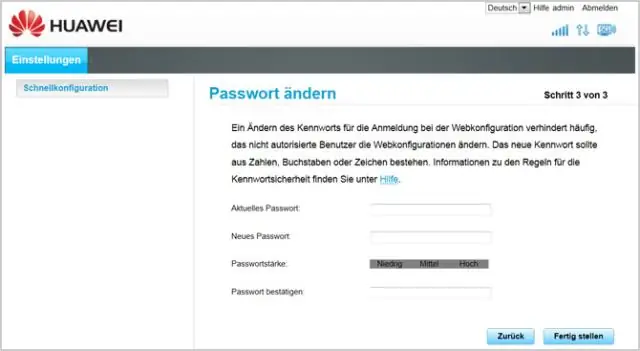

So machen Sie Ihre IT-Infrastruktur sicherer Lassen Sie von Experten ein IT-Assessment/-Audit und eine IT-Planung durchführen. Erstellen und durchsetzen Sie IT-Sicherheitsrichtlinien. Setzen Sie eine Richtlinie für starke Kennwörter durch. Sichern Sie Ihre Daten. Aktualisieren Sie immer Ihre Antivirensoftware. Aktualisieren Sie Workstations und Software. Aktualisieren Sie Ihre Firewall. Implementieren Sie eine gehostete DNS-Lösung. Zuletzt bearbeitet: 2025-01-22 17:01

Unity ist nicht nur eine gute Wahl für Anfänger, ich glaube, es ist _die_ einzige Wahl für Anfänger. Damit ist es auch leistungsstark genug für Profis. Zuletzt bearbeitet: 2025-06-01 05:06

Antwort von OpenVas: OpenVAS läuft nicht unter Windows, es sei denn, Sie führen seine Linux-VM in einem Hypervisor unter Windows aus. Scannen von Windows ist natürlich möglich. Zuletzt bearbeitet: 2025-01-22 17:01

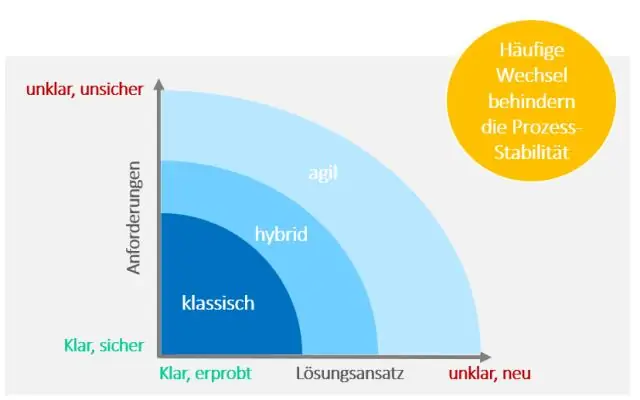

Agile ist eine Mischung aus ständiger Planung, Ausführung, Lernen und Iteration, aber ein grundlegendes Agile-Projekt kann in diese 7 Schritte unterteilt werden: Schritt 1: Legen Sie Ihre Vision mit einem Strategiemeeting fest. Schritt 2: Erstellen Sie Ihre Produkt-Roadmap. Schritt 3: Holen Sie sich einen Release-Plan. Schritt 4: Es ist Zeit, deine Sprints zu planen. Zuletzt bearbeitet: 2025-01-22 17:01

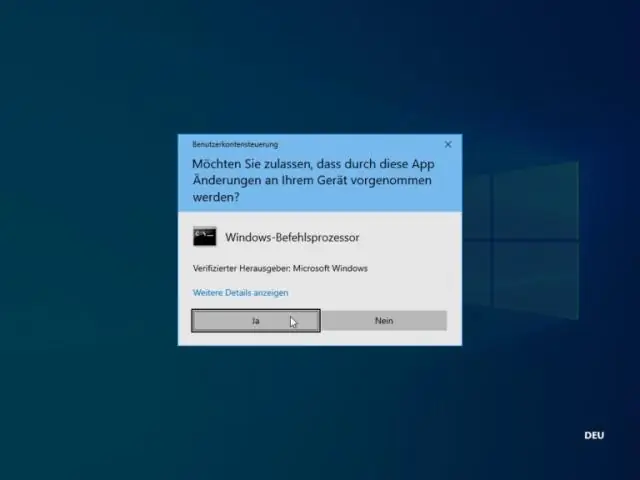

Drücken Sie Windows + R, um das Feld "Ausführen" zu öffnen. Geben Sie „cmd“ein und klicken Sie dann auf „OK“, um eine normale Eingabeaufforderung zu öffnen. Geben Sie „cmd“ein und drücken Sie dann Strg+Umschalt+Eingabe, um eine Administrator-Eingabeaufforderung zu öffnen. Zuletzt bearbeitet: 2025-01-22 17:01

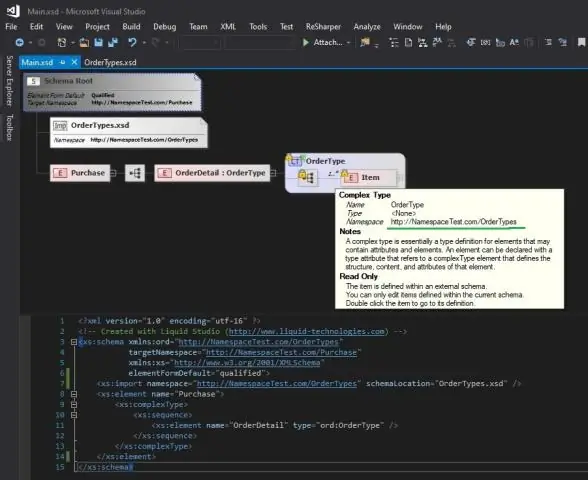

XML-Namespaces - Das xmlns-Attribut Bei der Verwendung von Präfixen in XML muss ein Namespace für das Präfix definiert werden. Der Namespace kann durch ein xmlns-Attribut im Start-Tag eines Elements definiert werden. Wenn für ein Element ein Namensraum definiert wird, werden alle untergeordneten Elemente mit demselben Präfix mit demselben Namensraum verknüpft. Zuletzt bearbeitet: 2025-01-22 17:01

Als Medusa eine Affäre mit dem Meeresgott Poseidon hatte, bestrafte Athena sie. Sie verwandelte Medusa in eine scheußliche Hexe, machte aus ihren Haaren sich windende Schlangen und ihre Haut bekam einen grünlichen Farbton. Jeder, der Medusa anstarrte, wurde zu Stein. Der Held Perseus wurde auf eine Mission geschickt, um Medusa zu töten. Zuletzt bearbeitet: 2025-01-22 17:01

Analoge Leitungen, auch als POTS (Plain Old Telephone Service) bezeichnet, unterstützen Standardtelefone, Faxgeräte und Modems. Dies sind die Leitungen, die normalerweise in Ihrem Zuhause oder kleinen Büro zu finden sind. Digitale Leitungen finden sich in großen Unternehmenstelefonsystemen. Dies sind Indikatoren dafür, dass das Telefon und die Leitung digital sind. Zuletzt bearbeitet: 2025-01-22 17:01

Serversicherheitszertifikate, allgemein als SSL-Zertifikate (Secure Socket Layers) bezeichnet, sind kleine Datendateien, die einen kryptografischen Schlüssel digital an die Details einer Entität binden, um deren Authentizität sowie die Sicherheit und Integrität aller Verbindungen mit dem Server der Entität sicherzustellen. Zuletzt bearbeitet: 2025-06-01 05:06

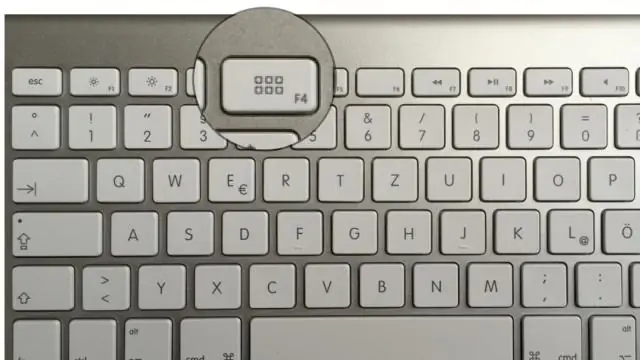

Chrome-Tastaturkürzel deaktivieren Klicken Sie im Optionsfenster der Erweiterung auf die Schaltfläche Hinzufügen. Geben Sie im Feld Tastaturkürzel die Chrome-Tastaturkürzel ein, die Sie deaktivieren möchten. Wenn Sie beispielsweise die Tastenkombination Strg+D deaktivieren möchten, die die aktuelle Registerkarte mit einem Lesezeichen markiert, geben Sie dies in dieses Feld ein. Zuletzt bearbeitet: 2025-01-22 17:01

Verwenden Sie einfach einen grün gekennzeichneten DIRECTV-Splitter, um den DIRECTV-Breitband-DECA mit dem Koaxialkabel und dem Ethernet-Anschluss zu verbinden. Wenn Sie sich dafür entscheiden, stellen Sie bitte sicher, dass Ihr WLAN vom Genie getrennt ist. (Dies können Sie tun, indem Sie zu den Menüs gehen und Einstellungen, Internet-Setup und Verbindung neu konfigurieren auswählen. Zuletzt bearbeitet: 2025-01-22 17:01

In Parallels Desktop für Mac können Sie Ihrer virtuellen Maschine bis zu 8 GB RAM zuweisen. In der Pro Edition können Sie bis zu 64 GB Speicher zuweisen. Zuletzt bearbeitet: 2025-01-22 17:01

Wie ändere ich das Fairpoint Wifi-Passwort? Verbinden Sie den Computer mit dem Ethernet-Kabel mit dem Ethernet-Port Ihres Routers und stellen Sie sicher, dass das Internet mit dem Router verbunden ist. Halten Sie die Reset-Taste auf der Rückseite 30 Sekunden lang gedrückt. Schalten Sie Router und Modem aus und wieder ein. Öffnen Sie die Setup-Seite Ihres Routers mit der IP-Adresse: 192.168. Zuletzt bearbeitet: 2025-01-22 17:01

UVviewsoft LogViewer ist ein Viewer für Textprotokolldateien unbegrenzter Größe. Eigenschaften umfassen: Schnelles Scrollen, frisst wenig Speicher. Dateisuche (sowohl vorwärts als auch rückwärts) Dateidruck. Zuletzt bearbeitet: 2025-01-22 17:01

Re: Wie kann ich Google zur Standardsuchmaschine machen Open Chrome. Klicken Sie oben rechts auf die 3 Punkte. Klicken Sie auf Einstellungen. Ändern Sie die sichere Suche auf Google in 'Suchmaschine verwendet in der Adressleiste' unter SearchEngine. Schließen und öffnen Sie Chrome. Suchen und überprüfen Sie die Änderungen. Zuletzt bearbeitet: 2025-01-22 17:01

Apples Bildschirm gibt Ihnen einen echten "Wow"-Moment, wenn Sie ihn betrachten. Der Bildschirm ist überall. Es sieht fast magisch aus. Die Kanten des iPhone X-Bildschirms sind so abgerundet, dass sie auf den ersten Blick wie Science-Fiction aussehen, und der geschwungene Ausschnitt für die Kamera oben verstärkt den Effekt nur noch. Zuletzt bearbeitet: 2025-06-01 05:06

Schneeflocken sind symmetrisch, weil sie die innere Ordnung der Wassermoleküle widerspiegeln, wenn sie sich im festen Zustand anordnen (der Kristallisationsprozess). Wassermoleküle im festen Zustand, wie in Eis und Schnee, bilden untereinander schwache Bindungen (sogenannte Wasserstoffbrückenbindungen). Zuletzt bearbeitet: 2025-01-22 17:01

Sprechernotizen ist ein Konzept, das in Präsentationen verwendet wird, und Microsoft PowerPoint hat einen speziellen Abschnitt in der Folie, den Sie für Sprechernotizen verwenden können. Die Rednernotizen oder Notizseiten sind ein reservierter Platz für jede Folie in Ihrer Präsentation, der vom Referenten für viele verschiedene Zwecke verwendet werden soll. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn das niedrigstwertige Byte zuerst abgerufen wird, kann es mit der Addition beginnen, während das höchstwertige Byte aus dem Speicher geholt wird. Diese Parallelität ist der Grund, warum die Leistung in Little Endian auf einem solchen System besser ist. Zuletzt bearbeitet: 2025-01-22 17:01

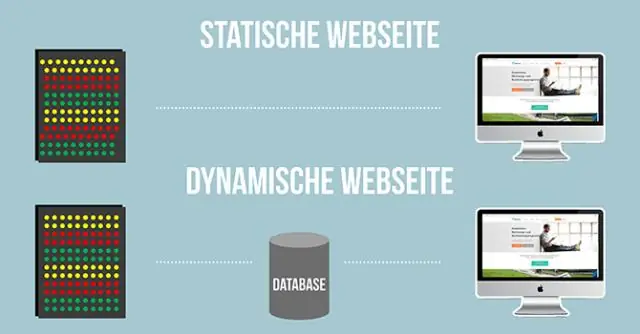

Statischer Geltungsbereich: Statischer Geltungsbereich bezieht sich auf den Geltungsbereich einer Variablen, die zur Kompilierzeit definiert wird. Dynamischer Geltungsbereich: Dynamischer Geltungsbereich bezieht sich auf den Geltungsbereich einer Variablen, die zur Laufzeit definiert wird. Zuletzt bearbeitet: 2025-01-22 17:01

Service. Anrufer wählen 1-800 (888 oder 866)-FREE411[373-3411] von jedem Telefon in den Vereinigten Staaten, um den gebührenfreien Service zu nutzen. Sponsoren übernehmen einen Teil der Servicekosten, indem sie während des Anrufs Werbebotschaften abspielen. Zuletzt bearbeitet: 2025-06-01 05:06

'Kompatibilitätsansicht' ist eine Kompatibilitätsmodus-Funktion des Webbrowsers Internet Explorer in Version 8 und höher. Wenn die Kompatibilitätsansicht aktiv ist, zwingt die Kompatibilitätsansicht den IE, die Webseite im Quirks-Modus anzuzeigen, als ob die Seite in IE7 angezeigt würde. Wenn die Kompatibilitätsansicht nicht aktiviert ist, soll der IE im nativen Modus ausgeführt werden. Zuletzt bearbeitet: 2025-01-22 17:01

Es kann in Situationen verwendet werden, in denen Sie Daten von einer übergeordneten Komponente an eine oder mehrere untergeordnete Komponenten übergeben müssen, die möglicherweise keine direkten Nachkommen der übergeordneten Komponente sind. Zuletzt bearbeitet: 2025-01-22 17:01

Klarheit, Prägnanz, Vollständigkeit, Höflichkeit, Rücksichtnahme, Konkretheit und Richtigkeit. Klarheit ist die Art zu schreiben, um Fehler, Irritationen, Verwirrung, Zeitverschwendung und Geldverschwendung (Zeit und Material der Mitarbeiter) zu vermeiden. Zuletzt bearbeitet: 2025-01-22 17:01

Eine Anti-Malware ist eine Software, die den Computer vor Malware wie Spyware, Adware und Würmern schützt. Es scannt das System auf alle Arten von bösartiger Software, die es schaffen, den Computer zu erreichen. Ein Anti-Malware-Programm ist eines der besten Tools, um den Computer und die persönlichen Daten zu schützen. Zuletzt bearbeitet: 2025-01-22 17:01

Tabelle 7.5. 802.11-Wireless-Standards IEEE-Standardfrequenz/mittlere Geschwindigkeit 802.11a 5 GHz Bis zu 54 Mbit/s 802.11b 2,4 GHz Bis zu 11 Mbit/s 802.11g 2,4 GHz Bis zu 54 Mbit/s 802.11n 2,4 GHz/5 GHz Bis zu 600 Mbit/s. Zuletzt bearbeitet: 2025-01-22 17:01

Tabelle 7.6. Vergleich der IEEE 802.11-Standards IEEE Standard RF Verwendete Datenrate (in Mbit/s) 802.11a 5 GHz 54 802.11b 2,4 GHz 11 802.11g 2,4 GHz 54 802.11n 2,4/5 GHz 600 (theoretisch). Zuletzt bearbeitet: 2025-01-22 17:01

Jeder mit Festnetztelefondienst hat eine Nummer, keine SIM-Karte erforderlich. Wenn Sie dann ein entsperrtes Telefon von einem anderen Ort als einem Mobilfunkanbieter wie eBay gekauft haben, haben Sie zu diesem Zeitpunkt keine SIM-Karte mit einer zugewiesenen Telefonnummer, Sie haben jedoch noch eine aktive Nummer bei Ihrem Anbieter. Zuletzt bearbeitet: 2025-01-22 17:01

So richten Sie zwei E-Mails von Ihrem iPhone ein Tippen Sie auf dem Startbildschirm auf "Einstellungen", um den Einstellungsbildschirm anzuzeigen, und tippen Sie dann auf "Mail, Kontakte, Kalender". Tippen Sie auf „Konto hinzufügen“, um mit dem Hinzufügen eines neuen E-Mail-Kontos zu beginnen. Tippen Sie auf den E-Mail-Anbieter – iCloud, Microsoft Exchange, Gmail, Yahoo, AOL oder Outlook.com – und das iPhone konfiguriert das Konto automatisch für Sie. Zuletzt bearbeitet: 2025-06-01 05:06

Bestes Gesamtergebnis: Amazon Fire HD 8 Kids Edition. Bei Amazon kaufenBei Best Buy kaufen. Am besten für Kleinkinder: LeapFrog LeapPadUltimate. Am besten für die Grundschule: Samsung Kids Galaxy Tab ELite. Am besten für die Mittelschule: Samsung Galaxy Tab A 8.0. Am besten für die High School: Apple 9.7 iPad. Bestes Budget: Dragon Touch Y88X Plus. Zuletzt bearbeitet: 2025-01-22 17:01

Das background-Attribut kann auch verwendet werden, um den Hintergrund eines HTML-Elements zu steuern, insbesondere Seitenkörper- und Tabellenhintergründe. Sie können ein Bild für den Hintergrund Ihrer HTML-Seite oder Tabelle angeben. Hinweis − Dasbackground-Attribut ist in HTML5 veraltet. Dieses Attribut nicht verwenden. Zuletzt bearbeitet: 2025-01-22 17:01