Wählen Sie auf der Registerkarte Einfügen des Menübands Symbol aus. Ändern Sie im Dialogfeld die Schriftart in Webdings. Wählen Sie das Telefonsymbol (oder geben Sie den Zeichencode ein201) Klicken Sie auf Einfügen. Zuletzt bearbeitet: 2025-01-22 17:01

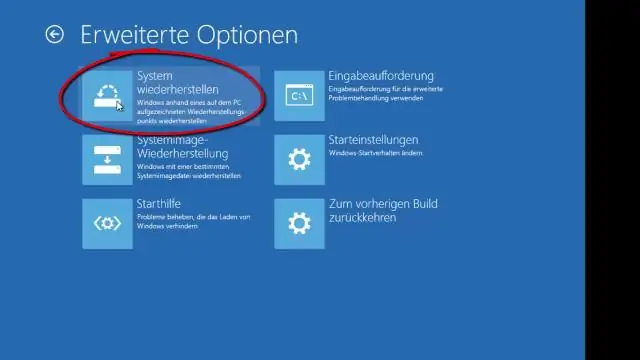

NEIN 3. HP 2000 Notebook-Passwort mit SafeMode/Eingabeaufforderung zurücksetzen Starten Sie Ihren Laptop und halten Sie F8 gedrückt, um die AdvancedBoot-Optionen aufzurufen. Wählen Sie im nächsten Bildschirm den abgesicherten Modus mit Eingabeaufforderung und drücken Sie die Eingabetaste. Melden Sie sich mit einem Administratorkonto oder einem integrierten Administrator an, wenn Sie den Anmeldebildschirm sehen. Zuletzt bearbeitet: 2025-01-22 17:01

Was sind zwei Gründe für die Eingabe des Befehls ipconfig auf einem Windows-PC? (Wählen Sie zwei aus.) um den Status der Netzwerkmedienverbindungen zu überprüfen. um zu prüfen, ob der DNS-Server erreichbar ist. um die Netzwerkkonfiguration auf dem PC zu überprüfen. um sicherzustellen, dass sich der PC mit entfernten Netzwerken verbinden kann. Zuletzt bearbeitet: 2025-01-22 17:01

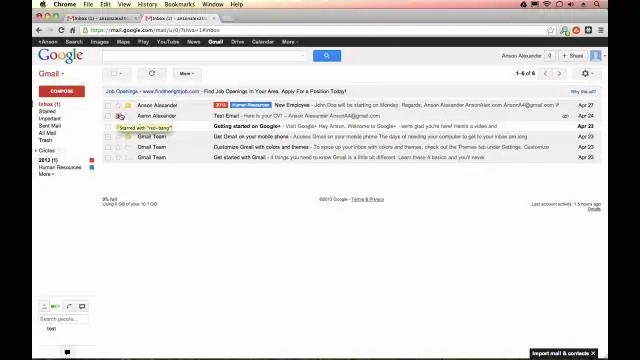

Einstellungen suchen und Änderungen vornehmen Rufen Sie auf Ihrem Computer Gmail auf. Klicken Sie oben rechts auf Einstellungen Einstellungen. Wählen Sie oben eine Einstellungsseite aus, z. B. Allgemein, Etiketten oder Posteingang. Nehmen Sie Ihre Änderungen vor. Nachdem Sie mit jeder Seite fertig sind, klicken Sie unten auf Änderungen speichern. Zuletzt bearbeitet: 2025-01-22 17:01

Best Practices für QA-Tests: Testen Sie eine Sache nach der anderen: Tests sollten klare Ziele haben. Jeder Test sollte sich auf eine Funktion konzentrieren oder Dinge wie Benutzeroberfläche oder Sicherheit betrachten. Verwenden Sie Regressionstests: Ein einmaliges Testen einer Hauptfunktion reicht nicht aus. Zuletzt bearbeitet: 2025-01-22 17:01

Zuerst digitalisieren wir die Zeichnung und bereinigen sie mit GIMP. Scannen oder fotografieren Sie Ihre Strichzeichnung und öffnen Sie sie in GIMP. Konvertieren Sie in Graustufen mit Farben > Entsättigen. Öffnen Sie eine Toolbox (Strg + B) und doppelklicken Sie auf das Symbol "Select byColor", um die Tooloptionen aufzurufen. Zuletzt bearbeitet: 2025-06-01 05:06

Continuous Integration (CI) dient dazu, von Ihrem Team bereitgestellten Code in ein gemeinsames Repository zu integrieren. Entwickler teilen den neuen Code in einer Zusammenführungs-(Pull-)Anfrage. CI hilft Ihnen, Fehler frühzeitig im Entwicklungszyklus zu erkennen und zu reduzieren, und CD verschiebt verifizierten Code schneller in Ihre Anwendungen. Zuletzt bearbeitet: 2025-01-22 17:01

Setzen Sie Kommunikationsnormen. Priorisieren Sie den Vertrauensaufbau. Geben Sie Ihren virtuellen Mitarbeitern das Gefühl, Teil des Teams zu sein. Konzentrieren Sie sich auf Ergebnisse. Begrüßen Sie die Vielfalt. Begrüßen Sie alle Mitarbeiter gleichermaßen. Erfolge feiern. Zuletzt bearbeitet: 2025-01-22 17:01

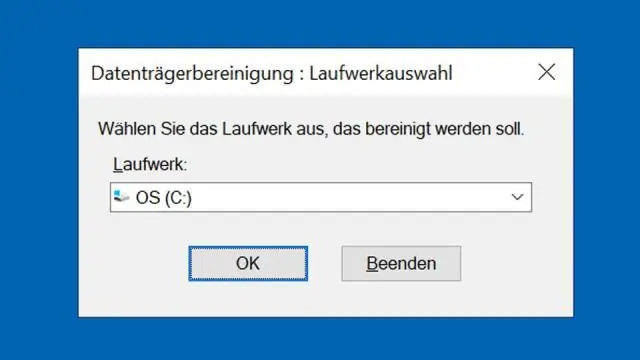

Datenträgerbereinigung (cleanmgr.exe) ist ein in Microsoft Windows enthaltenes Dienstprogramm zur Computerwartung, das entwickelt wurde, um Speicherplatz auf der Festplatte eines Computers freizugeben. Das Dienstprogramm durchsucht und analysiert zuerst die Festplatte nach Dateien, die nicht mehr benötigt werden, und entfernt dann unnötige Dateien Dateien. Zuletzt bearbeitet: 2025-06-01 05:06

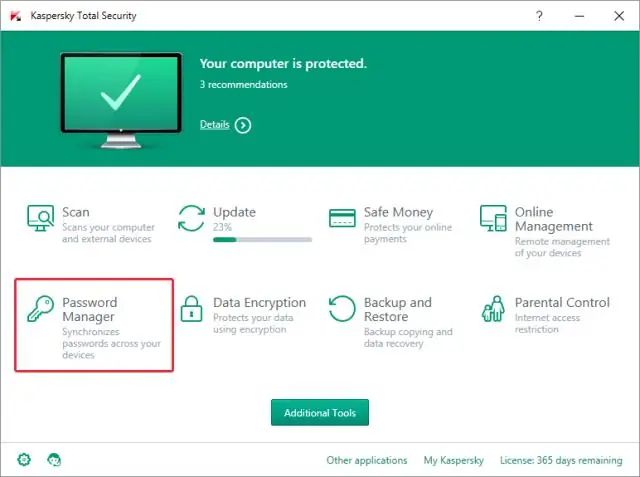

Wenn Sie die Kaspersky-Anwendung noch nicht installiert haben: Melden Sie sich auf dem Gerät, das Sie verbinden möchten, bei My Kaspersky an. Gehen Sie zum Abschnitt Geräte. Klicken Sie auf die Schaltfläche Neues Gerät schützen. Wählen Sie das Betriebssystem Ihres Geräts aus. Wählen Sie ein Kaspersky-Programm aus, um Ihr Gerät zu schützen. Zuletzt bearbeitet: 2025-01-22 17:01

Es ist möglich, Remote auf den Rechner oder Teamviewer etc. zu erstellen. Erstellen Sie ein VPN, damit es von allen Benutzern verwendet werden kann. Starten Sie den Computer neu, treten Sie bei der Anmeldung mit VPN bei. Sobald Sie sich angemeldet haben, sollten Sie ihn der Domäne hinzufügen können. Zuletzt bearbeitet: 2025-01-22 17:01

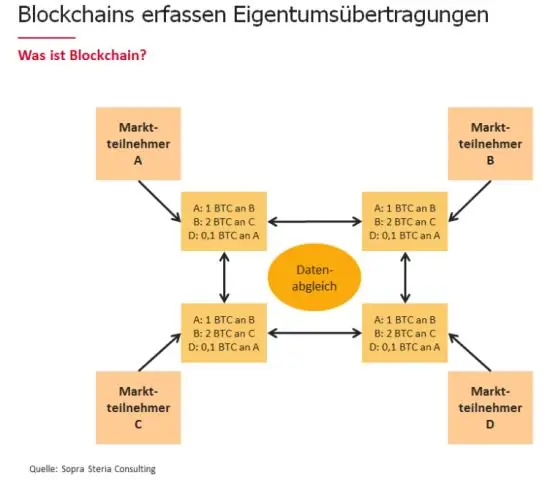

Die Verwendung eines VPN verschleiert die IP-Adresse und den Standort des Benutzers, um Geoblocking und Internetzensur zu umgehen. VPN ist auch effektiv gegen Man-in-the-Middle-Angriffe und zum Schutz von Online-Kryptowährungstransaktionen. Zuletzt bearbeitet: 2025-01-22 17:01

Menschen, Prozesse und Technologie sind 3 wichtige Säulen Ihres Informationssicherheitsmanagementsystems (ISMS). Jeden Tag können Sie ein mobiles Gerät verwenden, um Anrufe zu tätigen, Textnachrichten zu senden, Artikel auf Social-Media-Plattformen zu veröffentlichen und auf Informationen im Web zuzugreifen. Zuletzt bearbeitet: 2025-01-22 17:01

Wie archiviere ich eine Unterhaltung im Messenger? Durch das Archivieren einer Konversation wird sie bis zum nächsten Chat mit dieser Person aus Ihrem Posteingang ausgeblendet, während das Löschen einer Konversation den Nachrichtenverlauf dauerhaft aus Ihrem Posteingang entfernt. Zuletzt bearbeitet: 2025-01-22 17:01

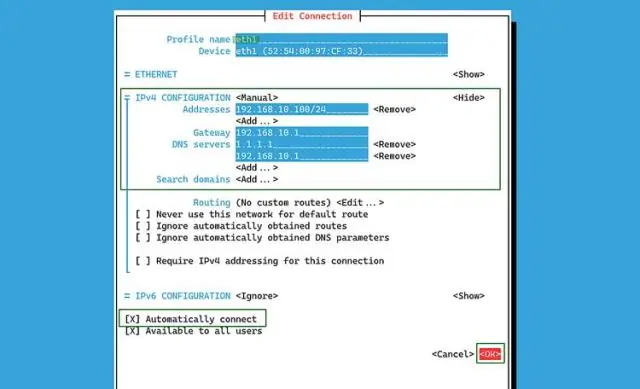

Konfigurieren der statischen IP-Adresse in CentOS Dateien, die für die Netzwerkkonfiguration benötigt werden, befinden sich unter /etc/sysconfig/network-scripts. Sie sehen die Standardkonfiguration wie folgt. Ändern Sie nun die Konfiguration in diese, speichern Sie dann die Datei, drücken Sie zum Speichern Strg + x zum Beenden und drücken Sie y zur Bestätigung. Starten Sie nun die Netzwerkdienste neu, indem Sie den Befehl ausführen. Zuletzt bearbeitet: 2025-01-22 17:01

Schritt für Schritt herunterladen und vorbereiten. Laden Sie das NDK-Paket herunter und entpacken Sie es in ein Verzeichnis: https://developer.android.com/ndk/downloads/index.html. Finden Sie die Toolchain für Ihre Baumaschine. Konfigurieren Sie die OpenSSL-Umgebung. Erstellen Sie die Make-Datei. Bauen. Kopieren Sie die Ausgaben. Zuletzt bearbeitet: 2025-06-01 05:06

Domain Name Server (DNS) sind das Äquivalent des Internets zu einem Telefonbuch. Sie führen ein Verzeichnis mit Domänennamen und übersetzen sie in Internet Protocol (IP)-Adressen. Dies ist notwendig, da Computer oder Maschinen, obwohl Domänennamen für Menschen leicht zu merken sind, auf Websites basierend auf IP-Adressen zugreifen. Zuletzt bearbeitet: 2025-06-01 05:06

Stellen Sie im Fenster Einstellungen sicher, dass die Registerkarte Allgemein ausgewählt ist. Suchen Sie nach der Einstellung „Senden rückgängig machen“. Klicken Sie auf das Kontrollkästchen, um Senden rückgängig zu machen aktivieren. Klicken Sie auf das Dropdown-Feld, um die Stornierungsfrist für das Senden festzulegen, d. h. die Anzahl der Sekunden, die Sie benötigen, um das Senden der E-Mail zu verhindern. Zuletzt bearbeitet: 2025-01-22 17:01

Radix oder Basis eines beliebigen Zahlensystems ist die Anzahl der eindeutigen Ziffern, einschließlich der Ziffer Null, die verwendet wird, um Zahlen in einem Positionszahlensystem darzustellen. Für das Dezimalsystem (das heute am häufigsten verwendete System) ist Theradix beispielsweise zehn, da es die zehn Ziffern von 0 bis 9 verwendet. Zuletzt bearbeitet: 2025-01-22 17:01

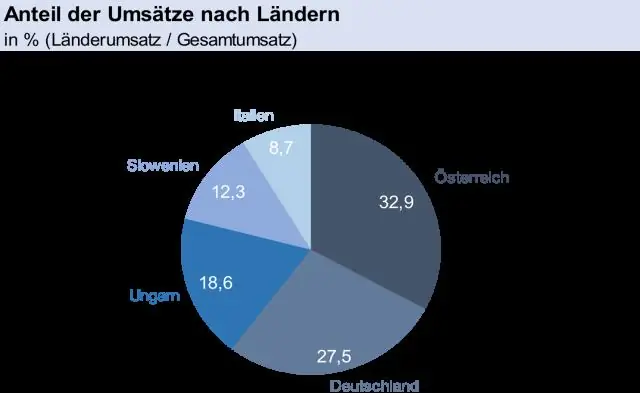

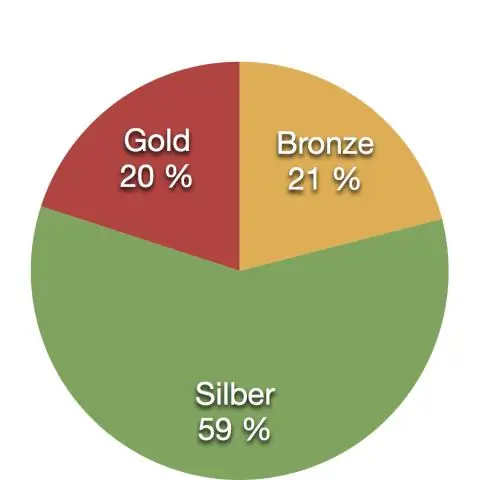

Kreisdiagramme werden im Datenhandling verwendet und sind kreisförmige Diagramme, die in Segmente unterteilt sind, die jeweils einen Wert darstellen. Kreisdiagramme sind in Abschnitte (oder „Segmente“) unterteilt, um Werte unterschiedlicher Größe darzustellen. In diesem Kreisdiagramm repräsentiert der Kreis beispielsweise eine ganze Klasse. Zuletzt bearbeitet: 2025-01-22 17:01

Was ist ein anderes Wort für Echtzeit? simultan zusammenfallend zusammentreffend begleitend übereinstimmend unmittelbar unmittelbar Echtzeit synchron. Zuletzt bearbeitet: 2025-01-22 17:01

Der JDBC-Thin-Treiber erfordert keine Installation der Oracle-Client-Software, erfordert jedoch die Konfiguration des Servers mit einem TCP/IP-Listener. Zuletzt bearbeitet: 2025-01-22 17:01

Das Blockchain-Kernnetzwerk von NEM wurde ausschließlich in Java (bald C++) geschrieben. C# – Eine objektorientierte Sprache, von der bekannt ist, dass sie es Entwicklern ermöglicht, robuste Anwendungen zu erstellen, die auf dem. NET Framework mit mindestens 2 Millionen Entwicklern weltweit. Zuletzt bearbeitet: 2025-06-01 05:06

Kann ich Nicht-PoE-Geräte an die PoE-Ports des PoE-Switches anschließen? Ja, du kannst. AllEnGenius PoE-Switches verfügen über PoE-Ports mit automatischer Erkennung. Dies bedeutet, dass der PoE-Port erkennt, ob das angeschlossene Gerät ein PoE-Gerät ist oder nicht. Zuletzt bearbeitet: 2025-01-22 17:01

Blatthintergrund hinzufügen Klicken Sie auf das Arbeitsblatt, das Sie mit einem Blatthintergrund anzeigen möchten. Stellen Sie sicher, dass nur ein Arbeitsblatt ausgewählt ist. Klicken Sie auf der Registerkarte Seitenlayout in der Gruppe Seite einrichten auf Hintergrund. Wählen Sie das Bild aus, das Sie für den Blatthintergrund verwenden möchten, und klicken Sie dann auf Einfügen. Zuletzt bearbeitet: 2025-01-22 17:01

Mit dem Grip wird dbrand speziell zugeschnittene Skins verkaufen, die mit seiner Bumper-Hülle funktionieren. Das bedeutet, dass neben dem Schutz des Telefons vor Stürzen mit dem Bumper auch Skins erhältlich sind, um die Rückseite des Geräts vor Kratzern zu schützen, da der Grip es geöffnet lässt in die luft. Zuletzt bearbeitet: 2025-01-22 17:01

Kurz gesagt, ein Netzteil wandelt die von der Steckdose empfangenen elektrischen Ströme in einen typischerweise niedrigeren Wechselstrom um, den ein elektronisches Gerät verwenden kann. Im Inneren des Netzteils befinden sich zwei Drahtwicklungen, die um einen einzigen Eisenkern gewickelt sind. Zuletzt bearbeitet: 2025-01-22 17:01

Istio ist eine offene Plattform, die eine einheitliche Möglichkeit bietet, Microservices zu verbinden, zu verwalten und zu sichern. Istio unterstützt die Verwaltung des Datenverkehrs zwischen Microservices, die Durchsetzung von Zugriffsrichtlinien und das Aggregieren von Telemetriedaten, ohne dass Änderungen am Microservice-Code erforderlich sind. Zuletzt bearbeitet: 2025-01-22 17:01

SATA 3-Verbindungen werden hergestellt, indem ein Datenkabel und ein Stromkabel direkt mit dem Motherboard und dem Solid-State-Laufwerk selbst verbunden werden. Eine NVMe-Verbindung hingegen ermöglicht es einem Solid-State-Laufwerk, seine Daten direkt aus einem PCI-E-Steckplatz direkt auf dem Motherboard zu lesen. Zuletzt bearbeitet: 2025-01-22 17:01

So setzen Sie Ihren PC in Windows 10 zurück. So setzen Sie Ihren Windows 10-PC zurück. Navigieren Sie zu Einstellungen. Wählen Sie „Update & Sicherheit“. Klicken Sie im linken Bereich auf Wiederherstellung. Klicken Sie unter "Diesen PC zurücksetzen" auf "Erste Schritte". Klicken Sie entweder auf "Meine Dateien behalten" oder "Alles entfernen", je nachdem, ob Sie Ihre Datendateien intakt halten möchten. Zuletzt bearbeitet: 2025-01-22 17:01

Klicken Sie in der Finder-Menüleiste auf „Los“und wählen Sie im Dropdown-Menü „Dienstprogramme“aus. Doppelklicken Sie auf das Symbol „Audio Midi Setup“. Klicken Sie in der Liste der Optionen in der Seitenleiste auf "Eingebaute Ausgabe". Aktivieren Sie die Kästchen mit der Bezeichnung „1“und „2“im Abschnitt „Stumm“. Zuletzt bearbeitet: 2025-01-22 17:01

Einfaches Balkendiagramm oder gestapeltes Balkendiagramm Die beste Alternative für ein Kreisdiagramm/Donut-Diagramm ist definitiv ein einfaches Balkendiagramm, da wir in diesem Fall nur eine Dimension, Länge mit mehr Klarheit und weniger Cutter vergleichen müssen. Zuletzt bearbeitet: 2025-01-22 17:01

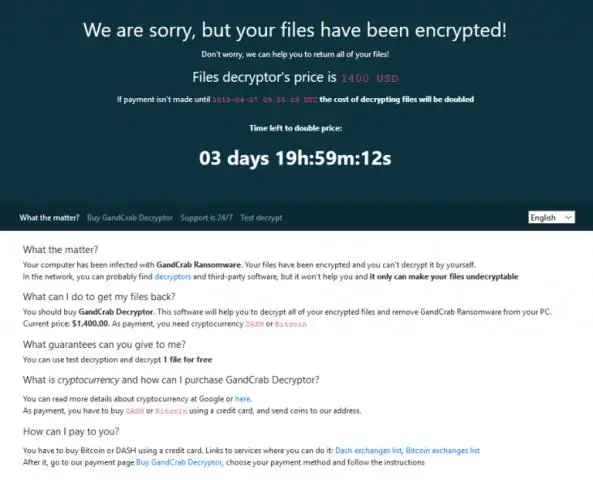

Es gibt zwei Möglichkeiten, den Virus zu entfernen: Verwenden Sie den abgesicherten Modus mit Netzwerk und desinfizieren Sie Ihren Computer mit dem Tool zum Entfernen von Bitdefender Ransomware. Sobald der Vorgang abgeschlossen ist, zeigt Bitdefender eine Meldung an, die Sie darüber informiert, dass der Entfernungsvorgang abgeschlossen ist. Zuletzt bearbeitet: 2025-01-22 17:01

Die meisten GoPros verwenden 5V / 1A, was bei den meisten Netzteilen Standard ist. Die Modelle HERO7, HERO6 und HERO5 können bis zu 5V / 2A aufnehmen. Sie können ein Standard-USB-Ladegerät verwenden. Zuletzt bearbeitet: 2025-01-22 17:01

Um das Push-Token Ihres iOS-Geräts zu erhalten, sollten Sie Folgendes tun: Öffnen Sie Xcode Organizer. Verbinden Sie das Gerät mit Ihrem Computer und wählen Sie dieses Gerät in der Geräteliste auf der linken Seite > Konsole aus. Starten Sie die Anwendung, die Sie benötigen, um das Geräte-Push-Token zu erhalten. Zuletzt bearbeitet: 2025-01-22 17:01

Ausschließende Keywords sind ein wesentlicher Bestandteil jeder AdWords-Kampagne, um die richtige Art von Zugriffen basierend auf den Zielen einer Kampagne zu erzielen. Ein ausschließendes Keyword ist ein Wort oder eine Wortgruppe, die die Schaltung Ihrer Anzeige verhindert, wenn sie im Suchbegriff verwendet wird. Dasselbe gilt für Ihre AdWords-Kampagnen. Zuletzt bearbeitet: 2025-01-22 17:01

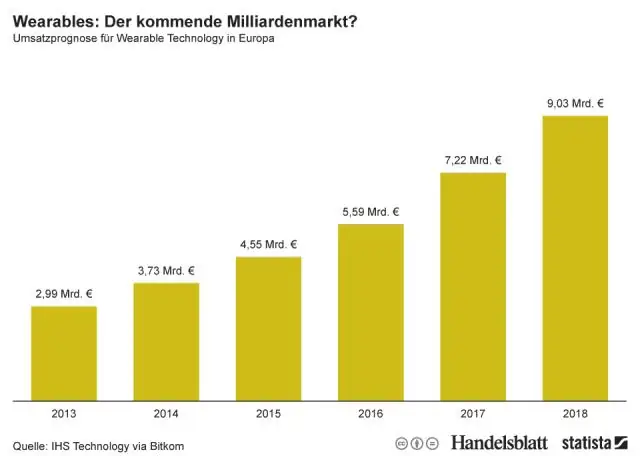

Im Jahr 2017 betrug die Zahl der Nutzer von Wearables 45,8 Millionen. Zuletzt bearbeitet: 2025-06-01 05:06

Unterschiede zwischen Ausarbeitungs- und Erhaltungsprobe Dies kann auch als Auswendigprobe bezeichnet werden. Das Üben der Informationen, die Sie zu lernen versuchen, kann mental sein, wo Sie nachdenken und die Informationen in Ihrem Kopf wiederholen, oder verbal, wo Sie die Informationen laut sprechen und wiederholen. Zuletzt bearbeitet: 2025-01-22 17:01

Unterschied zwischen Soziolinguistik und Linguistik. Soziolinguistik - Studium der Sprache in Bezug auf die Gesellschaft. Linguistik - sie berücksichtigt nur die Struktur der Sprache, ohne den sozialen Kontext, in dem sie verwendet und erworben wird. Zuletzt bearbeitet: 2025-01-22 17:01

Egal, ob Sie ein Anfänger oder mehr Erfahrung mit der Fotografie sind, hier sind einige unserer Lieblingstipps, die Ihnen helfen, Ihre Fotografie zu verbessern! Verwenden Sie die Drittelregel. Vermeiden Sie Kameraverwacklungen. Erfahren Sie, wie Sie das Belichtungsdreieck verwenden. Verwenden Sie einen Polarisationsfilter. Schaffen Sie ein Gefühl für Tiefe. Verwenden Sie einfache Hintergründe. Verwenden Sie keinen Blitz in Innenräumen. Zuletzt bearbeitet: 2025-01-22 17:01