- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-01-22 17:14.

JSON-Webtoken ( JWT ) ist ein offener Standard (RFC 7519), der eine kompakte und in sich geschlossene Methode zur sicheren Übertragung von Informationen zwischen Parteien als JSON-Objekt definiert. JWTs können sein unterzeichnet Verwendung eines Geheimnisses (mit dem HMAC-Algorithmus) oder eines öffentlichen/privaten Schlüssel Pairing mit RSA oder ECDSA.

Wie unterschreibt man auf diese Weise ein JWT?

Eine Partei nutzt ihre private Partei, um Unterschrift ein JWT . Die Empfänger wiederum verwenden den öffentlichen Schlüssel (der auf die gleiche Weise wie ein gemeinsamer HMAC-Schlüssel geteilt werden muss) dieser Partei, um die JWT . Die empfangenden Parteien können mit dem öffentlichen Schlüssel des Absenders keine neuen JWTs erstellen.

Kann JWT auch gehackt werden? JWT , oder JSON Web Tokens, ist der Defacto-Standard in der modernen Webauthentifizierung. Es wird buchstäblich überall verwendet: von Sitzungen über tokenbasierte Authentifizierung in OAuth bis hin zur benutzerdefinierten Authentifizierung aller Formen und Formulare. Aber wie bei jeder Technologie JWT ist nicht immun gegen hacken.

Wie funktioniert die JWT-Signatur?

JWT oder JSON-Web Zeichen ist eine Zeichenfolge, die in einer HTTP-Anfrage (vom Client an den Server) gesendet wird, um die Authentizität des Clients zu überprüfen. JWT wird mit einem geheimen Schlüssel erstellt und dieser geheime Schlüssel ist für Sie privat. Wenn Sie a. erhalten JWT vom Client aus können Sie das überprüfen JWT mit diesem geheimen Schlüssel.

Was ist hs256?

HS256 . Hash-basierter Message Authentication Code (HMAC) ist ein Algorithmus, der mithilfe einer kryptografischen Hash-Funktion wie SHA-256 eine bestimmte Nutzlast mit einem Geheimnis kombiniert. Das Ergebnis ist ein Code, der nur dann zum Verifizieren einer Nachricht verwendet werden kann, wenn sowohl die erzeugende als auch die verifizierende Partei das Geheimnis kennen.

Empfohlen:

Was ist der Unterschied zwischen der Gesamtberichts- und der Teilberichtsbedingung?

Bei nicht zusammenhängenden Items in einer Liste (wie in den Experimenten von Nieuwenstein & Potter, 2006) wird der gesamte Bericht von der Gesamtzahl der Items in einer Sequenz beeinflusst, während ein Teilbericht nur minimal von der Gesamtzahl der Items beeinflusst wird, wenn nur zwei sein sollen gemeldet

Was ist der Unterschied zwischen der Ausführung von config und der Startkonfiguration?

Eine laufende Konfiguration befindet sich im RAM eines Geräts. Wenn also ein Gerät mit Strom versorgt wird, gehen alle konfigurierten Befehle verloren. Eine Startkonfiguration wird im nichtflüchtigen Speicher eines Geräts gespeichert, dh alle Konfigurationsänderungen bleiben auch bei einem Stromausfall des Geräts erhalten

Wie hoch ist der Zeitaufwand, um die Anzahl der Elemente in der verknüpften Liste zu zählen?

Wie hoch ist der Zeitaufwand, um die Anzahl der Elemente in der verknüpften Liste zu zählen? Erklärung: Um die Anzahl der Elemente zu zählen, müssen Sie die gesamte Liste durchlaufen, daher ist die Komplexität O(n)

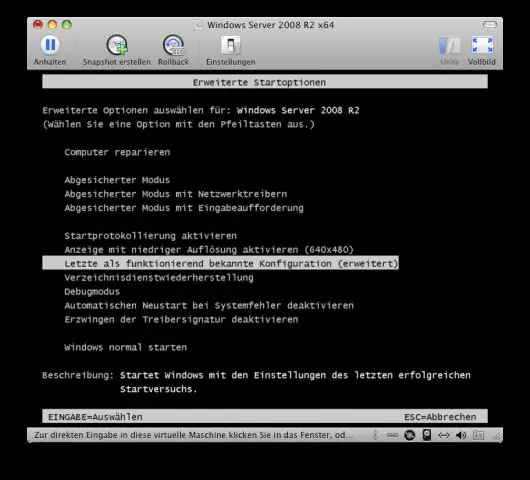

Was ist der Unterschied zwischen der letzten als funktionierend bekannten Konfiguration und der Systemwiederherstellung?

Während die Systemwiederherstellung Wiederherstellungspunkte verwendet, um Ihre Systemdateien und Einstellungen auf einen früheren Zeitpunkt zurückzusetzen, ohne persönliche Dateien zu beeinträchtigen. Sie können die Systemwiederherstellung rückgängig machen, aber in der letzten als funktionierend bekannten Konfiguration gibt es keine solche Option. Letzte als funktionierend bekannte Konfiguration ist in Windows 8 oder Windows 8.1 standardmäßig deaktiviert

Wer ist der Autor der Mentalität der Affen?

Wolfgang Köhler