- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-01-22 17:14.

Die Referrer-Header ermöglicht Servern zu erkennen, von wo aus Personen sie besuchen, und kann diese Daten beispielsweise für Analysen, Protokollierung oder optimierte Zwischenspeicherung verwenden. Wichtig: Obwohl dies Header hat viele unschuldige Verwendet es kann unerwünschte Folgen für die Benutzersicherheit und den Datenschutz haben.

Wie funktioniert in diesem Zusammenhang der Referrer-Header?

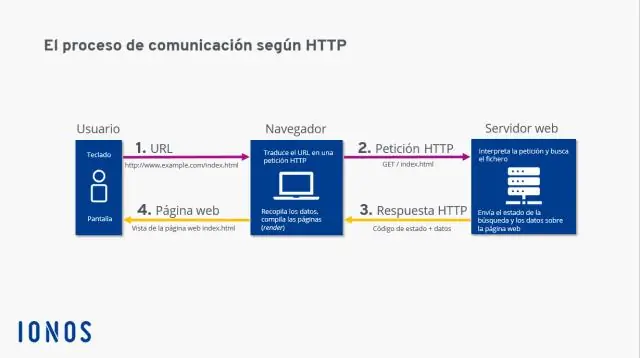

Die Antwort auf Ihre Frage ist ja, da der Browser die Referent . "Die Empfehlungsgeber Feld ist ein optionaler Teil der HTTP-Anfrage, die vom Browserprogramm an den Webserver gesendet wird." Wenn Sie auf einen Link klicken, fügt der Browser ein Referrer-Header zur Anfrage. Es ist ein Teil von

Was steht außer oben im HTTP-Header? HTTP-Header Lassen Sie den Client und den Server zusätzliche Informationen mit einem HTTP-Anfrage oder Antwort. Ein HTTP-Header besteht aus seinem Namen, der die Groß-/Kleinschreibung nicht beachtet, gefolgt von einem Doppelpunkt (:) und dann seinem Wert. Juristische Person Überschriften Enthält Informationen über den Hauptteil der Ressource, z. B. ihre Inhaltslänge oder den MIME-Typ.

Also, was ist ein

Die HTTP-Referer (ein Schreibfehler von Empfehlungsgeber ) ist optional HTTP-Header Feld, das die Adresse der Webseite (d. h. die URI oder IRI) identifiziert, die mit der Ressource verknüpft ist angefordert . Durch die Überprüfung der Empfehlungsgeber , kann die neue Webseite sehen, wo die Anfrage entstanden.

Kann der Referer gefälscht werden?

Referer-Spoofing . Bei HTTP-Netzwerken, typischerweise im World Wide Web, Referer-Spoofing (basierend auf akanonisierten Rechtschreibfehlern von " Empfehlungsgeber ") sendet falsch Referent Informationen in einer HTTP-Anfrage, um zu verhindern, dass eine Website genaue Daten über die Identität der zuvor vom Benutzer besuchten Website erhält.

Empfohlen:

Wofür wird der Prims-Algorithmus verwendet?

In der Informatik ist der Algorithmus von Prim (auch bekannt als Jarník) ein gieriger Algorithmus, der einen minimalen Spannbaum für einen gewichteten ungerichteten Graphen findet. Dies bedeutet, dass eine Teilmenge der Kanten gefunden wird, die einen Baum bildet, der jeden Knoten enthält, wobei das Gesamtgewicht aller Kanten im Baum minimiert ist

Wofür wird ein Netzteil der Klasse 2 verwendet?

Klasse 2 ist eine Klassifizierung, die sich auf den NEC – National Electric Code bezieht. Um eine mögliche Überhitzung des Kabels durch zu hohe Ströme und Stromschläge zu vermeiden, ist die Leistung des Netzteils auf 60 VDC oder 100 VA (100 W bei Verwendung mit einem AC-DC-Netzteil) begrenzt

Wofür wird der Leistungsmonitor verwendet?

Der Microsoft Windows-Leistungsmonitor ist ein Tool, mit dem Administratoren untersuchen können, wie sich Programme, die auf ihren Computern ausgeführt werden, auf die Leistung des Computers auswirken. Das Tool kann in Echtzeit verwendet werden und auch verwendet werden, um Informationen in einem Protokoll zu sammeln, um die Daten zu einem späteren Zeitpunkt zu analysieren

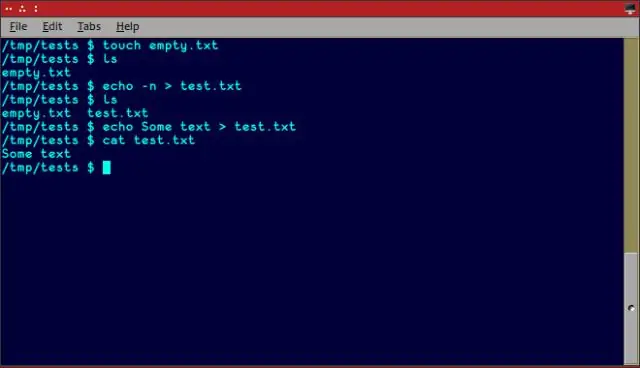

Wofür wird der Touch-Befehl unter Linux verwendet?

Der Touch-Befehl ist ein Standardbefehl, der im UNIX/Linux-Betriebssystem verwendet wird und zum Erstellen, Ändern und Modifizieren von Zeitstempeln einer Datei verwendet wird

Wofür wird CAD in der Architektur verwendet?

CAD oder computergestütztes Design bezieht sich auf jede Software, die von Architekten, Ingenieuren oder Bauleitern verwendet wird, um Präzisionszeichnungen oder Illustrationen von neuen Gebäuden entweder als zweidimensionale Zeichnungen oder dreidimensionale Modelle zu erstellen