- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-06-01 05:07.

(SST) Micro Focus® Spannungssicher Zustandslose Tokenisierung (SST) ist neu Tokenisierung Technologie, die es Unternehmen ermöglicht, den Compliance-Umfang zu reduzieren, Kosten und Komplexität zu reduzieren und Geschäftsprozesse mit fortschrittlicher Sicherheit aufrechtzuerhalten - nicht nur bei der Implementierung, sondern auch bei der Entwicklung und dem Wachstum des Unternehmens.

Was versteht man entsprechend unter Tokenisierung?

Tokenisierung ist das Aufteilen einer Folge von Strings in Teile wie Wörter, Schlüsselwörter, Phrasen, Symbole und andere Elemente, die Token genannt werden. Im Verfahren Tokenisierung , werden einige Zeichen wie Satzzeichen verworfen. Die Token werden zur Eingabe für einen anderen Prozess wie Parsing und Text Mining.

Abgesehen von oben, was ist der Unterschied zwischen Tokenisierung und Verschlüsselung? Verschlüsselung erläutert, wie sich diese spezifischen Sicherheitstechnologien beim Schutz von Cloud-Daten unterscheiden. Die primäre Unterschied ist die Sicherheitsmethode, die jeder verwendet. Zusamenfassend, Tokenisierung verwendet ein Token, um die Daten zu schützen, während Verschlüsselung verwendet einen Schlüssel.

In Anbetracht dessen, was ist Tokenisierung und wie funktioniert sie?

Tokenisierung ist der Prozess des Schutzes sensibler Daten, indem sie durch eine algorithmisch generierte Nummer namens Token ersetzt werden. Oftmals Tokenisierung wird verwendet, um Kreditkartenbetrug zu verhindern. Die tatsächliche Bankkontonummer wird in einem sicheren Token-Tresor aufbewahrt.

Ist die Tokenisierung reversibel?

Tokenisierung gibt es grundsätzlich in zwei Geschmacksrichtungen: reversibel und irreversibel . Reversibel Token können einem oder mehreren Datenelementen zugeordnet werden. Dies kann durch eine starke Kryptografie erreicht werden, bei der ein kryptografischer Schlüssel anstelle der Originaldaten gespeichert wird, oder indem eine Datensuche in einem Datentresor verwendet wird.

Empfohlen:

Was ist ein Beispiel, das zeigt, dass eine Vermutung falsch ist?

Um zu zeigen, dass eine Vermutung falsch ist, müssen Sie nur ein Beispiel finden, in dem die Vermutung nicht wahr ist. Dieser Fall wird als Gegenbeispiel bezeichnet. Um zu zeigen, dass eine Vermutung immer wahr ist, müssen Sie sie beweisen. Ein Gegenbeispiel kann eine Zeichnung, eine Aussage oder eine Zahl sein

Was ist das Piaget-Stadium, das mit der Adoleszenz verbunden ist?

Piagets vier Stadien Stufe Alter Ziel Sensomotorische Geburt bis 18–24 Monate Objektpermanenz Präoperational 2 bis 7 Jahre Symbolisches Denken Konkretes operatives 7 bis 11 Jahre Operatives Denken Formales operatives Jugendalter bis ins Erwachsenenalter Abstrakte Konzepte

Was ist das w3c was ist das Whatwg?

Die Web Hypertext Application Technology Working Group (WHATWG) ist eine Gemeinschaft von Menschen, die an der Entwicklung von HTML und verwandten Technologien interessiert sind. Die WHATWG wurde 2004 von Einzelpersonen von Apple Inc., der Mozilla Foundation und Opera Software, führenden Anbietern von Webbrowsern, gegründet

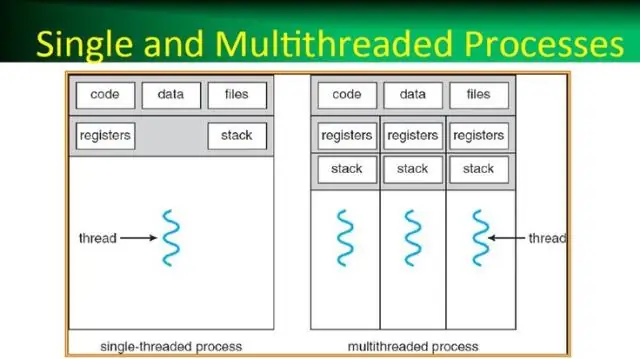

Was ist ein Prozess in einem Betriebssystem, was ist ein Thread in einem Betriebssystem?

Ein Prozess ist im einfachsten Sinne ein ausführendes Programm. Ein oder mehrere Threads laufen im Kontext des Prozesses. Ein Thread ist die Grundeinheit, der das Betriebssystem Prozessorzeit zuweist. Der Threadpool wird hauptsächlich verwendet, um die Anzahl der Anwendungs-Threads zu reduzieren und die Verwaltung der Worker-Threads zu ermöglichen

Was ist Tokenisierung in C?

STR06-C. Die C-Funktion strtok() ist eine Zeichenfolgen-Tokenisierungsfunktion, die zwei Argumente akzeptiert: eine anfängliche zu analysierende Zeichenfolge und ein const-qualifiziertes Zeichentrennzeichen. Es gibt einen Zeiger auf das erste Zeichen eines Tokens oder auf einen Nullzeiger zurück, wenn kein Token vorhanden ist