Inhaltsverzeichnis:

- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-06-01 05:07.

Es gibt verschiedene Stufen die sich damit beschäftigen Eindringen in die Cybersicherheit sind: Aufklärer. Einbruch und Aufzählung. Malware-Einfügung und seitliche Bewegung.

Die Leute fragen sich auch, welcher wird in Phasen des Eindringens von Cybersicherheitsbedrohungen nicht berücksichtigt?

Antwort auf Ihre Frage ist Ausbeutung. Ausbeutung wird in den Angriffsphasen von Cyber-Sicherheitsbedrohungen nicht berücksichtigt . Ausbeutung ist ein Teil von Bedrohung Angriff auf das Computersystem, aber es hängt mehr vom geografischen Gebiet ab. Wenn jemand versucht, eine Schwachstelle in einer App oder einem System auszunutzen, die als Exploit bezeichnet wird.

Anschließend stellt sich die Frage, was ist der Eindringprozess? Erkennungssystem Einbrüche ist der Prozess die in einem Computersystem oder -netzwerk auftretenden Ereignisse zu überwachen und sie auf Anzeichen möglicher Vorfälle zu analysieren, bei denen es sich um Verstöße oder drohende Verletzungen von Computersicherheitsrichtlinien, Richtlinien zur akzeptablen Nutzung oder Standardsicherheitspraktiken handelt.

Außerdem sollten Sie wissen, welche Phasen ein Cyber-Angriff hat?

Die sieben Phasen eines Cyberangriffs

- Schritt eins - Aufklärung. Vor dem Start eines Angriffs identifizieren Hacker zunächst ein anfälliges Ziel und erkunden die besten Möglichkeiten, es auszunutzen.

- Schritt zwei - Waffen.

- Schritt drei - Lieferung.

- Schritt vier - Ausbeutung.

- Schritt fünf - Installation.

- Schritt sechs - Befehl und Kontrolle.

- Schritt sieben - Zielgerichtetes Handeln.

Was ist Einbruch in die Cybersicherheit?

Ein Netzwerk Einbruch ist jede nicht autorisierte Aktivität auf a Rechner Netzwerk. In den meisten Fällen absorbieren solche unerwünschten Aktivitäten Netzwerkressourcen, die für andere Zwecke bestimmt sind, und bedrohen fast immer die Sicherheit des Netzwerks und/oder seiner Daten.

Empfohlen:

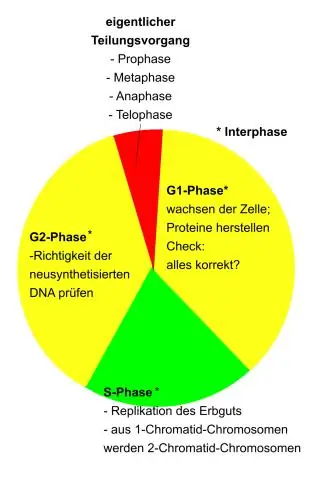

Was sind die Phasen des Informationsverarbeitungszyklus?

Der Informationsverarbeitungszyklus im Kontext von Computern und Computerverarbeitung umfasst vier Phasen: Eingabe, Verarbeitung, Ausgabe und Speicherung (IPOS)

Was sind die 3 Phasen der Informationsverarbeitung?

Zu diesen Phasen gehören die Teilnahme, das Kodieren, das Speichern und das Abrufen. Die Informationsverarbeitung spricht auch von drei Stufen der Aufnahme von Informationen in unser Gedächtnis. Dazu gehören das sensorische Gedächtnis, das Kurzzeitgedächtnis und das Langzeitgedächtnis

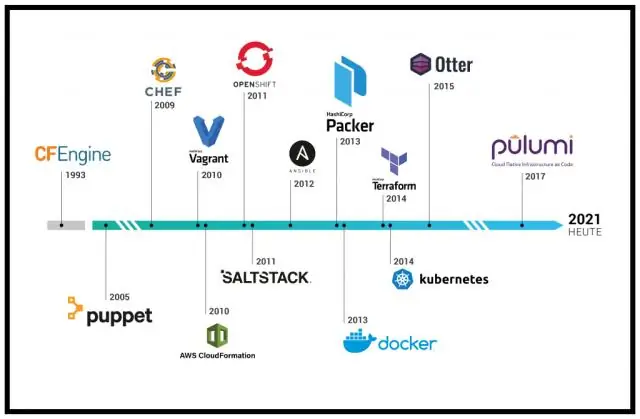

Was sind die Phasen und Technologietreiber der Entwicklung der IT-Infrastruktur?

Was sind die Phasen und Technologietreiber der Entwicklung der IT-Infrastruktur? Die fünf Phasen der Entwicklung der IT-Infrastruktur sind wie folgt: die Mainframe-Ära, die PC-Ära, die Client/Server-Ära, die Enterprise-Computing-Ära und die Cloud- und Mobile-Computing-Ära

Was sind die Phasen der Scrum-Methodik?

Der Scrum-Prozess hat im Allgemeinen drei Gruppen von Phasen: Pregame, Game und Postgame. Jeder hat eine breite Palette von Aufgaben, die erledigt werden müssen. Diese drei Phasen unterscheiden sich etwas von anderen Projektmanagementmethoden

Was sind die Phasen der Reaktion auf Vorfälle?

Reaktionsphasen bei Vorfällen. Die Reaktion auf Vorfälle wird normalerweise in sechs Phasen unterteilt; Vorbereitung, Identifizierung, Eindämmung, Ausrottung, Wiederherstellung und gewonnene Erkenntnisse