Inhaltsverzeichnis:

- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-01-22 17:14.

Penetrationstests ist ein Prozess, der Sicherheitslücken, Fehlerrisiken und unzuverlässige Umgebungen identifiziert. Das Ziel von ethisches Hacken besteht immer noch darin, Schwachstellen zu identifizieren und zu beheben, bevor sie von Kriminellen ausgenutzt werden können, aber der Ansatz ist viel umfassender als Penetration.

Anschließend kann man sich auch fragen, was ist Hacking und Penetration Testing?

Ethisch Hacken Der Hauptzweck besteht darin, Schwachstellen in der Zielumgebung zu finden. Es zielt darauf ab, verschiedene Angriffe durch verschiedene hacken Techniken, um Sicherheitslücken zu finden. Penetrationstests konzentriert sich auf die Sicherheit des spezifischen Bereichs, der für. definiert ist testen.

Man kann sich auch fragen, was ist der Unterschied zwischen Hacker und ethischem Hacker? Das einzige Unterschied ist dass Hacker Verwenden Sie Tools, um Informationen zu stehlen oder zu zerstören, während Ethische Hacker Verwenden Sie dieselben Tools, um Systeme vor „ Hacker mit böser Absicht“. Ethisches Hacken ist legal und hacken erfolgt mit Erlaubnis des Kunden.

Ebenso wird gefragt, was ist Penetration beim Hacken?

Penetration Testen, auch Pen-Tests oder Ethik genannt hacken , ist die Praxis, ein Computersystem, ein Netzwerk oder eine Webanwendung zu testen, um Sicherheitslücken zu finden, die ein Angreifer ausnutzen könnte. Penetration Tests können mit Softwareanwendungen automatisiert oder manuell durchgeführt werden.

Welches ist die beste Zertifizierung für ethisches Hacking?

Top 7 Ethical Hacking-Zertifizierungen

- Zertifizierte Zertifizierung für ethisches Hacking.

- GIAC Penetrationstester.

- Zertifizierter Fachmann für Offensive Sicherheit.

- KAMM.

- Foundstone Ultimate Hacking.

- Zertifizierter Berater für Penetrationstests.

- Zertifizierter Penetrationstest-Ingenieur.

Empfohlen:

Was ist der Unterschied zwischen der Gesamtberichts- und der Teilberichtsbedingung?

Bei nicht zusammenhängenden Items in einer Liste (wie in den Experimenten von Nieuwenstein & Potter, 2006) wird der gesamte Bericht von der Gesamtzahl der Items in einer Sequenz beeinflusst, während ein Teilbericht nur minimal von der Gesamtzahl der Items beeinflusst wird, wenn nur zwei sein sollen gemeldet

Was ist der Unterschied zwischen der Ausführung von config und der Startkonfiguration?

Eine laufende Konfiguration befindet sich im RAM eines Geräts. Wenn also ein Gerät mit Strom versorgt wird, gehen alle konfigurierten Befehle verloren. Eine Startkonfiguration wird im nichtflüchtigen Speicher eines Geräts gespeichert, dh alle Konfigurationsänderungen bleiben auch bei einem Stromausfall des Geräts erhalten

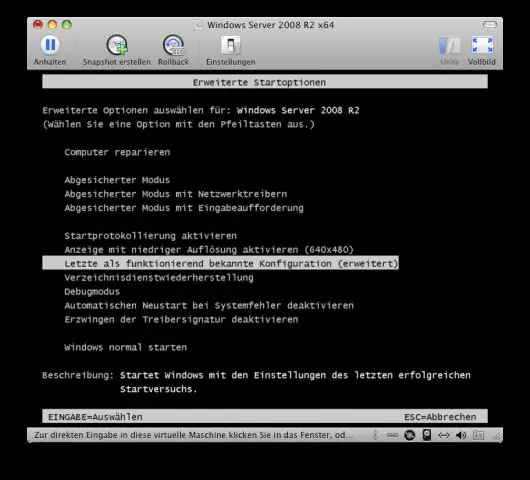

Was ist der Unterschied zwischen der letzten als funktionierend bekannten Konfiguration und der Systemwiederherstellung?

Während die Systemwiederherstellung Wiederherstellungspunkte verwendet, um Ihre Systemdateien und Einstellungen auf einen früheren Zeitpunkt zurückzusetzen, ohne persönliche Dateien zu beeinträchtigen. Sie können die Systemwiederherstellung rückgängig machen, aber in der letzten als funktionierend bekannten Konfiguration gibt es keine solche Option. Letzte als funktionierend bekannte Konfiguration ist in Windows 8 oder Windows 8.1 standardmäßig deaktiviert

Was ist der Unterschied zwischen der Zwischenablage und der Office-Zwischenablage?

Die Office-Zwischenablage kann die letzten 24 kopierten Elemente beibehalten. Die Office-Zwischenablage sammelt auch eine Liste kopierter Elemente aus mehreren Dokumenten in einem beliebigen Office-Programm, die Sie als Gruppe in ein anderes Office-Programmdokument einfügen können

Was ist der Unterschied zwischen der Facebook-App und der Facebook Lite-App?

Facebook Lite unterscheidet sich von Facebook für Android für iOS dadurch, dass es: nur die wichtigsten Facebook-Funktionen hat. Verbraucht weniger mobile Daten und nimmt weniger Speicherplatz auf Ihrem Mobiltelefon ein. Funktioniert gut in allen Netzwerken, einschließlich 2G