Inhaltsverzeichnis:

- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-06-01 05:07.

EIN allgemeines Unterstützungssystem (GSS) ist. [a]n miteinander verbundener Satz von Informationsressourcen unter der gleichen direkten Managementkontrolle, die eine gemeinsame Funktionalität teilt. Es umfasst normalerweise Hardware, Software, Informationen, Daten, Anwendungen, Kommunikation und Personen.

Die Frage ist auch, was ist ein GSS-System?

GSS ist jede Kombination aus Hardware und Software, die die Gruppenarbeit verbessert. GSS ist ein Oberbegriff, der alle Formen des kollaborativen Rechnens umfasst. Erfahren Sie mehr in: Gruppensupport Systeme als Tools für die HR-Entscheidungsfindung. Eine Reihe von Technologien, die verwendet werden, um Gruppen bei ihren Entscheidungsprozessen zu unterstützen.

Man kann sich auch fragen, was ist die Akkreditierungsgrenze? Definition. Ein Akkreditierungsgrenze ist. [a]alle Komponenten eines Informationssystems zu sein akkreditiert durch einen Anweisungsbefugten und schließt gesondert aus akkreditiert Systeme, an die das Informationssystem angeschlossen ist.

Was ist dann die Hauptanwendung?

1 OMB-Rundschreiben A-130, Anhang III, definiert Hauptanwendung als ein Anwendung das erfordert besonderes. Aufmerksamkeit auf die Sicherheit aufgrund des Risikos und des Ausmaßes des Schadens aufgrund von Verlust, Missbrauch oder unbefugtem Zugriff auf oder Änderung der Informationen in der Anwendung.

Welcher Schritt von RMF umfasst die Erstellung eines Systemsicherheitsplans?

RMF-Team des Programms: Dokumentieren Sie Aktualisierungen des Systemsicherheitsplans (SSP), die von bestimmten Ereignissen/Prozeduren während des RMF-Prozesses diktiert werden

- Schritt 1 - System kategorisieren.

- Schritt 2 - Wählen Sie Sicherheitskontrollen.

- Schritt 3 - Implementieren Sie Sicherheitskontrollen.

- Schritt 4 - Sicherheitskontrollbewertung.

- Schritt 5 - Autorisieren des Systems.

Empfohlen:

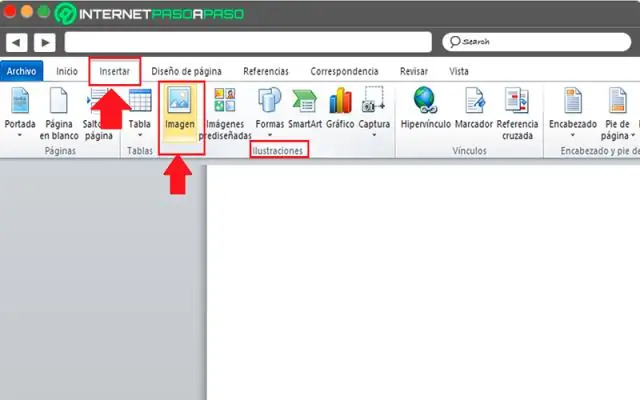

Wie füge ich ein Symbol in ein Word-Dokument 2010 ein?

Klicken Sie auf der Registerkarte Einfügen auf die Schaltfläche Objekt am rechten Ende. Klicken Sie im sich öffnenden Dialogfeld auf die Registerkarte Aus Datei erstellen. Klicken Sie auf die Schaltfläche Durchsuchen und suchen Sie die einzufügende Dokumentdatei. Aktivieren Sie das Kontrollkästchen für Als Symbol anzeigen und klicken Sie auf OK

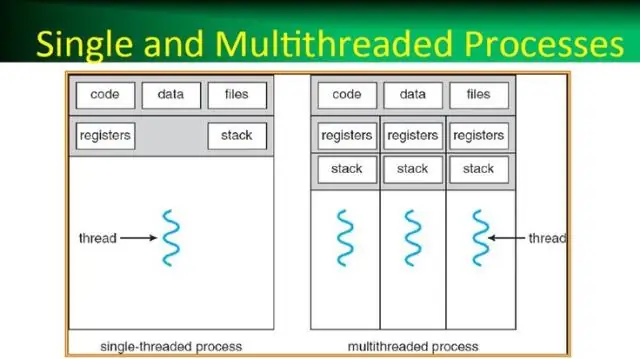

Was ist ein Prozess in einem Betriebssystem, was ist ein Thread in einem Betriebssystem?

Ein Prozess ist im einfachsten Sinne ein ausführendes Programm. Ein oder mehrere Threads laufen im Kontext des Prozesses. Ein Thread ist die Grundeinheit, der das Betriebssystem Prozessorzeit zuweist. Der Threadpool wird hauptsächlich verwendet, um die Anzahl der Anwendungs-Threads zu reduzieren und die Verwaltung der Worker-Threads zu ermöglichen

Was ist ein Hypervisor Was ist ein Beispiel für einen?

Goldberg klassifizierte zwei Arten von Hypervisoren: Typ-1-, native oder Bare-Metal-Hypervisoren. Diese Hypervisoren laufen direkt auf der Hardware des Hosts, um die Hardware zu steuern und Gastbetriebssysteme zu verwalten. VMware Workstation, VMware Player, VirtualBox, Parallels Desktop für Mac und QEMU sind Beispiele für Typ-2-Hypervisoren

Wie fügt man ein Bild in ein balsamiq Mockup ein?

Erstellen Sie in myBalsamiq ein Modell und fügen Sie ein Bild hinzu. Laden Sie das Projekt auf den Desktop herunter und entpacken Sie das Projekt. Öffnen Sie das Mockup in Balsamiq Mockups 2.x und wählen Sie Mockup XML exportieren. Bearbeiten Sie die Confluence-Seite, wählen Sie + UI-Mockup (mit dem Menüelement „+“in der Symbolleiste). Wählen Sie Mockup-XML importieren und fügen Sie Mockup-XML ein

Welche Art von Netzwerk ist das Internet Das Internet ist ein Beispiel für ein Netzwerk?

Das Internet ist ein sehr gutes Beispiel für ein öffentliches WAN (Wide Area Network). Ein Unterschied zwischen WAN und anderen Netzwerktypen besteht darin, dass es