- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-01-22 17:14.

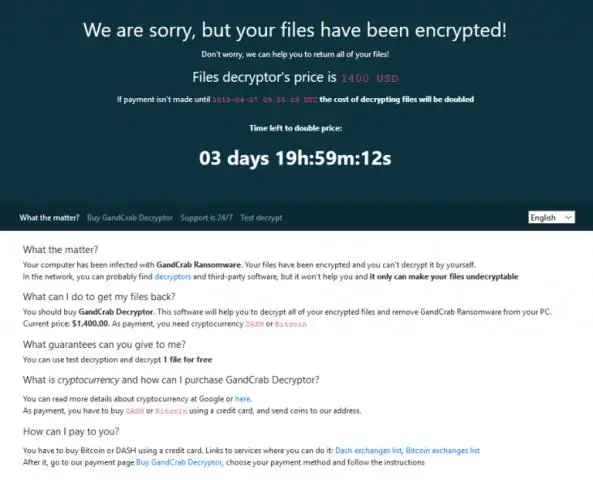

Ransomware-Angriffe sind in der Regel durchgeführt einen Trojaner zu verwenden, in ein System einzudringen, beispielsweise über einen bösartigen Anhang, einen eingebetteten Link in einer Phishing-E-Mail oder eine Schwachstelle in einem Netzwerkdienst.

In ähnlicher Weise kann man sich fragen, wie lange es dauert, sich von einem Ransomware-Angriff zu erholen?

Es braucht 33 Stunden laut einer aktuellen Umfrage von Vanson Bourne unter 500 Cybersicherheits-Entscheidungsträgern, die von SentinelOne gesponsert wurde. Das durchschnittliche Opfer wurde sechsmal getroffen.

Wie häufig sind Ransomware-Angriffe? Sicherheit. Analyse von über 230.000 Ransomware-Angriffe das zwischen April und September stattfand, wurde von Cybersicherheitsforschern von Emsisoft veröffentlicht, und eine Malware-Familie machte über die Hälfte (56 %) der gemeldeten Vorfälle aus: der „Stop“ Ransomware.

Abgesehen davon, was ist die gängigste Angriffsmethode für Ransomware?

Die häufigste Methode für Hacker, Ransomware zu verbreiten, ist durch Phishing-E-Mails . Hacker verwenden sorgfältig erstellte Phishing-E-Mails um ein Opfer dazu zu bringen, einen Anhang zu öffnen oder auf einen Link zu klicken, der eine schädliche Datei enthält.

Kann Ransomware entfernt werden?

Wenn Sie die einfachste Art von haben Ransomware , wie ein gefälschtes Antivirenprogramm oder ein gefälschtes Bereinigungstool, Sie kann in der Regel Löschen es, indem Sie die Schritte in meiner vorherigen Malware befolgen Entfernung Handbuch. Dieses Verfahren umfasst das Aufrufen des abgesicherten Modus von Windows und das Ausführen eines On-Demand-Virenscanners wie Malwarebytes.

Empfohlen:

Welche verschiedenen Arten von Operationen werden an Signalen durchgeführt?

Zu den grundlegenden Signaloperationen gehören Zeitverschiebung, Skalierung und Umkehrung. In diesem Video wird ein zeitkontinuierliches Signal x(t) skizziert und anschließend werden 4 verschiedene Signaloperationsbeispiele demonstriert. Zeitverschiebung, Kompression, Expansion und Umkehr werden alle einzeln betrachtet

Kann Bitdefender Ransomware entfernen?

Es gibt zwei Möglichkeiten, den Virus zu entfernen: Verwenden Sie den abgesicherten Modus mit Netzwerk und desinfizieren Sie Ihren Computer mit dem Tool zum Entfernen von Bitdefender Ransomware. Sobald der Vorgang abgeschlossen ist, zeigt Bitdefender eine Meldung an, die Sie darüber informiert, dass der Entfernungsvorgang abgeschlossen ist

Was ist ein Netzwerk-Audit und wie wird es durchgeführt und warum wird es benötigt?

Netzwerk-Auditing ist ein Prozess, bei dem Ihr Netzwerk sowohl in Bezug auf Software als auch Hardware abgebildet wird. Der Prozess kann entmutigend sein, wenn er manuell durchgeführt wird, aber glücklicherweise können einige Tools dabei helfen, einen großen Teil des Prozesses zu automatisieren. Der Administrator muss wissen, welche Maschinen und Geräte mit dem Netzwerk verbunden sind

Werden E-Mails zurückgesendet, wenn sie blockiert werden?

Gesperrte E-Mail-Adresse Befindet sich ein E-Mail-Konto in der Sperrliste, werden die E-Mails des jeweiligen Absenders nicht in das Postfach des Empfängers zugestellt, sodass ein Bounce-Back generiert wird

Wie kann die faule Initialisierung net durchgeführt werden?

Die verzögerte Initialisierung wird hauptsächlich verwendet, um die Leistung zu verbessern, verschwenderische Berechnungen zu vermeiden und den Programmspeicherbedarf zu reduzieren. Indem Sie Lazy verwenden, um das Orders-Objekt für die verzögerte Initialisierung zu deklarieren, können Sie die Verschwendung von Systemressourcen vermeiden, wenn das Objekt nicht verwendet wird