Inhaltsverzeichnis:

- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-01-22 17:13.

Nessus ist eine Remote-Sicherheit Scannen Werkzeug, das scannt einen Computer und gibt eine Warnung aus, wenn er einen entdeckt Schwachstellen die böswillige Hacker verwenden könnten, um sich Zugang zu jedem Computer zu verschaffen, den Sie mit einem Netzwerk verbunden haben.

Ebenso fragen die Leute, nach welchen Schwachstellen sucht Nessus?

Beispiele für Schwachstellen und Gefährdungen, auf die Nessus scannen kann, sind:

- Schwachstellen, die eine unbefugte Kontrolle oder den Zugriff auf sensible Daten auf einem System ermöglichen könnten.

- Fehlkonfiguration (z. B. offenes Mail-Relay, fehlende Patches usw.).

Wissen Sie auch, was ein Vorteil bei der Verwendung von Nessus ist? Es gibt bedeutende Vorteile zu Nessus über viele andere Produkte, aber es gibt auch einige Nachteile . Leistungsstarke Datenerfassung mit minimalen Auswirkungen auf das Netzwerk durch die Berichterstellung. Erzwingt eine zentralisierte Serverarchitektur, bei der alle Scans von einem einzigen Server aus erfolgen. Niedrige Betriebskosten.

Wie führen Sie dann einen Nessus-Schwachstellen-Scan durch?

Gewusst wie: Führen Sie Ihren ersten Schwachstellen-Scan mit Nessus durch

- Schritt 1: Erstellen eines Scans. Nachdem Sie Nessus installiert und gestartet haben, können Sie mit dem Scannen beginnen.

- Schritt 2: Wählen Sie eine Scanvorlage aus. Klicken Sie als Nächstes auf die Scanvorlage, die Sie verwenden möchten.

- Schritt 3: Konfigurieren Sie die Scaneinstellungen.

- Schritt 4: Anzeigen Ihrer Ergebnisse.

- Schritt 5: Melden Sie Ihre Ergebnisse.

Wie funktioniert ein Schwachstellenscanner?

Die Schwachstellenscanner verwendet eine Datenbank, um Details über die Angriffsfläche des Ziels zu vergleichen. Die Datenbank verweist auf bekannte Fehler, Programmierfehler, Anomalien bei der Paketkonstruktion, Standardkonfigurationen und potenzielle Pfade zu sensiblen Daten, die von Angreifern ausgenutzt werden können.

Empfohlen:

Was ist der Unterschied zwischen der Gesamtberichts- und der Teilberichtsbedingung?

Bei nicht zusammenhängenden Items in einer Liste (wie in den Experimenten von Nieuwenstein & Potter, 2006) wird der gesamte Bericht von der Gesamtzahl der Items in einer Sequenz beeinflusst, während ein Teilbericht nur minimal von der Gesamtzahl der Items beeinflusst wird, wenn nur zwei sein sollen gemeldet

Was ist der Unterschied zwischen der Ausführung von config und der Startkonfiguration?

Eine laufende Konfiguration befindet sich im RAM eines Geräts. Wenn also ein Gerät mit Strom versorgt wird, gehen alle konfigurierten Befehle verloren. Eine Startkonfiguration wird im nichtflüchtigen Speicher eines Geräts gespeichert, dh alle Konfigurationsänderungen bleiben auch bei einem Stromausfall des Geräts erhalten

Wie hoch ist der Zeitaufwand, um die Anzahl der Elemente in der verknüpften Liste zu zählen?

Wie hoch ist der Zeitaufwand, um die Anzahl der Elemente in der verknüpften Liste zu zählen? Erklärung: Um die Anzahl der Elemente zu zählen, müssen Sie die gesamte Liste durchlaufen, daher ist die Komplexität O(n)

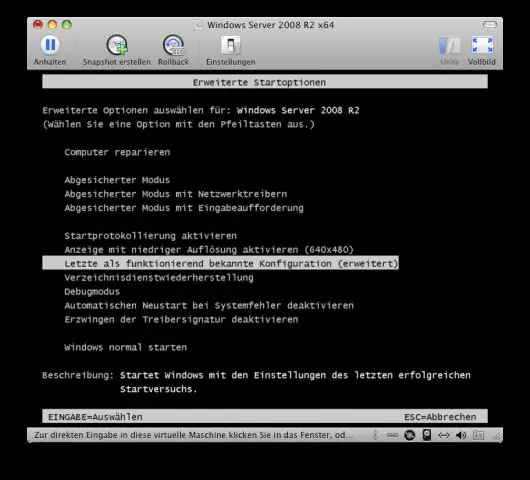

Was ist der Unterschied zwischen der letzten als funktionierend bekannten Konfiguration und der Systemwiederherstellung?

Während die Systemwiederherstellung Wiederherstellungspunkte verwendet, um Ihre Systemdateien und Einstellungen auf einen früheren Zeitpunkt zurückzusetzen, ohne persönliche Dateien zu beeinträchtigen. Sie können die Systemwiederherstellung rückgängig machen, aber in der letzten als funktionierend bekannten Konfiguration gibt es keine solche Option. Letzte als funktionierend bekannte Konfiguration ist in Windows 8 oder Windows 8.1 standardmäßig deaktiviert

Welche Datenquelle steht bei der Durchführung einer forensischen Untersuchung in der Reihenfolge der Volatilität an erster Stelle?

Die IETF und die Volatilitätsordnung In diesem Dokument wird erklärt, dass die Sammlung von Beweismitteln mit dem volatilsten Element beginnen und mit dem am wenigsten volatilsten Element enden sollte. Laut IETF ist die Volatilitätsreihenfolge also wie folgt: Register, Cache. Routing-Tabelle, ARP-Cache, Prozesstabelle, Kernel-Statistiken