DynamoDB ist eine vollständig verwaltete NoSQL-Datenbank, die sowohl Dokument- als auch Schlüsselwertspeichermodelle unterstützt. Erstellen und Abfragen einer NoSQL-Tabelle Schritt 1: Erstellen Sie eine NoSQL-Tabelle. Schritt 2: Daten zur NoSQL-Tabelle hinzufügen. Schritt 3: Abfragen der NoSQL-Tabelle. Schritt 4: Löschen Sie ein vorhandenes Element. Schritt 5: Löschen einer NoSQL-Tabelle. Zuletzt bearbeitet: 2025-01-22 17:01

Warum Programmierer und Programmierer Mac OS X lieben: OS X hat eine bessere plattformübergreifende Kompatibilität. Wenn Sie einen Mac haben, können Sie schnell alle wichtigen Betriebssysteme ausführen, was für diejenigen, die Programmieren lernen, ein großes Plus ist. Auf einem Mac können Sie Windows oder Linux mithilfe einer virtuellen Umgebung problemlos installieren. Zuletzt bearbeitet: 2025-01-22 17:01

Das Vivofit enthält kein GPS, was bedeutet, dass alle Daten, die es sammelt, vom eingebauten Beschleunigungsmesser stammen. Zuletzt bearbeitet: 2025-01-22 17:01

Die iPhones, für die Sie den vollen Preis bezahlen (normalerweise aus dem Apple Store), sind standardmäßig freigeschaltet. Aber ein iPhone, das in einem Netzwerk gekauft wurde, normalerweise im Rahmen eines laufenden Netzwerkplans, wird gesperrt. Dies gilt normalerweise für einen festgelegten Zeitraum, 18 oder 24 Monate, und die Kosten für Ihren Vertrag decken einen Teil der Kosten des iPhone-Geräts. Zuletzt bearbeitet: 2025-01-22 17:01

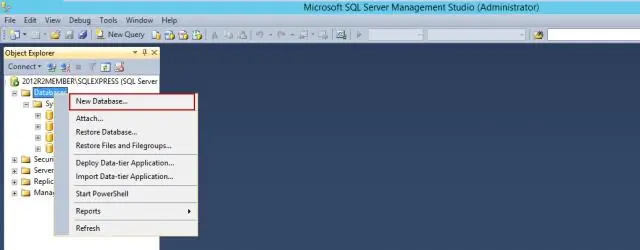

Verfahren zum Exportieren der SQL Server-Datenbank nach Excel Open SQL Server 2014 Management Studio. Stellen Sie eine Verbindung zum Datenbankmodulserver her. Klicken Sie auf Datenbanken und erweitern Sie es. Klicken Sie mit der rechten Maustaste auf die zu exportierende Datenbank und klicken Sie im Dropdown-Menü auf die Option Aufgaben. Wählen Sie im Menü die Option Daten exportieren. Zuletzt bearbeitet: 2025-01-22 17:01

Grundlegende Tipps zum Optimieren von SQL Server-Abfragen Verwenden Sie in Ihren Abfragen kein *. Alle an Indizes beteiligten Spalten sollten in WHERE- und JOIN-Klauseln in derselben Reihenfolge erscheinen, in der sie im Index erscheinen. Vermeiden Sie VIEWs. Überprüfen Sie, ob eine kritische Abfrage an Leistung gewinnt, indem Sie sie in eine gespeicherte Prozedur umwandeln. Vermeiden Sie zu viele JOINs bei Ihrer Abfrage: Verwenden Sie nur das Nötigste. Zuletzt bearbeitet: 2025-01-22 17:01

Das Android-Build-System kompiliert App-Ressourcen und Quellcode und verpackt sie in APKs, die Sie testen, bereitstellen, signieren und verteilen können. Android Studio verwendet Gradle, ein erweitertes Build-Toolkit, um den Build-Prozess zu automatisieren und zu verwalten, während Sie gleichzeitig flexible benutzerdefinierte Build-Konfigurationen definieren können. Zuletzt bearbeitet: 2025-01-22 17:01

Definition. 'Alle geöffneten Browserfenster schließen' ist eine Anweisung von einer Softwareanwendung, die Sie auffordert, alle Fenster und Registerkarten zu schließen, die Sie in Ihrem Internetbrowser geöffnet haben, und in einigen Fällen sogar das Internetbrowserprogramm selbst. Zuletzt bearbeitet: 2025-01-22 17:01

Aktivieren Sie die automatische Weiterleitung Öffnen Sie auf Ihrem Computer Gmail mit dem Konto, von dem Sie Nachrichten weiterleiten möchten. Klicken Sie oben rechts auf Einstellungen. Klicken Sie auf Einstellungen. Klicken Sie auf die Registerkarte Weiterleitung und POP/IMAP. Klicken Sie im Abschnitt "Weiterleitung" auf Weiterleitungsadresse hinzufügen. Geben Sie die E-Mail-Adresse ein, an die Sie Nachrichten weiterleiten möchten. Zuletzt bearbeitet: 2025-01-22 17:01

Schreibtische sind etwas anders. Sie haben normalerweise Oberteile, um sicherzustellen, dass Ihre Zuschreibungen versteckt sind. Sie haben auch kleine Schubladen an der Seite. In gewisser Weise werden die meisten modernen Schreibtische als Computertische bezeichnet, die nur eine Tastaturablage haben. Zuletzt bearbeitet: 2025-01-22 17:01

Spider-Man bekommt seine spinnenähnlichen Fähigkeiten, nachdem er von einer radioaktiven Spinne gebissen wurde. Wenn dies einem Menschen passieren würde, hätte es leider keine Auswirkungen. Damit ein Spinnenbiss eine DNA-verändernde Wirkung hat, müsste er die Kraft eines Kernreaktors haben, der die Spinne zweifellos töten würde. Zuletzt bearbeitet: 2025-01-22 17:01

Mehrere Seiten in PDF scannen Klicken Sie auf „Scannen“, um den Vorgang zu starten. Wenn Sie mehr Seiten scannen möchten, können Sie die Option "Weitere Seiten scannen (Blatt2)" auswählen. Wenn Sie es vorziehen, mehrere Seiten in ein PDF zu scannen, können Sie auf die Schaltfläche "PDF kombinieren" klicken, um sie alle zu kombinieren. Zuletzt bearbeitet: 2025-01-22 17:01

Der Bitronix Transaction Manager (BTM) ist eine einfache, aber vollständige Implementierung der JTA 1.1 API. Es ist ein voll funktionsfähiger XA-Transaktionsmanager, der alle von der JTA-API benötigten Dienste bereitstellt und gleichzeitig versucht, den Code für ein leichteres Verständnis der XA-Semantik so einfach wie möglich zu halten. Zuletzt bearbeitet: 2025-01-22 17:01

Hochverfügbarkeit bezieht sich auf Systeme, die langlebig sind und voraussichtlich über einen langen Zeitraum ohne Ausfall betrieben werden können. Der Begriff impliziert, dass Teile eines Systems vollständig getestet wurden und in vielen Fällen Vorkehrungen für den Ausfall in Form von redundanten Komponenten getroffen wurden. Zuletzt bearbeitet: 2025-01-22 17:01

Normalverteilungen sind symmetrisch, unimodal und asymptotisch, und Mittelwert, Median und Modus sind alle gleich. Eine Normalverteilung ist um ihr Zentrum perfekt symmetrisch. Das heißt, die rechte Seite der Mitte ist ein Spiegelbild der linken Seite. Es gibt auch nur eine Mode oder einen Peak in einer Normalverteilung. Zuletzt bearbeitet: 2025-01-22 17:01

Attribute können nicht mehrere Werte enthalten (Elemente können) Attribute können keine Baumstrukturen enthalten (Elemente können) Attribute sind nicht leicht erweiterbar (für zukünftige Änderungen). Zuletzt bearbeitet: 2025-01-22 17:01

Printf() - und einige andere "Druck"-Funktionen wie puts() - schreiben in die Standardausgabe, auch bekannt als stdout oder letztendlich Dateideskriptor 1.fprintf(stderr, …) - schreibt seine Ausgabe in die Standardfehlerausgabe, auch bekannt als stderr oder Dateideskriptor2. Zuletzt bearbeitet: 2025-01-22 17:01

2005 Wer hat dementsprechend Google Docs erstellt? Sam Schillace gründete Writely, verkaufte es an Google zum Dokumente und ist jetzt VP of Engineering von Box. Sam Schillace, der Gründer von Writely, an das er später verkaufte Google die Grundlage von werden Google Dokumente , ist Box als Vice President of Engineering beigetreten, gab Box-CEO Aaron Levie bekannt.. Zuletzt bearbeitet: 2025-01-22 17:01

Um eine JAR-Datei in Windows zu öffnen, muss die Java Runtime Environment installiert sein. Alternativ können Sie die Dateien im JAR-Archiv mit einer Dekompressionssoftware, z. B. einem Dienstprogramm zum Entpacken, anzeigen. Zum Ausführen der Datei (Java Runtime Environment). So zeigen Sie die Datei an (Dekomprimierung). Zuletzt bearbeitet: 2025-01-22 17:01

Nagios bietet eine vollständige Überwachung von SNMP (Simple Network Management Protocol). SNMP ist eine „agentenlose“Methode zur Überwachung von Netzwerkgeräten und Servern und ist häufig der Installation dedizierter Agenten auf Zielmaschinen vorzuziehen. Zuletzt bearbeitet: 2025-01-22 17:01

Grundsätzlich ist Build der Prozess der Erstellung des Anwendungsprogramms für eine Softwareversion, indem alle relevanten Quellcodedateien genommen und kompiliert werden und dann Build-Artefakte wie Binärdateien oder ausführbare Programme usw. erstellt werden. Zuletzt bearbeitet: 2025-01-22 17:01

Allgemeine Arten von Variablen. Kategoriale Variable: Variablen, die in Kategorien eingeteilt werden können. Abhängige Variable: das Ergebnis eines Experiments. Wenn Sie die unabhängige Variable ändern, beobachten Sie, was mit der abhängigen Variable passiert. Diskrete Variable: eine Variable, die nur eine bestimmte Anzahl von Werten annehmen kann. Zuletzt bearbeitet: 2025-01-22 17:01

Dies ist eines der Kernziele des Zugangskontrollmodells von Biba und Clark Wilson, um unbefugte Änderungen an Daten zu verhindern. Um seine Integrität konsequent zu wahren. Zweitens gewährleistet das Biba- und Clark-Wilson-Modell die Integrität, indem sichergestellt wird, dass autorisierte Benutzer keine unbefugten Änderungen vornehmen. Zuletzt bearbeitet: 2025-06-01 05:06

Ein Angestellter einer Krankenhausabteilung in der Mitte der Karriere mit 5-9 Jahren Erfahrung verdient eine durchschnittliche Gesamtvergütung von 13,54 USD basierend auf 12 Gehältern. Ein erfahrener Krankenhausmitarbeiter mit 10-19 Jahren Erfahrung verdient eine durchschnittliche Gesamtvergütung von 14,46 USD basierend auf 20 Gehältern. Zuletzt bearbeitet: 2025-01-22 17:01

Stellen Sie Ihr erstes ML-Modell mit einem einfachen Tech-Stack für die Produktion bereit. Trainieren Sie ein Modell für maschinelles Lernen auf einem lokalen System. Verpacken der Inferenzlogik in eine Kolbenanwendung. Verwenden von Docker zum Containerisieren der Kolbenanwendung. Hosten des Docker-Containers auf einer AWS ec2-Instance und Nutzung des Web-Service. Zuletzt bearbeitet: 2025-01-22 17:01

Override equals und hashCode in Java wird die Methode equals() verwendet, um Objekte auf Gleichheit zu vergleichen, während hashCode verwendet wird, um einen ganzzahligen Code zu generieren, der diesem Objekt entspricht. Zuletzt bearbeitet: 2025-01-22 17:01

R und Python sind beides Open-Source-Programmiersprachen mit einer großen Community. R wird hauptsächlich für statistische Analysen verwendet, während Python einen allgemeineren Ansatz für die Datenwissenschaft bietet. R und Python sind State of the Art in Sachen datenwissenschaftlich orientierter Programmiersprache. Zuletzt bearbeitet: 2025-01-22 17:01

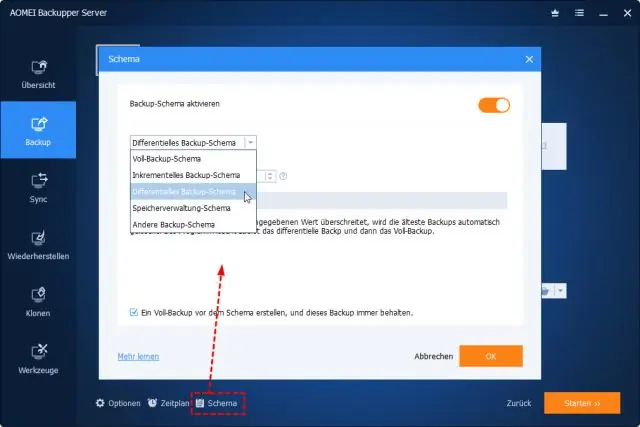

Bei der differenziellen Sicherung von Microsoft SQL Server werden nur die Daten gesichert, die sich seit der letzten vollständigen Sicherung geändert haben. Bei dieser Art der Sicherung müssen Sie mit weniger Daten arbeiten als bei einer vollständigen Datenbanksicherung, während gleichzeitig die für die Durchführung einer Sicherung erforderliche Zeit verkürzt wird. Zuletzt bearbeitet: 2025-01-22 17:01

So schließen Sie ein Flash-Laufwerk an: Stecken Sie das Flash-Laufwerk in einen USB-Port Ihres Computers. Öffnen Sie den Finder und suchen und wählen Sie das Flash-Laufwerk aus der Seitenleiste auf der linken Seite des Fensters. Zuletzt bearbeitet: 2025-01-22 17:01

Die referenzielle Integrität erfordert, dass ein Fremdschlüssel einen übereinstimmenden Primärschlüssel haben oder null sein muss. Diese Einschränkung wird zwischen zwei Tabellen (übergeordnet und untergeordnet) angegeben; es behält die Korrespondenz zwischen den Zeilen in diesen Tabellen bei. Das bedeutet, dass der Verweis von einer Zeile in einer Tabelle auf eine andere Tabelle gültig sein muss. Zuletzt bearbeitet: 2025-01-22 17:01

Cron-Jobs werden verwendet, um Aufgaben für die Ausführung auf dem Server zu planen. Sie werden am häufigsten zur Automatisierung der Systemwartung oder -verwaltung verwendet. Sie sind jedoch auch für die Entwicklung von Webanwendungen relevant. Es gibt viele Situationen, in denen eine Webanwendung möglicherweise bestimmte Aufgaben regelmäßig ausführen muss. Zuletzt bearbeitet: 2025-01-22 17:01

Text kopieren: Wählen Sie Bearbeiten > Kopieren, um den ausgewählten Text in eine andere Anwendung zu kopieren. Klicken Sie mit der rechten Maustaste auf den ausgewählten Text, und wählen Sie dannKopieren aus. Klicken Sie mit der rechten Maustaste auf den ausgewählten Text und wählen Sie Mit Formatierung kopieren. Zuletzt bearbeitet: 2025-01-22 17:01

Trennen Sie das blanke Kupferkabel vom alten Schalter und schließen Sie es an die grüne Klemme des neuen Schalters an. Trennen Sie das schwarze Kabel (das mit dem roten Kabel des alten Schalters verbunden ist) und verbinden Sie es dann mit dem schwarzen (gemeinsamen) Anschluss des neuen Schalters. Zuletzt bearbeitet: 2025-01-22 17:01

In der englischen Grammatik ist die Imperativ-Stimmung die Form des Verbs, das direkte Befehle und Aufforderungen macht, wie zum Beispiel „Sitz still“und „Zähle deinen Segen“. Der Imperativ verwendet die Null-Infinitivform, die (mit Ausnahme von be) dieselbe ist wie die zweite Person im Präsens. Zuletzt bearbeitet: 2025-01-22 17:01

Der Roku Streaming Stick hat einen Quad-Core-Prozessor, der dem Roku Express fehlt, und das ist der Haupthardwareunterschied zwischen den beiden. Beide Geräte verfügen über 802.11 (b/g/n) Wireless. Keines der Geräte unterstützt 4K-Video – dafür müssen Sie auf Premiere, Premiere+ oder Ultra umsteigen. Zuletzt bearbeitet: 2025-06-01 05:06

Arten des Sinnesgedächtnisses Es wird angenommen, dass es für jeden der fünf Hauptsinne (Fühlen, Schmecken, Sehen, Hören und Riechen) einen Untertyp des Sinnesgedächtnisses gibt; jedoch wurden nur drei dieser Typen ausführlich untersucht: echoisches Gedächtnis, ikonisches Gedächtnis und haptisches Gedächtnis. Zuletzt bearbeitet: 2025-06-01 05:06

Geben Sie einen beliebigen Namen für Systemmonitor und den Befehl gnome-system-monitor, apply ein. Klicken Sie nun auf deaktiviert und wählen Sie eine beliebige Tastenkombination wie Alt + E. Dadurch wird der Systemmonitor leicht geöffnet, wenn Sie Alt + E drücken. Zuletzt bearbeitet: 2025-01-22 17:01

Die technischen Anforderungen eines Netzwerks können als die technischen Aspekte verstanden werden, die. eine Netzwerkinfrastruktur muss Sicherheit, Verfügbarkeit und Integration bieten. Diese Anforderungen werden oft als nichtfunktionale Anforderungen bezeichnet. Zuletzt bearbeitet: 2025-06-01 05:06

Die Verwendung einer „Deposition Subpoena for Business Records“ist normalerweise ein zweiteiliger Prozess. Wenn sich die Aufzeichnungen auf einen Verbraucher/Angestellten beziehen, müssen Sie dieser Person zunächst eine „Mitteilung an den Verbraucher oder Arbeitnehmer“und die Vorladung zukommen lassen und ihr mindestens fünf Tage Zeit geben, um Widerspruch einzulegen. Zuletzt bearbeitet: 2025-06-01 05:06

In ähnlicher Weise können Sie überprüfen, welche Version des IE auf Ihrem Computer ausgeführt wird, indem Sie ihn über das Startmenü starten, dann auf das Menü Extras in der Menüleiste oder das Zahnradsymbol in der oberen rechten Ecke und dann auf Über Internet Explorer klicken. Sie sehen die Versionsnummer und eine Option zum automatischen Installieren neuer Versionen. Zuletzt bearbeitet: 2025-01-22 17:01