T-Mobile: Kostenlose Daten für Truppen in Afghanistan. Der lokale Anbieter Roshan Telecom in Afghanistan berechnet nur 9 US-Dollar für 1 GB/Monat, aber dann bleibt man bei einer afghanischen Telefonnummer hängen und Anrufe in die und aus den USA werden teuer. Bei T-Mobile ist die 2G-Datennutzung kostenlos und Anrufe kosten pauschal 20 Cent pro Minute. Zuletzt bearbeitet: 2025-01-22 17:01

Sie können HAR-Dateien mit verschiedenen Programmen öffnen, einschließlich dem Online-Tool HAR Viewer und dem plattformübergreifenden Open-Source-HTTP-Toolkit. Da HAR-Dateien im JSON-Format gespeichert werden, können Sie sie auch mit einem JSON-Editor oder einem Nur-Text-Editor wie Microsoft Notepad oder Apple TextEdit öffnen. Zuletzt bearbeitet: 2025-01-22 17:01

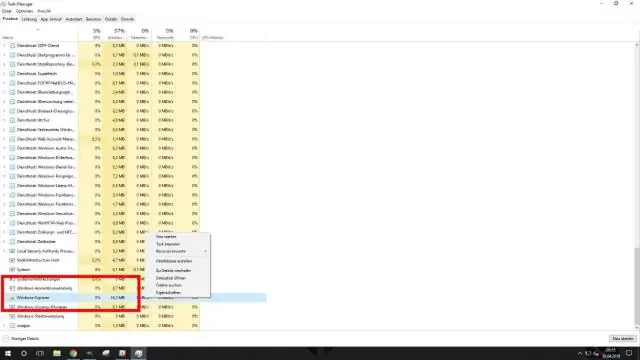

MSMQ (Microsoft Message Queuing) ist eine Nachrichtenwarteschlange, die standardmäßig als Teil von Windows verfügbar ist. Im MSDN heißt es: „Message Queuing (MSMQ)-Technologie ermöglicht Anwendungen, die zu unterschiedlichen Zeiten ausgeführt werden, über heterogene Netzwerke und Systeme zu kommunizieren, die vorübergehend offline sein können“. Zuletzt bearbeitet: 2025-01-22 17:01

Der beste Weg zum Lernen ist Selbstlernen über Websites/Tutorials. Bevor Sie Bootstrap lernen, müssen Sie über HTML5- und CSS3-Kenntnisse verfügen. Sie können die Grundlagen von HTML und CSS in den W3Schools Online WebTutorials lernen. Es gibt auch Bücher über HTML5, die helfen, aber ich bevorzuge Online-Tutorials. Zuletzt bearbeitet: 2025-01-22 17:01

Gehen Sie im WordPress-Admin zu Plugins > Neu hinzufügen und installieren und aktivieren Sie das kostenlose Plugin „Data Tables Generator“. Gehen Sie zum Abschnitt Datentabellen-Generator und klicken Sie auf , um eine neue Tabelle hinzuzufügen. Es gibt eine vollständige Anleitung auf der Plugin-Seite. Zuletzt bearbeitet: 2025-06-01 05:06

Der Night Owl AHD7-DVR8-2TB DVR ist mit analogen CCTV-Kameras, 720p AHD-Kameras und 1080p AHD-Kameras kompatibel. Es gibt keinen großen Preisunterschied zwischen analogen Low-Definition-CCTV-Kameras und analogen High-Definition-Sicherheitskameras mit 1080p, daher empfiehlt CCTV Camera Pros, sich für die Option mit hoher Auflösung zu entscheiden. Zuletzt bearbeitet: 2025-01-22 17:01

So stellen Sie gelöschte Anrufprotokolle auf Android wieder her Schritt 1: Verbinden Sie das Android-Telefon über ein USB-Kabel mit Ihrem Computer. Schritt 2: Erlauben Sie USB-Debugging auf Ihrem Android-Telefon. Schritt 3: Wählen Sie den Dateityp aus, für den Sie eine Datenwiederherstellung benötigen - Anrufverlauf. Schritt 5: Beginnen Sie mit dem Scannen und finden Sie die gelöschten Anrufprotokolle auf dem Android-Telefon. Zuletzt bearbeitet: 2025-01-22 17:01

Die Mehrheit der Nationalstaaten sind einheitliche Systeme. In den Vereinigten Staaten haben alle Staaten Einheitsregierungen mit Zweikammerparlamenten (außer Nebraska, das eine Einkammerparlamente hat). Letztlich unterstehen alle Kommunalverwaltungen in einem Einheitsstaat einer zentralen Behörde. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Deep-Learning-Framework ist eine Schnittstelle, Bibliothek oder ein Tool, mit dem wir Deep-Learning-Modelle einfacher und schneller erstellen können, ohne auf die Details der zugrunde liegenden Algorithmen einzugehen. Sie bieten eine klare und prägnante Methode zur Definition von Modellen mithilfe einer Sammlung vorgefertigter und optimierter Komponenten. Zuletzt bearbeitet: 2025-01-22 17:01

So erstellst du deine eigene Animation in Canva: Schritt 1: Erstelle dein Design in Canva. Schritt 2: Wählen Sie die Download-Funktion aus. Folgen Sie dann der Dropdown-Liste, wählen Sie Animiertes GIF/Film und dann 'Animationsvorschau'. Wählen Sie eine der Animationsoptionen. Dann lade es als GIF oder Film herunter. Zuletzt bearbeitet: 2025-01-22 17:01

Drücken Sie Strg H (Befehl H), um die „marschierenden Ameisen“einer Auswahl auszublenden oder anzuzeigen. Zuletzt bearbeitet: 2025-01-22 17:01

Nachrichten werden nicht auf WhatsAppservern gespeichert Ihre Chatnachrichten werden von WhatsAppservern gelöscht, sobald Ihre Nachrichten zugestellt werden. WhatsApp speichert jedoch Zeit und Datum für die Nachrichten, die Sie auf Servern senden und empfangen, für immer. Zuletzt bearbeitet: 2025-01-22 17:01

Low-Level-Netzwerkdesign, üblicherweise eine Visio-Netmap, enthält alle wichtigen Dinge, die für denjenigen gedacht sind, der die Infrastruktur implementiert und wartet. Das Low-Level-Design verwendet ein Klassendiagramm auf Ausführungsebene mit den meisten erforderlichen Details. Zuletzt bearbeitet: 2025-01-22 17:01

LAN-Verbindungen bezieht sich auf eine Verbindung, die für den Zugriff auf den Internetdienst hergestellt wird. Es ist eine Funktion des Windows-Betriebssystems, die den spezifischen Begriff eingeführt hat. Der Benutzer kann ein oder mehrere lokale Netzwerke (LANs) hinzufügen, zu denen das System eine Verbindung aufbaut. Zuletzt bearbeitet: 2025-01-22 17:01

Zuerst…. ein Wort der realistischen Vorsicht #1 – Bitcoin Mining – Nummer eins, um mit Bitcoin Geld zu verdienen. Wenn Sie die größtmögliche Menge an Bitcoin zusammenstellen möchten, gehört Mining zu Ihren besten Möglichkeiten. #2 – Erledige Mikroaufgaben für Bitcoin. #3 – Bitcoin-Wasserhähne. #4 – Investieren Sie in Bitcoin und BitcoinDerivatives. Zuletzt bearbeitet: 2025-06-01 05:06

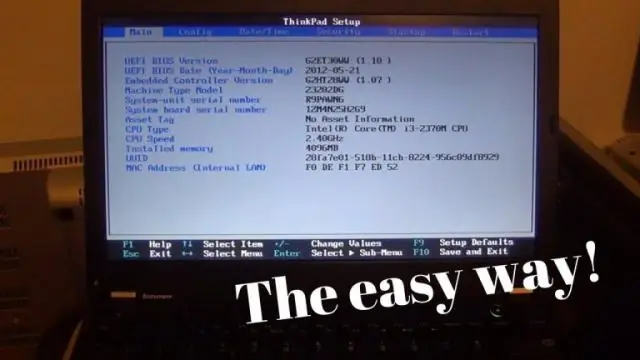

Wischen Sie Einstellungen, ändern Sie PC-Einstellungen, Allgemein, scrollen Sie dann in der Liste rechts nach unten und drücken Sie Jetzt neu starten. Wenn der blaue Optionsbildschirm angezeigt wird, drücken Sie PC ausschalten. 3.Wenn Sie im BIOS-Bildschirm sind, wählen Sie Startup. Zuletzt bearbeitet: 2025-01-22 17:01

Release-Repositorys enthalten Releases und Snapshot-Repositorys enthalten Snapshots. In Maven wird ein Snapshot als Artefakt definiert, dessen Version auf -SNAPSHOT endet. Bei der Bereitstellung wird der Snapshot in einen Zeitstempel umgewandelt. Snapshots sind per Definition veränderbar, Releases sind unveränderlich. Zuletzt bearbeitet: 2025-01-22 17:01

Das EMC Data Domain-Betriebssystem ist die Intelligenz hinter den EMC Data Domain-Deduplizierungsspeichersystemen. Die Backup- und Recovery-Software EMC NetWorker zentralisiert, automatisiert und beschleunigt die Datensicherung und -wiederherstellung in Ihrer gesamten IT-Umgebung. Zuletzt bearbeitet: 2025-01-22 17:01

Der Unterschied zwischen is- und as-Operatoren ist wie folgt: Der is-Operator wird verwendet, um zu überprüfen, ob der Laufzeittyp eines Objekts mit dem angegebenen Typ kompatibel ist oder nicht, während der as-Operator verwendet wird, um eine Konvertierung zwischen kompatiblen Referenztypen oder Nullable-Typen durchzuführen. Zuletzt bearbeitet: 2025-01-22 17:01

Wie bereits erwähnt, wird P2P verwendet, um alle Arten von Computerressourcen wie Rechenleistung, Netzwerkbandbreite oder Speicherplatz auf der Festplatte gemeinsam zu nutzen. Der häufigste Anwendungsfall für Peer-to-Peer-Netzwerke ist jedoch die gemeinsame Nutzung von Dateien im Internet. Zuletzt bearbeitet: 2025-06-01 05:06

Dnscrypt-proxy ist die Referenz-Client-Implementierung und funktioniert nativ unter Windows, von Windows XP bis Windows 10. Es wird als Dienst ausgeführt und bietet keine grafische Benutzeroberfläche; seine Installation und seine Konfiguration erfordern die Eingabe von Befehlen. Dies bleibt eine ausgezeichnete Option für fortgeschrittene Benutzer. Zuletzt bearbeitet: 2025-01-22 17:01

Verlauf zu transparent Gestalten Sie Ihre Box als Volltonfarbe - in Ihrem Fall schwarz. Gehen Sie bei ausgewählter Box zum Effektbedienfeld und wählen Sie aus der Dropdown-Liste „fx“die Option „Farbverlaufsfeder“. Spielen Sie damit, bis Ihr Herz zufrieden ist. Zuletzt bearbeitet: 2025-01-22 17:01

Lock: Lock ist ein Mechanismus zur Sicherstellung der Datenkonsistenz. SQL Server sperrt Objekte, wenn die Transaktion gestartet wird. Wenn die Transaktion abgeschlossen ist, gibt SQL Server das gesperrte Objekt frei. Exklusive (X) Sperren: Wenn dieser Sperrtyp auftritt, geschieht dies, um andere Transaktionen daran zu hindern, ein gesperrtes Objekt zu ändern oder darauf zuzugreifen. Zuletzt bearbeitet: 2025-01-22 17:01

Kryptographie: Kryptographie ist eines der wichtigsten Werkzeuge zum Aufbau sicherer Systeme. Durch den richtigen Einsatz von Kryptographie gewährleistet Brain Station 23 die Vertraulichkeit von Daten, schützt Daten vor unbefugter Änderung und authentifiziert die Datenquelle. Zuletzt bearbeitet: 2025-01-22 17:01

Wecken Sie Ihr iPhone auf; Suchen Sie auf dem Sperrbildschirm die Kamera- und Taschenlampensymbole am unteren Rand des Bildschirms. 3D Berühren Sie ein Symbol, um darauf zuzugreifen. Drücken Sie einfach fest auf das Kamerasymbol, um die Kamera-App zu öffnen, oder drücken Sie fest auf das Taschenlampensymbol, um die eingebaute Taschenlampe einzuschalten. Zuletzt bearbeitet: 2025-01-22 17:01

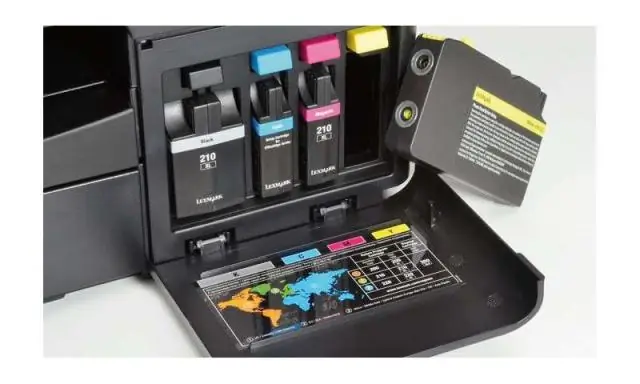

Laserdrucker verwenden Toner, bei dem es sich um ein feines Pulver handelt, das auf das Papier aufgeschmolzen wird, um ein dauerhaftes Bild zu erzeugen. Tonerbasierte Drucker, zu denen auch xerografische Kopierer gehören, drucken normalerweise sehr schnell und erstellen Dokumente, die viele Jahre halten, ohne zu verblassen oder zu verschmieren. Zuletzt bearbeitet: 2025-01-22 17:01

Leider gibt es keine Möglichkeit, gelöschte Voicemails abzurufen. Da sie im Telefondienst gespeichert werden, haben wir aufgrund des Platzes und der Größe der Voicemails kein Backup dieser Informationen. Wenn Sie Basic Voicemail verwenden, werden die Nachrichten in der Regel innerhalb von 14 Tagen ohne Vorwarnung gelöscht. Zuletzt bearbeitet: 2025-01-22 17:01

Windows Server ist nur ein Betriebssystem. Es kann auf einem normalen Desktop-PC ausgeführt werden. Tatsächlich kann es in einer simulierten Hyper-V-Umgebung ausgeführt werden, die auf Ihrem PC ausgeführt wird. Zuletzt bearbeitet: 2025-01-22 17:01

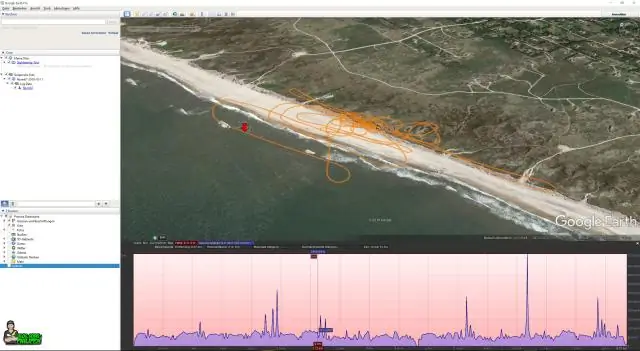

Standardmäßig neigt Google Earth die Ansicht, wenn Sie näher heranzoomen. Es ist vorzuziehen, direkt auf die Erde zu blicken, aber Google bietet uns eine Schrägansicht. (Eine Möglichkeit, die Ansicht zu begradigen, besteht übrigens darin, den Buchstaben "R" auf der Tastatur zu drücken.) Um ohne Neigen zu zoomen, klicken Sie auf "Extras". im Google Earth-Menü. Zuletzt bearbeitet: 2025-01-22 17:01

Sie entsprechen dem ursprünglichen FireWire-Standard und werden manchmal als IEEE 1394-Kabel bezeichnet. Es gibt zwei Anschlusstypen: 6-polig für Anschlüsse am Macintosh und 4-polig für Anschlüsse an Windows-PCs und -Camcordern. Zuletzt bearbeitet: 2025-06-01 05:06

Bedeutung von Cloud Computing für groß angelegte IoT-Lösungen. Das Internet der Dinge (IoT) erzeugt riesige Datenmengen oder Big Data. Cloud Computing ermöglicht auch die Datenübertragung und -speicherung über das Internet oder mit einer direkten Verbindung, die einen unterbrechungsfreien Datentransfer zwischen Geräten, Anwendungen und der Cloud ermöglicht. Zuletzt bearbeitet: 2025-01-22 17:01

Beachten Sie, dass die Schemapartition von allen DCs in Ihrer AD-Gesamtstruktur gemeinsam genutzt wird. Alles, was im Schema ausgeführt wird, kann nicht gelöscht und nur deaktiviert werden. Außerdem gibt es keine unterstützte Methode zum Wiederherstellen des Schemas aus der MY. Sie können den vorherigen Status des Schemas nicht erreichen, indem Sie die autorisierende Wiederherstellung durchführen. Zuletzt bearbeitet: 2025-01-22 17:01

Andere Räume verwendeten Kastenschlösser oder Kastenschlösser, bei denen im Gegensatz zu Einsteckschlössern die Falle selbst in einer in sich geschlossenen Einheit ist, die an der Außenseite der Tür angebracht ist. Ein Deadlock (auch bekannt als Deadlock oder Deadlock) ist eine Art von Schloss, das ohne Schlüssel nicht gedreht werden kann. Zuletzt bearbeitet: 2025-01-22 17:01

Salesforce-Administratorzertifizierung: Prüfungsname: Salesforce Certified Administrator. Dauer: 105 Minuten. Anzahl der Fragen: 60. Bestehendes Ergebnis: 65%. Zuletzt bearbeitet: 2025-01-22 17:01

VXLAN-Vorteile Die VXLAN-Technologie ermöglicht Ihnen die Segmentierung Ihrer Netzwerke (wie VLANs), bietet jedoch Vorteile, die VLANs nicht bieten können. Dies bedeutet, dass VXLANs, die auf Routern der MX-Serie basieren, eine Netzwerksegmentierung in der Größenordnung bieten, die Cloud-Builder benötigen, um eine sehr große Anzahl von Mandanten zu unterstützen. Zuletzt bearbeitet: 2025-01-22 17:01

Lieferumfang: (4) Arlo Pro Smart-Sicherheitskameras. (4) Wiederaufladbare Batterien. (1) Basisstation mit eingebauter Sirene. (1) Netzteil. (1) Netzkabel. (1) Ethernet-Kabel. (4) Wandhalterungen. (2) Schraubensätze für die Wandmontage. Zuletzt bearbeitet: 2025-01-22 17:01

Klasse HttpHeaders. Stellt HTTP-Anforderungs- und -Antwort-Header dar und ordnet String-Header-Namen einer Liste von String-Werten zu. Zusätzlich zu den von Map definierten normalen Methoden bietet diese Klasse die folgenden praktischen Methoden: add(String, String) fügt einen Header-Wert zur Werteliste für einen Header-Namen hinzu. Zuletzt bearbeitet: 2025-01-22 17:01

Hochladen von Projekten/Dateien auf Github über die Befehlszeile Neues Repository erstellen. Wir müssen ein neues Repository auf der GitHub-Website erstellen. Neues Repository auf Github erstellen. Geben Sie den Repository-Namen und die Beschreibung Ihres Projekts ein. Öffnen Sie nun cmd. Lokales Verzeichnis initialisieren. Lokales Repository hinzufügen. Commit-Repository. Remote-Repository-URL hinzufügen. Lokales Repository auf github verschieben. Zuletzt bearbeitet: 2025-01-22 17:01

SQL Server (Transact-SQL) ALIASES kann verwendet werden, um einen temporären Namen für Spalten oder Tabellen zu erstellen. TABLE ALIASES werden verwendet, um Ihre SQL zu kürzen, damit sie leichter lesbar ist oder wenn Sie einen Self-Join durchführen (dh: dieselbe Tabelle mehr als einmal in der FROM-Klausel auflisten). Zuletzt bearbeitet: 2025-01-22 17:01

Aus jeder Abfrage können Sie eine Liste von Arbeitselementen als durch Kommas getrennte Liste exportieren. Öffnen Sie einfach die Abfrage, wählen Sie das Aktionssymbol und wählen Sie In CSV exportieren. Erfordert Azure DevOps Server 2019 Update 1 oder höher. Zuletzt bearbeitet: 2025-01-22 17:01