Die Verschlüsselung ist eine Zwei-Wege-Funktion; Was verschlüsselt ist, kann mit dem richtigen Schlüssel entschlüsselt werden. Hashing ist jedoch eine Einwegfunktion, die Klartext verschlüsselt, um einen eindeutigen Nachrichtenauszug zu erzeugen. Ein Angreifer, der eine Datei mit gehashten Passwörtern stiehlt, muss dann das Passwort erraten. Zuletzt bearbeitet: 2025-01-22 17:01

Dies ist eine einfache Möglichkeit, Druckbuchstaben zu erstellen, die Ihre eigene Handschrift präsentieren. Skizzieren Sie Ihre Worte. Skizzieren Sie mit einem Bleistift ein paar Buchstaben oder einen Satz – oder noch besser, Ihren eigenen Namen. 'Isolieren' die Buchstaben. Verwenden Sie die Linien jedes Buchstabens als Richtlinie und erstellen Sie eine Blockform um ihn herum, als ob Sie ihn isolieren würden. Mit Tinte nachzeichnen. Zuletzt bearbeitet: 2025-01-22 17:01

Die Thread-Synchronisation ist als ein Mechanismus definiert, der sicherstellt, dass zwei oder mehr gleichzeitige Prozesse oder Threads nicht gleichzeitig ein bestimmtes Programmsegment ausführen, das als kritischer Abschnitt bekannt ist. Wenn also sowohl Prozess 1 als auch 2 versuchen, auf diese Ressource zuzugreifen, sollte sie jeweils nur einem Prozess zugewiesen werden. Zuletzt bearbeitet: 2025-01-22 17:01

Befehlssatz des Intel 8085-Mikroprozessors. Eine Anweisung ist ein Befehl, der dem Computer gegeben wird, um eine bestimmte Operation an bestimmten Daten auszuführen. Der Befehlssatz eines Mikroprozessors ist die Sammlung von Befehlen, die der Mikroprozessor ausführen soll. Diese Anweisungen sind von der Intel Corporation. Zuletzt bearbeitet: 2025-01-22 17:01

Verwenden Sie KEINE trocken abwischbaren Marker oder Schreibutensilien auf Ihrem Promethean Board! Bitte interagieren Sie nur mit den 2 mitgelieferten Promethean-Stiften oder Ihrem Promethean-Zauberstab mit dem Board. Wenn Sie einen Sub im Raum haben, verstecken Sie Ihre trocken abwischbaren Marker. Zuletzt bearbeitet: 2025-01-22 17:01

Gradle Entwickler Hans Dockter, Adam Murdoch, Szczepan Faber, Peter Niederwieser, Luke Daley, Rene Gröschke, Daz DeBoer Geschrieben in Java, Groovy, Kotlin Typ Build-Tool Lizenz Apache License 2.0 Website www.gradle.org. Zuletzt bearbeitet: 2025-01-22 17:01

Öffnen Sie dazu Einstellungen und gehen Sie zu System > Anzeige. Unter "Größe von Text, Apps und anderen Elementen ändern" sehen Sie einen Schieberegler für die Anzeigeskalierung. Ziehen Sie diesen Schieberegler nach rechts, um diese UI-Elemente zu vergrößern, oder nach links, um sie zu verkleinern. Zuletzt bearbeitet: 2025-01-22 17:01

Formale Begründung. Formale Argumentation beschäftigt sich nur mit den Formen von Argumenten. Bestimmte Formen von Argumenten wurden identifiziert, die gültig sind. Mit anderen Worten, wenn die ursprünglichen Aussagen (oder Prämissen) in diesen Argumenten wahr sind, müssen die Schlussfolgerungen notwendigerweise auch wahr sein. Zuletzt bearbeitet: 2025-01-22 17:01

Das Mototola DynaTAC 8000X war das weltweit erste wirklich tragbare kommerzielle Mobiltelefon und kostete 4.000 US-Dollar, als es 1983 in den USA auf den Markt kam. Zuletzt bearbeitet: 2025-01-22 17:01

Watson Supercomputer überraschend „erschwinglich“Laut Tony Pearson, Master-Erfinder und Senior-Berater bei IBM, kostet ein Power 750-Server 34.500 US-Dollar. Somit würden die 90, aus denen Watson besteht, etwa 3 Millionen US-Dollar kosten. Zuletzt bearbeitet: 2025-01-22 17:01

Welche zwei Funktionen haben Zwischengeräte in einem Netzwerk? (Wählen Sie zwei.) Sie sind die primäre Quelle und Anbieter von Informationen und Diensten für Endgeräte. Sie führen Anwendungen aus, die die Zusammenarbeit für Unternehmen unterstützen. Sie bilden die Schnittstelle zwischen dem menschlichen Netzwerk und dem darunterliegenden Kommunikationsnetzwerk. Zuletzt bearbeitet: 2025-01-22 17:01

Grundkenntnisse in der React Library. Schritt 1 - Holen Sie sich die Vorlage. Laden Sie die Vorlage in unserem GitHub-Repository herunter. Schritt 2 – Laden Sie die Abhängigkeiten der App herunter. Installieren Sie npm in Ihrem System. Schritt 3 – Richten Sie die Anmeldeinformationen der App ein. Schritt 4 - Testen Sie Ihre Verbindung. Schritt 5 - Laden Sie Ihren Code auf den Back4App-Server hoch. Zuletzt bearbeitet: 2025-06-01 05:06

Sowohl das Moto G5S als auch das Moto G5S Plus unterstützen 4G LTE, VoLTE, GPS, A-GPS, Dual-Band Wi-Fi802.11 a/b/g/n und Bluetooth 4.1. Das Moto G5S Plus ist in einer Variante erhältlich - mit 4 GB RAM und 64 GB internem Speicher für Rs 15.999. Zuletzt bearbeitet: 2025-01-22 17:01

Es war nie üblich, unmarkiert zu trennen. Vor einigen Jahrzehnten wurde vielleicht ein Viertel aller Neuinstallationen mit Bindestrichen versehen, aber kaum jemand stört sich mehr. Die allgemeine Tendenz besteht darin, dass Bindestriche in Kontexten, in denen sie nicht unbedingt erforderlich sind, um die Mehrdeutigkeit zu verdeutlichen oder die Lesbarkeit zu verbessern, allmählich verschwinden. Zuletzt bearbeitet: 2025-01-22 17:01

Eine Fallstudie ist eine Forschungsmethode, die in den Sozialwissenschaften häufig verwendet wird. Eine Fallstudie ist eine Forschungsstrategie und eine empirische Untersuchung, die ein Phänomen in seinem realen Kontext untersucht. Eine Fallstudie ist eine deskriptive und explorative Analyse einer Person, Gruppe oder eines Ereignisses. Zuletzt bearbeitet: 2025-01-22 17:01

Diese Operation wird Dependency Injection genannt: Alle Informationen, von denen die Programmeinheit abhängig ist, werden injiziert. Die injizierte Klasse hat keine Abhängigkeiten mehr von einem externen Objekt, weder eine zentrale Konstantensammlung noch eine Konfigurationsdatei. DI würde es einfacher machen, Code in verschiedenen Umgebungen wiederzuverwenden. Zuletzt bearbeitet: 2025-01-22 17:01

Beim zonenübergreifenden Lastenausgleich verteilen die Knoten für Ihren Lastenausgleich die Anforderungen von Clients an die registrierten Ziele. Wenn zonenübergreifendes Load-Balancing aktiviert ist, verteilt jeder Load-Balancer-Knoten den Datenverkehr auf die registrierten Ziele in allen aktivierten Availability Zones. Zuletzt bearbeitet: 2025-01-22 17:01

DM - Direktnachricht Sie können auch auswählen, ob Sie eine E-Mail-Benachrichtigung über neue Nachrichten erhalten möchten. Direktnachrichten oder DM werden auf anderen Social-Media-Sites und -Diensten wie Facebook oder Discord verwendet, und der Satz wird oft anstelle der Abkürzung PM (private Nachricht) verwendet. Zuletzt bearbeitet: 2025-01-22 17:01

Maschinen-Opcode-Tabelle (MOT) MOT ist eine Tabelle mit fester Länge, d. h. wir machen in keinem der Durchläufe einen Eintrag. Es wird verwendet, um die Anweisungen zu akzeptieren und seinen binären Opcode zu konvertieren/überzugeben. In Durchgang 1 wird MOT unter Verwendung des mnemonischen Opcodes konsultiert, um den Standortzähler (LC) zu aktualisieren. Zuletzt bearbeitet: 2025-06-01 05:06

Wie? CER-basierte Erzählungen werden in Absatzform aufgebaut (normalerweise 5-7 Sätze lang). Manchmal ist es notwendig, Ihren Beweisen eine Datentabelle, ein Diagramm oder ein Bild beizufügen. Zuletzt bearbeitet: 2025-01-22 17:01

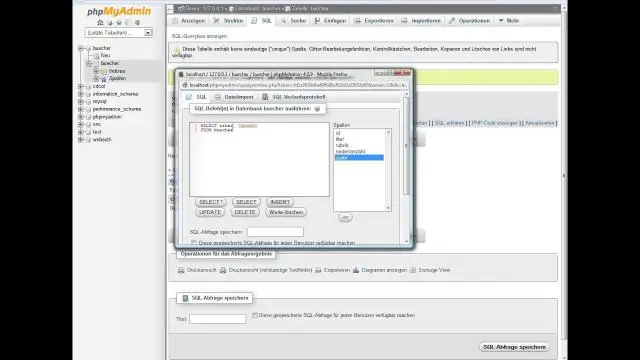

Die Stapelverarbeitung ermöglicht es Ihnen, zusammengehörige SQL-Anweisungen zu einem Stapel zu gruppieren und sie mit einem Aufruf an die Datenbank zu senden. Wenn Sie mehrere SQL-Anweisungen gleichzeitig an die Datenbank senden, reduzieren Sie den Kommunikationsaufwand und verbessern dadurch die Leistung. Zuletzt bearbeitet: 2025-01-22 17:01

1 der Nutzungsbedingungen von Facebook (Stand April 2019) mit dem Titel „Erlaubnis zur Verwendung von Inhalten, die Sie erstellen und teilen“, übernimmt Facebook kein Eigentum an Bildern, die Sie auf ihrer Plattform veröffentlichen. Facebook erklärt ausdrücklich, dass „die Inhalte, die Sie erstellen und auf Facebook und den anderen von Ihnen verwendeten Facebook-Produkten teilen, Ihnen gehören, und nichts“. Zuletzt bearbeitet: 2025-01-22 17:01

Klicken Sie auf die Registerkarte Start; Gehen Sie zur Gruppe Zwischenablage ganz links in der Multifunktionsleiste; In der Gruppe Zwischenablage befindet sich in der unteren rechten Ecke ein kleiner Pfeil, siehe Abbildung 3; Klicken Sie auf diesen Pfeil und die Zwischenablage wird auf der linken Seite des Arbeitsbereichs angezeigt. Zuletzt bearbeitet: 2025-01-22 17:01

Facebook unterstützt fast alle Arten von Video-Uploads, einschließlich Flash-Videos, Windows Media-Videos und QuickTime-Film-MOVs. 3g2/3gp/3gpp (MobileVideo) wmv/asf (Windows Media Video) avi (AVIVideo). Zuletzt bearbeitet: 2025-01-22 17:01

Installieren von Procreate Brushes (.brush) Übertragen Sie die Datei(en), die auf .brush enden, in Ihren Dropbox-Ordner. Öffnen Sie auf Ihrem iPad die Dropbox-App und navigieren Sie dann zu dem Ordner, in dem sich Ihr Pinsel befindet. Wenn Sie Procreate jetzt öffnen, sehen Sie Ihre neuen Pinsel in einem Satz namens "Importiert" am unteren Rand Ihrer Pinselbibliothek. Zuletzt bearbeitet: 2025-01-22 17:01

Stellen Sie Folgendes sicher: Kaufen Sie eine Kamera, die drahtlose Sicherheitsprotokolle wie Wi-Fi Protected Access 2 (WPA2) für einen besseren Datenschutz unterstützt. Ändern Sie das Standardpasswort Ihrer Kamera und verwenden Sie ein starkes Passwort, das schwer zu erraten ist. Aktivieren Sie die Datenverschlüsselung, wenn Sie Ihre Kamera einrichten. Halten Sie die Software aktuell. Zuletzt bearbeitet: 2025-01-22 17:01

KI kann auch die Werkzeuge bereitstellen, um die Verschmutzung besser zu überwachen und Quellen von Luftqualitätsproblemen schneller und genauer zu identifizieren. Im Falle eines Gaslecks beispielsweise ermöglichen smarte Sensoren, die mit Machine Learning und selbstorganisierender Mesh-Network-Technologie ausgestattet sind, eine gezieltere Behebung. Zuletzt bearbeitet: 2025-01-22 17:01

[Erfahrung teilen] So überprüfen Sie die Temperatur von Telefon und Akku. Öffnen Sie den Telefonwähler und wählen Sie * # * # 4636 # * # * und wählen Sie die Akkuinformationen wie unten gezeigt: Es zeigt Ihnen die aktuelle Temperatur des Akkus und des Telefons an. Zuletzt bearbeitet: 2025-01-22 17:01

Erstellen Sie schnell ein Data Warehouse und fragen Sie es ab, indem Sie einen SQL-Pool in Azure Synapse Analytics (ehemals SQL DW) über das Azure-Portal bereitstellen. Voraussetzungen. Melden Sie sich beim Azure-Portal an. Erstellen Sie einen SQL-Pool. Erstellen Sie eine Firewallregel auf Serverebene. Rufen Sie den vollständig qualifizierten Servernamen ab. Verbinden Sie sich als Serveradministrator mit dem Server. Zuletzt bearbeitet: 2025-01-22 17:01

Textfeld hinzufügen Wählen Sie das Werkzeug Textfeld hinzufügen aus der Kommentarsymbolleiste. Klicken Sie in das PDF. Wählen Sie das Symbol Texteigenschaften in der Kommentarsymbolleiste und wählen Sie dann Farbe, Ausrichtung und Schriftattribute für den Text aus. Tippe den Text. (Optional) So nehmen Sie weitere Änderungen am Textfeld vor:. Zuletzt bearbeitet: 2025-01-22 17:01

Der am weitesten verbreitete symmetrische Algorithmus ist AES-128, AES-192 und AES-256. Der Hauptnachteil der symmetrischen Schlüsselverschlüsselung besteht darin, dass alle Beteiligten den zur Verschlüsselung der Daten verwendeten Schlüssel austauschen müssen, bevor sie diese entschlüsseln können. Zuletzt bearbeitet: 2025-01-22 17:01

ExpressVPN verwendet eine Verschlüsselung nach Militärstandard, um Ihre Daten zu schützen. AES-256-Bit-Verschlüsselung über das OpenVPN-Protokoll ist die Standardeinstellung. Dies ist die empfohlene Verschlüsselungsstufe für diejenigen, die versuchen, die staatliche Zensur zu vermeiden. Die Authentifizierung wird mit dem 4096-Bit-SHA512-Schlüssel ausgeführt. Zuletzt bearbeitet: 2025-01-22 17:01

10 Ist Trello davon gut für eine Person? Sie können auch verwenden Trello B. als Team- oder Familienstatus-/Messageboard, wie diese Vorlage zeigt. Mit Listen für jeden Person , jede Karte kann eine einfache Nachricht von den anderen Mitgliedern, eine Terminerinnerung, eine zugewiesene Aufgabe oder Hausarbeit oder ein Vorschlag sein.. Zuletzt bearbeitet: 2025-01-22 17:01

Mit einem Samsung-Konto können Sie verschiedene Daten von/auf Ihrem/Ihren Geräten sichern/wiederherstellen. Dazu gehören (aber nicht ausschließlich) Apps, Nachrichten, Fotos, Einstellungen usw. Außerdem erhalten Sie Zugriff auf den Samsung App Store. Zuletzt bearbeitet: 2025-01-22 17:01

Android Tippen Sie in Signal auf Verfassen. um Ihre Signal-Kontaktliste anzuzeigen. Wählen Sie einen Kontakt aus oder geben Sie eine Nummer ein, um diese Konversation zu öffnen. Tippen Sie auf das Telefonsymbol, um einen Audioanruf zu starten, und auf das Kamerasymbol, um einen Videoanruf zu starten. Tippen Sie während eines Anrufs auf die Kamera. Ihr Anrufbildschirm wird angezeigt. Zuletzt bearbeitet: 2025-01-22 17:01

Tippen Sie auf Vibration. Tippen Sie auf NeueVibration erstellen. Tippen Sie auf Ihren Bildschirm, um die gewünschte Vibration zu erzeugen. Wenn Sie Ihren Finger nach unten halten, wird eine kontinuierliche Vibration erzeugt, und wenn Sie ihn anheben, entsteht eine Pause. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Akkumulator ist ein Register zur kurzfristigen Zwischenspeicherung von arithmetischen und logischen Daten in der CPU (Central Processing Unit) eines Computers. Ist die Summe ermittelt, wird sie in den Arbeitsspeicher oder in ein anderes Register geschrieben. Zuletzt bearbeitet: 2025-01-22 17:01

Joseph Frederick Engelberger (26. Juli 1925 – 1. Dezember 2015) war ein US-amerikanischer Physiker, Ingenieur und Unternehmer. Mit der Lizenzierung des ursprünglichen Patents an den Erfinder George Devol entwickelte Engelberger in den 1950er Jahren den ersten Industrieroboter der Vereinigten Staaten, den Unimate. Zuletzt bearbeitet: 2025-06-01 05:06

Das Eingabeschema ist ein Schemaobjekt (XSD), das die Struktur der XML-Elemente definiert, die im Hauptteil der eingehenden SOAP-Anforderung vorhanden sind. Dieses Element wird aus den Prozessdaten des Geschäftsprozesses, der vom Web-Service-Provider ausgeführt wurde, extrahiert und in den SOAP-Body der Antwort eingefügt. Zuletzt bearbeitet: 2025-01-22 17:01

Bei Split-Level-Monogrammen wird standardmäßig eine Serifenschrift verwendet. Serifenschriften sind die Schriftarten, bei denen der Buchstabe wie eine Schreibmaschine aussieht. Es gibt Tausende von Serifen-Schriftarten. Für dieses Beispiel habe ich die Schriftart Charter verwendet. Zuletzt bearbeitet: 2025-06-01 05:06